Effectieve regels voor netwerkbeveiligingsgroepen bepalen

Elke netwerkbeveiligingsgroep en de gedefinieerde beveiligingsregels worden onafhankelijk geëvalueerd. Azure verwerkt de voorwaarden in elke regel die is gedefinieerd voor elke virtuele machine in uw configuratie.

- Voor binnenkomend verkeer verwerkt Azure eerst beveiligingsregels voor netwerkbeveiligingsgroepen voor alle gekoppelde subnetten en vervolgens eventuele gekoppelde netwerkinterfaces.

- Voor uitgaand verkeer wordt het proces omgekeerd. Azure evalueert eerst beveiligingsregels voor netwerkbeveiligingsgroepen voor alle gekoppelde netwerkinterfaces, gevolgd door eventuele gekoppelde subnetten.

- Voor zowel het binnenkomende als het uitgaande evaluatieproces controleert Azure ook hoe de regels voor intrasubnetverkeer moeten worden toegepast.

Hoe Azure uw gedefinieerde beveiligingsregels voor een virtuele machine toepast, bepaalt de algehele effectiviteit van uw regels.

Dingen die u moet weten over effectieve beveiligingsregels

Laten we eens kijken hoe regels voor netwerkbeveiligingsgroepen worden gedefinieerd en verwerkt binnen een virtueel netwerk om de effectieve regels te genereren.

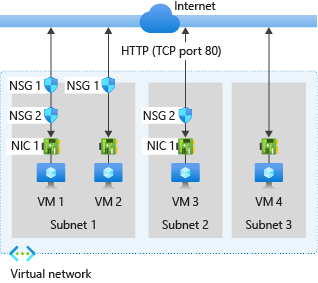

Bekijk de volgende configuratie van het virtuele netwerk met netwerkbeveiligingsgroepen (NSG's) die verkeer naar virtuele machines (VM's) beheren. Voor de configuratie zijn beveiligingsregels vereist voor het beheren van netwerkverkeer van en naar internet via TCP-poort 80 via de netwerkinterface.

In deze configuratie van een virtueel netwerk zijn er drie subnetten. Subnet 1 bevat twee virtuele machines: VM 1 en VM 2. Subnet 2 en Subnet 3 bevatten elk één virtuele machine: VM 3 en VM 4. Elke VM heeft een netwerkinterfacekaart (NIC).

Azure evalueert elke NSG-configuratie om de effectieve beveiligingsregels te bepalen:

| Beoordeling | Subnet-NSG | NIC NSG | Regels voor inkomend verkeer | Uitgaande regels |

|---|---|---|---|---|

| VM 1 | Subnet 1 NSG 1 |

NIC NSG 2 |

NSG 1-subnetregels hebben voorrang op NSG 2 NIC-regels | NSG 2 NIC-regels hebben voorrang op NSG 1-subnetregels |

| VM 2 | Subnet 1 NSG 1 |

NIC geen |

NSG 1-subnetregels zijn van toepassing op zowel subnet als NIC | Standaardregels van Azure zijn van toepassing op NIC en NSG 1-subnetregels zijn alleen van toepassing op subnet |

| VM 3 | Subnet 2 geen |

NIC NSG 2 |

Standaardregels van Azure zijn van toepassing op subnet en NSG 2-regels zijn van toepassing op NIC |

NSG 2 NIC-regels zijn van toepassing op NIC en subnet |

| VM 4 | Subnet 3 geen |

NIC geen |

Standaardregels van Azure zijn van toepassing op zowel subnet als NIC en al het binnenkomende verkeer is toegestaan |

Standaardregels van Azure zijn van toepassing op zowel subnet als NIC en al het uitgaande verkeer is toegestaan |

Effectieve regels voor inkomend verkeer

Azure verwerkt regels voor binnenkomend verkeer voor alle VM's in de configuratie. Azure identificeert of de VM's lid zijn van een NSG en of ze een gekoppeld subnet of NIC hebben.

Wanneer een NSG wordt gemaakt, maakt Azure de standaardbeveiligingsregel

DenyAllInboundvoor de groep. Het standaardgedrag is om al het inkomende verkeer van internet te weigeren. Als een NSG een subnet of NIC heeft, kunnen de regels voor het subnet of de NIC de standaardbeveiligingsregels van Azure overschrijven.NSG-regels voor inkomend verkeer voor een subnet in een VM hebben voorrang op inkomende NSG-regels voor een NIC in dezelfde VM.

Effectieve regels voor uitgaand verkeer

Azure verwerkt regels voor uitgaand verkeer door eerst NSG-koppelingen voor NIC's in alle VM's te onderzoeken.

Wanneer een NSG wordt gemaakt, maakt Azure de standaardbeveiligingsregel

AllowInternetOutboundvoor de groep. Het standaardgedrag is om al het uitgaande verkeer naar internet toe te staan. Als een NSG een subnet of NIC heeft, kunnen de regels voor het subnet of de NIC de standaardbeveiligingsregels van Azure overschrijven.Uitgaande NSG-regels voor een NIC in een VM hebben voorrang op uitgaande NSG-regels voor een subnet in dezelfde VM.

Aandachtspunten bij het maken van effectieve regels

Bekijk de volgende overwegingen met betrekking tot het maken van effectieve beveiligingsregels voor machines in uw virtuele netwerk.

Overweeg om al het verkeer toe te staan. Als u uw virtuele machine in een subnet plaatst of een netwerkinterface gebruikt, hoeft u het subnet of de NIC niet te koppelen aan een netwerkbeveiligingsgroep. Met deze benadering kan al het netwerkverkeer via het subnet of de NIC worden uitgevoerd volgens de standaardbeveiligingsregels van Azure. Als u zich geen zorgen maakt over het beheren van verkeer naar uw resource op een bepaald niveau, koppelt u uw resource op dat niveau niet aan een netwerkbeveiligingsgroep.

Houd rekening met het belang van regels voor toestaan. Wanneer u een netwerkbeveiligingsgroep maakt, moet u een regel voor toestaan definiëren voor zowel het subnet als de netwerkinterface in de groep om ervoor te zorgen dat verkeer kan worden doorlopen. Als u een subnet of NIC in uw netwerkbeveiligingsgroep hebt, moet u op elk niveau een regel voor toestaan definiëren. Anders wordt het verkeer geweigerd voor elk niveau dat geen regeldefinitie voor toestaan biedt.

Overweeg verkeer tussen subnetten. De beveiligingsregels voor een netwerkbeveiligingsgroep die aan een subnet zijn gekoppeld, kunnen van invloed zijn op verkeer tussen alle virtuele machines in het subnet. Standaard staat Azure toe dat virtuele machines in hetzelfde subnet verkeer naar elkaar verzenden (ook wel intrasubnetverkeer genoemd). U kunt intrasubnetverkeer verbieden door een regel in de netwerkbeveiligingsgroep te definiëren om al het binnenkomende en uitgaande verkeer te weigeren. Met deze regel voorkomt u dat alle virtuele machines in uw subnet met elkaar communiceren.

Houd rekening met regelprioriteit. De beveiligingsregels voor een netwerkbeveiligingsgroep worden verwerkt in volgorde van prioriteit. Als u ervoor wilt zorgen dat een bepaalde beveiligingsregel altijd wordt verwerkt, wijst u de laagst mogelijke prioriteitswaarde toe aan de regel. Het is een goede gewoonte om hiaten achter te laten in uw prioriteitsnummering, zoals 100, 200, 300, enzovoort. Met de hiaten in de nummering kunt u nieuwe regels toevoegen zonder bestaande regels te hoeven bewerken.

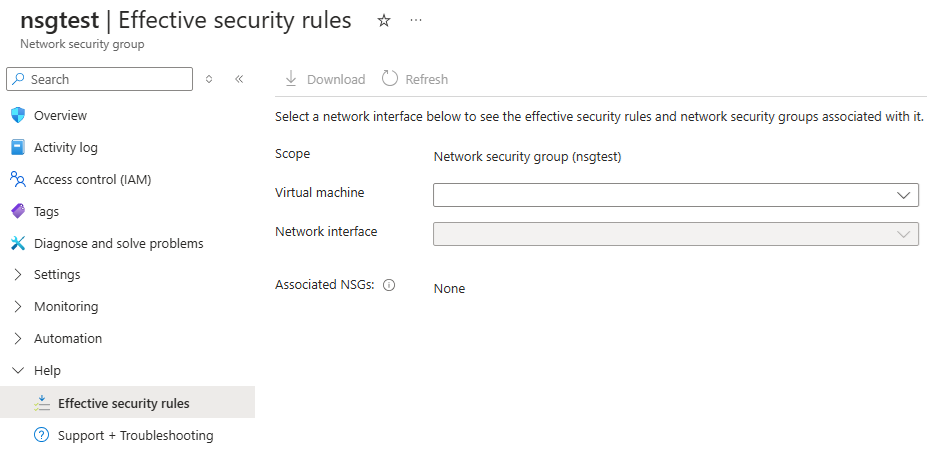

Effectieve beveiligingsregels weergeven

Als u meerdere netwerkbeveiligingsgroepen hebt en niet zeker weet welke beveiligingsregels worden toegepast, kunt u de koppeling Effectieve beveiligingsregels in Azure Portal gebruiken. U kunt de koppeling gebruiken om te controleren welke beveiligingsregels worden toegepast op uw computers, subnetten en netwerkinterfaces.