Oefening: beveiliging en Microsoft Defender for Cloud beheren

In deze oefening bevestigt u dat Microsoft Defender voor Cloud is ingeschakeld en verkent u enkele van de functies binnen elk van de mogelijkheden die in de vorige les worden genoemd.

Microsoft Defender voor Cloud configureren

Ga in Azure Portal naar uw logische Azure SQL Database-server.

Selecteer in het linkerdeelvenster, onder Security, Microsoft Defender for Cloud. Selecteer de Configure koppeling bij de Enablement Status.

Bekijk de selecties die u hebt gemaakt voor uw logische Azure SQL Database-server. In hetzelfde deelvenster vindt u informatie over evaluatie van beveiligingsproblemen en Advanced Threat Protection.

Dit opslagaccount is geïmplementeerd als onderdeel van het implementatiescript voor uw Azure SQL Database. Bekijk de opties en voeg uw e-mailadres toe als u de resultaten van de wekelijkse terugkerende scan wilt ontvangen. Schakel ook e-mailmeldingen verzenden naar beheerders en abonnementseigenaren.

Net zoals u kunt configureren wie scans voor evaluatie van beveiligingsproblemen ontvangt, kunt u configureren wie advanced threat protection-waarschuwingen ontvangt. In uw sandbox-abonnement hebt u geen toegang om de e-mailinstellingen op abonnementsniveau in te stellen, zodat u uw contactgegevens niet kunt toevoegen aan de e-mailinstellingen van het abonnement in Azure Security Center.

Nadat u al uw instellingen hebt bijgewerkt, selecteert u Opslaan.

Door deze instellingen te configureren, kunt u enkele van de andere stappen in deze activiteit uitvoeren. U ziet later meer van kwetsbaarheidsbeoordeling en Advanced Threat Protection.

Gegevensontdekking & Classificatie

Ga terug naar de

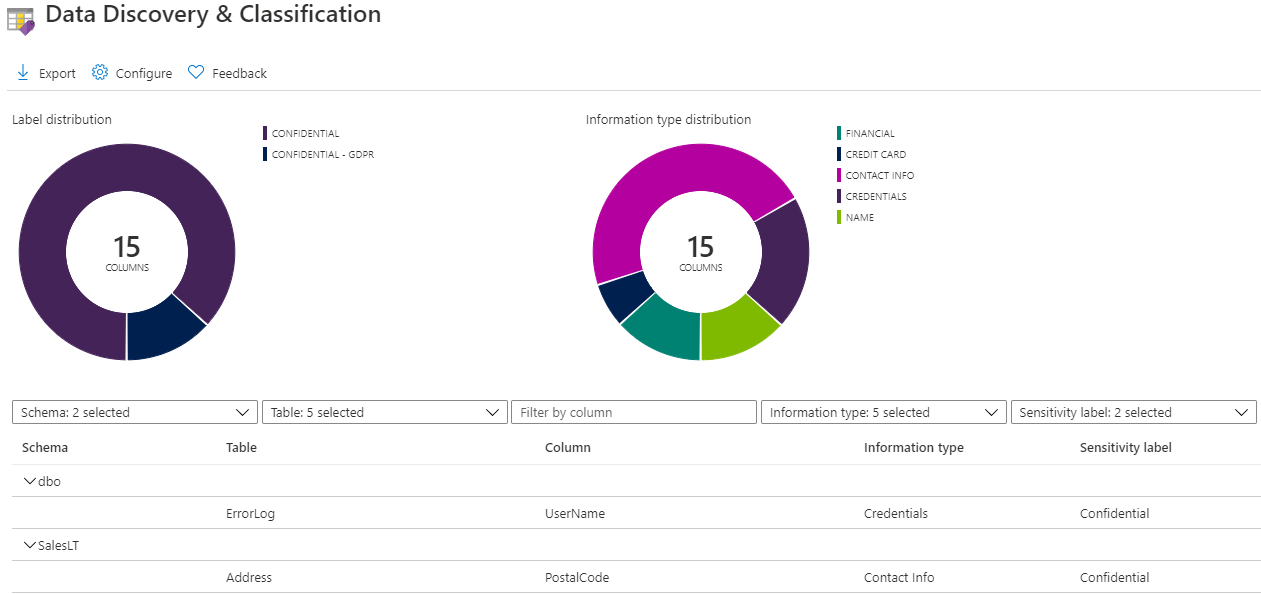

AdventureWorks-database in Azure Portal. Selecteer in het linkerdeelvenster, onder Security, Data Discovery & Classification.Bekijk gegevensdetectie & Classificatie, die geavanceerde mogelijkheden biedt voor het detecteren, classificeren, labelen en rapporteren van gevoelige gegevens in uw database.

Dit type wizardweergave lijkt op (maar is niet identiek aan) de Data Discovery &-classificatietool in SQL Server zoals die vandaag wordt gebruikt via SQL Server Management Studio (SSMS). Het gebruik van de SSMS-wizard wordt niet ondersteund voor Azure SQL Database. U kunt vergelijkbare functionaliteit bereiken met behulp van De Azure-portal, die wordt ondersteund voor Azure SQL Database.

U kunt Transact-SQL gebruiken voor alle implementatieopties om kolomclassificaties toe te voegen of neer te zetten en classificaties op te halen.

Selecteer het tabblad Classificatie.

Gegevensdetectie & Classificatie probeert potentiële gevoelige gegevens te identificeren op basis van de kolomnamen in uw tabellen. Bekijk enkele voorgestelde labels en selecteer vervolgens Alles selecteren>Accepteer geselecteerde aanbevelingen.

Selecteer Opslaan in de linkerbovenhoek van het menu.

Selecteer ten slotte het tabblad Overzicht om het overzichtsdashboard weer te geven en de classificaties te bekijken die u hebt toegevoegd.

Evaluatie van beveiligingsproblemen

Selecteer de instelling Microsoft Defender voor Cloud onder Security om het dashboard van Microsoft Defender voor Cloud voor uw

AdventureWorks-database weer te geven.Als u de mogelijkheden van de evaluatie van beveiligingsproblemen wilt bekijken, selecteert u onder resultaten van de evaluatie van beveiligingsproblemenAanvullende bevindingen weergeven in evaluatie van beveiligingsproblemen.

Selecteer Scan om de meest recente resultaten van de evaluatie van beveiligingsproblemen op te halen. Dit proces duurt enkele ogenblikken terwijl de Kwetsbaarheidsbeoordeling alle databases in uw logische server van uw Azure SQL-database scant.

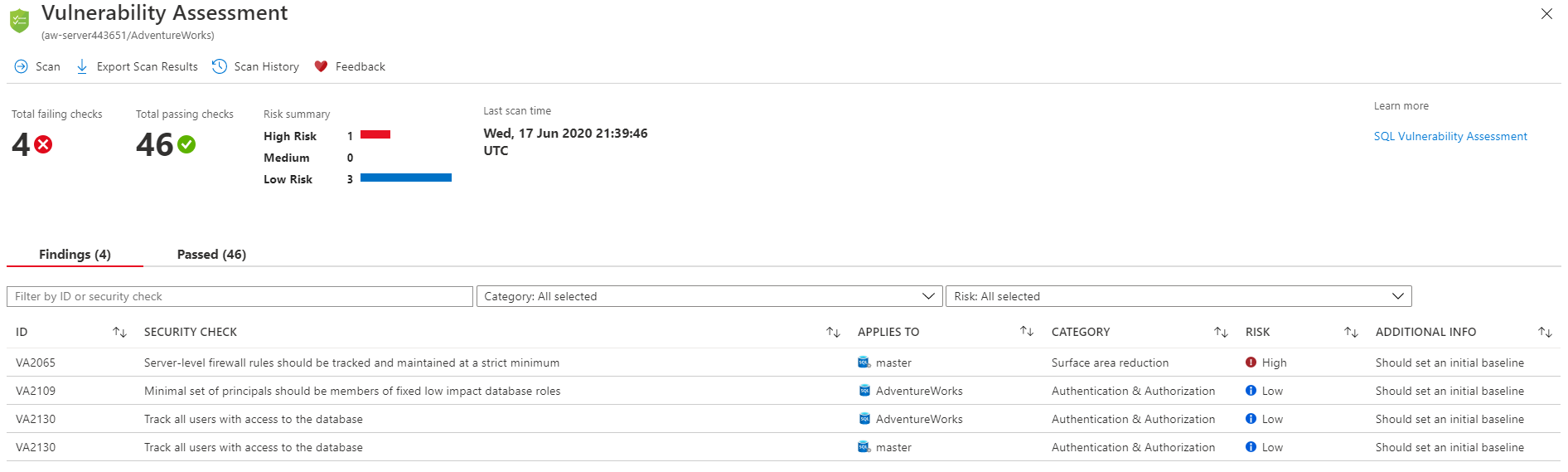

De resulterende weergave is niet exact, maar moet vergelijkbaar zijn met wat hier wordt weergegeven:

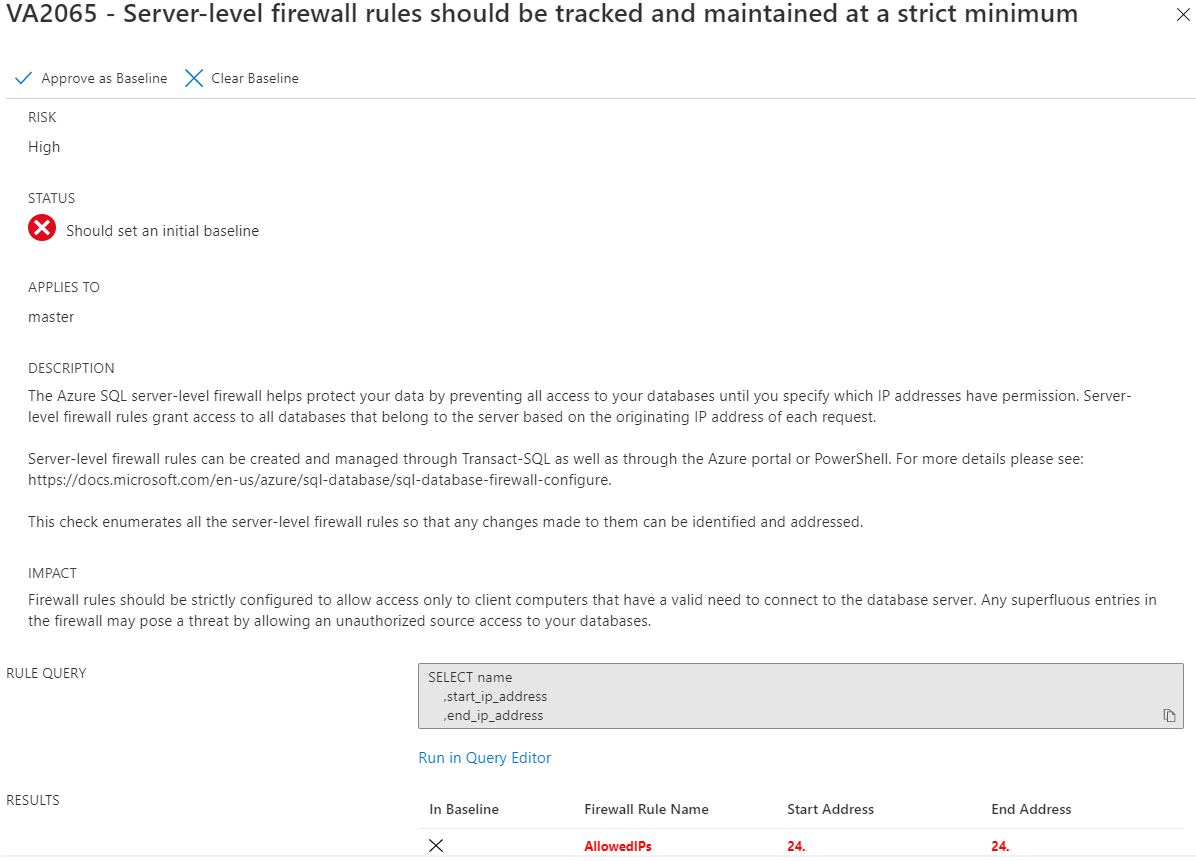

Elk beveiligingsrisico heeft een risiconiveau (hoog, gemiddeld of laag) en aanvullende informatie. De regels zijn gebaseerd op benchmarks die worden verstrekt door het Center for Internet Security. Selecteer een beveiligingsprobleem op het tabblad Bevindingen. In ons voorbeeld selecteren we de beveiligingscontrole-id VA2065- om een gedetailleerde weergave te krijgen die vergelijkbaar is met die in de volgende afbeelding. Controleer de status en andere beschikbare informatie.

Notitie

Als VA2065- niet mislukt, kunt u later een vergelijkbare oefening uitvoeren, afhankelijk van eventuele mislukte beveiligingscontroles.

In deze afbeelding stelt evaluatie van beveiligingsproblemen voor dat u een basislijn configureert van de firewallregels die zijn ingesteld. Nadat u een basislijn hebt, kunt u eventuele wijzigingen controleren en beoordelen.

Afhankelijk van de beveiligingscontrole zullen er alternatieve weergaven en aanbevelingen zijn. Bekijk de informatie die wordt verstrekt. Voor deze beveiligingscontrole kunt u de Alle resultaten toevoegen als basislijn knop selecteren en vervolgens Ja selecteren om de basislijn in te stellen. Nu er een basislijn is ingesteld, mislukt deze beveiligingscontrole in toekomstige scans waarbij de resultaten afwijken van de basislijn. Selecteer de X rechtsboven om het deelvenster voor de specifieke regel te sluiten.

In ons voorbeeld hebben we een andere scan voltooid door Scan te selecteren en te bevestigen dat VA2065 nu wordt weergegeven als een geslaagde beveiligingscontrole.

Als u de voorgaande geslaagde beveiligingscontrole selecteert, moet u de basislijn kunnen zien die u hebt geconfigureerd. Als er in de toekomst iets verandert, zullen de Vulnerability Assessment-scans dit oppikken en zal de beveiligingscontrole falen.

Geavanceerde Dreigingsbescherming

Selecteer de X- in de rechterbovenhoek om het deelvenster Evaluatie van beveiligingsproblemen te sluiten en terug te keren naar het Dashboard van Microsoft Defender voor Cloud voor uw database. Onder Beveiligingsincidenten en -waarschuwingenziet u geen items. Dit betekent dat Advanced Threat Protection- geen problemen heeft gedetecteerd. Advanced Threat Protection detecteert afwijkende activiteiten die duiden op ongebruikelijke en mogelijk schadelijke pogingen om toegang te krijgen tot of misbruik te maken van databases.

U verwacht in deze fase geen beveiligingswaarschuwingen te zien. In de volgende stap voert u een test uit waarmee een waarschuwing wordt geactiveerd, zodat u de resultaten in Advanced Threat Protection kunt bekijken.

U kunt Advanced Threat Protection gebruiken om bedreigingen te identificeren en u te waarschuwen wanneer wordt vermoed dat een van de volgende gebeurtenissen zich voordoet:

- SQL-injectie

- Beveiligingsprobleem met SQL-injectie

- Gegevensexfiltratie

- Onveilige actie

- Brute force (geweldige kracht)

- Afwijkende klantaanmelding

In deze sectie leert u hoe een WAARSCHUWING voor SQL-injectie kan worden geactiveerd via SSMS. SQL-injectiewaarschuwingen zijn bedoeld voor aangepaste toepassingen, niet voor standaardhulpprogramma's zoals SSMS. Als u een waarschuwing wilt activeren via SSMS als test voor een SQL-injectie, moet u de toepassingsnaam instellen, een verbindingseigenschap voor clients die verbinding maken met SQL Server of Azure SQL.

Voor de volledige ervaring van deze sectie hebt u toegang nodig tot het e-mailadres dat u hebt opgegeven voor Advanced Threat Protection-waarschuwingen in het eerste deel van deze oefening (wat u niet in deze sandbox kunt doen). Als u dit wilt bijwerken, moet u dit doen voordat u doorgaat.

Selecteer in SSMS File>New>Database Engine Query om een query te maken met behulp van een nieuwe verbinding.

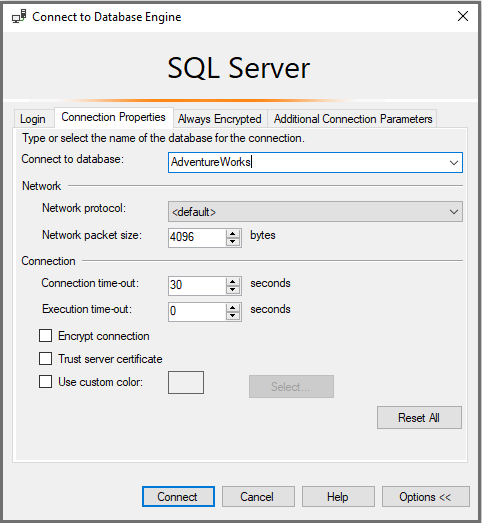

Meld u in het hoofdaanmeldingsvenster aan bij AdventureWorks zoals u dat gewoonlijk zou doen, met SQL-verificatie. Voordat u verbinding maakt, selecteert u Opties >>>verbindingseigenschappen. Typ AdventureWorks voor de optie Maak verbinding met de database.

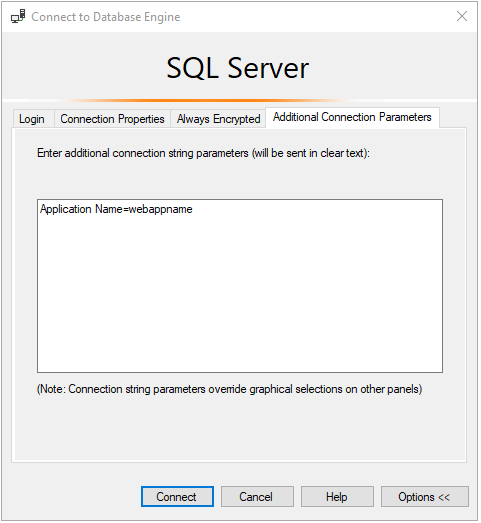

Selecteer het tabblad Aanvullende verbindingsparameters en voeg vervolgens de volgende verbindingsreeks in het tekstvak in:

Application Name=webappnameSelecteer Maak verbinding.

Plak de volgende query in het nieuwe queryvenster en selecteer uitvoeren:

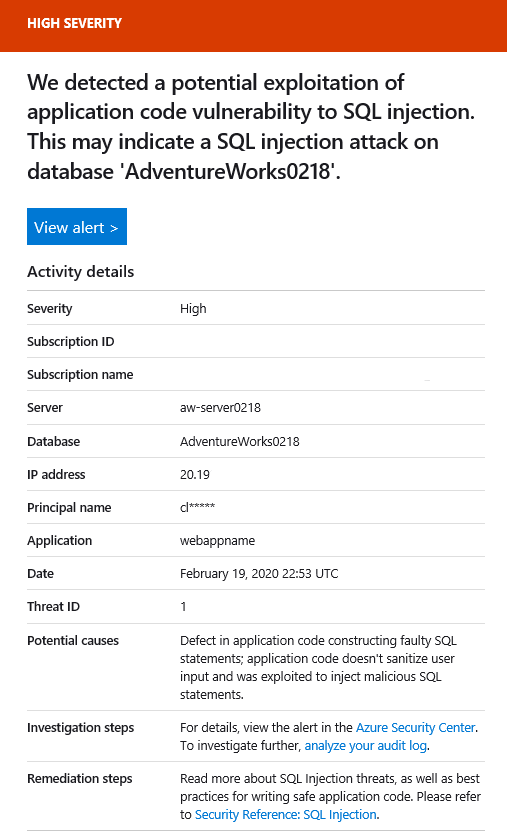

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Als u binnen een paar minuten de e-mailinstellingen kunt configureren (wat u niet in de sandbox kunt doen), ontvangt u een e-mailbericht dat er ongeveer als volgt uitziet:

Ga in Azure Portal naar uw AdventureWorks-database. Selecteer in het linkerdeelvenster, onder Security, Microsoft Defender for Cloud.

Selecteer onder Beveiligingsincidenten en -waarschuwingende optie Aanvullende waarschuwingen weergeven voor andere resources in Defender for Cloud.

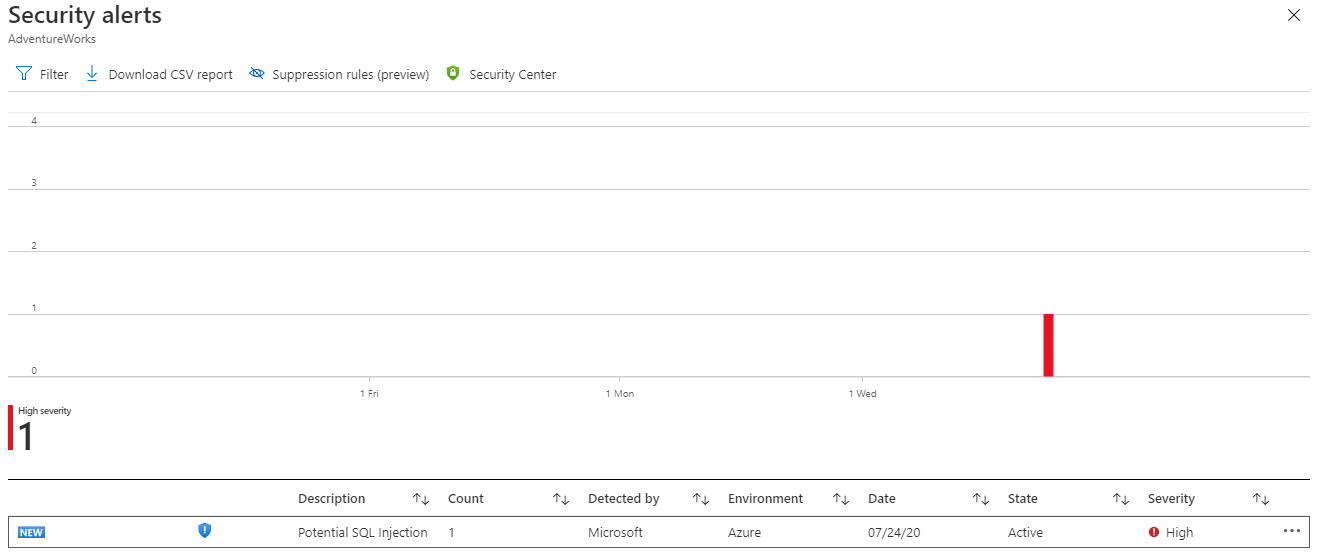

U kunt nu de algemene beveiligingswaarschuwingen zien.

Selecteer potentiële SQL-injectie om specifiekere waarschuwingen weer te geven en onderzoeksstappen te ontvangen.

Als opschoningsstap kunt u overwegen om alle query-editors in SSMS te sluiten en alle verbindingen te verwijderen, zodat u in de volgende oefening niet per ongeluk extra waarschuwingen activeert.

In deze les hebt u geleerd hoe u enkele beveiligingsfuncties voor Azure SQL Database configureert en toepast. In de volgende les gaat u verder met wat u hebt geleerd door verschillende beveiligingsfuncties te combineren in een end-to-end scenario.