Oefening: bedreigingen detecteren met Microsoft Sentinel-analyses

Als beveiligingsengineer in dienst van Contoso hebt u onlangs gezien dat een aanzienlijk aantal VM's uit uw Azure-abonnement is verwijderd. U wilt dit voorval analyseren en in de toekomst een waarschuwing ontvangen wanneer een vergelijkbare activiteit plaatsvindt. U besluit een analyseregel te implementeren om een incident te maken wanneer iemand een bestaande virtuele machine verwijdert.

Oefening: Detectie van bedreigingen met Microsoft Sentinel Analytics

In deze oefening verkent u een analyseregel van Microsoft Sentinel en voert u de volgende taken uit:

- Een incidentregel maken op basis van een bestaande sjabloon.

- Een incident aanroepen en de bijbehorende acties controleren.

- Maak een analyseregel op basis van een regelsjabloon.

Notitie

Als u deze oefening wilt voltooien, moet u de eenheid Oefening instellen in les 2 hebben voltooid. Als u dit nog niet hebt gedaan, doet u dat nu en gaat u vervolgens verder met de stappen in de oefening.

Taak 1: Een analyseregel maken op basis van de wizard Analyseregels

Zoek en selecteer Microsoft Sentinel in Azure Portal en selecteer vervolgens de eerder gemaakte Microsoft Sentinel-werkruimte.

Selecteer Analytics in het menu Microsoft Sentinel onder Configuratie.

Op Microsoft Sentinel | Koptekstbalk analyse , selecteer Maken en selecteer vervolgens Geplande queryregel.

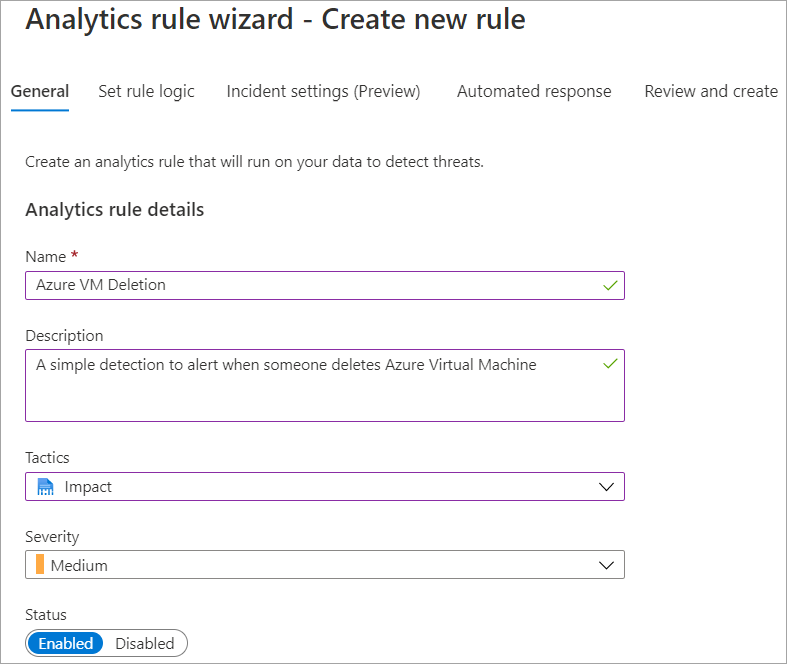

Voer op het tabblad Algemeen de invoerwaarden in de volgende tabel in en selecteer vervolgens Volgende: Regellogica instellen

Naam Verwijderen van Virtuele Azure-machines. Beschrijving Een eenvoudige detectie om te waarschuwen wanneer iemand azure Virtual Machine verwijdert. MITRE ATT&CK Selecteer Impact in de vervolgkeuzelijst MITRE ATT&CK. Ernst Selecteer de vervolgkeuzelijst Ernst de optie Normaal. Status Zorg ervoor dat de status is ingeschakeld. U kunt Uitgeschakeld selecteren om een regel uit te schakelen als er grote aantallen fout-positieven worden gegenereerd.

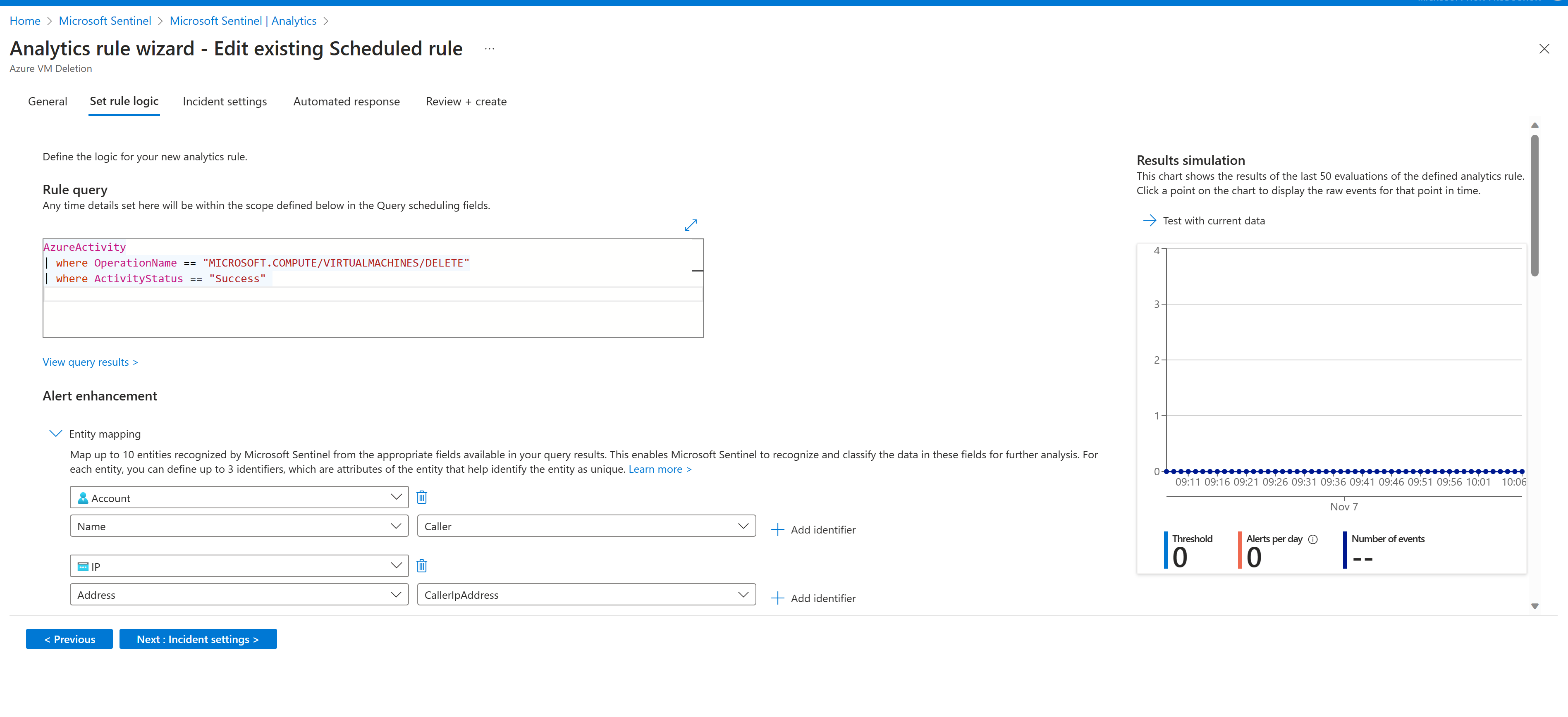

Kopieer en plak op het tabblad Regellogica instellen de volgende code in het tekstvak Regelquery :

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"Selecteer Testen met huidige gegevens in het deelvenster Resultatensimulatie en bekijk vervolgens de resultaten.

Wijs in de sectie Waarschuwingsverbetering onder Entiteitstoewijzing de entiteiten toe die worden geretourneerd als onderdeel van de queryregel en die u kunt gebruiken om uitgebreide analyses uit te voeren.

Configureer in de sectie Queryplanning hoe vaak de query moet worden uitgevoerd en hoe ver in de geschiedenis moet worden gezocht. Selecteer een query die elke vijf minuten moet worden uitgevoerd en accepteer de standaardgeschiedenis van 5 uur.

Geef in de sectie Waarschuwingsdrempel het aantal positieve resultaten op dat voor de regel kan worden geretourneerd voordat een waarschuwing wordt gegenereerd. Accepteer de standaardwaarden.

Accepteer in de sectie Gebeurtenisgroepering de standaardgroepeer alle gebeurtenissen in één waarschuwing.

Stel in de sectie Onderdrukking stoppen met het uitvoeren van de query in nadat de waarschuwing is gegenereerd op Aan.

Accepteer de standaardwaarden van 5 uur en selecteer vervolgens Volgende: Instelling incident (preview).

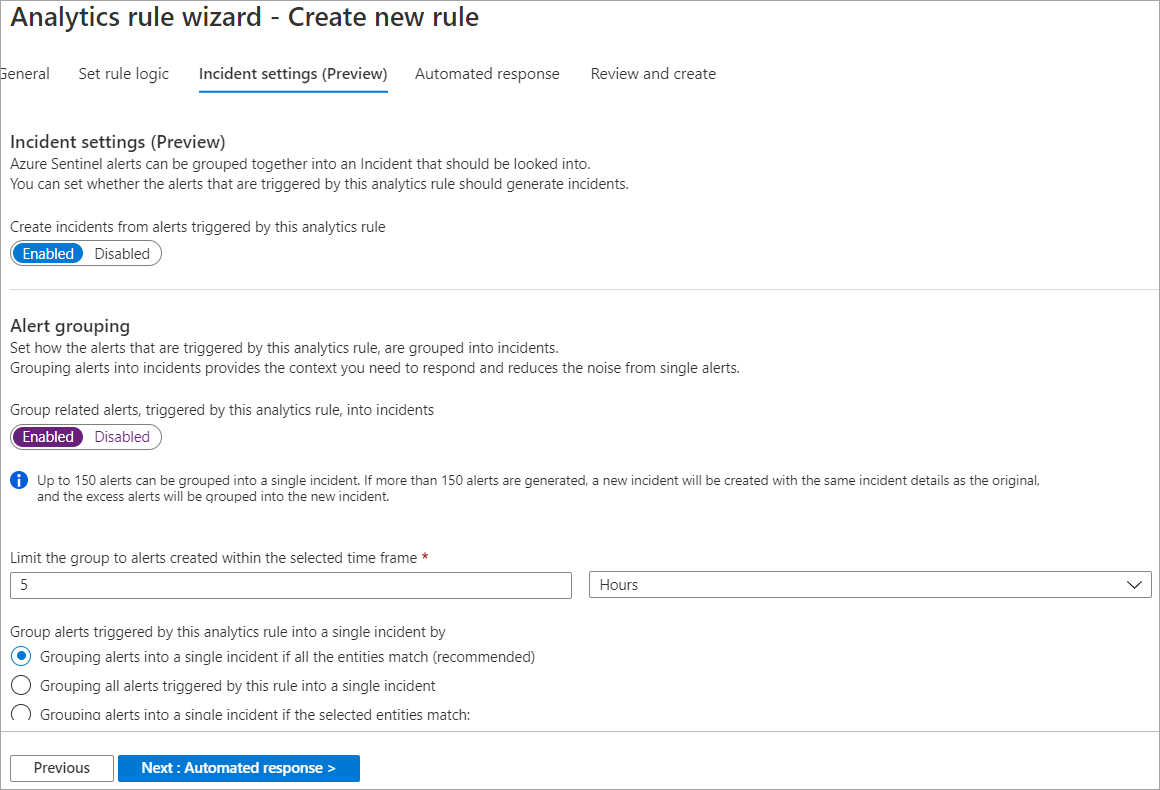

Controleer op het tabblad Incidentinstelling of Ingeschakeld is geselecteerd voor het maken van incidenten vanuit waarschuwingen die worden geactiveerd door deze analyseregel.

Selecteer in de sectie Waarschuwing groeperen de optie Ingeschakeld om gerelateerde waarschuwingen in incidenten te groeperen en ervoor te zorgen dat de instelling Waarschuwingen groeperen in één incident als alle entiteiten overeenkomen (aanbevolen) is geselecteerd.

Zorg ervoor dat gesloten overeenkomende incidenten opnieuw openen is uitgeschakeld en selecteer vervolgens Volgende: Automatisch antwoord.

Selecteer in het deelvenster Geautomatiseerd antwoord een playbook dat automatisch moet worden uitgevoerd wanneer de waarschuwing wordt gegenereerd. Alleen de playbooks die de Microsoft Sentinel-connector van de logische app bevatten, worden weergegeven.

Selecteer Volgende: Controleren.

Controleer op de pagina Controleren en maken of de validatie is geslaagd en selecteer Opslaan.

Taak 2: Een incident aanroepen en de bijbehorende acties controleren

- Selecteer in De Azure-portal Start en in het omnibox Zoeken, voer virtuele machines in en selecteer vervolgens Enter.

- Zoek en selecteer op de pagina Virtuele machines de virtuele machine die u hebt gemaakt in de resourcegroep voor deze oefening en selecteer vervolgens op de koptekstbalk Verwijderen. Selecteer Ja in de prompt virtuele machine verwijderen.

- Selecteer OK in de prompt virtuele machine verwijderen om de virtuele machine te verwijderen.

Notitie

Met deze taak wordt een incident gemaakt op basis van de analyseregel die u hebt gemaakt in taak 1. Het maken van incidenten kan tot vijftien minuten duren. U kunt doorgaan met de overige stappen van deze eenheid en vervolgens de resultaten op een later tijdstip bekijken.

Taak 3: Een analyseregel maken op basis van een bestaande sjabloon

Selecteer In Azure Portal de optie Start, selecteer Microsoft Sentinel en selecteer vervolgens de Microsoft Sentinel-werkruimte die u in les 2 van deze module hebt gemaakt.

Open Microsoft Sentinel in het linkermenu onder Configuratie en selecteer Analytics.

Selecteer in het deelvenster Analyse het tabblad Regelsjablonen.

Voer in het zoekveld Incidenten maken in op basis van Microsoft Defender voor Cloud en selecteer vervolgens die regelsjabloon.

Selecteer in het deelvenster Regel maken.

Zoek in het deelvenster Algemeen naar de naam van de analyseregel en controleer of de status van de regel Ingeschakeld is.

Controleer in de sectie Analyseregellogica of de Microsoft-beveiligingsservice Microsoft Defender voor Cloud is geselecteerd.

Selecteer in de sectie Filteren op Ernst de optie Aangepast en selecteer vervolgens in de vervolgkeuzelijst Hoog en Gemiddeld.

Als u extra filters voor de waarschuwingen van Microsoft Defender voor Cloud wilt, kunt u tekst toevoegen in Specifieke waarschuwingen opnemen en specifieke waarschuwingen uitsluiten.

Selecteer Volgende: Geautomatiseerd antwoord en selecteer vervolgens Volgende: Controleren.

Selecteer Maken op de pagina Controleren en maken.

Resultaten

Nadat u deze oefening hebt voltooid, hebt u een incidentregel gemaakt op basis van een bestaande sjabloon en een geplande queryregel gemaakt met behulp van uw eigen querycode.

Nadat u klaar bent met de oefening, moet u resources verwijderen om kosten te voorkomen.

De resources opschonen

- Zoek in Azure Portal naar Resourcegroepen.

- Selecteer azure-sentinel-rg.

- Selecteer in de koptekstbalk Resourcegroep verwijderen.

- Voer in het veld TYP DE NAAM VAN DE RESOURCEGROEP: de naam in van de resourcegroep azure-sentinel-rg en selecteer Verwijderen.