Een analyseregel maken met behulp van een wizard

U kunt een aangepaste analyseregel maken om bij Contoso te zoeken naar verdachte activiteiten en bedreigingen.

Een aangepaste regel voor geplande analyse maken

Als u een aangepaste regel maakt op basis van een gepland queryregeltype, beschikt u over het hoogste aanpassingsniveau. U kunt uw eigen KQL-code definiëren, een schema instellen voor het uitvoeren van een waarschuwing en een geautomatiseerde actie opgeven door de regel te koppelen aan een Microsoft Sentinel Playbook.

Als u een geplande queryregel wilt maken, selecteert u in Azure Portal onder Microsoft Sentinel Analytics. Selecteer +Maken in de koptekstbalk en selecteer vervolgens Geplande queryregel.

Notitie

U kunt ook een geplande regel maken door een geplande regel te selecteren in de lijst Regels en sjablonen in het deelvenster Analyse en vervolgens regel maken te selecteren in het detailvenster.

Een geplande queryregel die u maakt, bestaat uit de volgende elementen:

Tabblad Algemeen

De volgende tabel bevat de invoervelden in het deelvenster Algemeen .

| Veld | Beschrijving |

|---|---|

| Naam | Geef een beschrijvende naam op om aan te geven welk type verdachte activiteit wordt gedetecteerd door de waarschuwing. |

| Beschrijving | Voer een gedetailleerde beschrijving in waarmee andere beveiligingsanalisten begrijpen wat de regel doet. |

| Tactieken | Kies in de vervolgkeuzelijst Tactieken een van de beschikbare categorieën aanvallen om de regel te classificeren volgens de MITRE-tactieken. |

| Ernst | Selecteer de vervolgkeuzelijst Ernst om het urgentieniveau van de waarschuwing te categoriseren als een van de vier opties: Hoog, Gemiddeld, Laag of Informatief. |

| Status | Geef de status van de regel op. Standaard is de status Inschakelen. U kunt Uitschakelen selecteren om de regel uit te schakelen als er een groot aantal fout-positieven wordt gegenereerd. |

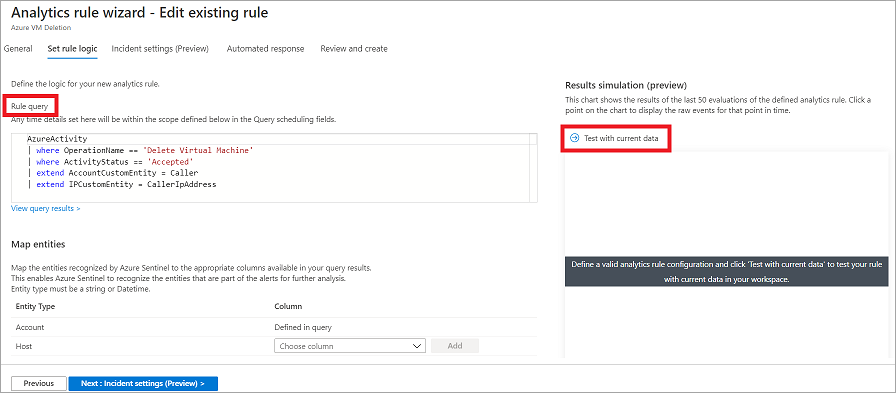

Tabblad Regellogica instellen

Op het tabblad Regellogica instellen kunt u de detectiemethode definiëren door KQL-code op te geven die wordt uitgevoerd op de Microsoft Sentinel-werkruimte. De KQL-query filtert de beveiligingsgegevens die worden gebruikt om een incident te activeren en te maken.

Wanneer u de KQL-querytekenreeks in het veld Regelquery invoert, kunt u de resultaten van de query controleren met behulp van de sectie Simulatie van resultaten (preview). Met de sectie Resultatensimulatie (preview) kunt u bepalen of de query de verwachte resultaten heeft geretourneerd.

Met de volgende voorbeeldquery wordt u gewaarschuwd wanneer er een afwijkend aantal resources wordt gemaakt in Azure-activiteit.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Tip

Zie het overzicht van Kusto-querytaal (KQL) voor hulp bij KQL-querytaal.

Waarschuwingsverrijking (preview)

Met waarschuwingsverrijking kunt u het resultaat van uw query verder aanpassen.

Entiteitstoewijzing

In de sectie Entiteitstoewijzing kunt u maximaal vijf entiteiten definiëren uit uw queryresultaten en deze entiteiten vervolgens gebruiken om uitgebreide analyses uit te voeren. Door nieuwe entiteit toevoegen te selecteren om deze entiteiten toe te voegen aan de queryregel. Deze entiteiten kunnen u helpen een visueel onderzoek uit te voeren, omdat ze worden weergegeven als een groep op het tabblad Incident . Sommige entiteiten bevatten informatie die een gebruiker, een host of een IP-adres vertegenwoordigt.

Aangepaste details

In de sectie Aangepaste details kunt u sleutelwaardeparen instellen, die, als deze worden weergegeven in het queryresultaat, een gebeurtenisparameter in de resultaten weergeven.

Meldingsdetails

In de sectie Waarschuwingsdetails kunt u vrije tekst invoeren als parameters die in elk exemplaar van de waarschuwing kunnen worden weergegeven. Deze kunnen ook de tactieken en ernst bevatten die aan dat exemplaar van de waarschuwing zijn toegewezen.

Queryplanning

In de sectie Queryplanning kunt u configureren hoe vaak de query moet worden uitgevoerd en hoe ver terug in het verleden de query naar de gegevens moet zoeken. Het is belangrijk dat u niet zoekt naar gegevens die ouder zijn dan de uitvoeringsfrequentie van de query, omdat er dan mogelijk dubbele waarschuwingen worden gemaakt.

Waarschuwingsdrempel

In de sectie Waarschuwingsdrempel kunt u het aantal positieve resultaten opgeven dat voor de regel kan worden geretourneerd voordat deze een waarschuwing genereert. U kunt de volgende logische operatoren gebruiken om een geschikte logische expressie te definiëren:

- Is groter dan

- Is minder dan

- Is gelijk aan

- Is niet gelijk aan

Gebeurtenissen groeperen

In de sectie Gebeurtenissen groeperen kunt een van de volgende twee opties selecteren:

- Alle gebeurtenissen in één waarschuwing groeperen. Dit is de standaardoptie en er wordt één waarschuwing gemaakt als de query meer resultaten retourneert dan de opgegeven waarschuwingsdrempel.

- Een waarschuwing voor elke gebeurtenis activeren. Met deze optie worden unieke waarschuwingen gemaakt voor elke gebeurtenis die door de query wordt geretourneerd.

Onderdrukking

In de sectie Onderdrukking kunt u de optie Uitvoeren van de query stoppen nadat de waarschuwing is gegenereerd instellen op Aan of Uit. Wanneer u Aan selecteert, wordt het maken van extra incidenten door Microsoft Sentinel onderbroken als de regel opnieuw wordt geactiveerd voor de duur waarop de regel moet worden onderdrukt.

Incidentinstellingen (preview)

Gebruik het tabblad Incidentinstellingen om incidenten te maken, die worden gegenereerd door waarschuwingen te groeperen op basis van triggers en tijdsbestekken.

In het gedeelte Waarschuwingen groeperen kunt u de ruis die door meerdere waarschuwingen wordt veroorzaakt, verminderen door deze in één incident te groeperen. Wanneer u groepering van verwante waarschuwingen inschakelt, kunt u kiezen uit de volgende opties:

- Waarschuwingen groeperen in één incident als alle entiteiten overeenkomen (aanbevolen)

- Alle waarschuwingen die door deze regel worden geactiveerd in één incident groeperen

- Waarschuwingen groeperen in één incident als de geselecteerde entiteiten overeenkomen (bijvoorbeeld bron- of doel-IP-adressen).

U kunt gesloten overeenkomende incidenten ook opnieuw openen als er een andere waarschuwing wordt gegenereerd die deel uitmaakt van een eerder gesloten incident.

Tabblad Geautomatiseerd antwoord

Niet gebruikt in deze oefening.

Tabblad Regellogica instellen - Oefening

Selecteer op het tabblad Geautomatiseerd antwoord een bestaande automatiseringsregel of maak een nieuwe regel. Automatiseringsregels kunnen playbooks uitvoeren op basis van de triggers en voorwaarden die u kiest.

Zie de module Bedreigingsreactie met Microsoft Sentinel Playbooks voor meer informatie over het maken van een playbook en het uitvoeren van de geautomatiseerde activiteit bij het maken van incidenten.

Tabblad Controleren en maken

Controleer op het tabblad Controleren en maken de instellingen die u in de wizard hebt geconfigureerd voordat u een nieuwe regel maakt.