Een analyseregel maken op basis van sjablonen

De sectie Analytics in Microsoft Sentinel bevat regelsjablonen die vooraf worden geladen vanuit de GitHub-opslagplaats van Microsoft Sentinel. U kunt deze sjablonen gebruiken om een regel te maken voor het detecteren van beveiligingsdreigingen.

De bestaande regelsjablonen verkennen

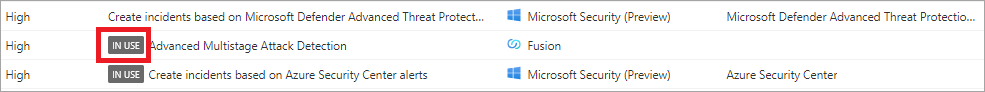

U kunt een aantal van de bestaande regelsjablonen gebruiken om één regel te maken, en andere om meerdere regels met verschillende aanpassingsmogelijkheden te maken. In sjablonen die worden gebruikt, wordt het label IN USE op de sjabloonpagina weergegeven, zoals weergegeven in de volgende schermopname.

Door een van de regels op het tabblad Regelsjablonen te selecteren, kunt u de eigenschappen van de regel bekijken. Voor elke regel kunt u het volgende zien:

Ernstniveau. Dit geeft aan wat het belang van de waarschuwing is. Er zijn vier ernstniveaus:

- Hoog

- Gemiddeld

- Laag

- Informatief

De naam van de regel. Dit is een beschrijvende naam voor de waarschuwingsregel.

Type regel. Hiermee definieert u het type van de regel. Dit kan een van de volgende typen zijn:

- Anomalie

- Fusion

- Microsoft Beveiliging

- Analyse van ML-gedrag

- Scheduled

Gegevensbron. Hiermee wordt aangegeven met welke gegevensbronconnector de waarschuwing is gegenereerd.

Tactieken. Hiermee geeft u methodologieën op in het MITRE ATT&CK-model dat wordt gebruikt door verschillende soorten malware.

Notitie

MITRE ATT&CK is een wereldwijd toegankelijke knowledge base van adversary tactieken en technieken op basis van waarnemingen in de praktijk. De ATT&CK-knowledge base biedt een basis voor de ontwikkeling van specifieke bedreigingsmodellen en -methodologieën in de particuliere sector, in de overheid en in de cyberbeveiligingsproduct- en servicecommunity.

Wanneer u een regel selecteert in de lijst op het tabblad Actieve regels of het tabblad Regelsjablonen, bevat het detailvenster meer informatie voor de geselecteerde regel.

Een analyseregel maken op basis van een regelsjabloon

Wanneer u een vooraf gedefinieerde regelsjabloon selecteert, worden in het detailvenster mogelijk filters weergegeven die kunnen worden gebruikt om te definiëren hoe die regel zich gedraagt. Voor analyseregels voor Fusion- en ML-gedrag biedt Microsoft geen bewerkbare informatie. Voor geplande regels en Microsoft Security kunt u echter de query, filters en insluitingen bekijken of bewerken die worden gebruikt in de detectie van bedreigingen. Door de knop Regel maken te selecteren, kunt u de logica van de analyseregel definiëren met behulp van een wizard waarmee u een regel uit de geselecteerde sjabloon kunt aanpassen.

Voor analysesjablonen voor Fusion- en ML-gedrag kunt u ze alleen in- of uitschakelen als actieve regels.

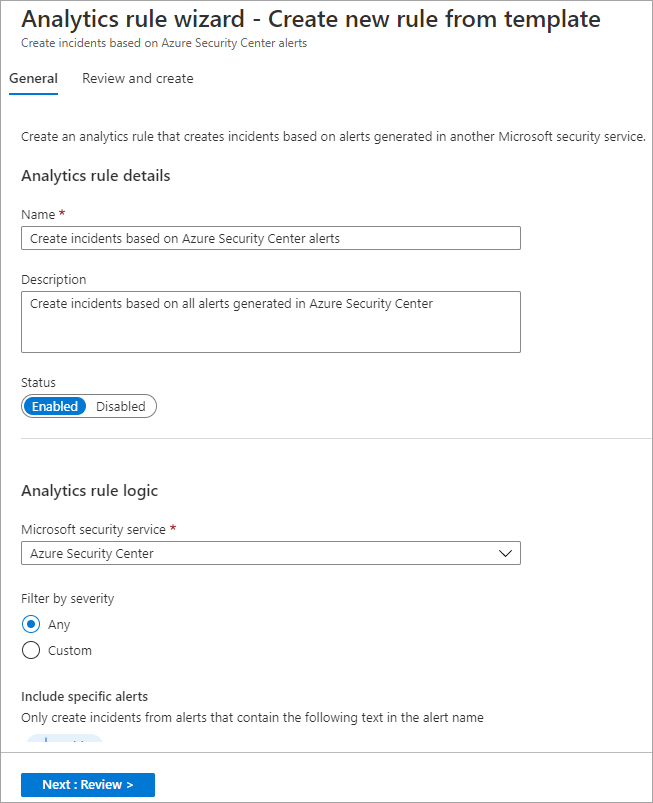

Een regel die u maakt op basis van een Microsoft-beveiligingssjabloon, bestaat uit de volgende elementen:

Tabblad Algemeen

De volgende tabel bevat de invoer op het tabblad Algemeen .

| Veld | Beschrijving |

|---|---|

| Naam | Deze wordt vooraf ingevuld op basis van de naam van de regelsjabloon. |

| Beschrijving | Geef meer informatie over het maken van de waarschuwingen. |

| Status | Hiermee wordt aangeduid of de analyseregel is ingeschakeld of uitgeschakeld. |

| Microsoft-beveiligingsservice | Hiermee wordt de bron van de waarschuwing van een van de Microsoft-beveiligingsservices aangeduid. |

| Filteren op ernst | Gebruiken om waarschuwingen van een bron af te stemmen op basis van het ernstniveau; Als u aangepast selecteert, kunt u Hoog, Gemiddeld, Laag of Informatief opgeven. |

| Specifieke waarschuwingen opnemen | Voeg een of meer woorden toe om resultaten op te nemen van waarschuwingen die specifieke tekst in hun naam bevatten. |

| Specifieke waarschuwingen uitsluiten | Voeg een of meer woorden toe om resultaten van waarschuwingen die specifieke tekst in hun naam bevatten, uit te sluiten. |

Automatische reactie

Op het tabblad Geautomatiseerd antwoord kunt u automatiseringsregels definiëren. Als u Nieuw toevoegen selecteert, wordt het deelvenster Nieuwe automatiseringsregel maken geopend. De volgende velden zijn invoer:

| Veld | Beschrijving |

|---|---|

| Naam van automatiseringsregel | Kies een naam die deze automatiseringsregel uniek beschrijft |

| Activator | Vooraf gedefinieerde waarde die niet kan worden gewijzigd. |

| Voorwaarden | Typische queryfilterconstructie die kan worden bewerkt en gesorteerd. |

| Acties | Selectielijst met acties; selecteer welke actie u wilt uitvoeren als aan de queryfiltervoorwaarden wordt voldaan. |

| Verlooptijd van regel | De datum en tijd waarop de regel moet worden uitgeschakeld. De standaardwaarde is voor onbepaalde tijd. |

| Volgorde | Als er meerdere regels zijn gemaakt, selecteert u opeenvolgende getallen om de regels voor incidentautomatisering in het linkerdeelvenster opnieuw te ordenen. |

Notitie

Wanneer u filters implementeert om specifieke waarschuwingen op te nemen of uit te sluiten op basis van een tekenreeks, worden deze waarschuwingen niet weergegeven in Microsoft Sentinel.

In de volgende schermopname ziet u een voorbeeld van het maken van een incident op basis van waarschuwingen die door de Microsoft Defender voor Cloud zijn gegenereerd.

Zie Een analyseregel maken op basis van een geplande regeltypesjabloon in de volgende les (eenheid 6) voor instructies over het maken van een analyseregelregel op basis van een sjabloon voor geplande regels.

Notitie

Voor bepaalde regelsjablonen is het mogelijk dat de knop Regel maken is uitgeschakeld, wat aangeeft dat u geen regel kunt maken op basis van de geselecteerde sjabloon omdat er een gegevensbron ontbreekt.