Typen analyseregels

Met behulp van Microsoft Sentinel Analytics-regels kunt u meldingen en waarschuwingen configureren op basis van gegevens die afkomstig zijn van de bronnen die zijn verbonden met Microsoft Sentinel. Deze waarschuwingen helpen ervoor te zorgen dat het Soc-team van Contoso weet wanneer er een bedreiging optreedt en het team vervolgens op de juiste manier kan reageren om te voorkomen dat de bedreiging uw bedrijfsactiva bereikt.

Typen analyseregels

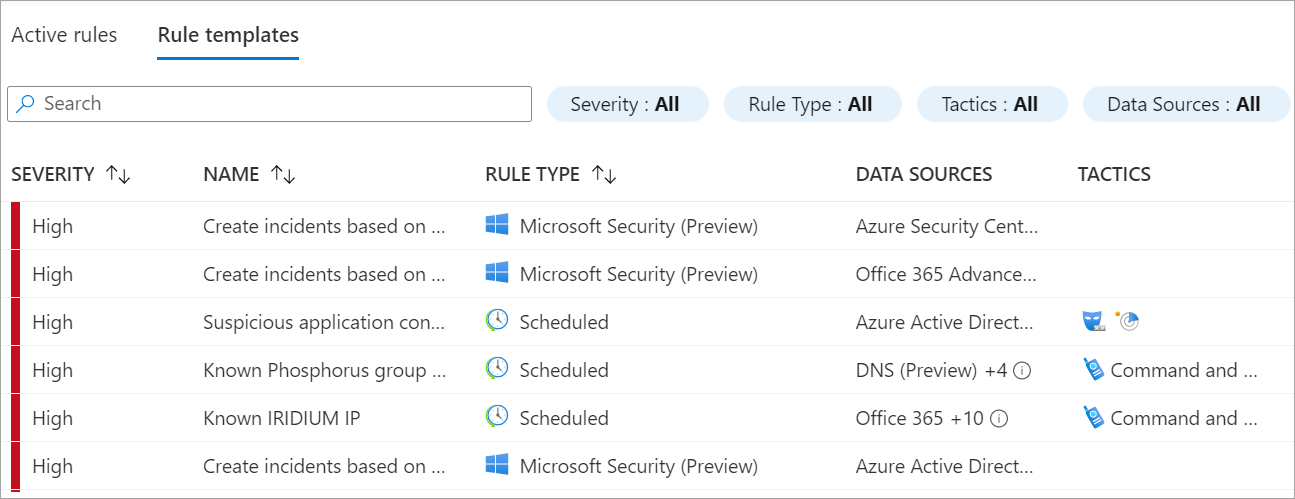

U kunt zoeken naar mogelijke bedreigingen met behulp van de ingebouwde analyseregels die Microsoft Sentinel Analytics biedt, waaronder de volgende typen:

Anomalie

Fusion

Microsoft-beveiliging

Analyse van machine learning-gedrag (ML)

Geplande waarschuwingen

NRT-regels (Near Real Time)

Bedreigingsinformatie

Anomalie

Anomaliewaarschuwingen zijn informatief en identificeren afwijkend gedrag.

Fusion

Microsoft Sentinel maakt gebruik van de Fusion-correlatie-engine, met de schaalbare machine learning-algoritmen, om geavanceerde aanvallen met meerdere fasen te detecteren. De engine correleert veel waarschuwingen en gebeurtenissen met lage kwaliteit voor meerdere producten tot hoogwaardige en bruikbare incidenten. Fusion is standaard ingeschakeld. Omdat de logica verborgen is en daarom niet kan worden aangepast, kunt u slechts één regel maken met deze sjabloon.

De Fusion-engine kan waarschuwingen van geplande analyseregels ook correleren met waarschuwingen van andere systemen, waardoor incidenten met hoge kwaliteit als gevolg hiervan worden geproduceerd.

Fusion-detectie is standaard ingeschakeld in Microsoft Sentinel. Microsoft werkt de Fusion detectiescenario's voor de detectie van bedreigingen voortdurend bij. Op het moment dat u dit artikel hebt geschreven, moet u voor anomalie- en fusiondetectie de volgende gegevensconnectors configureren:

Out-of-the-box anomaliedetecties

Waarschuwingen van Microsoft-producten

Microsoft Entra ID-beveiliging

Microsoft Defender for Cloud

Microsoft Defender for IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender voor Eindpunten

Microsoft Defender for Identity

Microsoft Defender for Office 365

Waarschuwingen van geplande analyseregels, zowel ingebouwd als gemaakt door uw beveiligingsanalisten. Analyseregels moeten kill-chain-informatie (tactieken) en informatie over entiteitstoewijzing bevatten om door Fusion te kunnen worden gebruikt

Enkele van de veelvoorkomende scenario's voor de detectie van aanvallen die door Fusion-waarschuwingen worden geïdentificeerd, zijn onder andere:

Gegevensexfiltratie. Suspicious activity detected activity detected, such as suspicious forwarding rule in Microsoft 365 mailbox, after a suspicious sign-in to Microsoft Entra account can indicate compromised user account.

Gegevensvernietiging. Afwijkend aantal unieke bestanden dat is verwijderd na een verdachte aanmelding bij het Microsoft Entra-account kan aangeven dat een aangetast gebruikersaccount is gebruikt om gegevens te vernietigen.

Denial of Service. Een aanzienlijk aantal virtuele Azure-machines (VM's) dat is verwijderd na een verdachte aanmelding bij het Microsoft Entra-account, kan duiden op een gecompromitteerd gebruikersaccount dat kan worden gebruikt om de assets van de organisatie te vernietigen.

Zijdelingse verplaatsing. Een aanzienlijk aantal imitatieacties die optreden na een verdachte aanmelding bij een Microsoft Entra-account, kan duiden op een gecompromitteerd gebruikersaccount dat is gebruikt voor schadelijke doeleinden.

Ransomware. Na een verdachte aanmelding bij een Microsoft Entra-account kan ongebruikelijk gebruikersgedrag dat wordt gebruikt om gegevens te versleutelen een waarschuwing voor de uitvoering van ransomware activeren.

Notitie

Zie Geavanceerde detectie van meervoudige aanvallen in Microsoft Sentinel voor meer informatie over de Fusion-technologie in Microsoft Sentinel

Microsoft-beveiliging

U kunt Microsoft-beveiligingsoplossingen configureren die zijn verbonden met Microsoft Sentinel om automatisch incidenten te maken op basis van alle waarschuwingen die in de verbonden service worden gegenereerd.

U kunt bijvoorbeeld configureren dat Contoso wordt gewaarschuwd wanneer een gebruiker die is gecategoriseerd als een bedreiging met een hoog risico, probeert zich aan te melden en toegang te krijgen tot bedrijfsbronnen.

U kunt de volgende beveiligingsoplossingen configureren om hun waarschuwingen door te geven aan Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender voor Server

Microsoft Defender for IoT

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Entra ID-beveiliging

Microsoft Defender voor Eindpunten

Notitie

Microsoft gebruikt dezelfde terminologie voor SIEM (Security Information and Event Management) en XDR (Extended Detection and Response) in hun beveiligingsproducten.

U kunt deze waarschuwingen filteren op hun ernstniveau en op specifieke tekst in de naam van de waarschuwing.

Analyse van ML-gedrag

Microsoft Sentinel Analytics bevat ingebouwde regels voor analyse van machine learning-gedrag. U kunt deze ingebouwde regels niet bewerken en de regelinstellingen niet controleren. Deze regels gebruiken machine learning-algoritmen van Microsoft om verdachte activiteiten te detecteren. Met machine learning-algoritmen worden verschillende incidenten met een geringe precisie gecorreleerd tot een beveiligingsincident met een hoge precisie. Deze correlatie bespaart uren die u anders handmatig kunt besteden aan het analyseren van talloze waarschuwingen van verschillende producten en het correleren ervan. Machine learning-algoritmen die door analyseregels worden gebruikt, helpen u bij het verminderen van de ruis rondom waarschuwingen door snel belangrijke gegevens op te nemen en met elkaar in verband te brengen.

Met behulp van een regel voor analyse van machine learning-gedrag kunt u bijvoorbeeld een afwijkende aanmeldingsactiviteit voor SSH (Secure Shell Protocol) of RDP (Remote Desktop Protocol) detecteren.

Geplande waarschuwingen

Met regels voor analyse van geplande waarschuwingen beschikt u over het hoogste aanpassingsniveau. U kunt uw eigen expressie definiëren met behulp van KQL (Kusto Query Language) om de beveiligingsgebeurtenissen te filteren, en u kunt een schema instellen om de regel uit te voeren.