Nalevingsstatus controleren met behulp van Azure Policy

In de vorige sectie hebt u gezien hoe Azure-beleid kan worden gebruikt om uw cluster eenvoudig te beheren met behulp van een ingebouwd beleid en initiatief. We hebben ook opgemerkt dat het beleid niet al bestaande pods beëindigt. We willen niet-compatibele pods ontdekken, zodat we er acties op kunnen ondernemen. In deze oefening doen we alleen dat.

Notitie

Deze oefening is optioneel. Als u deze oefening wilt voltooien, moet u een Azure-abonnement maken voordat u begint. Als u geen Azure-account hebt of als u er op dit moment geen wilt maken, kunt u de instructies doorlezen zodat u de informatie begrijpt die wordt gepresenteerd.

Azure Portal gebruiken om niet-compatibele pods weer te geven

Ga naar de pagina Beleid in Azure Portal.

Bovenaan kunt u het bereik instellen op uw clusterresourcegroep door op de ...te klikken. Selecteer het abonnement en de resourcegroep waarin het AKS-cluster (Azure Kubernetes Service) zich bevindt en kies Selecteren onderaan de pagina.

Notitie

Het kan enkele minuten duren voordat de niet-compatibele pods worden weergegeven in de portal.

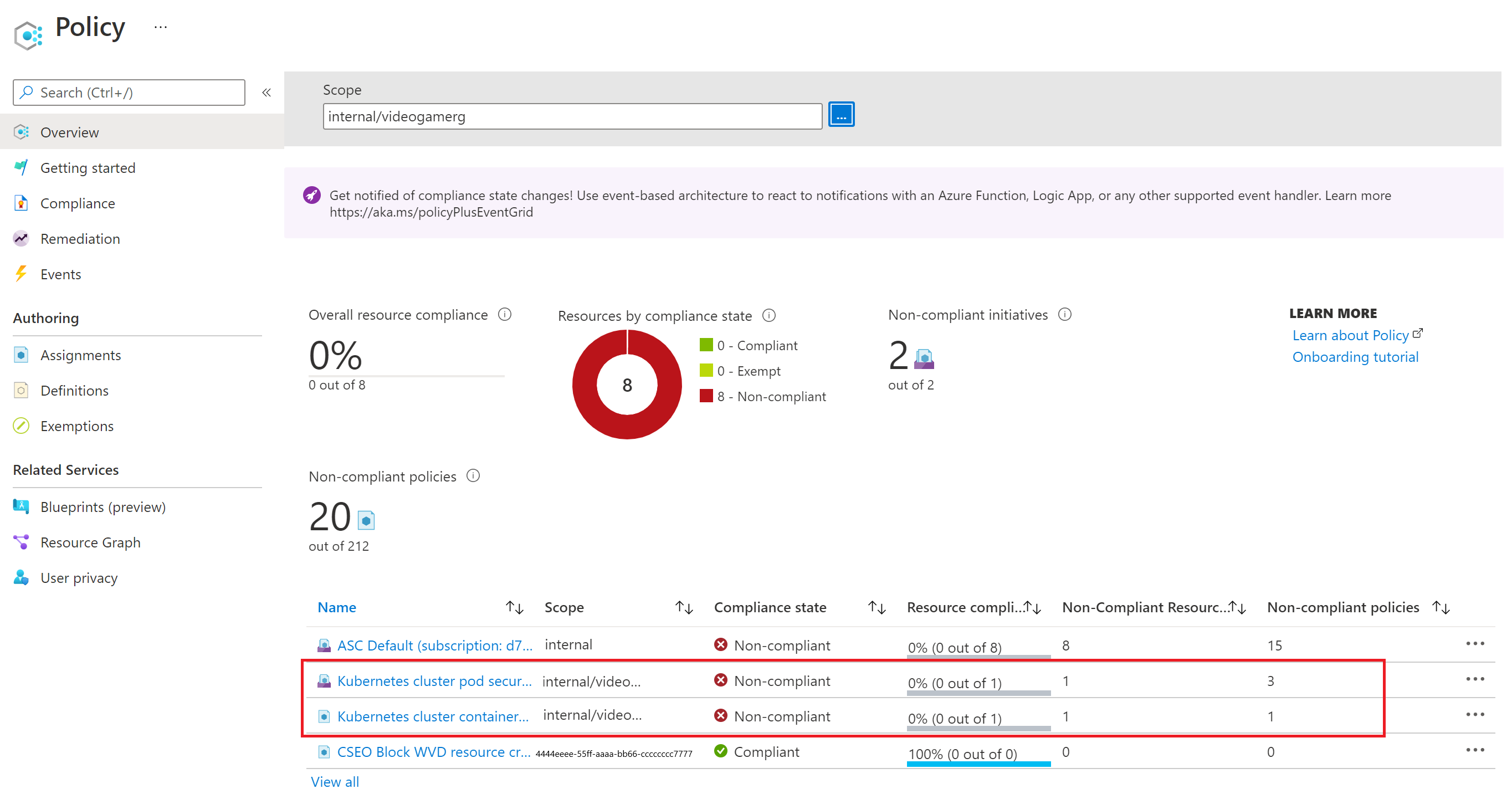

Hier ziet u dat we niet-compatibele resources hebben voor zowel het beleid als het initiatief dat we hebben geïmplementeerd. De resources voldoen niet aan drie van de beleidsregels van de beperkte beveiligingsstandaarden voor Kubernetes-clusterpods voor linux-workloads voor videogamerg-initiatief . Als u dat initiatief selecteert, ziet u welke van de acht beleidsregels de drie zijn die niet compatibel zijn.

Selecteer de Kubernetes-clustercontainers mogen alleen toegestane installatiekopieënbeleid gebruiken. U ziet het cluster met de niet-compatibele pod erin

Selecteer het cluster voor meer informatie over welke pod niet compatibel is. Hier ziet u de naam van de specifieke pod die niet compatibel is. U ziet dat het alleen de eerste pod is die niet compatibel is. U kunt zien dat het weergeven van deze beleidspagina's een effectieve manier is om de nalevingsstatus van uw cluster te controleren.

Verwijder de niet-compatibele pod en controleer de naleving opnieuw

Nu we de pod hebben gevonden die niet compatibel is, kunnen we die pod gaan verwijderen. Zodra de pod is verwijderd, voorkomt het beleid dat toekomstige pods die niet compatibel zijn met de pod worden geïmplementeerd. De beveiligingsstandaarden voor kubernetes-clusterpods voor linux-workloads voor videogamerg-initiatief zijn ingesteld op controle. Dit betekent dat we pods kunnen identificeren die niet compatibel zijn, maar niet zouden voorkomen dat de pods worden geïmplementeerd. Om ervoor te zorgen dat onze pods voldoen aan dat initiatief valt buiten het bereik van deze cursus, richten we ons dus op het oplossen van het beleid dat we hebben ingesteld om het weigeren effect te hebben.

Open de Cloud Shell opnieuw en verwijder de niet-compatibele implementatie.

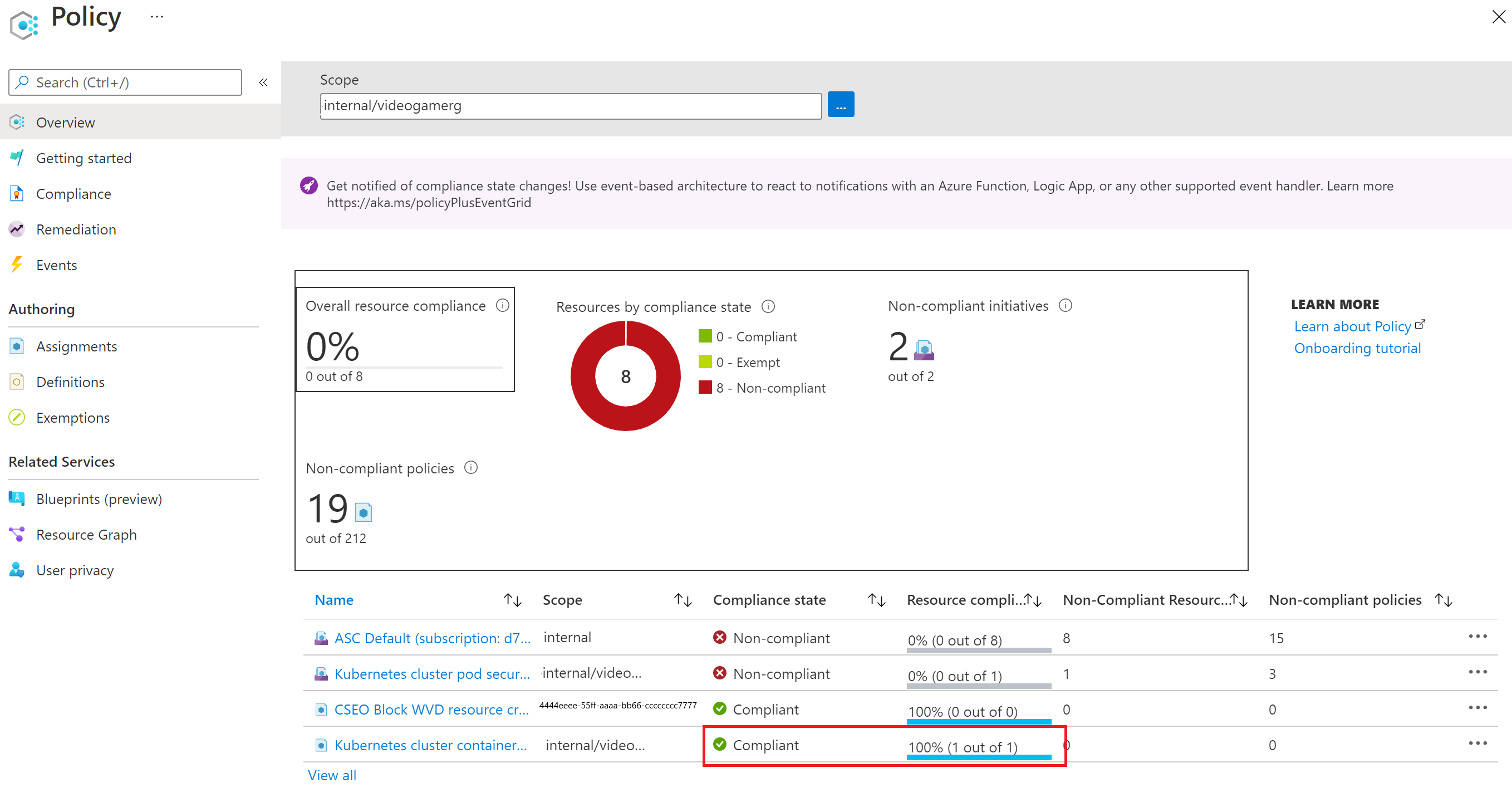

kubectl delete deployment simple-nginx

Het kan tot 45 minuten duren voordat de wijzigingen in de portal worden weergegeven. Nadat u hebt gewacht, gaat u terug naar het beleid om te zien of er nog steeds niet-compatibele pods onder staan. U vindt dat uw cluster nu voldoet aan het beleid.

Samenvatting

In deze les hebt u geleerd hoe u Azure Portal gebruikt om pods te identificeren die niet compatibel zijn met uw beleid. Vervolgens hebt u een pod verwijderd die niet compatibel was met een van de beleidsregels. U hebt ook geleerd hoe u problemen met uw implementaties oplost en pods identificeert die niet worden geïmplementeerd vanwege een beleid voor weigeren. U hebt geleerd hoe u Azure Portal kunt gebruiken om niet-compatibele resources te bekijken en met welke beleidsregels ze niet compatibel zijn. U hebt ook een van de problemen opgelost door de niet-compatibele pod te verwijderen die u voor het eerst hebt gemaakt. Nu u weet hoe u beleid en initiatief toevoegt en test, kunt u de andere ingebouwde beleidsregels voor Kubernetes doorlopen om de beleidsregels te vinden die aansluiten bij uw zakelijke behoeften.