Zero Trust-identiteits- en apparaattoegangsconfiguraties

Het personeel van vandaag heeft toegang nodig tot toepassingen en resources die buiten traditionele bedrijfsnetwerkgrenzen bestaan. Beveiligingsarchitecturen die afhankelijk zijn van netwerkfirewalls en vpn-netwerken (VPN's) om de toegang tot resources te isoleren en te beperken, zijn niet meer voldoende.

Om deze nieuwe wereld van computing aan te pakken, raadt Microsoft het Zero Trust-beveiligingsmodel ten zeerste aan, dat is gebaseerd op deze leidende principes:

- Controleer expliciet: Verifieer en autoriseren altijd op basis van alle beschikbare gegevenspunten. Zero Trust-identiteits- en apparaattoegangsbeleid zijn van cruciaal belang voor aanmelding en doorlopende validatie.

- Gebruik toegang met minimale bevoegdheden: beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico gebaseerd adaptief beleid en gegevensbeveiliging.

- Ga ervan uit dat de inbreuk: straalstraal en segmenttoegang minimaliseren. Controleer end-to-end-versleuteling en gebruik analyse om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren.

Dit is de algemene architectuur van Zero Trust:

Zero Trust-identiteits- en apparaattoegangsbeleid is gericht op het expliciete uitgangspunt verifiëren voor:

- Identiteiten: wanneer een identiteit toegang probeert te krijgen tot een resource, controleert u of de identiteit met sterke verificatie is en zorgt u ervoor dat de aangevraagde toegang compatibel en typisch is.

- Apparaten (ook wel eindpunten genoemd):bewaak en dwing apparaatstatus- en nalevingsvereisten af voor beveiligde toegang.

-

Toepassingen: Besturingselementen en technologieën toepassen op:

- Zorg ervoor dat de juiste in-app-machtigingen zijn.

- Toegang beheren op basis van realtime analyses.

- Controleren op abnormaal gedrag

- Gebruikersacties beheren.

- Valideer beveiligde configuratieopties.

In deze reeks artikelen wordt een set configuraties en beleidsregels voor identiteits- en apparaattoegang beschreven met behulp van Microsoft Entra-id, voorwaardelijke toegang, Microsoft Intune en andere functies. Deze configuraties en beleidsregels bieden Zero Trust-toegang tot de volgende locaties:

- Microsoft 365 voor zakelijke cloud-apps en -services.

- Andere SaaS-services.

- Toepassingen op locatie die met de Microsoft Entra-toepassingsproxy worden gepubliceerd.

Instellingen en beleidsregels voor Zero Trust-identiteit en apparaattoegang worden aanbevolen in drie lagen:

- Beginpunt.

- Onderneming.

- Gespecialiseerde beveiliging voor omgevingen met sterk gereglementeerde of geclassificeerde gegevens.

Deze lagen en de bijbehorende configuraties bieden consistente niveaus van Zero Trust-beveiliging voor uw gegevens, identiteiten en apparaten. Deze mogelijkheden en hun aanbevelingen:

- Worden ondersteund in Microsoft 365 E3 en Microsoft 365 E5.

- Zijn afgestemd op Microsoft Secure Score en identiteitsscore in Microsoft Entra ID. Onze aanbevelingen verhogen deze scores voor uw organisatie.

- U kunt deze vijf stappen implementeren om uw identiteitsinfrastructuur te beveiligen.

Als uw organisatie unieke vereisten of complexiteit heeft, gebruikt u deze aanbevelingen als uitgangspunt. De meeste organisaties kunnen deze aanbevelingen echter implementeren zoals voorgeschreven.

Bekijk deze video voor een kort overzicht van configuraties voor identiteits- en apparaattoegang voor Microsoft 365 voor ondernemingen.

Notitie

Microsoft verkoopt ook Enterprise Mobility + Security-licenties (EMS) voor Office 365-abonnementen. EMS E3- en EMS E5-mogelijkheden zijn gelijk aan Microsoft 365 E3 en Microsoft 365 E5. Zie EMS-plannen voor meer informatie.

Doelgroep

Deze aanbevelingen zijn bedoeld voor bedrijfsarchitecten en IT-professionals die bekend zijn met de productiviteits- en beveiligingsservices van Microsoft 365- en cloudservices. Deze services omvatten Microsoft Entra ID (identiteit), Microsoft Intune (apparaatbeheer) en Microsoft Purview Informatiebeveiliging (gegevensbescherming).

Klantomgeving

Het aanbevolen beleid is van toepassing op bedrijfsorganisaties die zowel volledig in de Microsoft-cloud als voor klanten met een hybride identiteit werken. Een hybride identiteitsinfrastructuur synchroniseert een on-premises Active Directory-forest met Microsoft Entra-id.

Veel van onze aanbevelingen zijn afhankelijk van services die alleen beschikbaar zijn met de volgende licenties:

- Microsoft 365 E5

- Microsoft 365 E3 met de E5 Security-invoegtoepassing

- EMS E5

- Microsoft Entra ID P2-licenties

Voor organisaties die niet over deze licenties beschikken, raden wij de standaardinstellingen voor beveiligingaan, dat beschikbaar is in alle Microsoft 365-abonnementen en standaard ingeschakeld is.

Waarschuwingen

Uw organisatie kan onderhevig zijn aan wettelijke of andere nalevingsvereisten, waaronder specifieke aanbevelingen waarvoor beleidsregels nodig zijn die afwijken van onze aanbevolen configuraties. We raden deze controles aan omdat we geloven dat ze een balans vormen tussen beveiliging en productiviteit.

Hoewel we hebben geprobeerd rekening te houden met een groot aantal organisatorische beveiligingsvereisten, kunnen we niet rekening houden met alle mogelijke vereisten of de unieke elementen van uw organisatie.

Drie beveiligingsniveaus

De meeste organisaties hebben specifieke vereisten met betrekking tot beveiliging en gegevensbescherming. Deze vereisten variëren per branchesegment en per functiefunctie binnen organisaties. Uw juridische afdeling en beheerders kunnen bijvoorbeeld meer controles voor beveiliging en gegevensbescherming vereisen voor hun e-mailcorrespondentie die niet vereist zijn voor andere bedrijfseenheden.

Elke branche heeft ook een eigen set gespecialiseerde voorschriften. Er wordt niet geprobeerd een lijst met alle mogelijke beveiligingsopties of een aanbeveling per branchesegment of functie op te geven. In plaats daarvan bieden we aanbevelingen voor drie beveiligings- en beschermingsniveaus die kunnen worden toegepast op basis van de granulariteit van uw behoeften.

- Beginpunt: We raden alle klanten aan om een minimumstandaard vast te stellen en te gebruiken voor het beveiligen van gegevens, evenals de identiteiten en apparaten die toegang hebben tot uw gegevens. U kunt deze aanbevelingen volgen om sterke standaardbeveiliging te bieden als uitgangspunt voor alle organisaties.

- Onderneming: Sommige klanten hebben een subset met gegevens die moeten worden beveiligd op hogere niveaus, of alle gegevens moeten op een hoger niveau worden beveiligd. U kunt verbeterde beveiliging toepassen op alle of specifieke gegevenssets in uw Microsoft 365-omgeving. We raden u aan identiteiten en apparaten te beveiligen die toegang hebben tot gevoelige gegevens met vergelijkbare beveiligingsniveaus.

- Gespecialiseerde beveiliging: een paar klanten hebben zo nodig een kleine hoeveelheid gegevens die zeer geclassificeerd is, handelsgeheimen vormt of wordt gereguleerd. Microsoft biedt mogelijkheden om deze klanten te helpen aan deze vereisten te voldoen, waaronder extra beveiliging voor identiteiten en apparaten.

Deze richtlijnen laten zien hoe u Zero Trust-beveiliging implementeert voor identiteiten en apparaten voor elk van deze beveiligingsniveaus. Gebruik deze richtlijnen als minimum voor uw organisatie en pas het beleid aan om te voldoen aan de specifieke vereisten van uw organisatie.

Het is belangrijk om consistente beveiligingsniveaus te gebruiken voor uw identiteiten, apparaten en gegevens. Beveiliging voor gebruikers met prioriteitsaccounts (leidinggevenden, leidinggevenden, managers, enzovoort) moet bijvoorbeeld hetzelfde beveiligingsniveau bevatten voor hun identiteiten, hun apparaten en de gegevens die ze openen.

Zie ook de oplossing: Gegevensbescherming implementeren voor regelgeving voor gegevensprivacy om gegevens te beveiligen die zijn opgeslagen in Microsoft 365.

Afruilingen voor beveiliging en productiviteit

Voor het implementeren van een beveiligingsstrategie zijn afwegingen tussen beveiliging en productiviteit vereist. Het is handig om te evalueren hoe elke beslissing van invloed is op het evenwicht tussen beveiliging, functionaliteit en gebruiksgemak.

De verstrekte aanbevelingen zijn gebaseerd op de volgende principes:

- Ken uw gebruikers en wees flexibel in hun beveiligings- en functionele vereisten.

- Pas een beveiligingsbeleid just-in-time toe en zorg ervoor dat dit zinvol is.

Services en concepten voor Zero Trust-identiteits- en apparaattoegangsbeveiliging

Microsoft 365 voor ondernemingen is ontworpen voor grote organisaties om iedereen in staat te stellen creatief te zijn en veilig samen te werken.

Deze sectie bevat een overzicht van de Microsoft 365-services en -mogelijkheden die belangrijk zijn voor Zero Trust-identiteit en apparaattoegang.

Microsoft Entra ID

Microsoft Entra ID biedt een volledige suite met mogelijkheden voor identiteitsbeheer. U wordt aangeraden deze mogelijkheden te gebruiken om de toegang te beveiligen.

| Mogelijkheid of functie | Beschrijving | Licenties |

|---|---|---|

| Meervoudige verificatie (MFA) | Voor MFA moeten gebruikers twee verificatievormen opgeven, zoals een gebruikerswachtwoord plus een melding van de Microsoft Authenticator-app of een telefoongesprek. MFA vermindert het risico dat gestolen referenties kunnen worden gebruikt voor toegang tot uw omgeving. Microsoft 365 maakt gebruik van de Multifactor Authentication-service van Microsoft Entra voor aanmeldingen op basis van MFA. | Microsoft 365 E3 of E5 |

| Voorwaardelijke toegang | Microsoft Entra ID evalueert de voorwaarden van de aanmelding van de gebruiker en gebruikt beleid voor voorwaardelijke toegang om de toegestane toegang te bepalen. In deze richtlijnen laten we u bijvoorbeeld zien hoe u een beleid voor voorwaardelijke toegang maakt om apparaatcompatibiliteit te vereisen voor toegang tot gevoelige gegevens. Deze configuratie vermindert het risico dat een hacker met hun eigen apparaat en gestolen referenties toegang heeft tot uw gevoelige gegevens. Het beveiligt ook gevoelige gegevens op de apparaten, omdat de apparaten moeten voldoen aan specifieke vereisten voor status en beveiliging. | Microsoft 365 E3 of E5 |

| Microsoft Entra-groepen | Beleid voor voorwaardelijke toegang, apparaatbeheer met Intune en zelfs machtigingen voor bestanden en sites in uw organisatie zijn afhankelijk van de toewijzing aan gebruikersaccounts of Microsoft Entra-groepen. U wordt aangeraden Microsoft Entra-groepen te maken die overeenkomen met de geïmplementeerde beveiligingsniveaus. Leden van uw leidinggevenden zijn bijvoorbeeld waarschijnlijk belangrijke doelen voor hackers. U moet deze gebruikersaccounts toevoegen aan een Microsoft Entra-groep en deze groep toewijzen aan beleid voor voorwaardelijke toegang en andere beleidsregels die een hoger beveiligingsniveau afdwingen. | Microsoft 365 E3 of E5 |

| Apparaatinschrijving | U registreert een apparaat bij Microsoft Entra ID om een identiteit voor het apparaat te maken. Deze identiteit wordt gebruikt om het apparaat te verifiëren wanneer een gebruiker zich aanmeldt en beleid voor voorwaardelijke toegang toepast waarvoor domein-gekoppelde of compatibele pc's zijn vereist. Voor deze richtlijnen gebruiken we apparaatinschrijving om windows-computers die lid zijn van een domein automatisch in te schrijven. Apparaatinschrijving is een vereiste voor het beheren van apparaten met Intune. | Microsoft 365 E3 of E5 |

| Microsoft Entra ID Protection | Hiermee kunt u potentiële beveiligingsproblemen detecteren die van invloed zijn op de identiteiten van uw organisatie en geautomatiseerd herstelbeleid configureren op laag, gemiddeld en hoog aanmeldingsrisico en gebruikersrisico. Deze richtlijnen zijn afhankelijk van deze risicoanalyse om beleid voor voorwaardelijke toegang toe te passen voor meervoudige verificatie. Deze richtlijnen bevatten ook een beleid voor voorwaardelijke toegang dat vereist dat gebruikers hun wachtwoord wijzigen als activiteiten met een hoog risico voor hun account worden gedetecteerd. | Microsoft 365 E5, Microsoft 365 E3 met de E5 Security-invoegtoepassing, EMS E5 of Microsoft Entra ID P2-licenties |

| Selfservice voor wachtwoordherstel (SSPR) | Sta uw gebruikers toe hun wachtwoorden veilig en zonder tussenkomst van de helpdesk opnieuw in te stellen door verificatie te bieden van meerdere verificatiemethoden die de beheerder kan beheren. | Microsoft 365 E3 of E5 |

| Microsoft Entra-wachtwoordbeveiliging | Detecteer en blokkeer bekende zwakke wachtwoorden, wachtwoordvarianten en andere zwakke termen die specifiek zijn voor uw organisatie. Standaard algemene lijsten met verboden wachtwoorden worden automatisch toegepast op alle gebruikers in een Microsoft Entra-organisatie. U kunt ook specifieke vermeldingen definiëren in een aangepaste lijst met verboden wachtwoorden. Wanneer gebruikers hun wachtwoord wijzigen of opnieuw instellen, worden deze lijsten met verboden wachtwoorden gecontroleerd om het gebruik van sterke wachtwoorden af te dwingen. | Microsoft 365 E3 of E5 |

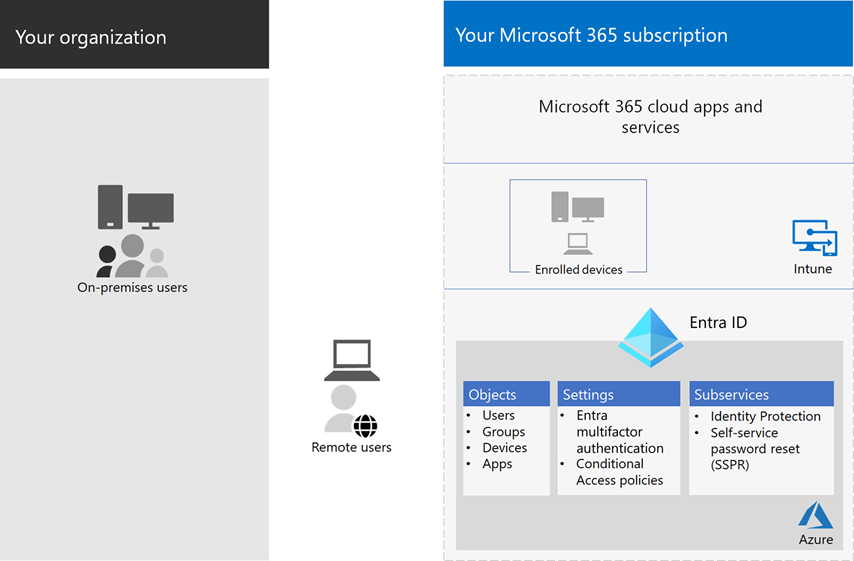

Hier volgen de onderdelen van Zero Trust-identiteit en apparaattoegang, waaronder Intune- en Microsoft Entra-objecten, instellingen en subservices.

Microsoft Intune

Intune is de cloudservice voor het beheer van mobiele apparaten van Microsoft. Deze richtlijnen raden apparaatbeheer van Windows-pc's met Intune aan en raadt configuraties voor apparaatnalevingsbeleid aan. Intune bepaalt of apparaten compatibel zijn en deze gegevens verzenden naar Microsoft Entra-id die moet worden gebruikt bij het toepassen van beleid voor voorwaardelijke toegang.

Intune-app-beveiliging

Intune-beveiligingsbeleid voor apps kan worden gebruikt om de gegevens van uw organisatie in mobiele apps te beveiligen, met of zonder apparaten in te schrijven voor beheer. Intune helpt bij het beveiligen van informatie terwijl de productiviteit van gebruikers wordt gehandhaafd en gegevensverlies wordt voorkomen. Door beleid op app-niveau te implementeren, kunt u de toegang tot bedrijfsbronnen beperken en gegevens onder controle van uw IT-afdeling houden.

Deze richtlijnen laten zien hoe u beleidsregels maakt voor het afdwingen van het gebruik van goedgekeurde apps en hoe deze apps kunnen worden gebruikt met uw bedrijfsgegevens.

Microsoft 365

Deze richtlijnen laten zien hoe u een set beleidsregels implementeert om de toegang tot Microsoft 365-cloudservices te beveiligen, waaronder Microsoft Teams, Exchange, SharePoint en OneDrive. Naast het implementeren van dit beleid raden we u ook aan het niveau van beveiliging voor uw organisatie te verhogen met behulp van deze resources:

Windows 11 of Windows 10 met Microsoft 365-apps voor ondernemingen

Windows 11 of Windows 10 met Microsoft 365-apps voor ondernemingen is de aanbevolen clientomgeving voor pc's. We raden Windows 11 of Windows 10 aan, omdat Microsoft Entra is ontworpen om de soepelste ervaring mogelijk te maken voor zowel on-premises als Microsoft Entra ID. Windows 11 of Windows 10 bevat ook geavanceerde beveiligingsmogelijkheden die kunnen worden beheerd via Intune. Microsoft 365-apps voor ondernemingen bevat de nieuwste versies van Office-app licenties. Deze apps maken gebruik van moderne verificatie, wat veiliger is en vereist is voor voorwaardelijke toegang. Deze apps bevatten ook verbeterde nalevings- en beveiligingshulpprogramma's.

Deze mogelijkheden toepassen op de drie beveiligingsniveaus

De volgende tabel bevat een overzicht van onze aanbevelingen voor het gebruik van deze mogelijkheden voor de drie beveiligingsniveaus.

| Beveiligingsmechanisme | Beginpunt | Enterprise | Gespecialiseerde beveiliging |

|---|---|---|---|

| MFA afdwingen | Aanmeldingsrisico's zijn gemiddeld of hoog. | Aanmeldingsrisico's zijn laag, gemiddeld of hoog. | Alle nieuwe sessies. |

| Wachtwoordwijziging afdwingen | Voor gebruikers met een hoog risico. | Voor gebruikers met een hoog risico. | Voor gebruikers met een hoog risico. |

| Intune-toepassingsbeveiliging afdwingen | Ja | Ja | Ja |

| Intune-inschrijving afdwingen voor apparaten die eigendom zijn van de organisatie | Vereis een conforme of domeingebonden pc, maar sta bring-your-own-devices (BYOD) telefoons en tablets toe. | Een compatibel of domein-gekoppeld apparaat vereisen. | Een compatibel of domein-gekoppeld apparaat vereisen. |

Apparaateigendom

De vorige tabel weerspiegelt de trend voor veel organisaties om een mix van organisatie- en persoonlijke (BYOD) apparaten te ondersteunen die toegang tot bedrijfsgegevens biedt. Intune-beveiligingsbeleid voor apps zorgt ervoor dat bedrijfsgegevens worden beveiligd tegen exfiltratie in Outlook voor iOS en Android en andere mobiele Microsoft 365-apps op zowel organisatie- als persoonlijke apparaten.

U wordt aangeraden Intune te gebruiken voor het beheren van apparaten die eigendom zijn van de organisatie of dat de apparaten lid zijn van een domein om extra beveiliging en controle toe te passen. Afhankelijk van de vertrouwelijkheid van gegevens is het mogelijk dat uw organisatie GEEN BYOD's toestaat voor specifieke gebruikersgroepen of apps.

Implementatie en uw apps

Voordat u zero Trust-identiteits- en apparaattoegangsconfiguratie voor uw geïntegreerde Microsoft Entra-apps configureert en uitrolt, moet u de volgende stappen uitvoeren:

Bepaal welke apps in uw organisatie moeten worden beveiligd.

Analyseer deze lijst met apps om de sets beleidsregels te bepalen die de juiste beveiligingsniveaus bieden.

We raden geen afzonderlijke sets beleidsregels voor elke app aan, omdat het beheer van afzonderlijke beleidsregels lastig kan worden. In plaats daarvan raden we u aan apps te groeperen met dezelfde beveiligingsvereisten voor dezelfde gebruikers.

Begin bijvoorbeeld met één set beleidsregels met alle Microsoft 365-apps voor alle gebruikers. Gebruik een andere, meer beperkende set beleidsregels voor alle gevoelige apps (bijvoorbeeld apps die worden gebruikt door human resources of financiële afdelingen) en pas deze beperkende beleidsregels toe op de betrokken groepen.

Nadat u de set beleidsregels hebt vastgesteld voor de apps die u wilt beveiligen, kunt u het beleid stapsgewijs implementeren voor gebruikers, waardoor problemen onderweg worden opgelost. Voorbeeld:

- Configureer het beleid dat u wilt gebruiken voor alle Microsoft 365-apps.

- Voeg Exchange toe met de vereiste wijzigingen, rol het beleid uit voor gebruikers en werk eventuele problemen door.

- Voeg Teams toe met de vereiste wijzigingen, rol het beleid uit voor gebruikers en werk eventuele problemen door.

- Voeg SharePoint toe met de vereiste wijzigingen, rol het beleid voor gebruikers uit en werk eventuele problemen door.

- Ga door met het toevoegen van apps totdat u dit beginpuntbeleid kunt configureren om alle Microsoft 365-apps op te nemen.

Maak op dezelfde manier de set beleidsregels voor gevoelige apps door één app tegelijk toe te voegen. Doorloop eventuele problemen totdat ze allemaal zijn opgenomen in de beleidsset voor gevoelige apps.

Microsoft raadt u aan geen beleidssets te maken die van toepassing zijn op alle apps, omdat dit kan leiden tot onbedoelde configuraties. Beleidsregels die alle apps blokkeren, kunnen uw beheerders bijvoorbeeld vergrendelen vanuit het Microsoft Entra-beheercentrum en uitsluitingen kunnen niet worden geconfigureerd voor belangrijke eindpunten zoals Microsoft Graph.

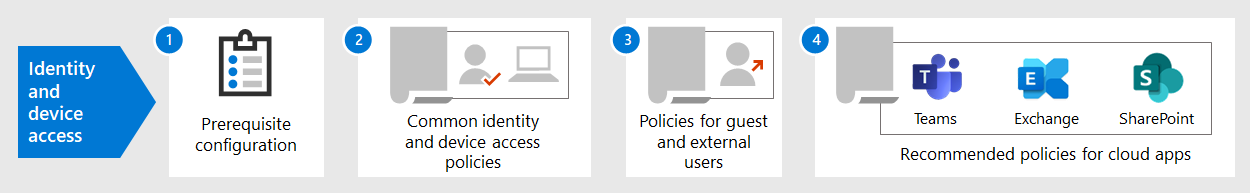

Stappen voor het configureren van Zero Trust-identiteit en apparaattoegang

- Configureer vereiste identiteitsfuncties en -instellingen.

- Configureer de algemene beleidsregels voor identiteit en toegang voor voorwaardelijke toegang.

- Beleid voor voorwaardelijke toegang configureren voor gasttoegang.

- Configureer beleid voor voorwaardelijke toegang voor Microsoft 365-cloud-apps (bijvoorbeeld Microsoft Teams, Exchange en SharePoint) en configureer microsoft Defender for Cloud Apps-beleid.

Nadat u Zero Trust-identiteit en apparaattoegang hebt geconfigureerd, raadpleegt u de implementatiehandleiding voor Microsoft Entra-functies voor een gefaseerde controlelijst met andere functies die u kunt overwegen en Microsoft Entra ID Governance om de toegang te beveiligen, bewaken en controleren.

Volgende stap

Vereiste werkzaamheden voor het implementeren van Zero Trust-identiteits- en apparaattoegangsbeleid