vCenter-identiteitsbronnen instellen voor het gebruik van Active Directory

Over VMware vCenter-identiteitsbronnen

VMware vCenter ondersteunt verschillende identiteitsbronnen voor verificatie van gebruikers die toegang hebben tot vCenter. Uw CloudSimple Private Cloud vCenter kan worden ingesteld voor verificatie met Active Directory voor uw VMware-beheerders voor toegang tot vCenter. Wanneer de installatie is voltooid, kan de cloudowner-gebruiker gebruikers van de identiteitsbron toevoegen aan vCenter.

U kunt uw Active Directory-domeinen en -domeincontrollers op een van de volgende manieren instellen:

- Active Directory-domein en -domeincontrollers die on-premises worden uitgevoerd

- Active Directory-domein en -domeincontrollers die worden uitgevoerd op Azure als virtuele machines in uw Azure-abonnement

- Nieuwe Active Directory-domeinen en domeincontrollers die worden uitgevoerd in uw privécloud

- Azure Active Directory-service

In deze handleiding worden de taken uitgelegd voor het instellen van Active Directory-domeinen en domeincontrollers die on-premises of als virtuele machines in uw abonnementen worden uitgevoerd. Als u Azure AD als identiteitsbron wilt gebruiken, raadpleegt u Azure AD gebruiken als id-provider voor vCenter in CloudSimple Private Cloud voor gedetailleerde instructies bij het instellen van de identiteitsbron.

Voordat u een identiteitsbron toevoegt, moet u uw vCenter-bevoegdheden tijdelijk escaleren.

Waarschuwing

Nieuwe gebruikers moeten alleen worden toegevoegd aan Cloud-Owner-Group, Cloud-Global-Cluster-Beheer-Group, Cloud-Global-Storage-Beheer-Group, Cloud-Global-Network-Beheer-Group of Cloud-Global-VM-Beheer-Group. Gebruikers die zijn toegevoegd aan de groep Administrators , worden automatisch verwijderd. Alleen serviceaccounts moeten worden toegevoegd aan de groep Administrators en serviceaccounts mogen niet worden gebruikt om u aan te melden bij de vSphere-webgebruikersinterface.

Opties voor identiteitsbron

- On-premises Active Directory toevoegen als een id-bron voor eenmalige aanmelding

- Nieuwe Active Directory instellen in een privécloud

- Active Directory instellen in Azure

Belangrijk

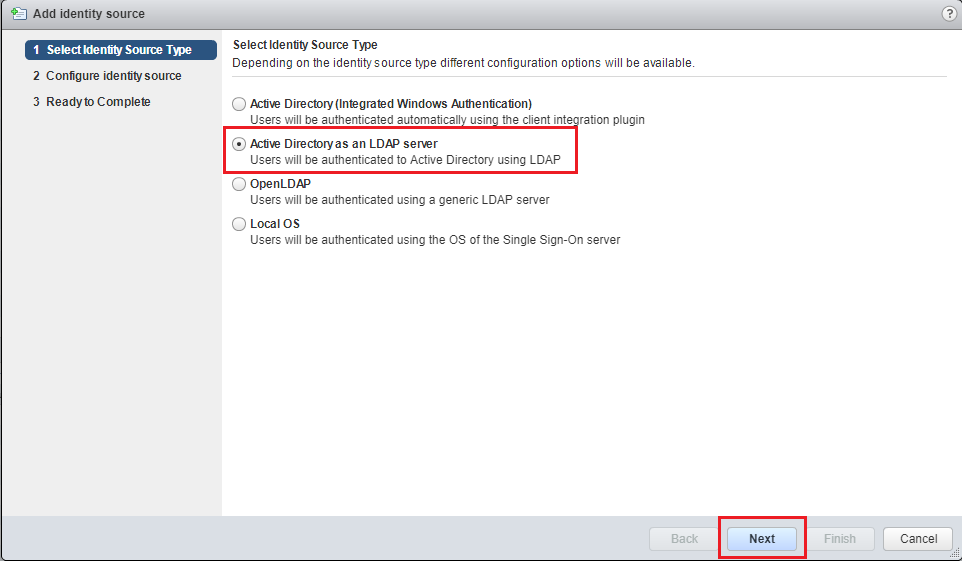

Active Directory (Geïntegreerde Windows-verificatie) wordt niet ondersteund. Alleen de optie Active Directory via LDAP wordt ondersteund als een identiteitsbron.

On-premises Active Directory toevoegen als een identiteitsbron met één Sign-On

Als u uw on-premises Active Directory wilt instellen als een identiteitsbron met één Sign-On, hebt u het volgende nodig:

- Site-naar-site-VPN-verbinding van uw on-premises datacenter naar uw privécloud.

- On-premises DNS-server-IP toegevoegd aan vCenter en Platform Services Controller (PSC).

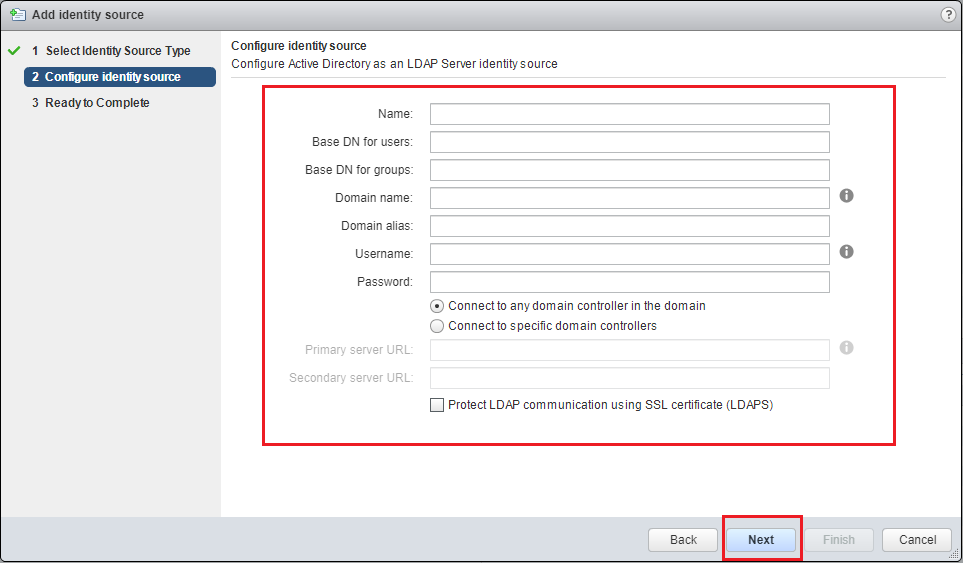

Gebruik de informatie in de volgende tabel bij het instellen van uw Active Directory-domein.

| Optie | Beschrijving |

|---|---|

| Naam | Naam van de identiteitsbron. |

| Basis-DN voor gebruikers | DN-basisnaam voor gebruikers. |

| Domeinnaam | FQDN van het domein, bijvoorbeeld example.com. Geef geen IP-adres op in dit tekstvak. |

| Domeinalias | De NetBIOS-naam van het domein. Voeg de NetBIOS-naam van het Active Directory-domein toe als alias van de identiteitsbron als u SSPI-verificaties gebruikt. |

| Basis-DN voor groepen | De DN-basisnaam voor groepen. |

| URL van primaire server | Primaire domeincontroller LDAP-server voor het domein. Gebruik de indeling ldap://hostname:port of ldaps://hostname:port. De poort is doorgaans 389 voor LDAP-verbindingen en 636 voor LDAPS-verbindingen. Voor implementaties van Active Directory-domeincontrollers met meerdere domeincontrollers is de poort doorgaans 3268 voor LDAP en 3269 voor LDAPS.Een certificaat waarmee een vertrouwensrelatie voor het LDAPS-eindpunt van de Active Directory-server wordt ingesteld, is vereist wanneer u in ldaps:// de primaire of secundaire LDAP-URL gebruikt. |

| URL van secundaire server | Adres van een secundaire domeincontroller LDAP-server die wordt gebruikt voor failover. |

| Certificaat kiezen | Als u LDAPS wilt gebruiken met uw Active Directory LDAP-server of OpenLDAP Server-identiteitsbron, wordt de knop Certificaat kiezen weergegeven nadat u in het tekstvak URL hebt getypt ldaps:// . Een secundaire URL is niet vereist. |

| Gebruikersnaam | Id van een gebruiker in het domein die minimaal alleen-lezentoegang heeft tot basis-DN voor gebruikers en groepen. |

| Wachtwoord | Wachtwoord van de gebruiker die is opgegeven door gebruikersnaam. |

Wanneer u de informatie in de vorige tabel hebt, kunt u uw on-premises Active Directory toevoegen als een identiteitsbron met één Sign-On in vCenter.

Tip

Meer informatie over Identiteitsbronnen met één Sign-On vindt u op de pagina met VMware-documentatie.

Nieuwe Active Directory instellen in een privécloud

U kunt een nieuw Active Directory-domein instellen in uw privécloud en dit gebruiken als een identiteitsbron voor eenmalige aanmelding. Het Active Directory-domein kan deel uitmaken van een bestaand Active Directory-forest of kan worden ingesteld als een onafhankelijk forest.

Nieuw Active Directory-forest en -domein

Als u een nieuw Active Directory-forest en -domein wilt instellen, hebt u het volgende nodig:

- Een of meer virtuele machines met Microsoft Windows Server om te gebruiken als domeincontrollers voor het nieuwe Active Directory-forest en -domein.

- Een of meer virtuele machines waarop de DNS-service wordt uitgevoerd voor naamomzetting.

Zie Install a New Windows Server 2012 Active Directory Forest (Een nieuw Windows Server 2012 Active Directory-forest installeren) voor gedetailleerde stappen.

Tip

Voor hoge beschikbaarheid van services raden we u aan meerdere domeincontrollers en DNS-servers in te stellen.

Nadat u het Active Directory-forest en -domein hebt ingesteld, kunt u een identiteitsbron toevoegen in vCenter voor uw nieuwe Active Directory.

Nieuw Active Directory-domein in een bestaand Active Directory-forest

Als u een nieuw Active Directory-domein wilt instellen in een bestaand Active Directory-forest, hebt u het volgende nodig:

- Site-naar-site-VPN-verbinding met uw Active Directory-forestlocatie.

- DNS-server voor het omzetten van de naam van uw bestaande Active Directory-forest.

Zie Install a new Windows Server 2012 Active Directory child or tree domain (Een nieuw Windows Server 2012 Active Directory-domein of -structuurdomein installeren) voor gedetailleerde stappen.

Nadat u het Active Directory-domein hebt ingesteld, kunt u een identiteitsbron toevoegen in vCenter voor uw nieuwe Active Directory.

Active Directory instellen in Azure

Active Directory die wordt uitgevoerd in Azure is vergelijkbaar met Active Directory dat on-premises wordt uitgevoerd. Als u Active Directory in Azure wilt instellen als een identiteitsbron met één Sign-On op vCenter, moeten de vCenter-server en psc een netwerkverbinding hebben met de Azure-Virtual Network waar Active Directory-services worden uitgevoerd. U kunt deze connectiviteit tot stand brengen met behulp van Azure Virtual Network Connection met behulp van ExpressRoute vanuit het virtuele Azure-netwerk waar Active Directory Services worden uitgevoerd naar CloudSimple Private Cloud.

Nadat de netwerkverbinding tot stand is gebracht, volgt u de stappen in On-Premises Active Directory toevoegen als een identiteitsbron met één Sign-On om deze toe te voegen als een identiteitsbron.

Een identiteitsbron toevoegen in vCenter

Escaleer de bevoegdheden voor uw privécloud.

Meld u aan bij het vCenter voor uw privécloud.

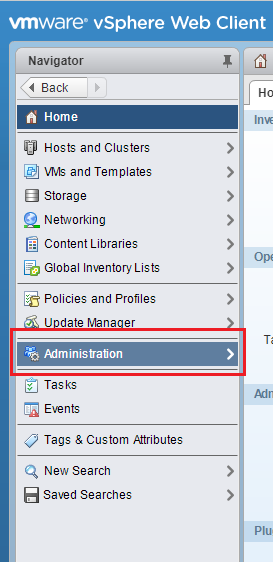

Selecteer Thuisbeheer>.

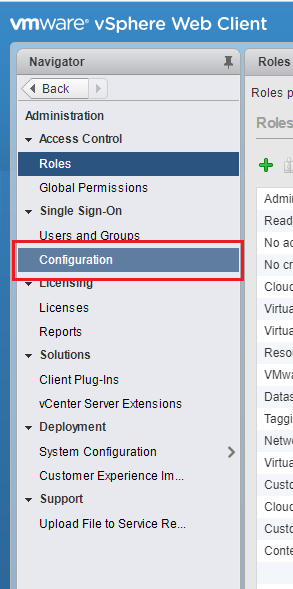

Selecteer Configuratie van eenmalige aanmelding>.

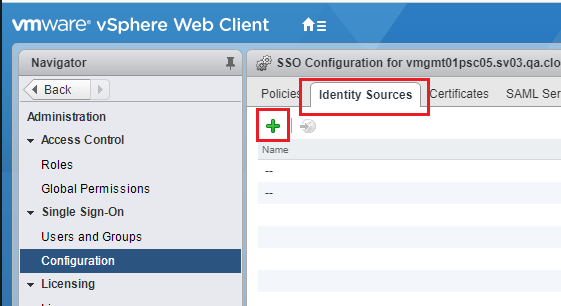

Open het tabblad Identiteitsbronnen en klik om + een nieuwe identiteitsbron toe te voegen.

Selecteer Active Directory als ldap-server en klik op Volgende.

Geef de id-bronparameters voor uw omgeving op en klik op Volgende.

Controleer de instellingen en klik op Voltooien.