Eindpunten instellen op een klassieke Linux-machine in Azure

Belangrijk

Klassieke VM's worden op 1 maart 2023 buiten gebruik gesteld.

Als u IaaS-resources van ASM gebruikt, dient u de migratie uiterlijk 1 maart 2023 te voltooien. U wordt aangeraden al eerder over te schakelen om te kunnen profiteren van de vele functieverbeteringen in Azure Resource Manager.

Zie Uw IaaS-resources vóór 1 maart 2023 naar Azure Resource Manager migreren voor meer informatie.

Alle virtuele Linux-machines die u in Azure maakt met behulp van het klassieke implementatiemodel, kunnen automatisch communiceren via een privénetwerkkanaal met andere virtuele machines in dezelfde cloudservice of hetzelfde virtuele netwerk. Computers op internet of andere virtuele netwerken vereisen echter eindpunten om het binnenkomende netwerkverkeer naar een virtuele machine te leiden. Dit artikel is ook beschikbaar voor virtuele Windows-machines.

Notitie

Azure heeft twee verschillende implementatiemodellen voor het maken en werken met resources: Resource Manager en klassiek. In dit artikel wordt beschreven hoe u het klassieke implementatiemodel gebruikt. U doet er verstandig aan voor de meeste nieuwe implementaties het Resource Manager-model te gebruiken.

Vanaf 15 november 2017 zijn virtuele machines alleen beschikbaar in de Azure Portal.

In het Resource Manager implementatiemodel worden eindpunten geconfigureerd met behulp van netwerkbeveiligingsgroepen (NSG's). Zie Poorten en eindpunten openen voor meer informatie.

Wanneer u een virtuele Linux-machine maakt in de Azure Portal, wordt er doorgaans automatisch een eindpunt voor Secure Shell (SSH) voor u gemaakt. U kunt aanvullende eindpunten configureren tijdens het maken van de virtuele machine of daarna, indien nodig.

Elk eindpunt heeft een openbare poort en een privépoort:

- De openbare poort wordt gebruikt door de Azure Load Balancer om te luisteren naar binnenkomend verkeer naar de virtuele machine vanaf internet.

- De privépoort wordt door de virtuele machine gebruikt om te luisteren naar binnenkomend verkeer, meestal bestemd voor een toepassing of service die wordt uitgevoerd op de virtuele machine.

Standaardwaarden voor het IP-protocol en TCP- of UDP-poorten voor bekende netwerkprotocollen worden opgegeven wanneer u eindpunten maakt met de Azure Portal. Geef voor aangepaste eindpunten het juiste IP-protocol (TCP of UDP) en de openbare en persoonlijke poorten op. Als u binnenkomend verkeer willekeurig wilt verdelen over meerdere virtuele machines, maakt u een set met gelijke taakverdeling die bestaat uit meerdere eindpunten.

Nadat u een eindpunt hebt gemaakt, kunt u een toegangsbeheerlijst (ACL) gebruiken om regels te definiëren die het binnenkomende verkeer naar de openbare poort van het eindpunt toestaan of weigeren op basis van het bron-IP-adres. Als de virtuele machine zich echter in een virtueel Azure-netwerk bevindt, gebruikt u in plaats daarvan netwerkbeveiligingsgroepen. Zie Over netwerkbeveiligingsgroepen voor meer informatie.

Notitie

Firewallconfiguratie voor virtuele Azure-machines wordt automatisch uitgevoerd voor poorten die zijn gekoppeld aan eindpunten voor externe connectiviteit die door Azure automatisch worden ingesteld. Voor poorten die zijn opgegeven voor alle andere eindpunten, wordt er geen configuratie automatisch uitgevoerd naar de firewall van de virtuele machine. Wanneer u een eindpunt voor de virtuele machine maakt, moet u ervoor zorgen dat de firewall van de virtuele machine ook verkeer toestaat voor het protocol en de privépoort die overeenkomt met de eindpuntconfiguratie. Als u de firewall wilt configureren, raadpleegt u de documentatie of de on-line help voor het besturingssysteem dat wordt uitgevoerd op de virtuele machine.

Een eindpunt maken

Meld u aan bij de Azure-portal.

Selecteer Virtuele machines en selecteer vervolgens de virtuele machine die u wilt configureren.

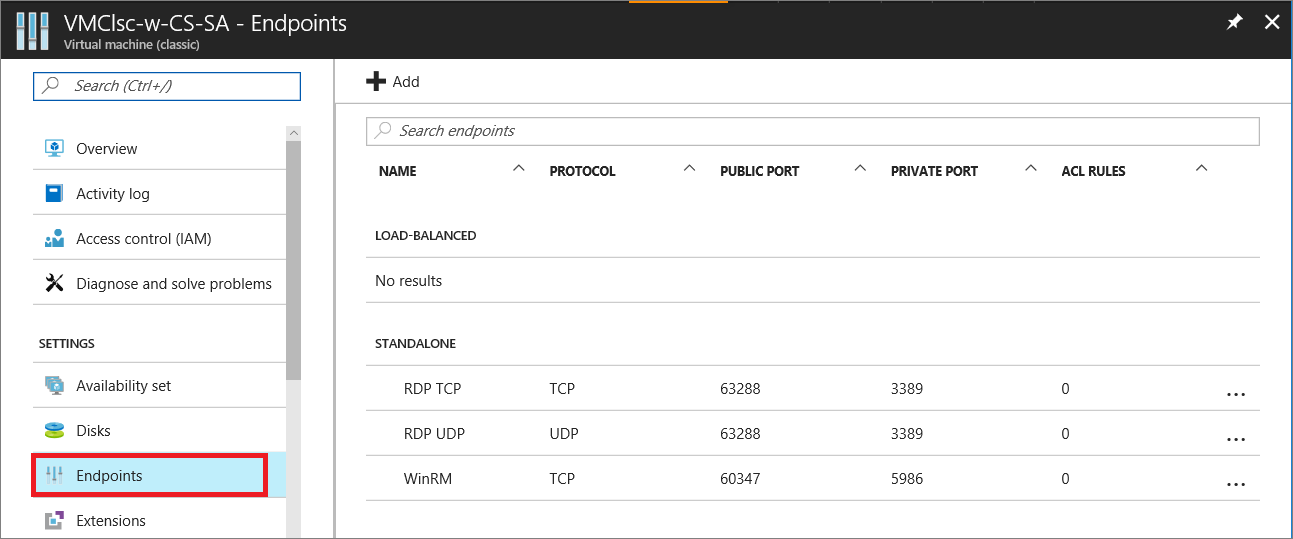

Selecteer Eindpunten in de groep Instellingen . De pagina Eindpunten wordt weergegeven, waarin alle huidige eindpunten voor de virtuele machine worden vermeld. (Dit voorbeeld is bedoeld voor een Virtuele Windows-machine. Een Virtuele Linux-machine toont standaard een eindpunt voor SSH.)

Selecteer Toevoegen in de opdrachtbalk boven de eindpuntvermeldingen. De pagina Eindpunt toevoegen wordt weergegeven.

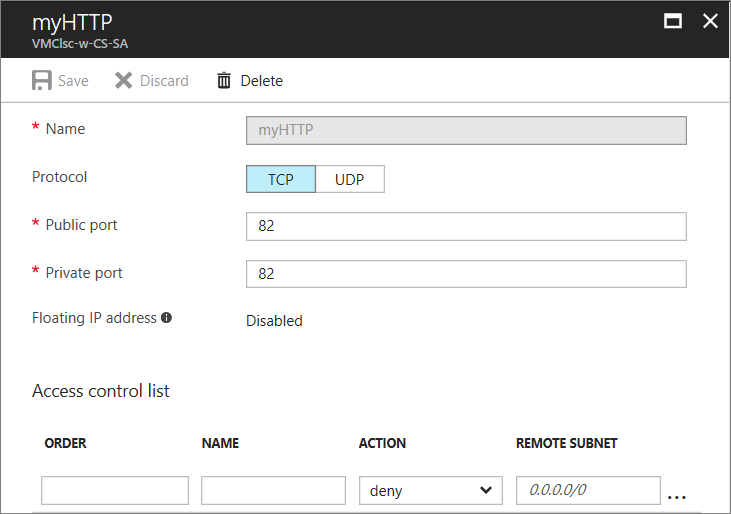

Voer bij Naam een naam in voor het eindpunt.

Kies voor ProtocolTCP of UDP.

Voer voor openbare poort het poortnummer in voor het binnenkomende verkeer van internet.

Voer voor privépoort het poortnummer in waarop de virtuele machine luistert. De openbare en persoonlijke poortnummers kunnen verschillen. Zorg ervoor dat de firewall op de virtuele machine is geconfigureerd om het verkeer dat overeenkomt met het protocol en de privépoort toe te staan.

Selecteer OK.

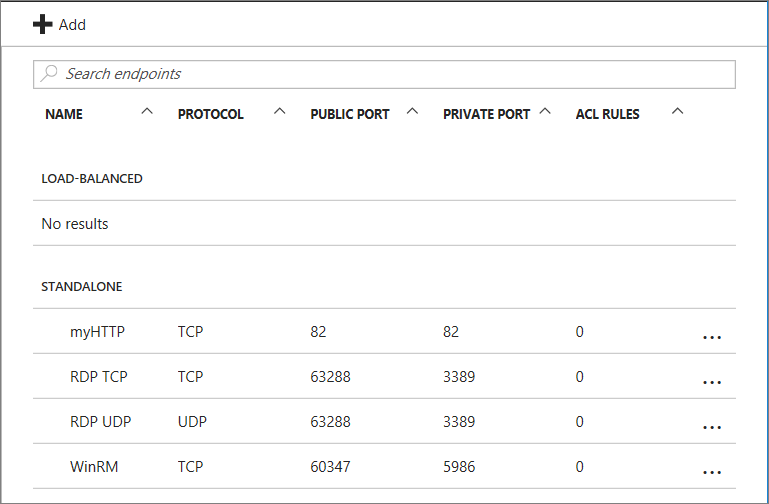

Het nieuwe eindpunt wordt weergegeven op de pagina Eindpunten .

De ACL op een eindpunt beheren

Om de set computers te definiëren die verkeer kunnen verzenden, kan de ACL op een eindpunt verkeer beperken op basis van het bron-IP-adres. Volg deze stappen om een ACL toe te voegen, te wijzigen of te verwijderen op een eindpunt.

Notitie

Als het eindpunt deel uitmaakt van een set met gelijke taakverdeling, worden alle wijzigingen die u aanbrengt in de ACL op een eindpunt toegepast op alle eindpunten in de set.

Als de virtuele machine zich in een virtueel Azure-netwerk bevindt, gebruikt u netwerkbeveiligingsgroepen in plaats van ACL's. Zie Over netwerkbeveiligingsgroepen voor meer informatie.

Meld u aan bij Azure Portal.

Selecteer Virtuele machines en selecteer vervolgens de naam van de virtuele machine die u wilt configureren.

Selecteer Eindpunten. Selecteer het juiste eindpunt in de lijst met eindpunten. De ACL-lijst bevindt zich onder aan de pagina.

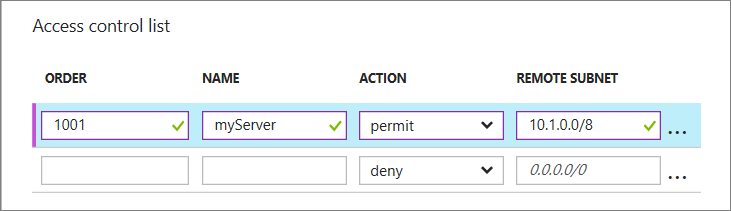

Gebruik rijen in de lijst om regels voor een ACL toe te voegen, te verwijderen of te bewerken en hun volgorde te wijzigen. De waarde REMOTE SUBNET is een IP-adresbereik voor binnenkomend verkeer van internet dat de Azure Load Balancer gebruikt om het verkeer toe te staan of te weigeren op basis van het bron-IP-adres. Zorg ervoor dat u het IP-adresbereik opgeeft in cidr-indeling (classless inter-domain routing), ook wel adresvoorvoegselindeling genoemd. Bijvoorbeeld

10.1.0.0/8.

U kunt regels gebruiken om alleen verkeer toe te staan van specifieke computers die overeenkomen met uw computers op internet of om verkeer van specifieke, bekende adresbereiken te weigeren.

De regels worden geëvalueerd om te beginnen met de eerste regel en eindigend op de laatste regel. Daarom moeten regels worden geordend van minst beperkend tot meest beperkend. Zie Wat is een lijst met netwerk Access Control voor meer informatie.

Volgende stappen

- U kunt ook een VM-eindpunt maken met behulp van de Azure Command-Line Interface. Voer de opdracht voor het maken van het Azure-VM-eindpunt uit.

- Als u een virtuele machine hebt gemaakt in het Resource Manager-implementatiemodel, kunt u de Azure CLI in Resource Manager modus gebruiken om netwerkbeveiligingsgroepen te maken om verkeer naar de VIRTUELE machine te beheren.