Over hoge beschikbaarheid (Legacy)

Belangrijk

Defender for IoT raadt nu aan om Microsoft-cloudservices of bestaande IT-infrastructuur te gebruiken voor centraal bewakings- en sensorbeheer, en plannen om de on-premises beheerconsole buiten gebruik te stellen op 1 januari 2025.

Voor meer informatie, zie Implementatie van hybride of geïsoleerde OT-sensorbeheer.

Verhoog de tolerantie van uw Defender for IoT-implementatie door hoge beschikbaarheid te configureren op uw on-premises beheerconsole. Implementaties met hoge beschikbaarheid zorgen ervoor dat uw beheerde sensoren continu rapporteren aan een actieve on-premises beheerconsole.

Deze implementatie wordt geïmplementeerd met een on-premises beheerconsolepaar dat een primair en secundair apparaat bevat.

Notitie

In dit document wordt de on-premises beheerconsole de primaire genoemd, en de agent wordt de secundaire genoemd.

Voorwaarden

Voordat u de procedures in dit artikel uitvoert, controleert u of u aan de volgende vereisten hebt voldaan:

Zorg ervoor dat er een on-premises beheerconsole is geïnstalleerd op zowel een primair apparaat als een secundair apparaat.

- Zowel uw primaire als secundaire on-premises beheerconsoleapparaten moeten identieke hardwaremodellen en softwareversies uitvoeren.

- U moet toegang hebben tot de primaire en secundaire on-premises beheerconsoles als een bevoegde gebruikervoor het uitvoeren van CLI-opdrachten. Zie On-premises gebruikers en rollen voor OT-bewakingvoor meer informatie.

Zorg ervoor dat de primaire on-premises beheerconsole volledig is geconfigureerd, inclusief ten minste twee OT-netwerksensoren die zijn verbonden en zichtbaar zijn in de consolegebruikersinterface, evenals de geplande back-ups of VLAN-instellingen. Alle instellingen worden automatisch toegepast op het secundaire apparaat na het koppelen.

Zorg ervoor dat uw SSL/TLS-certificaten voldoen aan de vereiste criteria. Zie SSL/TLS-certificaatvereisten voor on-premises resourcesvoor meer informatie.

Zorg ervoor dat uw beveiligingsbeleid van uw organisatie u toegang verleent tot de volgende services, op de primaire en secundaire on-premises beheerconsole. Deze services bieden ook de mogelijkheid om verbinding te maken tussen de sensoren en de secundaire on-premises beheerconsole:

Poort Dienst Beschrijving 443 of TCP HTTPS Verleent toegang tot de webconsole van de on-premises beheerconsole. 22 of TCP SSH Synchroniseert de gegevens tussen de primaire en secundaire on-premises beheerconsoleapparaten 123 of UDP- NTP De NTP-tijdsynchronisatie van de on-premises beheerconsole. Controleer of de actieve en passieve apparaten zijn gedefinieerd met dezelfde tijdzone.

Het primaire en secundaire paar maken

Belangrijk

Voer opdrachten alleen uit met sudo, waar aangegeven. Voer niet uit met sudo als dit niet wordt aangegeven.

Schakel zowel de primaire als de secundaire on-premises beheerconsole-apparaten in.

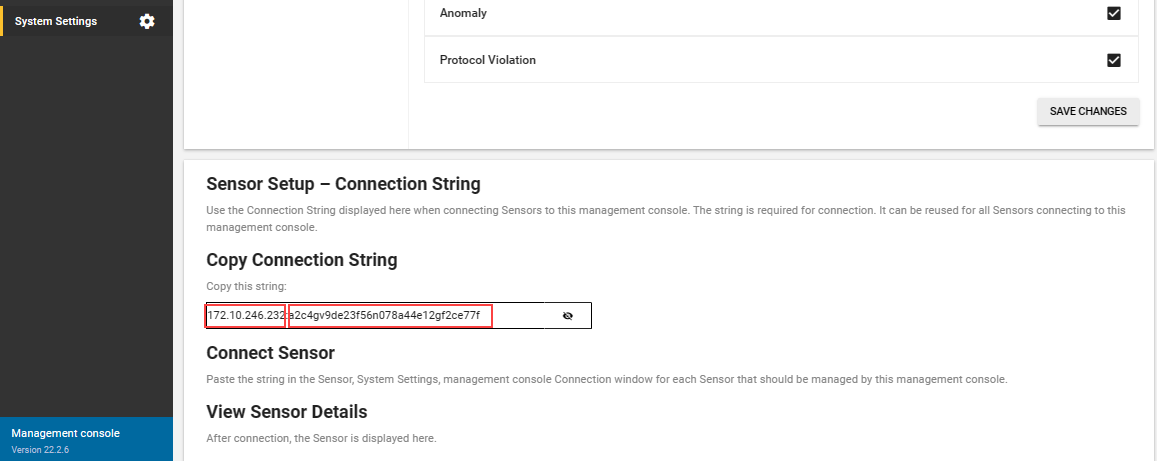

Op het secundaire apparaatgebruikt u de volgende stappen om de verbindingsreeks naar het klembord te kopiëren:

Meld u aan bij de secundaire on-premises beheerconsole en selecteer Systeeminstellingen.

Selecteer in het gebied Sensorinstellingen - Verbindingsreeks, bij Verbindingsreeks kopiëren, de knop

om de volledige verbindingsreeks weer te geven.

om de volledige verbindingsreeks weer te geven.De verbindingsreeks bestaat uit het IP-adres en het token. Het IP-adres bevindt zich vóór de dubbele punt en het token bevindt zich na de dubbele punt. Kopieer het IP-adres en het token afzonderlijk. Als uw verbindingsreeks bijvoorbeeld is

172.10.246.232:a2c4gv9de23f56n078a44e12gf2ce77f, kopieert u het IP-adres172.10.246.232en het token afzonderlijka2c4gv9de23f56n078a44e12gf2ce77f.

Op het primaire apparaatgebruikt u de volgende stappen om het secundaire apparaat te verbinden met de primaire via CLI:

Meld u via SSH aan bij de primaire on-premises beheerconsole om toegang te krijgen tot de CLI en voer het volgende uit:

sudo cyberx-management-trusted-hosts-add -ip <Secondary IP> -token <Secondary token>waarbij

<Secondary IP>het IP-adres van het secundaire apparaat is en<Secondary token>het tweede deel van de verbindingsreeks is na de dubbelpunt, die u eerder naar het klembord hebt gekopieerd.Bijvoorbeeld:

sudo cyberx-management-trusted-hosts-add -ip 172.10.246.232 -token a2c4gv9de23f56n078a44e12gf2ce77fHet IP-adres wordt gevalideerd, het SSL/TLS-certificaat wordt gedownload naar het primaire apparaat en alle sensoren die zijn verbonden met het primaire apparaat, zijn verbonden met het secundaire apparaat.

Pas uw wijzigingen toe op het primaire apparaat. Rennen:

sudo cyberx-management-trusted-hosts-applyControleer of het certificaat correct is geïnstalleerd op het primaire apparaat. Rennen:

cyberx-management-trusted-hosts-list

Sta de verbinding toe tussen het back-up- en herstelproces van het primaire en secundaire apparaat:

Op het primaire apparaatvoert u het volgende uit:

cyberx-management-deploy-ssh-key <secondary appliance IP address>Meld u aan via SSH op het secundaire apparaatom toegang te krijgen tot de CLI en voer het volgende uit:

cyberx-management-deploy-ssh-key <primary appliance IP address>

Controleer of de wijzigingen zijn toegepast op het secundaire apparaat. Op het secundaire apparaatvoert u het volgende uit:

cyberx-management-trusted-hosts-list

Activiteit met hoge beschikbaarheid bijhouden

De belangrijkste toepassingslogboeken kunnen worden geëxporteerd naar het ondersteuningsteam van Defender for IoT om eventuele problemen met hoge beschikbaarheid af te handelen.

Voor toegang tot de kernlogboeken:

- Meld u aan bij de on-premises beheerconsole en selecteer Systeeminstellingen>Exporteren. Zie Logboeken exporteren vanuit de on-premises beheerconsole voor het oplossen van problemen metvoor meer informatie over het exporteren van logboeken die naar het ondersteuningsteam moeten worden verzonden.

De on-premises beheerconsole bijwerken met hoge beschikbaarheid

Als u een on-premises beheerconsole wilt bijwerken waarvoor hoge beschikbaarheid is geconfigureerd, moet u het volgende doen:

- Verbreek de hoge beschikbaarheid van zowel de primaire als de secundaire apparaten.

- Werk de apparaten bij naar de nieuwe versie.

- Configureer de hoge beschikbaarheid opnieuw op beide apparaten.

Voer de update in de volgende volgorde uit. Zorg ervoor dat elke stap is voltooid voordat u een nieuwe stap begint.

Een on-premises beheerconsole bijwerken waarbij hoge beschikbaarheid is geconfigureerd:

Koppel de hoge beschikbaarheid los van zowel de primaire als de secundaire apparaten:

Op de primaire:

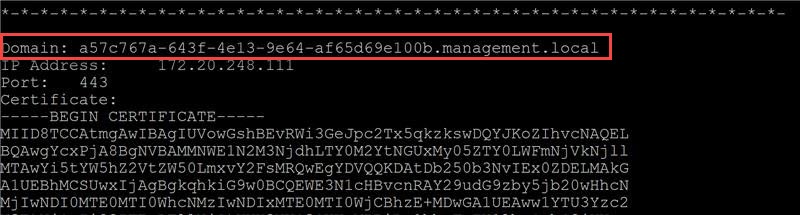

Haal de lijst op van de momenteel verbonden apparaten. Rennen:

cyberx-management-trusted-hosts-listZoek het domein dat is gekoppeld aan het secundaire apparaat en kopieer het naar het klembord. Bijvoorbeeld:

Verwijder het secundaire domein uit de lijst met vertrouwde hosts. Rennen:

sudo cyberx-management-trusted-hosts-remove -d [Secondary domain]Controleer of het certificaat juist is geïnstalleerd. Rennen:

sudo cyberx-management-trusted-hosts-apply

Op de secundaire functie:

Haal de lijst op van de momenteel verbonden apparaten. Rennen:

cyberx-management-trusted-hosts-listZoek het domein dat is gekoppeld aan het primaire apparaat en kopieer het naar het klembord.

Verwijder het primaire domein uit de lijst met vertrouwde hosts. Rennen:

sudo cyberx-management-trusted-hosts-remove -d [Primary domain]Controleer of het certificaat juist is geïnstalleerd. Rennen:

sudo cyberx-management-trusted-hosts-apply

Werk zowel de primaire als de secundaire apparaten bij naar de nieuwe versie. Zie Een on-premises beheerconsole bijwerkenvoor meer informatie.

Stel opnieuw hoge beschikbaarheid in op zowel de primaire als de secundaire apparaten. Voor meer informatie, zie Het maken van het primaire en secundaire paar.

Failoverproces

Na het instellen van hoge beschikbaarheid maken OT-sensoren automatisch verbinding met een secundaire on-premises beheerconsole als deze geen verbinding kan maken met de primaire console. Als minder dan de helft van de OT-sensoren momenteel communiceren met de secundaire machine, wordt uw systeem ondersteund door zowel de primaire als secundaire machines tegelijk. Als meer dan de helft van de OT-sensoren communiceren met de secundaire machine, neemt de secundaire machine alle OT-sensorcommunicatie over. Failover van de primaire naar de secundaire machine duurt ongeveer drie minuten.

Wanneer er een failover plaatsvindt, blokkeert de primaire on-premises beheerconsole en kunt u zich aanmelden bij de secundaire console met dezelfde aanmeldingsreferenties.

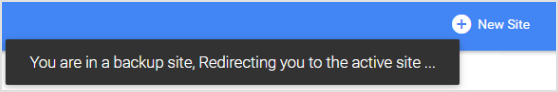

Tijdens de failover blijven sensoren proberen te communiceren met het primaire apparaat. Wanneer meer dan de helft van de beheerde sensoren slaagt in de communicatie met de primaire, wordt de primaire hersteld. Het volgende bericht wordt weergegeven op de secundaire console wanneer de primaire console wordt hersteld:

Meld u na omleiding weer aan bij het primaire apparaat.

Verlopen activeringsbestanden verwerken

Activeringsbestanden kunnen alleen worden bijgewerkt op de primaire on-premises beheerconsole.

Voordat het activeringsbestand op de secundaire computer verloopt, definieert u het als de primaire computer, zodat u de licentie kunt bijwerken.

Zie Een nieuw activeringsbestand uploadenvoor meer informatie.

Volgende stappen

Zie Een on-premises beheerconsole activeren en instellenvoor meer informatie.