Een DLP-strategie opstellen

DLP-beleid (voorkoming van gegevensverlies) fungeert als vangrail om te voorkomen dat gebruikers onbedoeld organisatiegegevens blootstellen en om de informatiebeveiliging van de tenant te beschermen. DLP-beleid dwingt regels af waarvoor connectors zijn ingeschakeld voor elke omgeving en welke connectors samen kunnen worden gebruikt. Connectors zijn geclassificeerd als alleen zakelijke gegevens, geen zakelijke gegevens toegestaan of geblokkeerd. Een connector in de groep met alleen zakelijke gegevens kan alleen worden gebruikt met andere connectors uit die groep in dezelfde app of stroom. Meer informatie: Microsoft Power Platform beheren: beleid ter voorkoming van gegevensverliess

Het vaststellen van uw DLP-beleid gaat hand in hand met uw omgevingsstrategie.

Snelle feiten

- Gegevensbeleid (DLP) voor verliespreventie fungeert als vangnet om te voorkomen dat gebruikers onbedoeld gegevens vrijgeven.

- DLP-beleid kan worden ingesteld op omgevingsniveau en tenantniveau, en biedt flexibiliteit om beleid op te stellen dat zinvol is en geen hoge productiviteit blokkeert.

- DLP-beleid voor de omgeving kan DLP-beleid voor de hele tenant niet overschrijven.

- Als er meerdere beleidsregels zijn geconfigureerd voor één omgeving, is het meest beperkende beleid van toepassing op de combinatie van connectors.

- Standaard wordt er geen DLP-beleid geïmplementeerd in de tenant.

- Beleid kan niet worden toegepast op gebruikersniveau, alleen op omgevings- of tenantniveau.

- DLP-beleid is bewust van de connector, maar heeft geen controle over de verbindingen die met de connector worden gemaakt. Met andere woorden, DLP-beleidsregels weten niet of u de connector gebruikt om verbinding te maken met een ontwikkel-, test- of productieomgeving.

- PowerShell- en admin-connectors kunnen beleid beheren.

- Gebruikers van bronnen in omgevingen kunnen beleidsregels bekijken die van toepassing zijn.

Connectorclassificatie

Zakelijke en niet-zakelijke classificaties trekken grenzen rond welke connectors samen kunnen worden gebruikt in een bepaalde app of stroom. Connectors kunnen via DLP-beleid in de volgende groepen worden ingedeeld:

- Zakelijk: Een bepaalde Power App of Power Automate resource kan een of meer connectoren uit een zakelijke groep gebruiken. Als een Power App- of Power Automate-resource een zakelijke connector gebruikt, kan deze geen niet-zakelijke connector gebruiken.

- Niet-zakelijk: Een bepaalde Power App of Power Automate resource kan een of meer connectoren van een niet-zakelijke groep gebruiken. Als een Power App- of Power Automate-resource een niet-zakelijke connector gebruikt, kan deze geen zakelijke connector gebruiken.

- Geblokkeerd: Geen enkele Power App of Power Automate resource kan een connector van een geblokkeerde groep gebruiken. Alle premium connectors van Microsoft en connectors van derden (standaard en premium) kunnen worden geblokkeerd. Alle standaardconnectors van Microsoft en Common Data Service-connectors kunnen niet worden geblokkeerd.

De namen "zakelijk" en "niet-zakelijk" hebben geen speciale betekenis. Het zijn gewoon labels. De groepering van de connectors zelf is van belang, niet de naam van de groep waarin ze zijn geplaatst.

Meer informatie: Microsoft Power Platform beheren: connectorclassificatie

Strategieën voor het maken van DLP-beleid

Als u als beheerder een omgeving overneemt of het gebruik van Power Apps en Power Automate begint te ondersteunen, zou het DLP-beleid een van de eerste dingen moeten zijn die u invoert. Zodra een basisset van beleid bestaat, kunt u zich vervolgens concentreren op het verwerken van uitzonderingen en het maken van gerichte DLP-beleidsregels, die deze uitzonderingen implementeren nadat ze zijn goedgekeurd.

We raden het volgende startpunt aan voor DLP-beleid voor gedeelde productiviteitsomgevingen voor gebruikers en teams:

- Maak een beleid voor alle omgevingen behalve geselecteerde (bijvoorbeeld uw productieomgevingen). Beperk de beschikbare connectors in dit beleid tot Office 365 en andere standaard microservices, en blokkeer de toegang tot al het andere. Dit beleid is van toepassing op de standaardomgeving en op trainingsomgevingen die u hebt voor het uitvoeren van interne trainingsevenementen. Bovendien is dit beleid ook van toepassing op alle nieuwe omgevingen die worden gemaakt.

- Maak passend en toleranter DLP-beleid voor uw gedeelde productiviteitsomgevingen voor gebruikers en teams. Met dit beleid kunnen makers behalve van Office 365-services gebruikmaken van connectors zoals Azure-services. Welke connectoren in deze omgevingen beschikbaar zijn, is afhankelijk van uw organisatie en waar uw organisatie zakelijke gegevens opslaat.

We raden het volgende startpunt aan voor DLP-beleid voor productieomgevingen (business unit en project):

- Sluit die omgevingen uit van gedeeld productiviteitsbeleid voor gebruikers en teams.

- Werk samen met de business unit en het project om vast te stellen welke connectors en combinaties van connectors zij zullen gebruiken en stel een tenantbeleid op om alleen de geselecteerde omgevingen op te nemen.

- Omgevingsbeheerders van die omgevingen kunnen omgevingsbeleid gebruiken om aangepaste connectors alleen als zakelijke gegevens te categoriseren, indien nodig.

Ook raden we u aan:

- Een minimaal aantal beleidsregels per omgeving op te stellen. Er is geen strikte hiërarchie tussen tenant- en omgevingsbeleid, en tijdens ontwerp en runtime worden alle beleidsregels die op de omgeving van toepassing zijn waarin de app of stroom zich bevindt, samen geëvalueerd om te bepalen of de resource voldoet aan het DLP-beleid of hiermee in strijd is. Als er meerdere DLP-beleidsregels op één omgeving worden toegepast, versnippert dit uw connectorruimte op ingewikkelde manieren. Hierdoor wordt het lastiger om inzicht te krijgen in de problemen waarmee uw makers te maken hebben.

- DLP-beleid centraal te beheren met behulp van beleid op tenantniveau en alleen omgevingsbeleid te gebruiken om aangepaste connectors te categoriseren of in uitzonderingsgevallen.

Plan, nu een basisstrategie aanwezig is, hoe u met uitzonderingen omgaat. U kunt:

- De aanvraag weigeren.

- De connector toevoegen aan het standaard DLP-beleid.

- De omgevingen toevoegen aan de lijst Alles behalve voor de globale standaard DLP en een gebruiksscenariospecifiek DLP-beleid maken waarin de uitzondering is opgenomen.

Voorbeeld: de DLP-strategie van Contoso

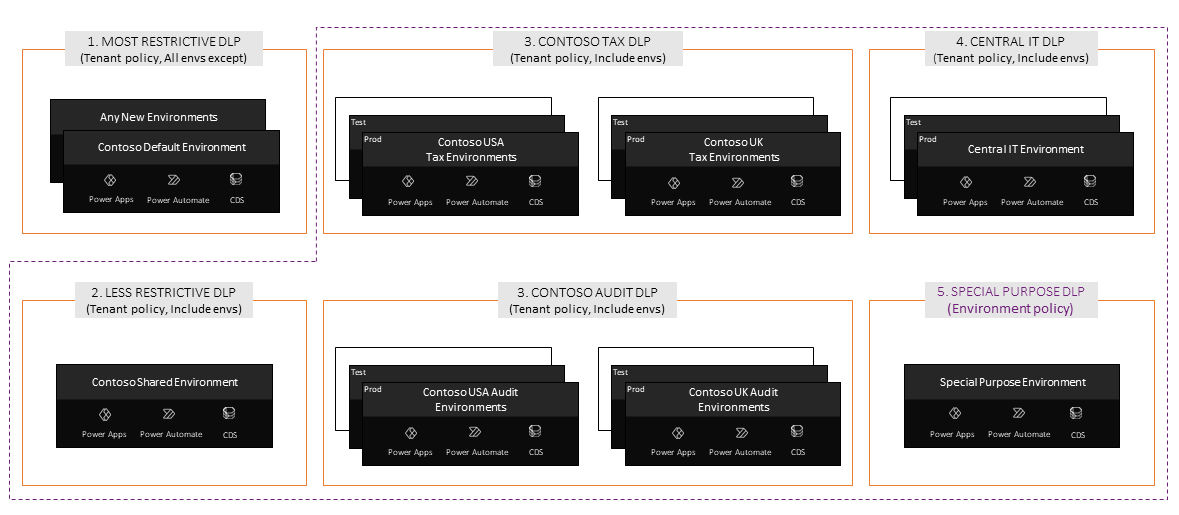

Laten we eens kijken hoe Contoso Corporation, onze voorbeeldorganisatie in deze richtlijnen, hun DLP-beleid heeft opgezet. De instelling van hun DLP-beleid sluit nauw aan bij hun omgevingsstrategie.

Beheerders van Contoso willen productiviteitsscenario's voor gebruikers en teams en zakelijke toepassingen ondersteunen, naast het activiteitenbeheer van het Center of Excellence (CoE).

De omgeving en DLP-strategie die Contoso-beheerders hier hebben toegepast, bestaat uit:

Een restrictief DLP-beleid voor de hele tenant dat geldt voor alle omgevingen in de tenant, met uitzondering van enkele specifieke omgevingen die zij hebben uitgesloten van het beleidsbereik. Beheerders zijn van plan de beschikbare connectors in dit beleid beperkt te houden tot Office 365 en andere standaard microservices door de toegang tot al het andere te blokkeren. Dit beleid geldt tevens voor de standaardomgeving.

Contoso-beheerders hebben een andere gedeelde omgeving gemaakt voor gebruikers om apps te maken voor gebruikers- en teamproductiviteitstoepassingen. Deze omgeving heeft een bijbehorend DLP-beleid op tenantniveau dat niet zo risicomijdend is als een standaardbeleid en dat makers in staat stelt om connectors zoals Azure-services te gebruiken naast de Office 365-services. Omdat deze omgeving een niet-standaardomgeving is, kunnen beheerders de lijst met omgevingsmakers hiervoor actief beheren. Dit is een gelaagde benadering van een gedeelde productiviteitsomgeving voor gebruikers en teams en de bijbehorende DLP-instellingen.

Bovendien hebben de Business Units voor het maken van Line-Of-Business-toepassingen ontwikkel-, test- en productieomgevingen gemaakt voor hun fiscale en auditdochterondernemingen in verschillende landen/regio's. De toegang van de omgevingsmaker tot deze omgevingen wordt zorgvuldig beheerd en de juiste eigen connectors en connectors van derden worden beschikbaar gesteld met behulp van DLP-beleid op tenantniveau in overleg met de belanghebbenden van de business unit.

Tevens worden ontwikkel-/test-/productieomgevingen gecreëerd voor gebruik door centrale IT om relevante of juiste toepassingen te ontwikkelen en uit te rollen. Deze scenario's voor zakelijke toepassingen hebben doorgaans een goed gedefinieerde set connectors die beschikbaar moeten worden gemaakt voor makers, testers en gebruikers in deze omgevingen. De toegang tot deze connectors wordt beheerd met een speciaal beleid op tenantniveau.

Contoso beschikt ook over een speciale omgeving voor hun Center of Excellence-activiteiten. Bij Contoso blijft het DLP-beleid voor de speciale omgeving een hoge prioriteit houden, gezien de experimentele aard van het theorieteamboek. In dit geval hebben tenantbeheerders DLP-beheer voor deze omgeving rechtstreeks gedelegeerd aan een vertrouwde omgevingsbeheerder van het CoE-team en het uitgesloten van een verzameling met alle beleidsregels op tenantniveau. Deze omgeving wordt alleen beheerd door het DLP-beleid op omgevingsniveau, wat eerder een uitzondering dan de regel is bij Contoso.

Zoals verwacht kunnen nieuwe omgevingen die worden gemaakt bij Contoso worden toegewezen aan het oorspronkelijke beleid voor alle omgevingen.

Deze opzet van tenant-centrisch DLP-beleid verhindert niet dat omgevingsbeheerders hun eigen DLP-beleid op omgevingsniveau bedenken als ze meer beperkingen willen invoeren of aangepaste connectors willen classificeren.

Gegevensbeleid instellen

Maak uw beleid in het Power Platform-beheercentrum. Meer informatie: Gegevensbeleid beheren

Gebruik de DLP SDK om aangepaste connectors aan een DLP-beleid toe te voegen.

Duidelijk het DLP-beleid van uw organisatie aan makers communiceren

Stel een SharePoint-site of wiki op die duidelijk het volgende communiceert:

- DLP-beleid op tenantniveau en sleutelomgevingsniveau (bijvoorbeeld, standaardomgeving, proefomgeving) dat in de organisatie wordt afgedwongen, inclusief lijsten met connectors die als zakelijk, niet-zakelijk en geblokkeerd zijn geclassificeerd.

- De e-mail-id van uw beheerdersgroep zodat makers contact kunnen opnemen voor uitzonderingsscenario's. Beheerders kunnen makers bijvoorbeeld helpen om weer aan de eisen te voldoen door een bestaand DLP-beleid te bewerken, de oplossing naar een andere omgeving te verplaatsen, een nieuwe omgeving en een nieuw DLP-beleid op te stellen en de maker en bron naar deze nieuwe omgeving te verplaatsen.

Leg ook duidelijk de omgevingsstrategie van uw organisatie duidelijk aan makers uit.