Beheerdersrollen beheren met Microsoft Entra Privileged Identity Management

Gebruik Microsoft Entra Privileged Identity Management (PIM) om beheerdersrollen met hoge bevoegdheden te beheren in het Power Platform-beheercentrum.

Vereisten

- Verwijder oude roltoewijzingen voor systeembeheerders in uw omgevingen. U kunt PowerShell-scripts gebruiken om ongewenste gebruikers te inventariseren en te verwijderen uit de rol Systeembeheerder in een of meer Power Platform-omgevingen.

Wijzigingen in functieondersteuning

Microsoft wijst de systeem Beheerder rol niet langer automatisch toe aan gebruikers met globale of service level admin-rollen zoals Power Platform Beheerder en Dynamics 365 Beheerder.

Deze beheerders kunnen blijven inloggen op de Power Platform Beheercentrum, met de volgende rechten:

- Instellingen op tenantniveau in- of uitschakelen

- Analytische informatie voor omgevingen bekijken

- Rapporten over capaciteitsverbruik weergeven

Deze beheerders kunnen geen activiteiten uitvoeren waarvoor directe toegang tot gegevens vereist is zonder licentie. Dataverse Voorbeelden van deze activiteiten zijn onder meer:

- Het bijwerken van de beveiligingsrol voor een gebruiker in een omgeving

- Apps voor een omgeving installeren

Belangrijk

Globale beheerders, Power Platform beheerders en Dynamics 365-servicebeheerders moeten nog een stap voltooien voordat ze activiteiten kunnen uitvoeren waarvoor toegang nodig is Dataverse. Ze moeten hun rol verhogen tot de rol van Systeembeheerder in de omgeving waarvoor ze toegang nodig hebben. Alle verhogingsacties worden vastgelegd in Microsoft Purview.

Bekende beperkingen

Wanneer u de API gebruikt, merkt u dat als de aanroeper een systeem Beheerder is, de self-elevate-aanroep een succes retourneert in plaats van de aanroeper te informeren dat het systeem Beheerder al bestaat.

Aan de gebruiker die de aanroep doet, moet de rol van tenantbeheerder zijn toegewezen. Zie Wijzigingen in functieondersteuning voor een volledige lijst met gebruikers die voldoen aan de criteria voor tenantbeheerders

Als u een Dynamics 365 Beheerder bent en omgeving wordt beschermd door een beveiligingsgroep, moet u lid zijn van de beveiligingsgroep. Deze regel is niet van toepassing op gebruikers met de globale rollen Beheerder of Power Platform Beheerder.

De verhogings-API kan alleen worden aangeroepen door de gebruiker die zijn of haar status moet verhogen. Het biedt geen ondersteuning voor het maken van API-aanroepen namens een andere gebruiker voor uitbreidingsdoeleinden.

De systeemrol Beheerder die is toegewezen via zelfverhoging, wordt niet verwijderd wanneer de roltoewijzing verloopt in Privileged Identity Management. U moet de gebruiker handmatig verwijderen uit de systeemrol Beheerder. Zie opruimactiviteit

Er is een oplossing beschikbaar voor klanten die de Microsoft Power Platform CoE Starter Kit gebruiken. Zie PIM-probleem en oplossing #8119 voor meer informatie en details.

Roltoewijzingen via groepen worden niet ondersteund. Zorg ervoor dat u rollen rechtstreeks aan de gebruiker toewijst.

Uw rol verhogen tot de rol van systeembeheerder

We ondersteunen verhoging met behulp van PowerShell of via een intuïtieve ervaring in het Power Platform-beheercentrum.

Notitie

Gebruikers die zichzelf proberen te verhogen, moeten een globale beheerder, Power Platform-beheerder of Dynamics 365-beheerder zijn. De gebruikersinterface in het Power Platform-beheercentrum is niet beschikbaar voor gebruikers met andere Entra ID-beheerdersrollen en pogingen tot zelf-verhoging via de PowerShell-API retourneren een foutmelding.

Zelf-verhoging via PowerShell

PowerShell instellen

Installeer de MSAL PowerShell-module. U hoeft de module slechts één keer te installeren.

Install-Module -Name MSAL.PS

Voor meer informatie over het instellen van PowerShell raadpleegt u Web-API Snel starten met PowerShell en Visual Studio Code.

Stap 1: voer het script uit om te verhogen

In dit PowerShell-script doet u het volgende:

- Verifiëren met de Power Platform-API.

- Maak een

http-query met uw omgevings-ID. - Roep het API-eindpunt aan om verhoging aan te vragen.

Uw omgevings-id toevoegen

Haal uw Omgevings-id op via het tabblad Omgevingen van het Power Platform-beheercentrum.

Voeg uw unieke

<environment id>toe aan het script.

Het script uitvoeren

Kopieer en plak het script in een PowerShell-console.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Stap 2: de resultaten bevestigen

Als dit lukt, ziet u een uitvoer die lijkt op de volgende uitvoer. Zoek naar "Code": "UserExists" als bewijs dat u uw rol met succes heeft verhoogd.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Fouten

Mogelijk ziet u een foutmelding als u niet over de juiste bevoegdheden beschikt.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Stap 3: Opruimactiviteit

Voer Remove-RoleAssignmentFromUsers uit om gebruikers uit de beveiligingsrol Systeembeheerder te verwijderen nadat de toewijzing in PIM is verlopen.

-roleName: "Systeem Beheerder" of een andere rol-usersFilePath: Pad naar CSV-bestand met lijst met gebruikersnamen (één per regel)-environmentUrl: Gevonden op admin.powerplatform.microsoft.com-processAllEnvironments: (Optioneel) Verwerk al uw omgevingen-geo: Een geldige GEO-outputLogsDirectory: Pad waar logbestanden worden geschreven

Scriptvoorbeeld

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

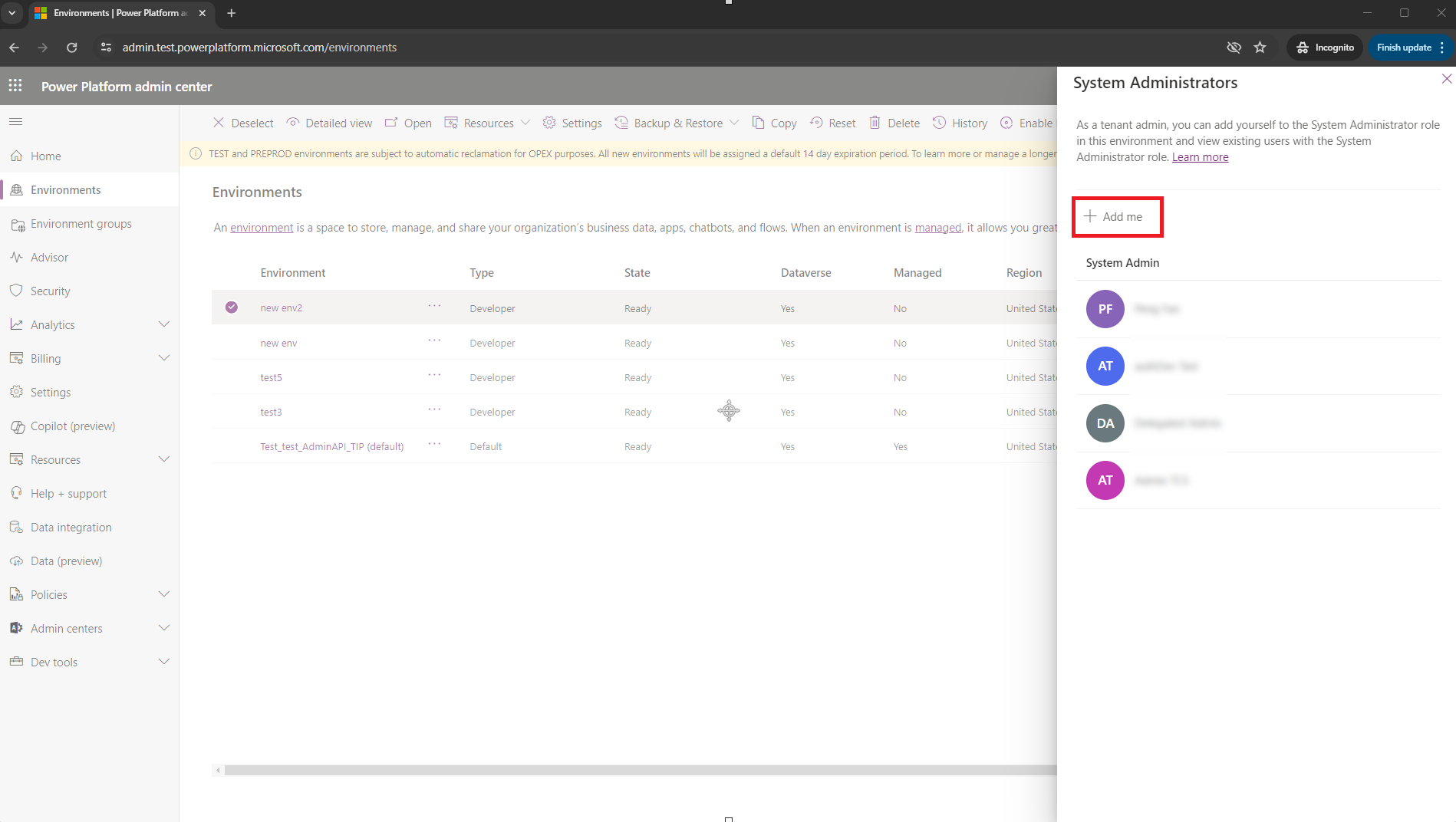

Zelf-verhoging via het Power Platform-beheercentrum

Meld u aan bij het Power Platform-beheercentrum.

Selecteer Omgevingen in het paneel aan de linkerkant.

Selecteer het vinkje naast uw omgeving.

Selecteer Lidmaatschap in de opdrachtbalk om zelf-verhoging aan te vragen.

Het deelvenster Systeembeheerders wordt weergegeven. Voeg uzelf toe aan de rol van systeembeheerder Mijzelf toevoegen te selecteren.