Ondersteuning voor door de klant beheerde sleutels

Alle klantgegevens die zijn opgeslagen in Power Platform worden standaard in rust versleuteld met door Microsoft beheerde sleutels. Met door de klant beheerde sleutels (CMK's) kunnen klanten hun eigen sleutels voor versleuteling meenemen om Power Automate-gegevens te beschermen. Dankzij deze mogelijkheid kunnen klanten een extra beschermingslaag voor het beheer van hun Power Platform-activa hebben. Met deze functie kunt u op verzoek versleutelingssleutels rouleren of omwisselen. Het voorkomt ook dat Microsoft toegang heeft tot uw klantgegevens, als u op enig moment ervoor kiest om de sleuteltoegang tot Microsoft-services in te trekken.

Met CMK's worden uw werkstromen en alle bijbehorende gegevens in rust opgeslagen en uitgevoerd in een speciale infrastructuur, gepartitioneerd door de omgeving. Dit omvat uw werkstroomdefinities, zowel cloud- als bureaubladstromen en de uitvoeringsgeschiedenis van werkstromen met gedetailleerde invoer en uitvoer.

Vereiste aandachtspunten voordat u uw stromen met CMK beveiligt

Houd rekening met de volgende scenario's wanneer u het CMK-ondernemingsbeleid op uw omgeving toepast.

- Wanneer het CMK-bedrijfsbeleid wordt toegepast, worden werkstromen en de bijbehorende gegevens met CMK automatisch beschermd. Sommige stromen blijven mogelijk beschermd door MMK's. Beheerders kunnen deze stromen identificeren met behulp van PowerShell-opdrachten.

- Het aanmaken en bijwerken van stromen wordt geblokkeerd tijdens de migratie. De uitvoeringshistorie wordt niet overgedragen. U kunt dit tot 30 dagen na de migratie aanvragen via een supportticket .

- Momenteel worden CMK's niet gebruikt om niet-OAuth-verbindingen te versleutelen. Deze niet op Microsoft Entra gebaseerde verbindingen worden in rust nog steeds gecodeerd met behulp van MMK's.

- Om inkomend en uitgaand netwerkverkeer vanaf CMK-beveiligde infrastructuur mogelijk te maken, werkt u uw firewallconfiguratie bij om ervoor te zorgen dat uw stromen blijven werken.

- Als u van plan bent om meer dan 25 omgevingen in uw tenant te beveiligen met CMK, dient u een supportticket in. De standaardlimiet van Power Automate-omgevingen met CMK bedraagt 25 per tenant. Dit aantal kan worden uitgebreid door contact op te nemen met het ondersteuningsteam.

Het toepassen van een versleutelingssleutel is een gebaar dat wordt uitgevoerd door Power Platform-beheerders en is niet zichtbaar voor gebruikers. Gebruikers kunnen Power Automate-werkstromen op precies dezelfde manier maken, opslaan en uitvoeren als wanneer de gegevens zouden zijn versleuteld met door MMK's.

Met de CMK-functie kunt u het ene bedrijfsbeleid dat in de omgeving is gemaakt, gebruiken om Power Automate-werkstromen te beveiligen. Meer informatie over CMK en de stapsgewijze instructies om CMK's in te schakelen vindt u in Uw door de klant beheerde encryptiesleutel beheren.

Door Power Automate gehoste robotgestuurde procesautomatisering (RPA) (preview)

De functie voor gehoste machinegroepen van de oplossing Introductie tot de door Power Automate gehoste RPA ondersteunt CMK's. Nadat u CMK's hebt toegepast, moet u bestaande gehoste machinegroepen opnieuw inrichten door Groep opnieuw inrichten te selecteren op de pagina met machinegroepdetails. Nadat de VM-schijven voor de bots van de gehoste machinegroep opnieuw zijn ingericht, worden ze versleuteld met de door de CMK.

Notitie

CMK voor de gehoste machine-functionaliteit is momenteel niet beschikbaar.

Firewallconfiguratie bijwerken

Met Power Automate kunt u stromen bouwen die HTTP-aanroepen kunnen doen. Nadat u CMK hebt toegepast, zijn uitgaande HTTP-acties van Power Automate afkomstig van een ander IP-bereik dan voorheen. Als de firewall eerder was geconfigureerd om HTTP-stroomacties toe te staan, moet de configuratie waarschijnlijk worden bijgewerkt om het nieuwe IP-bereik toe te staan.

- Als u Azure Firewall gebruikt, past u de servicetag

PowerPlatformPlexrechtstreeks toe op de configuratie, zodat het juiste IP-bereik automatisch wordt geconfigureerd. Meer informatie vindt u in Servicetags voor virtuele netwerken. - Als u een andere firewall gebruikt, zoekt u het IP-bereik voor

PowerPlatformPlexwaarnaar wordt verwezen in de download van Azure IP Ranges and Service Tags - Public Cloud op en schakelt u inkomend verkeer vanuit dit bereik in.

Als dit niet het geval is, krijgt u mogelijk de foutmelding: HTTP-verzoek mislukt, omdat er een fout is: "Er kon geen verbinding worden gemaakt omdat de doelcomputer deze actief heeft geweigerd."

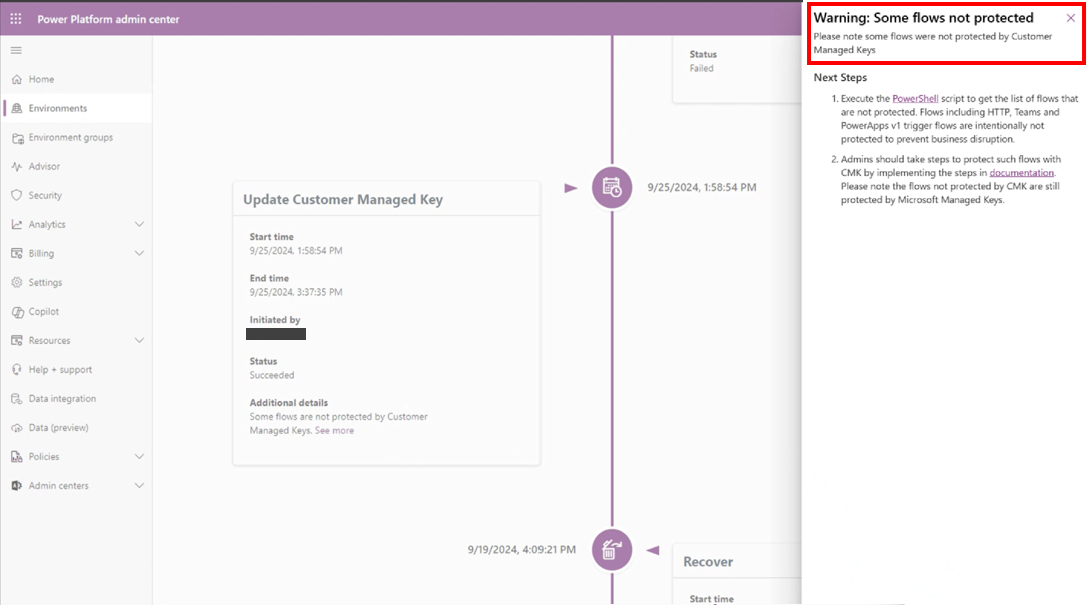

Waarschuwingsberichten van de Power Automate CMK-toepassing

Als bepaalde stromen na CMK-toepassing nog steeds worden beschermd door MMK's, verschijnen er waarschuwingen in de ervaringen met beleid en omgevingsbeheer. Een bericht "Power Automate-stromen zijn nog steeds beschermd met de door Microsoft beheerde sleutel" wordt weergegeven.

U kunt PowerShell-opdrachten gebruiken om dergelijke stromen te identificeren en ze te beschermen met CMK's.

Stromen beschermen die blijven worden beschermd door MMK's

De volgende categorieën stromen blijven beschermd door MMK's nadat het ondernemingsbeleid is toegepast. Volg de instructies om de stromen te beschermen met CMK.

| Categorie | Benadering om te beschermen met CMK |

|---|---|

| Power App v1 triggert stromen die zich niet in een oplossing bevinden | Optie 1 (aanbevolen) Werk de stroom bij om de V2-trigger te gebruiken voordat CMK wordt toegepast. Optie 2 Na toepassing van CMK, gebruik Opslaan als om een kopie van de stroom te maken. Werk het aanroepen van Power Apps bij om de nieuwe kopie van de stroom te gebruiken. |

| HTTP-triggerstromen en Teams-triggerstromen | Na toepassing van het ondernemingsbeleid gebruikt u Opslaan als om een kopie van de stroom te maken. Werk het aanroepende systeem bij om de URL van de nieuwe stroom te gebruiken. Deze categorie stromen is niet automatisch beveiligd, omdat er een nieuwe stroom-URL wordt gemaakt in de beveiligde CMK-infrastructuur. Klanten maken mogelijk gebruik van de URL in hun aanroepsystemen. |

| Hoofdstromen die niet automatisch kunnen worden gemigreerd | Als een stroom niet kan worden gemigreerd, worden de afhankelijke stromen ook niet gemigreerd om te voorkomen dat de bedrijfsvoering wordt verstoord. |

| Stromen die gebruikmaken van de connectoractie Lijststromen als beheerder (v1) | Stromen die naar deze verouderde actie verwijzen, moeten worden verwijderd of bijgewerkt om de actie Lijststromen als beheerder (V2) te gebruiken. |

PowerShell-opdrachten

Beheerders kunnen PowerShell-opdrachten gebruiken als onderdeel van validaties voor en na de uitvoering.

Haal stromen op die niet automatisch kunnen worden beschermd met CMK

U kunt de volgende opdracht gebruiken om stromen te identificeren die nog steeds worden beschermd door MMK na de CMK-bedrijfstoepassing.

> Get-AdminFlowEncryptedByMicrosoftKey -EnvironmentName <Your Environment Id> -ListCannotMigrateToCustomerManagedKey

| DisplayName | FlowName | EnvironmentName |

|---|---|---|

| HTTP van factuir ophalen | stroom-1 | omgeving-1 |

| Factuur betalen via app | stroom-2 | omgeving-2 |

| Rekening afstemmen | stroom-3 | omgeving-3 |

Stromen ophalen die niet door CMK zijn beschermd in een bepaalde omgeving

U kunt deze opdracht gebruiken vóór en ná het uitvoeren van het CMK Enterprise-beleid om alle stromen in de omgeving te identificeren die door MMK worden beveiligd. U kunt deze opdracht ook gebruiken om de voortgang van de CMK-toepassing voor stromen in een bepaalde omgeving te beoordelen.

> Get-AdminFlowEncryptedByMicrosoftKey -EnvironmentName <Your Environment Id>

| DisplayName | FlowName | EnvironmentName |

|---|---|---|

| HTTP van factuir ophalen | stroom-4 | omgeving-4 |

Meer informatie in Uw door de klant beheerde encryptiesleutel beheren.

De uitvoeringsgeschiedenis ophalen van de pagina met stroomdetails

De lijst met uitvoeringsgeschiedenis op de pagina Details van de stroom geeft alleen nieuwe uitvoeringen weer die na de CMK-toepassing zijn uitgevoerd.

Als u invoer-/uitvoergegevens wilt bekijken, kunt u de uitvoeringsgeschiedenis (weergave Alle uitvoeringen) gebruiken om de uitvoeringsgeschiedenis van de stroom naar CSV te exporteren. Deze geschiedenis bevat zowel nieuwe als bestaande stroomuitvoeringen, inclusief alle trigger/actie-invoer en -uitvoer, met een limiet van 100 records. Deze beperking is in overeenstemming met het bestaande gedrag voor de CSV-export.

De uitvoeringsgeschiedenis ophalen via een supportticket

We bieden een samenvattingsoverzicht voor alle runs van zowel bestaande als nieuwe flow runs na CMK-toepassing. Deze weergave bevat samenvattende informatie, zoals de uitvoerings-id, starttijd, duur en mislukt/succesvol. Het bevat geen invoer-/uitvoergegevens.

Bescherm stromen in omgevingen die al door CMK worden beschermd

Voor omgevingen die al door CMK worden beschermd, kunt u de bescherming van stromen met CMK aanvragen via een Support Ticket.

Bekende beperkingen

Beperkingen zijn onder andere beperkingen voor functies die gebruikmaken van de analytische pijplijn en voor niet-oplossingsgerichte cloudstromen die worden geactiveerd door Power Apps, zoals beschreven in deze sectie.

Beperkingen op functies die de analysepijplijn toepassen

Wanneer een omgeving is ingeschakeld voor door de klant beheerde sleutels, kunnen er voor een reeks scenario's geen Power Automate-gegevens naar de analysepijplijn worden verzonden:

- Tenantbrede rapportage in Power Platform-beheercentrum

- Gegevensexport naar data lake

- Uitvoeringsgeschiedenis van cloudstromen (voor automatiseringscentrum)

- Mobiele Power Automate-app, meldingenpagina

- Pagina Cloudstroomactiviteit

- E-mail over stroomfouten

- Samenvattingse-mail over stroomfouten

Beperking op niet-oplossingscloudstromen geactiveerd door Power Apps

Naar niet-oplossingscloudstromen die gebruikmaken van de Power Apps-trigger en die zijn gemaakt in CMK-beveiligde omgevingen kan niet vanuit een app worden verwezen. Er treedt een fout op bij een poging om de stroom te registreren vanuit Power Apps. Vanuit een app in CMK-beveiligde omgevingen kan alleen naar oplossingscloudstromen worden verwezen. Om deze situatie te voorkomen, moeten de stromen eerst aan een Dataverse-oplossing worden toegevoegd, zodat er met succes naar kan worden verwezen. Om deze situatie te voorkomen, moet de omgevingsinstelling voor het automatisch maken van stromen in Dataverse-oplossingen worden ingeschakeld in CMK-beveiligde omgevingen. Deze instelling zorgt ervoor dat nieuwe stromen oplossingscloudstromen zijn.

Beperking van het aanroepen van Copilot Skills-triggerstromen

Scenario's waarbij een cloudstroom wordt aangeroepen via de Copilot Skills-trigger en de verbinding van de aanroepende Copilot-gebruiker wordt gebruikt in plaats van een ingebedde verbinding, worden niet ondersteund voor CMK-beveiligde cloudstromen. Meer informatie over het gebruik van stromen als invoegtoepassingen vanuit Copilot in Stromen uitvoeren vanuit Copilot voor Microsoft 365.