Omgevingsvariabelen voor Azure Key Vault-geheimen gebruiken

Met omgevingsvariabelen kan worden verwezen naar geheimen die zijn opgeslagen in Azure Key Vault. Deze geheimen worden vervolgens beschikbaar gesteld voor gebruik in Power Automate-stromen en aangepaste connectors. De geheimen zijn niet beschikbaar voor gebruik in andere aanpassingen of in het algemeen via de API.

De echte geheimen worden alleen opgeslagen in Azure Key Vault en de omgevingsvariabele verwijst alleen naar de geheime locatie van de sleutelkluis. Voor het gebruik van Azure Key Vault-geheimen met omgevingsvariabelen moet u Azure Key Vault zo configureren dat Power Platform de specifieke geheimen kan lezen waarnaar u wilt verwijzen.

omgeving-variabelen die naar geheimen verwijzen, zijn momenteel niet beschikbaar in de dynamische inhoudsselector voor gebruik in Power Automate stromen.

Azure Key Vault configureren

Om Azure Key Vault-geheimen te gebruiken met Power Platform, moet het Azure-abonnement dat de kluis heeft, de PowerPlatform resourceprovider hebben geregistreerd en moet de gebruiker die de variabele omgeving maakt, de juiste machtigingen hebben voor de Azure Key Vault-resource.

Belangrijk

- Er zijn recente wijzigingen aangebracht in de beveiligingsrol die wordt gebruikt om toegangsrechten binnen de Azure Key Vault te bevestigen. Eerdere instructies omvatten het toewijzen van de rol Key Vault-lezer. Als u uw sleutelkluis eerder hebt ingesteld met de rol Key Vault Lezer, zorg er dan voor dat u de rol Key Vault Secrets User toevoegt om ervoor te zorgen dat uw gebruikers en Microsoft Dataverse voldoende rechten hebben om de geheimen op te halen.

- We erkennen dat onze service de op rollen gebaseerde toegangscontrole-API's van Azure gebruikt om de toewijzing van beveiligingsrollen te beoordelen, zelfs als u uw sleutelkluis nog steeds hebt geconfigureerd om het toestemmingsmodel voor toegangsbeleid voor de kluis te gebruiken. Als u uw configuratie wilt vereenvoudigen, adviseren wij u uw kluismachtigingsmodel over te schakelen naar op rollen gebaseerd toegangsbeheer van Azure. U kunt dit doen op het tabblad toegangsconfiguratie .

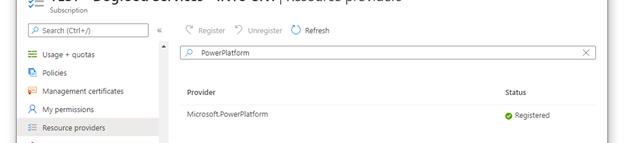

Registreer de

Microsoft.PowerPlatformresourceprovider in uw Azure-abonnement. Volgen deze stappen om te verifiëren en configureren: Resourceproviders en resourcetypen

Maak een kluis in Azure Key Vault. Overweeg om een aparte kluis te gebruiken voor elke Power Platform-omgeving om de dreiging in geval van een inbreuk tot een minimum te beperken. Overweeg om uw sleutelkluis te configureren voor het gebruik van op rollen gebaseerde toegangscontrole Azure voor het machtigingsmodel. Meer informatie: Best practices voor het gebruik van Azure Key Vault, Snelstart - Maak een Azure Key Vault met de Azure-portal

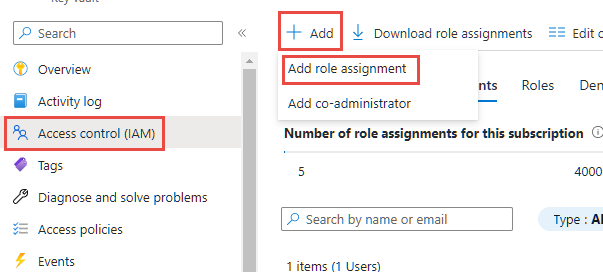

Gebruikers die omgevingsvariabelen van het type geheim maken of gebruiken, moeten toestemming hebben om de geheime inhoud op te halen. Om een nieuwe gebruiker de mogelijkheid te geven om het geheim te gebruiken, selecteert u het gebied toegangscontrole (IAM) , selecteert u Toevoegen en selecteert u vervolgens Roltoewijzing toevoegen in de vervolgkeuzelijst. Meer informatie: Bied toegang tot Key Vault-sleutels, certificaten en geheimen met een op rollen gebaseerde toegangscontrole van Azure

Laat in de wizard Roltoewijzing toevoegen het standaardtoewijzingstype staan op Functierollen en ga door naar het tabblad Rol . Zoek de gebruikersrol Key Vault Secrets en selecteer deze. Ga naar het tabblad Leden en selecteer de Select members koppelen en zoek de gebruiker in het zijpaneel. Wanneer u de gebruiker hebt geselecteerd en weergegeven in het ledengedeelte, gaat u verder naar het tabblad voor beoordelen en toewijzen en voltooit u de wizard.

Azure Key Vault moet de rol Key Vault Secrets User hebben toegewezen aan de Dataverse serviceprincipal. Als het niet bestaat voor deze kluis, voegt u een nieuw toegangsbeleid toe met dezelfde methode die u eerder hebt gebruikt voor de toestemming van de eindgebruiker, maar gebruikt u alleen de Dataverse-toepassingsidentiteit in plaats van de gebruiker. Als u meerdere Dataverse-service-principals in uw tenant hebt, raden we u aan deze allemaal te selecteren en de roltoewijzing op te slaan. Nadat de rol is toegewezen, bekijkt u elk Dataverse-item in de lijst met roltoewijzingen en selecteert u de Dataverse-naam om de details te bekijken. Als de toepassings-ID niet 00000007-0000-0000-c000-000000000000** is, selecteert u de identiteit en selecteert u vervolgens Verwijderen om deze uit de lijst te verwijderen.

Als u Azure Key Vault Firewall hebt ingeschakeld, moet u Power Platform IP-adressen toegang verlenen tot uw sleutelkluis. Power Platform is niet opgenomen in de optie 'Alleen vertrouwde services'. Ga naar Power Platform URL's en IP-adresbereiken voor de huidige IP-adressen die in de service worden gebruikt.

Voeg een geheim toe aan uw nieuwe kluis als u dit nog niet hebt gedaan. Meer informatie: Azure Snelstart - Een geheim instellen en ophalen uit Key Vault met behulp van de Azure-portal

Maak een nieuwe omgevingsvariabele voor het sleutelkluisgeheim

Zodra Azure Key Vault is geconfigureerd en u een geheim hebt geregistreerd in uw kluis, kunt u ernaar verwijzen binnen Power Apps met behulp van een omgevingsvariabele.

Notitie

- Validatie van gebruikerstoegang voor het geheim wordt op de achtergrond uitgevoerd. Als de gebruiker niet ten minste leesrechten heeft, wordt deze validatiefout weergegeven: "Deze variabele is niet goed opgeslagen. Gebruiker is niet gemachtigd om 'Azure Key Vault-pad'-geheimen te lezen."

- Momenteel is Azure Key Vault het enige geheime archief dat wordt ondersteund met omgevingsvariabelen.

- De Azure Key Vault moet zich in dezelfde tenant bevinden als uw Power Platform-abonnement.

Meld u aan bij Power Apps en open in het gedeelte Oplossingen de onbeheerde oplossing die u voor ontwikkeling gebruikt.

Selecteer Nieuw>Meer>variabele omgeving.

Voer een weergavenaam en optioneel een Beschrijving in voor de variabele omgeving.

Selecteer het gegevenstype als Geheim en Geheime opslag as Azure sleutelkluis.

Maak een keuze uit de volgende opties:

- Selecteer Nieuwe Azure Key Vault-waardereferentie. Nadat de informatie is toegevoegd in de volgende stap en opgeslagen, wordt een omgeving variabele waarde record aangemaakt.

- Vouw Standaardwaarde weergeven uit om de velden weer te geven voor het maken van een Standaard Azure Key Vault-geheim. Nadat de informatie is toegevoegd in de volgende stap en opgeslagen, wordt de standaardwaardeafbakening toegevoegd aan de variabele definitie record van omgeving.

Voer de volgende informatie in:

Azure Abonnement-ID: De Azure abonnement-ID die aan de sleutelkluis is gekoppeld.

Resourcegroepnaam: De resourcegroep Azure waar de sleutelkluis zich bevindt die het geheim bevat.

Azure Naam sleutelkluis: De naam van de sleutelkluis die het geheim bevat.

Geheime naam: De naam van het geheim in de sleutelkluis Azure.

Tip

De abonnements-id, de naam van de resourcegroep en de naam van de sleutelkluis zijn te vinden op de Azure Portal-pagina Overzicht van de sleutelkluis. De naam van het geheim vindt u op de pagina met de sleutelkluis in de Azure-portal door Geheimen selecteren onder Instellingen.

Selecteer Opslaan.

Maak een Power Automate-stroom om het geheim van de omgevingsvariabele te testen

Een eenvoudig scenario om te demonstreren hoe u een geheim gebruikt dat is verkregen uit Azure Key Vault, is het opstellen van een Power Automate-stroom om het geheim te gebruiken voor verificatie van een webservice.

Notitie

De URI van de webservice is in dit voorbeeld geen werkende webservice.

Meld u aan bij Power Apps, selecteer Oplossingen en open vervolgens de gewenste onbeheerde oplossing. Als het item zich niet in het deelvenster van het zijpaneel bevindt, selecteert u …Meer en selecteert u vervolgens het gewenste item.

Selecteer Nieuw>Automatisering>Cloudstroom>Direct.

Voer een naam in voor de stroom, selecteer Handmatig trigger een stroom en selecteer vervolgens Maken.

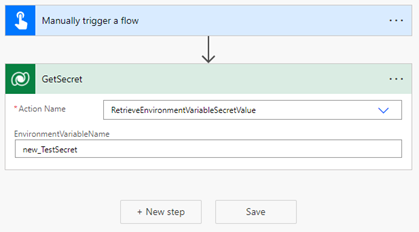

Selecteer Nieuw stap, selecteer de Microsoft Dataverse connector en selecteer vervolgens op het tabblad Acties Een niet-gebonden actie uitvoeren.

Selecteer de actie met de naam RetrieveEnvironmentVariableSecretValue in de vervolgkeuzelijst.

Geef de unieke naam voor de variabele omgeving op (niet de weergavenaam) die in de vorige sectie is toegevoegd. Voor dit voorbeeld wordt new_TestSecret gebruikt.

Selecteer ...>Hernoemen om de actie een nieuwe naam te geven, zodat er in de volgende actie gemakkelijker naar kan worden verwezen. In deze schermafbeelding is de naam gewijzigd naar GetSecret.

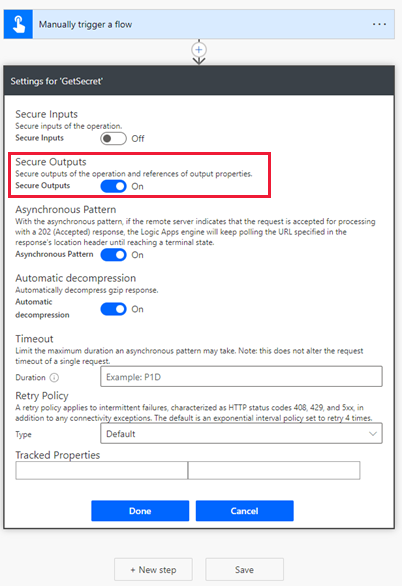

Selecteer ...>instellingen om de actie-instellingen GetSecret weer te geven.

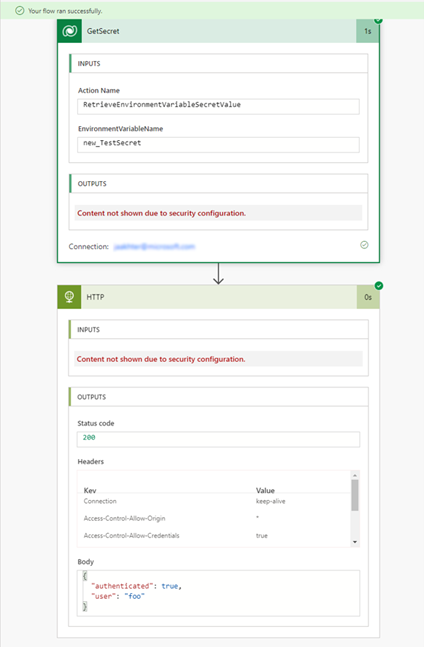

Schakel de optie Beveiligde uitvoer in de instellingen in en selecteer vervolgens Gereed. Hiermee voorkomt u dat de uitvoer van de actie wordt weergegeven in de uitvoeringsgeschiedenis van de stroom.

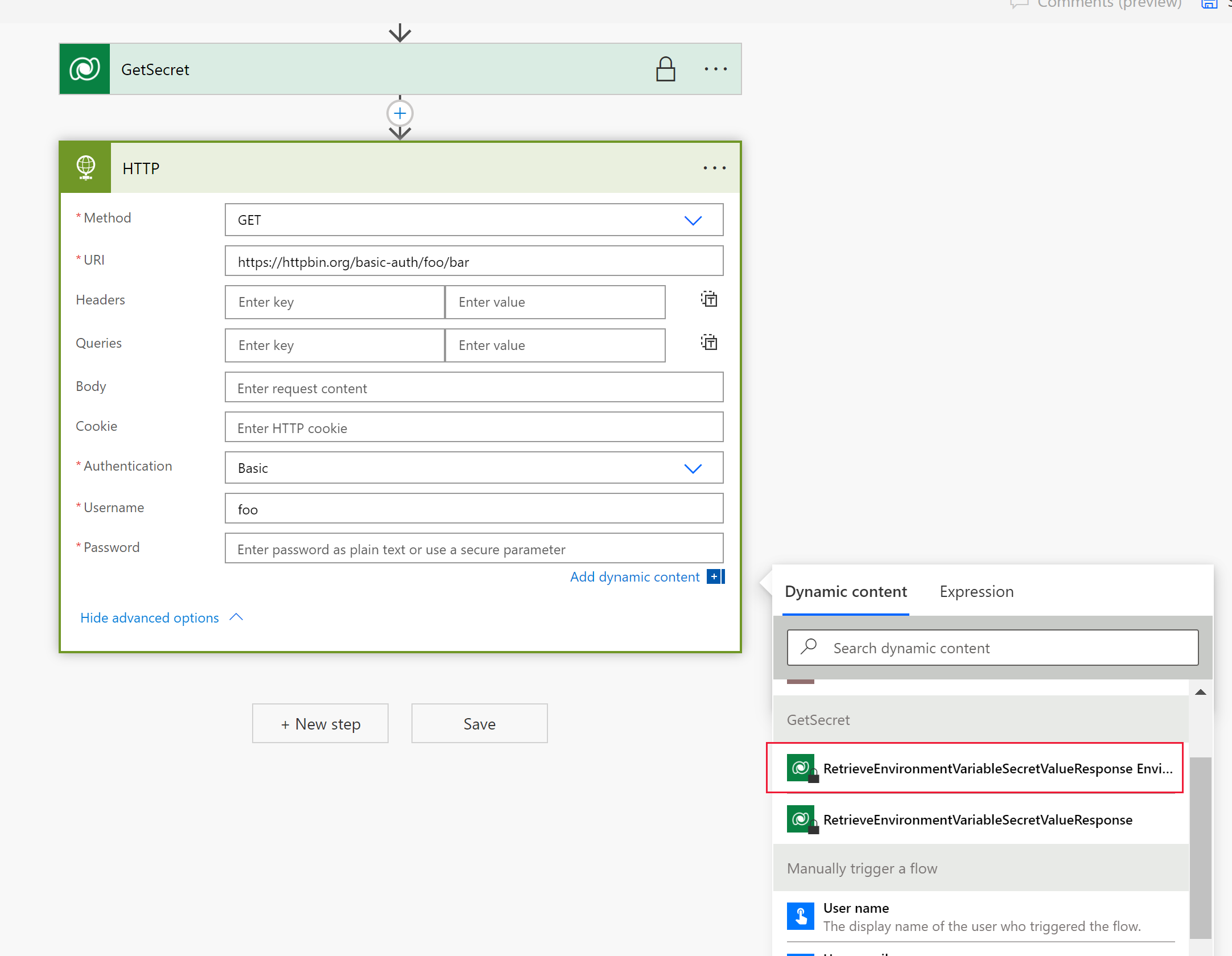

Selecteer Nieuw stap, zoek en selecteer de HTTP connector.

Selecteer de methode als GET en voer de URI voor de webservice in. In dit voorbeeld wordt de fictieve webservice httpbin.org gebruikt.

Selecteer Geavanceerde opties weergeven, selecteer de Authenticatie als Basis en voer vervolgens de gebruikersnaam in.

Selecteer het veld Wachtwoord en selecteer vervolgens op het tabblad Dynamische inhoud onder de bovenstaande naam van de stroom stap (GetSecret in dit voorbeeld) RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue. Deze wordt vervolgens toegevoegd als een expressie

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']ofbody('GetSecretTest')['EnvironmentVariableSecretValue'].

Selecteer ...>instellingen om de HTTP- actie-instellingen weer te geven.

Schakel de opties Beveiligde invoer en Beveiligde uitvoer in de instellingen in en selecteer vervolgens Gereed. Door deze opties in te schakelen, voorkomt u dat de in- en uitvoer van de actie wordt weergegeven in de uitvoeringsgeschiedenis van de stroom.

Selecteer Opslaan om de stroom te maken.

Voer de stroom uit om deze te testen.

Met de uitvoeringsgeschiedenis van de stroom kan de uitvoer worden geverifieerd.

Gebruik omgeving variabele geheimen in Microsoft Copilot Studio

Omgeving variabele geheimen in Microsoft Copilot Studio werken een beetje anders. U moet de stappen in de secties Configure Azure Key Vault en Create a new omgeving variable for the Key Vault secret doorlopen om geheimen met omgeving variabelen te gebruiken.

Geef Copilot Studio toegang tot Azure Key Vault

Volg deze stappen:

Terug naar uw Azure sleutelkluis.

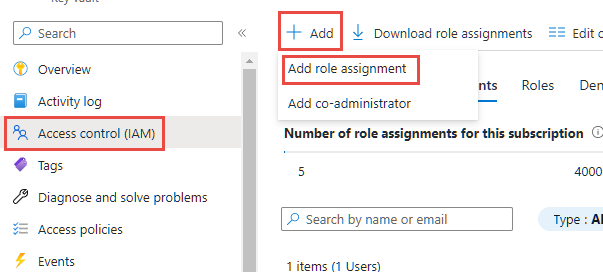

Copilot Studio heeft toegang nodig tot de sleutelkluis. Om de mogelijkheid te verlenen om het geheim te gebruiken, selecteert u Copilot Studio toegangscontrole (IAM) in de linkernavigatie, selecteert u Toevoegen en selecteert u vervolgens Roltoewijzing toevoegen .

Selecteer de Key Vault Secrets-gebruiker rol en selecteer vervolgens Volgende.

Selecteer Leden selecteren, zoek naar Power Virtual Agents Service, selecteer deze en kies vervolgens Selecteren.

Selecteer Beoordelen + toewijzen onderaan het scherm. Controleer de informatie en selecteer nogmaals Controleren + toewijzen als alles correct is.

Voeg een tag toe om een copilot toegang te geven tot het geheim in de Azure Key Vault

Door de voorgaande stappen in deze sectie te voltooien, heeft Copilot Studio u nu toegang tot de sleutelkluis Azure, maar u kunt deze nog niet gebruiken. Om taak, volgen te voltooien, volgt u deze stappen:

Ga naar Microsoft Copilot Studio en open de agent die u wilt gebruiken voor het variabele geheim omgeving of maak een nieuwe.

Open een agent onderwerp of maak een nieuwe.

Selecteer het pictogram + om een knooppunt toe te voegen en selecteer vervolgens Een bericht verzenden.

Selecteer de optie Variabele invoegen {x} in het knooppunt Een bericht verzenden .

Selecteer het tabblad omgeving . Selecteer het omgeving variabelegeheim dat u hebt gemaakt in de Maak een nieuwe omgeving variabele voor het Key Vault-geheim stap.

Selecteer Opslaan om uw onderwerp op te slaan.

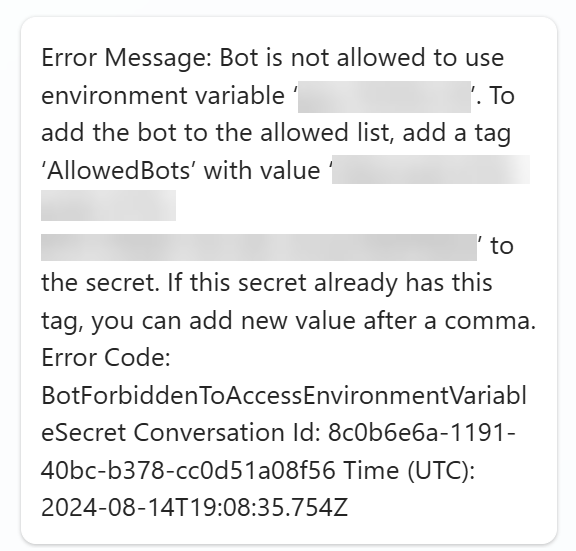

Test in het testvenster uw onderwerp door een van de beginzinnen van onderwerp te gebruiken waaraan u zojuist het knooppunt Send a message hebt toegevoegd met het geheim van de variabele omgeving. U zou een foutmelding moeten tegenkomen die er als volgt uitziet:

Dit betekent dat u Terug naar Azure Key Vault moet gaan en het geheim moet bewerken. Laat het open, want je komt hier later nog eens terug. Copilot Studio

Ga naar Azure Key Vault. Selecteer in de linkernavigatiebalk Geheimen onder Objecten. Selecteer het geheim dat u beschikbaar wilt maken in Copilot Studio door de naam te selecteren.

Selecteer de versie van het geheim.

Selecteer 0 tags naast Tags. Voeg een tagnaam en een tagwaarde toe. Het foutbericht in Copilot Studio zou u de exacte waarden van die twee eigenschappen moeten geven. Onder Tagnaam moet u ToegestaneBots toevoegen en in Tagwaarde moet u de waarde toevoegen die in het foutbericht werd weergegeven. Deze waarde is geformatteerd als

{envId}/{schemaName}. Als er meerdere copiloten zijn die toegestaan moeten worden, scheidt u de waarden met een komma. Selecteer OK als u klaar bent.Selecteer Toepassen om de tag op het geheim toe te passen.

Terug naar Copilot Studio. Selecteer Vernieuwen in het Test je copilot venster.

Test in het testvenster uw onderwerp opnieuw door een van de beginzinnen van onderwerp te gebruiken.

De waarde van uw geheim zou in het testpaneel moeten worden weergegeven.

Voeg een tag toe om alle copiloten in een omgeving toegang te geven tot het geheim in de Azure Key Vault

U kunt er ook voor kiezen om alle copiloten in een omgeving toegang te verlenen tot het geheim in de Azure sleutelkluis. Om taak, volgen te voltooien, volgt u deze stappen:

- Ga naar Azure Key Vault. Selecteer in de linkernavigatiebalk Geheimen onder Objecten. Selecteer het geheim dat u beschikbaar wilt maken in Copilot Studio door de naam te selecteren.

- Selecteer de versie van het geheim.

- Selecteer 0 tags naast Tags. Voeg een tagnaam en een tagwaarde toe. Voeg onder Tagnaam AllowedEnvironments toe en in Tagwaarde voegt u de omgeving-ID toe van de omgeving die u wilt toestaan. Wanneer Gereed, selecteer OK

- Selecteer Toepassen om de tag op het geheim toe te passen.

Beperking

Omgeving variabelen die verwijzen naar Azure Key Vault-geheimen zijn momenteel beperkt voor gebruik met Power Automate stromen, Copilot Studio agents en aangepaste connectoren.

Zie ook

Variabelen voor gegevensbronomgeving gebruiken in canvas-apps

Omgevingsvariabelen gebruiken in cloudstromen voor Power Automate-oplossingen

Overzicht van omgeving-variabelen.