Meervoudige verificatie (MFA) voor uw partnertenant verplichten

Juiste rollen: Beheerdersagent | Verkoopagent | Helpdeskagent | Factureringsbeheerder | Beveiligingsbeheerder

Betere beveiliging en doorlopende beveiliging en privacybeveiliging behoren tot onze hoogste prioriteiten en we blijven partners helpen hun klanten en tenants te beschermen.

Om partners te helpen hun bedrijven en klanten te beschermen tegen identiteitsdiefstal en onbevoegde toegang, hebben we meer beveiligingsmaatregelen voor partnertenants geactiveerd. Deze waarborgen verplichten en verifiëren MFA. Door MFA te verplichten, kunnen partners hun toegang tot klantbronnen beveiligen tegen inbreuk op referenties.

In dit artikel vindt u gedetailleerde voorbeelden en richtlijnen voor het verplichten van meervoudige verificatie (MFA) in partnercentrum.

Partners die deelnemen aan het CSP-programma (Cloud Solution Provider), Configuratiescherm leveranciers (CPV's) en adviseurs moeten de beveiligingsvereisten voor partners implementeren om compatibel te blijven.

Partners moeten MFA afdwingen voor alle gebruikersaccounts in hun partnertenant, inclusief gastgebruikers. Gebruikers moeten MFA-verificatie voltooien voor de volgende gebieden:

Partnercentrum

Sommige pagina's in het Partnercentrum zijn beveiligd met MFA, waaronder:

- Alle pagina's op het tabblad Klanten (dat wil gezegd, alle pagina's met een URL die begint met

https://partner.microsoft.com/commerce/*) - Alle pagina's op het tabblad Klantaanvragen voor ondersteuning>(bijvoorbeeld alle pagina's die worden geopend met een URL die begint met

https://partner.microsoft.com/dashboard/v2/support/customers/*) - Alle pagina's op het tabblad Facturering

Voor andere pagina's in partnercentrum, zoals de pagina Overzicht en de controle van de status van de service, is MFA niet vereist.

In de volgende tabel ziet u welke gebruikerstypen zijn gemachtigd voor toegang tot deze met MFA beveiligde pagina's (en worden beïnvloed door deze functie).

| Pagina met MFA-beveiliging | Beheerdersagents | Verkoopmedewerkers | Helpdeskmedewerkers | Beveiligingsbeheerder | Factureringsbeheerder |

|---|---|---|---|---|---|

| Alle pagina's op het tabblad Klanten | x | x | x | ||

| Alle pagina's op het tabblad Klantaanvragen voor ondersteuning > | x | x | |||

| Factureringspagina | x | x | x | ||

| Beveiligingswerkruimte | x | x |

Voor toegang tot deze pagina's moet u eerst MFA-verificatie voltooien.

Ondersteunde MFA-opties

- Partners die Microsoft Entra-meervoudige verificatie gebruiken. Zie Meerdere manieren om meervoudige verificatie van Microsoft Entra in te schakelen (MFA ondersteund) voor meer informatie

- Partners die geïntegreerde MFA-federatieve verificatie hebben geïmplementeerd. Deze partnergebruikers hebben toegang tot partnercentrum en kunnen de klanten beheren met GDAP. Zie de geïntegreerde MFA-providers met MFA-aanbiedingen die beschikbaar zijn met AD FS: Methoden configureren voor AD FS.

Belangrijk

Partners moeten een verificatieprovider gebruiken die compatibel is met de geïntegreerde MFA-claim van Microsoft Entra ID. De geïntegreerde claim geeft het werkelijke referentietype aan dat tijdens de verificatie is opgegeven. Partners moeten geïntegreerde MFA gebruiken om klanttenants te beheren met GDAP.

Partnercentrum en API’s

Voor de volgende Partnercentrum-API's zijn App+User Access en Microsoft Entra ID Support MFA vereist:

- Ontdekken (prijs/catalogus/promotie)

- Transacties en beheer

- Facturering en afstemming

- Klanten beheren met gedelegeerde toegang/AOBO

- Gebruikers- en licentietoewijzing (alleen met DAP)

- Gebruikers- en licentietoewijzing (met GDAP)

- Gedetailleerde beheerrelaties aanvragen en toegangstoewijzing

De volgende opties zijn beschikbaar voor partners:

- Gebruik ingebouwde verificatiemethoden van Microsoft om te voldoen aan MFA-vereisten.

- Als u een federatieve id-provider gebruikt, moet u ervoor zorgen dat de federatie is geconfigureerd voor het accepteren van de federatieve MFA.

- Als u ADFS wilt gebruiken om de externe tweede factor te configureren, raadpleegt u de externe providers met MFA-aanbiedingen die beschikbaar zijn met AD FS: Verificatiemethoden configureren voor AD FS

- MFA implementeren: Schakel MFA onmiddellijk in via beveiligingsstandaarden of voorwaardelijke toegang door de richtlijnen voor de standaardinstellingen voor beveiliging te volgen.

Voorbeelden van verificatie

Bekijk de volgende voorbeelden om te illustreren hoe verificatie werkt in het Partnercentrum.

Voorbeeld 1: Partner heeft Meervoudige Verificatie van Microsoft Entra geïmplementeerd

Contoso werkt Voor een CSP met de naam Contoso. Contoso heeft MFA geïmplementeerd voor alle gebruikers onder de Contoso-partnertenant met behulp van Meervoudige Verificatie van Microsoft Entra.

Hiermee start u een nieuwe browsersessie en gaat u naar de overzichtspagina van het Partnercentrum (die niet met MFA is beveiligd). Partnercentrum leidt Microsoft Entra-id om naar Microsoft Entra ID om zich aan te melden.

Vanwege de bestaande meervoudige verificatie-instelling van Microsoft Entra door Contoso, is Voor De MFA-verificatie vereist voor Het voltooien van MFA-verificatie. Na een geslaagde aanmelding en MFA-verificatie wordtSourcea teruggeleid naar de overzichtspagina van het Partnercentrum.

Hiermee wordt geprobeerd toegang te krijgen tot een van de met MFA beveiligde pagina's in partnercentrum. Omdat De MFA-verificatie is voltooid tijdens het aanmelden eerder, heeftSourcea toegang tot de pagina met MFA-beveiliging zonder dat u de MFA-verificatie opnieuw hoeft te doorlopen.

Voorbeeld 2: Partner heeft niet-Microsoft MFA geïmplementeerd met behulp van identiteitsfederatie

Prashob werkt voor een CSP met de naam Wingtip. Wingtip heeft MFA geïmplementeerd voor alle gebruikers onder Wingtip-partnertenant met behulp van niet-Microsoft MFA, die is geïntegreerd met Microsoft Entra ID via identiteitsfederatie.

Prashob start een nieuwe browsersessie en gaat naar de overzichtspagina van het Partnercentrum (die niet met MFA is beveiligd). Partnercentrum leidt Prashob om naar Microsoft Entra ID om zich aan te melden.

Omdat Wingtip identiteitsfederatie heeft ingesteld, leidt Microsoft Entra ID Prashob om naar de federatieve id-provider om aanmelding en MFA-verificatie te voltooien. Na geslaagde aanmelding en MFA-verificatie wordt Prashob teruggeleid naar Microsoft Entra-id en vervolgens naar de overzichtspagina van Partnercentrum.

Prashob probeert toegang te krijgen tot een van de met MFA beveiligde pagina's in partnercentrum. Omdat Prashob de MFA-verificatie al eerder heeft voltooid tijdens het aanmelden, heeft hij toegang tot de beveiligde MFA-pagina zonder dat hij opnieuw MFA-verificatie hoeft te doorlopen.

Prashob gaat vervolgens naar de pagina servicebeheer om gebruikers toe te voegen in de Microsoft Entra-id van Contoso. Omdat Prashob de met Entra compatibele verificatieprovider met sterke verificatie heeft gebruikt, hebben ze zonder problemen toegang tot de tenant van de klant.

De aanbeveling voor Prashob in dit voorbeeld is het gebruik van de Multifactor Authentication-oplossing van Microsoft Entra of een met Entra compatibele verificatieprovider, zodat ze de tenant van de klant met succes kunnen beheren.

Voorbeeld 3: Partner heeft MFA niet geïmplementeerd

Een CSP-partner met de naam Fabrikam heeft MFA nog niet geïmplementeerd. Microsoft raadt aan een door Microsoft Entra ID ondersteunde MFA-oplossing te implementeren.

John werkt voor Fabrikam. Fabrikam heeft MFA niet geïmplementeerd voor gebruikers in de Fabrikam-partnertenant.

Jeroen start een nieuwe browsersessie en gaat naar de overzichtspagina van partnercentrum (die niet met MFA is beveiligd). In het Partnercentrum wordt John omgeleid naar de Microsoft Entra-id om u aan te melden.

Nadat hij zich heeft aangemeld, wordt John teruggeleid naar de overzichtspagina van het Partnercentrum, omdat hij de MFA-verificatie niet heeft voltooid.

John probeert toegang te krijgen tot een van de met MFA beveiligde pagina's in partnercentrum. Omdat John de MFA-verificatie niet heeft voltooid, stuurt Het Partnercentrum John om naar Microsoft Entra-id om MFA-verificatie te voltooien. Omdat dit de eerste keer is dat John MFA moet voltooien, wordt John ook gevraagd zich te registreren voor MFA. Na een geslaagde MFA-registratie en MFA-verificatie heeft John toegang tot de pagina met MFA-beveiliging.

Op een andere dag, voordat Fabrikam MFA implementeert voor elke gebruiker, start John een nieuwe browsersessie en gaat hij naar de overzichtspagina van het Partnercentrum (die niet met MFA is beveiligd). In het Partnercentrum wordt John omgeleid naar de Microsoft Entra-id om zich aan te melden zonder MFA-prompt.

John probeert toegang te krijgen tot een van de met MFA beveiligde pagina's in partnercentrum. Omdat John de MFA-verificatie niet heeft voltooid, stuurt Het Partnercentrum John om naar Microsoft Entra-id om MFA-verificatie te voltooien. Omdat John MFA heeft geregistreerd, wordt hij deze keer alleen gevraagd om de MFA-verificatie te voltooien.

Voorbeeld 4: Partner heeft niet-Microsoft MFA geïmplementeerd die niet compatibel is met Microsoft Entra

Trent werkt voor een CSP met de naam Wingtip. Wingtip heeft MFA geïmplementeerd voor alle gebruikers onder Wingtip-partnertenant met behulp van niet-Microsoft MFA in hun cloudomgeving met voorwaardelijke toegang.

Trent start een nieuwe browsersessie en gaat naar de overzichtspagina van partnercentrum (die niet met MFA is beveiligd). Partnercentrum leidt Trent om naar Microsoft Entra ID om zich aan te melden.

Omdat Wingtip een niet-Microsoft MFA-integratie heeft gebruikt die niet compatibel is met de Microsoft Entra-id en geen sterke verificatie heeft, wordt Trent geblokkeerd voor toegang tot alle met MFA beveiligde pagina's en API's in partnercentrum.

Omdat Trent toegang heeft tot de met MFA beveiligde pagina's, moet hij de MFA met strong-verificatie presenteren om toegang te krijgen tot de met MFA beveiligde pagina's.

Partners zijn verplicht om een verificatieprovider te gebruiken die compatibel is met Microsoft Entra ID die ondersteuning biedt voor de claim van de referentiemethode ('amr claim' in referentie voor access-tokenclaims - Microsoft Identity Platform, die het werkelijke referentietype weerspiegelt dat tijdens de verificatie is opgegeven.

We raden CSP-partners ten zeersten aan om MFA te implementeren die compatibel is met Microsoft Entra ID, onmiddellijk om de beveiligingsbasislijn van uw tenant te verhogen.

Partnercentrum-API

De Partner center-API ondersteunt zowel app-only-verificatie als toepassings- en gebruikersverificatie (App+Gebruiker).

Wanneer App+Gebruikersverificatie wordt gebruikt, is MFA-verificatie vereist in het Partnercentrum. Wanneer een partnertoepassing een API-aanvraag naar partnercentrum verzendt, moet deze een toegangstoken bevatten in de autorisatieheader van de aanvraag.

Notitie

Het Framework Secure Application Model is een schaalbaar framework voor het verifiëren van CSP-partners en CPV's via de Microsoft Azure MFA-architectuur bij het aanroepen van Partnercentrum-API's. U moet dit framework implementeren wanneer u MFA gebruikt in serviceautomatisering.

Wanneer Partner Center een API-aanvraag ontvangt met een toegangstoken dat is verkregen met app+gebruikersverificatie, controleert de Partnercentrum-API op de aanwezigheid van de MFA-waarde in de claim Authentication Method Reference (WMV). U kunt een JWT-decoder gebruiken om te controleren of een toegangstoken de waarde van de verwachte verificatiemethodereferentie (WMV) bevat of niet:

{

"aud": "https://api.partnercenter.microsoft.com",

"iss": "https://sts.windows.net/df845f1a-7b35-40a2-ba78-6481de91f8ae/",

"iat": 1549088552,

"nbf": 1549088552,

"exp": 1549092452,

"acr": "1",

"amr": [

"pwd",

"mfa"

],

"appid": "00001111-aaaa-2222-bbbb-3333cccc4444",

"appidacr": "0",

"family_name": "Adminagent",

"given_name": "CSP",

"ipaddr": "127.0.0.1",

"name": "Adminagent CSP",

"oid": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"scp": "user_impersonation",

"tenant_region_scope": "NA",

"tid": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"unique_name": "Adminagent.csp@testtestpartner.onmicrosoft.com",

"upn": "Adminagent.csp@testtestpartner.onmicrosoft.com",

"ver": "1.0"

}

Als de waarde aanwezig is, concludeert partnercentrum dat MFA-verificatie is voltooid en verwerkt de API-aanvraag.

Als de waarde niet aanwezig is, weigert partnercentrum-API de aanvraag met het volgende antwoord:

HTTP/1.1 401 Unauthorized - MFA required Transfer-Encoding: chunked Request-Context: appId=cid-v1:11112222-bbbb-3333-cccc-4444dddd5555 WWW-Authenticate: Bearer error="invalid_token" Date: Thu, 14 Feb 2019 21:54:58 GMT

Wanneer u partnercentrum-API's aanroept, worden alleen toegangstokens voor apps ondersteund voor bewerkingen waarvoor geen GDAP-roltoewijzingen in een klanttenant zijn vereist.

Zie API-verificatie en -autorisatie voor meer informatie over aanbevolen procedures - Overzicht.

Gedelegeerd beheer van partner

Partnertenants moeten gedetailleerde gedelegeerde beheerdersbevoegdheden (GDAP) gebruiken om klantresources te beheren via Microsoft Online Services-portals (portal.azure.com of admin.microsoft.com), opdrachtregelinterface (CLI) en API's (met behulp van App+gebruikersverificatie). Zie ondersteunde MFA-opties voor meer informatie.

Serviceportals gebruiken

CSP-partners kunnen hun klanten beheren vanuit de Partnercentrum-portal via de Service Management-interface. Partners kunnen naar de klant navigeren en Service Management selecteren om een specifieke service voor de klant te kunnen beheren. Partners moeten de GDAP-rolrichtlijnen volgen om de juiste GDAP-rol met minimale bevoegdheden te krijgen om hun klanten te beheren.

Wanneer u microsoft Online Services-portals opent met gedelegeerde beheerdersbevoegdheden voor partners (Admin-On-Behalf-Of) om klantbronnen te beheren, is voor veel van deze portals het partneraccount vereist om interactief te verifiëren, waarbij de Microsoft Entra-tenant van de klant is ingesteld als de verificatiecontext. Het partneraccount is vereist om u aan te melden bij de tenant van de klant.

Microsoft Entra ID-verificatie vereist dat een gebruiker MFA-verificatie voltooit als er beleid is dat MFA vereist. Er zijn twee mogelijke gebruikerservaringen, afhankelijk van of het partneraccount een beheerde of federatieve identiteit is:

Als het partneraccount een beheerde identiteit is, vraagt Microsoft Entra ID de gebruiker rechtstreeks om MFA-verificatie te voltooien. Als het partneraccount zich nog niet heeft geregistreerd voor MFA met Microsoft Entra ID, wordt de gebruiker gevraagd om de MFA-registratie eerst te voltooien.

Als het partneraccount een federatieve identiteit is, is de ervaring afhankelijk van de wijze waarop de partnerbeheerder federatie heeft geconfigureerd in Microsoft Entra-id. Bij het instellen van federatie in Microsoft Entra-id kan de partnerbeheerder aangeven of de federatieve id-provider MFA ondersteunt of niet.

- Zo ja, dan leidt Microsoft Entra ID de gebruiker om naar de federatieve id-provider om MFA-verificatie te voltooien.

- Zo niet, dan vraagt Microsoft Entra ID de gebruiker rechtstreeks om MFA-verificatie te voltooien. Als het partneraccount zich nog niet heeft geregistreerd voor MFA met Microsoft Entra ID, wordt de gebruiker gevraagd om de MFA-registratie eerst te voltooien.

De algehele ervaring is hetzelfde als het scenario waarin een end-customer-tenant MFA heeft geïmplementeerd voor de beheerders. De tenant van de klant heeft bijvoorbeeld de standaardinstellingen voor Microsoft Entra-beveiliging ingeschakeld. Hiervoor moeten alle accounts met beheerdersrechten zich aanmelden bij de tenant van de klant met MFA-verificatie, inclusief beheerdersagenten en helpdeskagenten.

Voor testdoeleinden kunnen partners de standaardinstellingen voor Microsoft Entra-beveiliging inschakelen in de tenant van de klant en vervolgens proberen partnergranular gedelegeerde beheerbevoegdheden (GDAP) te gebruiken om toegang te krijgen tot de tenant van de klant.

Notitie

Niet alle Microsoft Online Service-portals vereisen dat partneraccounts zich aanmelden bij de tenant van de klant bij het openen van klantbronnen met behulp van GDAP. In plaats daarvan hoeven sommige alleen de partneraccounts zich aan te melden bij de partnertenant. Een voorbeeld hiervan is het Exchange-beheercentrum. Na verloop van tijd verwachten we dat voor deze portals partneraccounts moeten worden aangemeld bij de tenant van de klant bij het gebruik van GDAP.

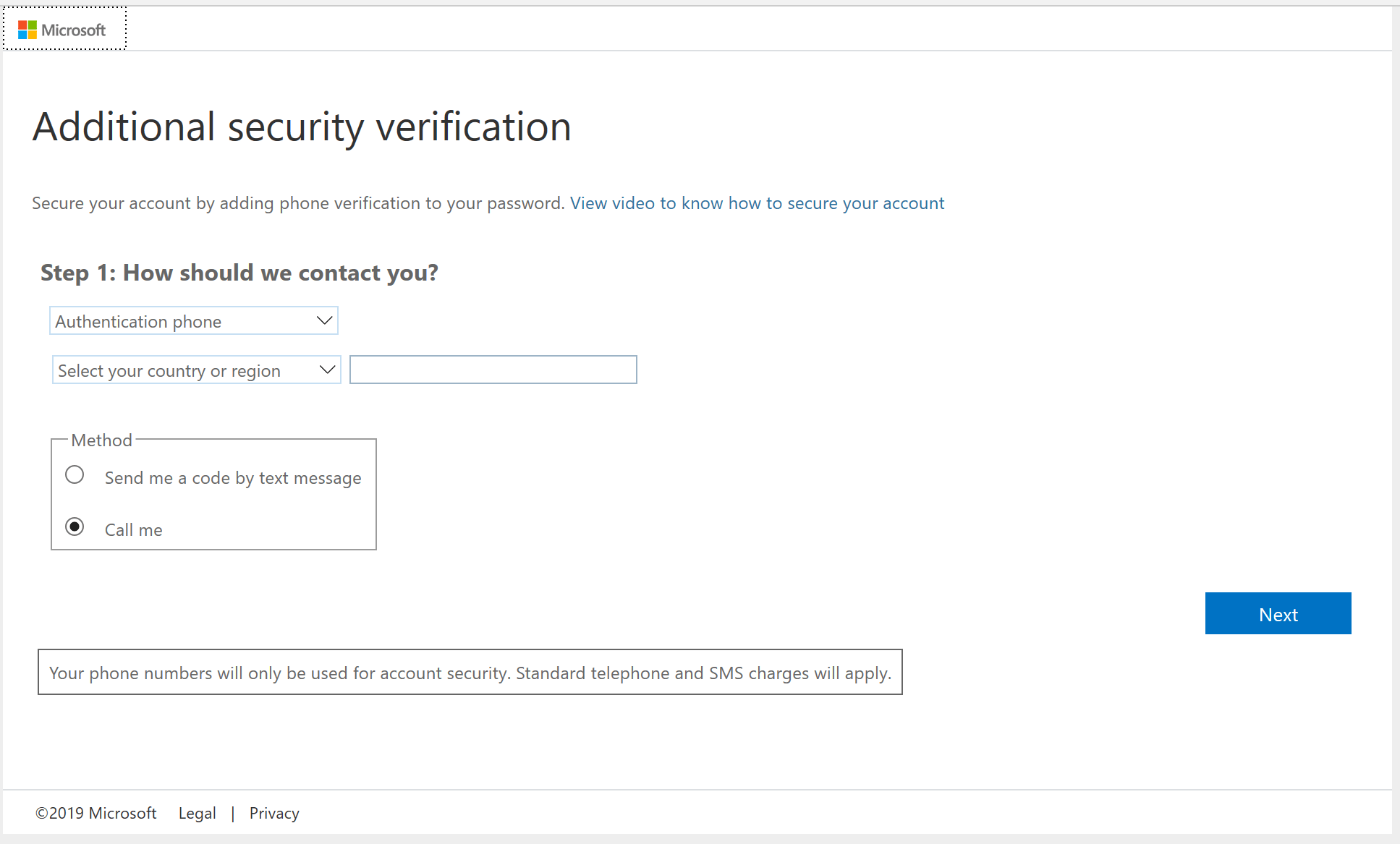

MFA-registratie-ervaring

Als tijdens de MFA-verificatie het partneraccount nog niet eerder is geregistreerd voor MFA, vraagt Microsoft Entra-id de gebruiker eerst om MFA-registratie te voltooien.

Bekijk meer informatie over de Methode Microsoft Authenticator:

Nadat de gebruiker Volgende heeft geselecteerd, wordt de gebruiker gevraagd een keuze te maken uit een lijst met verificatiemethoden.

Na een geslaagde registratie moet de gebruiker MFA-verificatie voltooien met behulp van de gekozen verificatiemethode.

Algemene problemen

Als u wilt weten of uw aanvraag geldig is, bekijkt u de lijst met veelvoorkomende problemen die door andere partners zijn gerapporteerd.

Probleem 1: Partner heeft meer tijd nodig om MFA te implementeren voor hun partneragenten

Een partner is niet gestart of is nog bezig met het implementeren van MFA voor hun partneragenten die toegang nodig hebben tot Microsoft Online Services-portals met behulp van door partners gedelegeerde beheerbevoegdheden voor het beheren van klantbronnen. De partner heeft meer tijd nodig om MFA-implementatie te voltooien. Is dit een geldige reden voor technische uitzonderingen?

Antwoord: Nee. Een partner moet MFA voor hun gebruikers implementeren om onderbrekingen te voorkomen.

Notitie

Hoewel een partner MFA niet heeft geïmplementeerd voor hun partneragenten, hebben de partneragenten nog steeds toegang tot Microsoft Online Services-portals met behulp van gedelegeerde beheerbevoegdheden voor partners als ze MFA-registratie en MFA-verificatie kunnen voltooien wanneer ze worden gevraagd om zich aan te melden bij de tenant van de klant. Als u MFA-registratie voltooit, wordt de gebruiker niet automatisch ingeschakeld voor MFA.

Probleem 2: Partner heeft MFA niet geïmplementeerd omdat ze geen toegang nodig hebben om klanten te beheren

Een partner heeft een aantal gebruikers in hun partnertenants die geen toegang nodig hebben tot Microsoft Online Services-portals om klantbronnen te beheren met behulp van gedelegeerde beheerbevoegdheden voor partners. De partner is bezig met het implementeren van MFA voor deze gebruikers en heeft meer tijd nodig om deze te voltooien. Is dit een geldige reden voor technische uitzonderingen?

Antwoord: Nee. Omdat deze gebruikersaccounts geen gedelegeerde beheerbevoegdheden voor partners gebruiken om klantbronnen te beheren, hoeven ze zich niet aan te melden bij de tenant van de klant. Ze worden niet beïnvloed door Microsoft Entra-id waarvoor MFA-verificatie is vereist tijdens het aanmelden bij de tenant van de klant. Alle gebruikers moeten MFA toegang hebben tot het Partnercentrum of de workloads van de klant om de resources van de klant te beheren.

Probleem 3: Partner heeft MFA niet geïmplementeerd voor gebruikersserviceaccounts

Een partner heeft enkele gebruikersaccounts in hun partnertenants, die door apparaten als serviceaccounts worden gebruikt. Voor deze accounts met beperkte bevoegdheden is geen toegang tot partnercentrum of Microsoft Online Services-portals vereist voor het beheren van klantbronnen met behulp van gedelegeerde beheerbevoegdheden voor partners. Is dit een geldige reden voor een technische uitzondering?

Antwoord: Nee. Omdat voor deze gebruikersaccounts geen gedelegeerde beheerdersbevoegdheden van partners worden gebruikt om klantbronnen te beheren, hoeven ze zich niet aan te melden bij de tenant van de klant. Ze worden niet beïnvloed door Microsoft Entra-id waarvoor MFA-verificatie is vereist tijdens het aanmelden bij de tenant van de klant. Als de API of de portal vereiste app+gebruikersverificatie vereist is, moet elke gebruiker MFA gebruiken voor verificatie.

Probleem 4: Partner kan MFA niet implementeren met de Microsoft Authenticator-app

Een partner heeft een 'clean desk'-beleid, waardoor werknemers hun persoonlijke mobiele apparaten niet naar hun werkgebied kunnen brengen. Zonder toegang tot hun persoonlijke mobiele apparaten kunnen de werknemers de Microsoft Authenticator-app niet installeren. Dit is de enige MFA-verificatie die wordt ondersteund door de standaardinstellingen voor Microsoft Entra-beveiliging. Is dit een geldige reden voor technische uitzonderingen?

Antwoord: Nee. De partner moet rekening houden met het volgende alternatief, zodat hun werknemers nog steeds MFA-verificatie kunnen voltooien bij toegang tot het Partnercentrum:

- De partner kan zich ook registreren voor Microsoft Entra ID P1 of P2, of niet-Microsoft MFA-oplossingen gebruiken die compatibel zijn met Microsoft Entra-id die meer verificatiemethoden kunnen bieden. Zie De ondersteunde verificatiemethoden voor meer informatie.

Probleem 5: Partner kan MFA niet implementeren vanwege het gebruik van verouderde verificatieprotocollen

Een partner heeft enkele partneragents die nog steeds verouderde verificatieprotocollen gebruiken, die niet compatibel zijn met MFA. De gebruikers maken bijvoorbeeld nog steeds gebruik van Outlook 2010, die is gebaseerd op verouderde verificatieprotocollen. Als u MFA inschakelt voor deze partneragents, wordt het gebruik van verouderde verificatieprotocollen verstoord. Is dit een geldige reden voor technische uitzonderingen?

Antwoord: Nee. Partners worden aangemoedigd om weg te gaan van het gebruik van verouderde verificatieprotocollen vanwege mogelijke gevolgen voor de beveiliging, omdat deze protocollen niet kunnen worden beveiligd met MFA-verificatie en veel gevoeliger zijn voor inbreuk op referenties. U wordt aangeraden verouderde verificatie af te bevelen en de standaardinstellingen voor beveiliging of voorwaardelijke toegang te gebruiken. Als u zich wilt voorbereiden op het weggaan van verouderde verificatie, raadpleegt u de aanmeldingen met behulp van een verouderde verificatiewerkmap en de richtlijnen voor het blokkeren van verouderde verificatie.

Als u meer wilt weten over het nieuwste plan voor het ondersteunen van verouderde verificatie voor Outlook, leest u het bericht over de basisverificatie en Exchange Online en volgt u het Exchange-teamblog om het komende nieuws te krijgen.

Probleem 6: Partner heeft een niet-Microsoft MFA geïmplementeerd die niet wordt herkend door Microsoft Entra-id

Een partner heeft MFA geïmplementeerd voor hun gebruikers met behulp van een niet-Microsoft MFA-oplossing. De partner kan de niet-Microsoft MFA-oplossing echter niet correct configureren om door te sturen naar Microsoft Entra-id dat de MFA-verificatie is voltooid tijdens gebruikersverificatie. Is dit een geldige reden voor technische uitzonderingen?

Antwoord: Nee, partners zijn vereist voor het gebruik van een verificatieprovider die compatibel is met Microsoft Entra-id die ondersteuning biedt voor de referentiemethodeclaims ("WMV"), Referentie voor toegangstokenclaims - Microsoft Identity Platform, dat overeenkomt met het werkelijke referentietype dat tijdens de verificatie wordt verstrekt.

We raden u ten zeersten aan om MFA te implementeren die compatibel is met Microsoft Entra ID om de beveiligingsbasislijn van uw tenant te verhogen.