Een SaaS-toepassing registreren

In dit artikel wordt uitgelegd hoe u een SaaS-toepassing registreert met behulp van de Microsoft Azure Portal en hoe u het toegangstoken van de uitgever (Microsoft Entra-toegangstoken) kunt ophalen. De uitgever gebruikt dit token om de SaaS-toepassing te verifiëren door de SaaS Fulfillment-API's aan te roepen. De Fulfillment-API's gebruiken de OAuth 2.0-clientreferenties om stroom te verlenen aan Microsoft Entra ID-eindpunten (v2.0) om een service-to-service-toegangstokenaanvraag te maken.

Azure Marketplace legt geen beperkingen op voor de verificatiemethode die uw SaaS-service gebruikt voor eindgebruikers. De onderstaande stroom is alleen vereist voor het authenticeren van de SaaS-dienst in Azure Marketplace.

Zie Wat is verificatievoor meer informatie over Microsoft Entra ID (Active Directory).

Een door Microsoft Entra ID beveiligde app registreren

Elke toepassing die de mogelijkheden van Microsoft Entra ID wil gebruiken, moet eerst worden geregistreerd in een Microsoft Entra-tenant. Dit registratieproces omvat het geven van microsoft Entra enkele details over uw toepassing. Voer de volgende stappen uit om een nieuwe toepassing te registreren met behulp van Azure Portal:

Meld u aan bij de Azure Portal.

Als uw account u toegang geeft tot meer dan één account, selecteert u uw account in de rechterbovenhoek. Stel vervolgens uw portalsessie in op de gewenste Microsoft Entra-tenant.

Selecteer in het linkernavigatiedeelvenster de Microsoft Entra ID service, selecteer App-registratiesen selecteer vervolgens Nieuwe toepassingsregistratie.

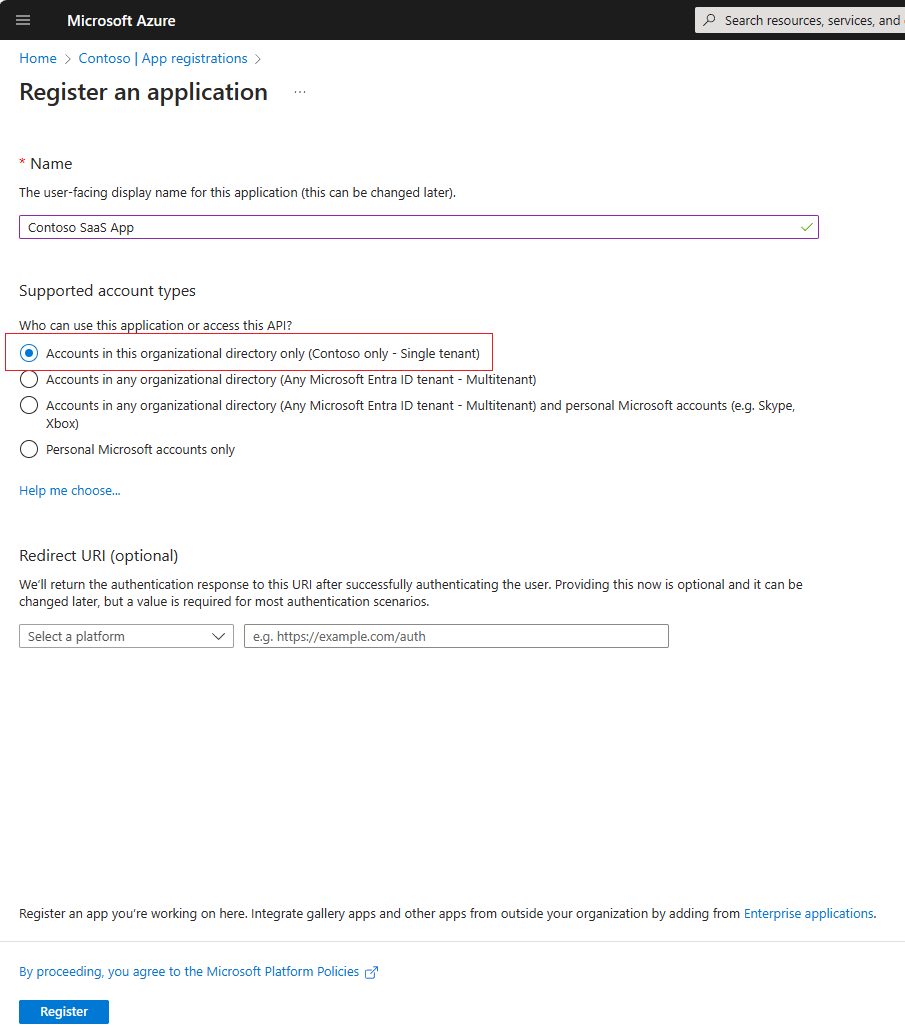

Voer op de aanmaakpagina de registratiegegevens van uw toepassing in.

naam: voer een beschrijvende toepassingsnaam in

Ondersteunde accounttypen:

Selecteer Accounts uitsluitend in deze organisatiemap (enkelvoudige tenant).

Wanneer u klaar bent, selecteert u registreren. Microsoft Entra ID wijst een unieke toepassings-id toe aan uw nieuwe toepassing. U moet één app registreren die alleen toegang heeft tot de APIen als enkele tenant.

Als u een clientgeheim wilt maken, gaat u naar certificaten & geheimen pagina en selecteert u +Nieuw clientgeheim. Zorg ervoor dat u de geheime waarde kopieert om deze in uw code te gebruiken.

De Microsoft Entra-app-id is gekoppeld aan uw uitgever-id, dus zorg ervoor dat dezelfde app-id wordt gebruikt in al uw aanbiedingen.

Notitie

Als de uitgever twee of meer verschillende accounts in partnercentrum heeft, kunnen de registratiegegevens van de Microsoft Entra-app slechts in één account worden gebruikt. Het gebruik van hetzelfde tenant-id, app-id-paar voor een aanbieding onder een ander uitgeversaccount wordt niet ondersteund.

Notitie

U moet een service-principal maken van de geregistreerde app in de tenant die u gebruikt om tokens tegen te genereren. Raadpleeg deze documentatie Het maken van een service-principal voor een app-registratie.

Hoe krijg je het autorisatietoken van de uitgever

Nadat u uw toepassing hebt geregistreerd, kunt u programmatisch het autorisatietoken van de uitgever aanvragen (Microsoft Entra-toegangstoken, met behulp van het Azure AD v2-eindpunt). De uitgever moet dit token gebruiken bij het aanroepen van de verschillende SaaS Fulfillment-API's. Dit token is slechts één uur geldig.

Zie Microsoft Entra-toegangstokensvoor meer informatie over deze tokens. In de onderstaande stroom wordt het eindpunttoken van V2 gebruikt.

Het token ophalen met een HTTP POST

HTTP-methode

Verzenden

aanvraag-URL

https://login.microsoftonline.com/*{tenantId}*/oauth2/v2.0/token

URI-parameter

| Parameternaam | Vereist | Beschrijving |

|---|---|---|

tenantId |

Waar | Tenant-id van de geregistreerde Microsoft Entra-toepassing. |

Request header

| Koptekstnaam | Vereist | Beschrijving |

|---|---|---|

content-type |

Waar | Inhoudstype dat is gekoppeld aan de aanvraag. De standaardwaarde is application/x-www-form-urlencoded. |

aanvraaginhoud

| Naam van eigenschap | Vereist | Beschrijving |

|---|---|---|

grant_type |

Waar | Toekenningstype. Gebruik "client_credentials". |

client_id |

Klopt | Client/app-identificatie die is gekoppeld aan de Microsoft Entra-app. |

client_secret |

Waar | Geheim dat is gekoppeld aan de Microsoft Entra-app. |

scope |

Waar | Doelresource waarvoor het token wordt aangevraagd met een standaardbereik. Gebruik 20e940b3-4c77-4b0b-9a53-9e16a1b010a7/.default omdat Marketplace SaaS-API altijd de doelresource is in dit geval. |

Antwoord

| Naam | Type | Beschrijving |

|---|---|---|

| 200 OK | TokenResponse | Aanvraag is voltooid. |

TokenResponse-

Voorbeeldantwoord:

{

"token_type": "Bearer",

"expires_in": "3600",

"ext_expires_in": "0",

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6ImlCakwxUmNxemhpeTRmcHhJeGRacW9oTTJZayIsImtpZCI6ImlCakwxUmNxemhpeTRmcHhJeGRacW9oTTJZayJ9…"

}

| Element | Beschrijving |

|---|---|

access_token |

Dit element is de <access_token> die u als autorisatieparameter doorgeeft bij het aanroepen van alle SaaS-uitvoerings- en Marketplace-meter-API's. Wanneer u een beveiligde REST API aanroept, wordt het token ingesloten in het veld Authorization aanvraagheader als een bearer-token, zodat de API de aanroeper kan verifiëren. |

expires_in |

Het aantal seconden dat het toegangstoken geldig blijft, voordat het verloopt, vanaf het moment van uitgifte. De uitgiftetijd vindt u in de iat claim van het token. |

expires_on |

De periode waarin het toegangstoken verloopt. De datum wordt weergegeven als het aantal seconden van 1970-01-01T0:0:0Z UTC (komt overeen met de exp claim van het token). |

token_type |

Het type token, een Bearer-toegangstoken, wat inhoudt dat de resource toegang kan verlenen tot de drager van dit token. |

Verwante inhoud

Uw met Microsoft Entra ID beveiligde app kan nu gebruikmaken van de API's voor SaaS Fulfillment Subscription Versie 2 en SaaS Fulfillment Operations API's Versie 2.

videozelfstudies