Uitbetalingen beheren met behulp van de Api voor uitbetalingsservice

In dit artikel wordt uitgelegd hoe u toegang krijgt tot uitbetalingsgegevens via de API's van de uitbetalingsservice in plaats van de gebruikersinterface van het Partnercentrum. Deze API's bieden een programmatische manier om de functie Gegevens exporteren in partnercentrum te bieden.

Belangrijk

Azure Active Directory (Azure AD) Graph is vanaf 30 juni 2023 afgeschaft. In de toekomst doen we geen verdere investeringen in Azure AD Graph. Azure AD Graph-API's hebben geen SLA of onderhoudsverplichting buiten beveiligingsgerelateerde oplossingen. Investeringen in nieuwe functies en functionaliteiten worden alleen gedaan in Microsoft Graph.

Azure AD Graph wordt in incrementele stappen buiten gebruik gesteld, zodat u voldoende tijd hebt om uw toepassingen te migreren naar Microsoft Graph-API's. Op een later tijdstip dat we zullen aankondigen, blokkeren we het maken van nieuwe toepassingen met behulp van Azure AD Graph.

Zie Belangrijk: Buitengebruikstelling van Azure AD Graph en Afschaffing van Powershell-module voor meer informatie.

Beschikbare API's

Bekijk alle beschikbare API's bij Partner Uitbetalingen.

Vereisten

- Registreer een toepassing bij Microsoft Identity in Azure Portal en voeg de juiste eigenaren en rollen toe aan de toepassing.

- Installeer Visual Studio.

Een toepassing registreren bij het Microsoft-identiteitsplatform

Met het Microsoft Identity Platform kunt u toepassingen bouwen waarmee uw gebruikers en klanten zich kunnen aanmelden met hun Microsoft-identiteiten of sociale accounts en geautoriseerde toegang bieden tot uw eigen API's of Microsoft-API's, zoals Microsoft Graph.

Meld u bij de Azure-portal aan met een werk- of schoolaccount of een persoonlijk Microsoft-account.

Als uw account u toegang geeft tot meer dan één tenant, selecteert u uw account in de rechterbovenhoek en stelt u uw portalsessie in op de juiste Microsoft Entra-tenant.

Selecteer in het linkernavigatiedeelvenster de Microsoft Entra-service en vervolgens App-registraties en vervolgens Nieuwe registratie. De pagina Een toepassing registreren wordt weergegeven.

Voer de registratiegegevens van uw toepassing in:

- Naam: Voer een beschrijvende toepassingsnaam in die wordt weergegeven aan gebruikers van de app.

- Ondersteunde accounttypen: selecteer welke accounts uw toepassing ondersteunt.

Ondersteunde accounttypen Beschrijving Alleen accounts in deze organisatiemap Selecteer deze optie als u een LOB-toepassing (Line-Of-Business) bouwt. Deze optie is niet beschikbaar als u de toepassing niet in een map registreert. Deze optie wordt toegewezen aan Microsoft Entra-only single-tenant. Deze optie is standaard tenzij u de app registreert buiten een map. In gevallen waarin de app buiten een directory is geregistreerd, is de standaardinstelling Microsoft Entra multitenant en persoonlijke Microsoft-accounts. Accounts in een willekeurige organisatieadreslijst Selecteer deze optie als u alle zakelijke klanten en onderwijsinstellingen wilt bereiken. Deze optie wordt toegewezen aan een multitenant van Microsoft Entra. Als u de app hebt geregistreerd als één tenant van Microsoft Entra, kunt u deze bijwerken naar Microsoft Entra multitenant en terug naar één tenant via de blade Verificatie. Rekeningen in een organisatieadreslijst en persoonlijke Microsoft-accounts Selecteer deze optie als u de breedste groep klanten wilt bereiken. Deze optie wordt toegewezen aan Microsoft Entra-accounts met meerdere tenants en persoonlijke Microsoft-accounts. Als u de app hebt geregistreerd als Microsoft Entra-accounts met meerdere tenants en persoonlijke Microsoft-accounts, kunt u deze selectie niet wijzigen in de gebruikersinterface. In plaats daarvan moet u de Application Manifest Editor gebruiken om de ondersteunde rekeningtypen te wijzigen. (optioneel) Omleidings-URI: selecteer het type app dat u bouwt, web- of openbare client (mobiel en desktop) en voer vervolgens de omleidings-URI (of antwoord-URL) voor uw toepassing in. (De omleidings-URL is de locatie waar het verificatieantwoord wordt verzonden nadat de gebruiker zich heeft geverifieerd.)

Geef voor webtoepassingen de basis-URL van de app op.

http://localhost:31544kan bijvoorbeeld de URL zijn van een web-app die op uw lokale machine wordt uitgevoerd. Gebruikers moeten deze URL gebruiken om zich bij een webclienttoepassing aan te melden. Geef voor openbare clienttoepassingen de URI op die door Microsoft Entra-id wordt gebruikt om tokenantwoorden te retourneren. Voer een waarde in die specifiek is voor de toepassing, zoalsmyapp://auth.

Selecteer Registreren. Microsoft Entra ID wijst een unieke toepassings-id (client) toe aan uw toepassing en de overzichtspagina van de toepassing wordt geladen.

Als u mogelijkheden aan uw toepassing wilt toevoegen, kunt u andere configuratieopties selecteren, zoals huisstijl, certificaten en geheimen, API-machtigingen en meer.

Een service-principal maken

Als u toegang wilt krijgen tot resources in uw abonnement, moet u de toepassing toewijzen aan een rol. Zie ingebouwde Azure-rollen voor hulp bij het bepalen welke rol de juiste machtigingen biedt voor de toepassing.

Notitie

U kunt het bereik instellen op het niveau van het abonnement, de resourcegroep of de resource. Machtigingen worden overgenomen door lagere niveaus van het bereik. Als u bijvoorbeeld een toepassing toevoegt aan de rol Lezer voor een resourcegroep, betekent dit dat deze zowel de resourcegroep als alle resources in de groep kan lezen.

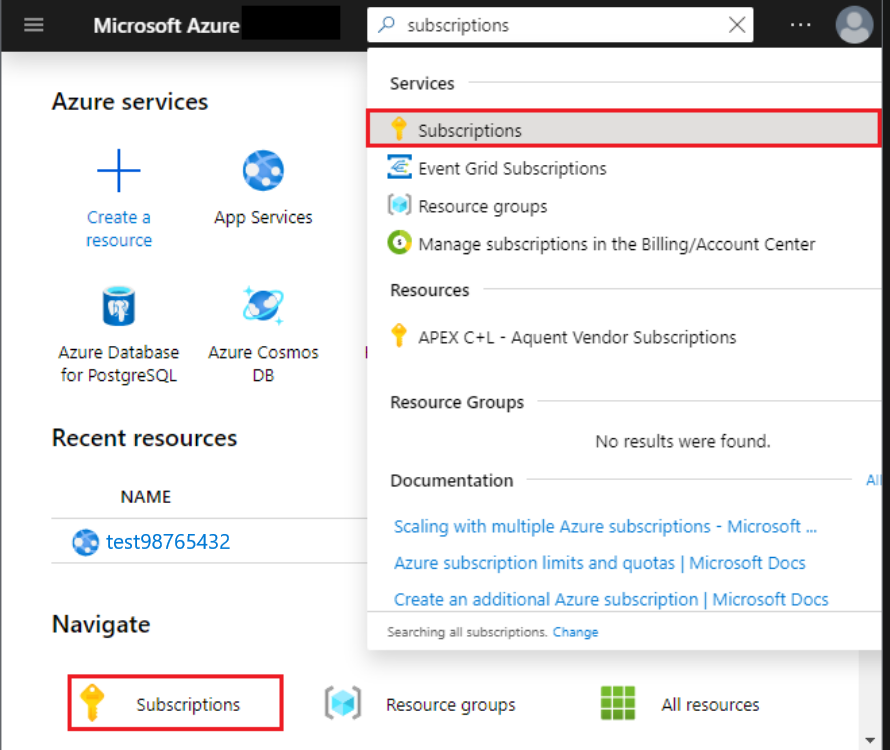

Selecteer in Azure Portal het bereikniveau waaraan u de toepassing wilt toewijzen. Als u bijvoorbeeld een rol wilt toewijzen aan het abonnementsbereik, zoekt en selecteert u Abonnementen of selecteert u Abonnementen op de startpagina.

Selecteer het abonnement waaraan u de toepassing wilt toewijzen.

Notitie

Als u het abonnement dat u zoekt niet ziet, selecteert u het filter globale abonnementen en controleert u of het gewenste abonnement is geselecteerd voor de portal.

Selecteer Toegangsbeheer (IAM) en selecteer vervolgens Roltoewijzing toevoegen.

Kies de rol die u aan de toepassing wilt toewijzen. Als u wilt toestaan dat de toepassing acties uitvoert, zoals opnieuw opstarten of starten en stoppen van instanties, kiest u de rol Inzender. Lees meer over beschikbare rollen.

Microsoft Entra-toepassingen worden standaard niet weergegeven in de beschikbare opties. Als u uw toepassing wilt zoeken, zoekt u op de naam en selecteert u deze in de resultaten. In de onderstaande schermopname

example-appziet u de Microsoft Entra-app die u hebt geregistreerd.Selecteer Opslaan. Vervolgens kunt u uw toepassing zien in de lijst met gebruikers met een rol voor dat bereik.

U kunt uw service-principal gebruiken om uw scripts of apps uit te voeren. Als u de machtigingen van uw service-principal wilt beheren, raadpleegt u de gebruikerstoestemmingsstatus, controleert u de machtigingen, bekijkt u aanmeldingsgegevens en meer), bekijkt u uw Bedrijfstoepassingen in de Azure-portal.

API-machtigingen instellen

Deze sectie bevat instructies voor het instellen van de vereiste API-machtigingen. Zie Partner-API-verificatie voor meer informatie over het instellen van Partnercentrum-API-machtigingen.

Machtiging verlenen aan Graph API

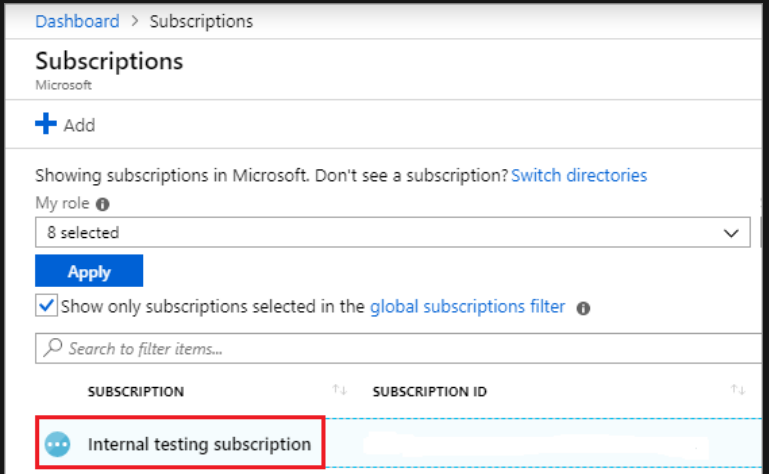

Open de App-registraties in Azure Portal.

Selecteer een toepassing of maak een app als u er nog geen hebt.

Selecteer op de overzichtspagina van de toepassing onder Beheren DE API-machtigingen en voeg vervolgens een machtiging toe.

Selecteer Microsoft Graph in de lijst met beschikbare API's.

Selecteer Gedelegeerde machtigingen en voeg vereiste machtigingen toe. Zie App-toegang configureren voor meer informatie.

Toestemming voor API-toegang tot partnercentrum-API via de Microsoft Entra-app

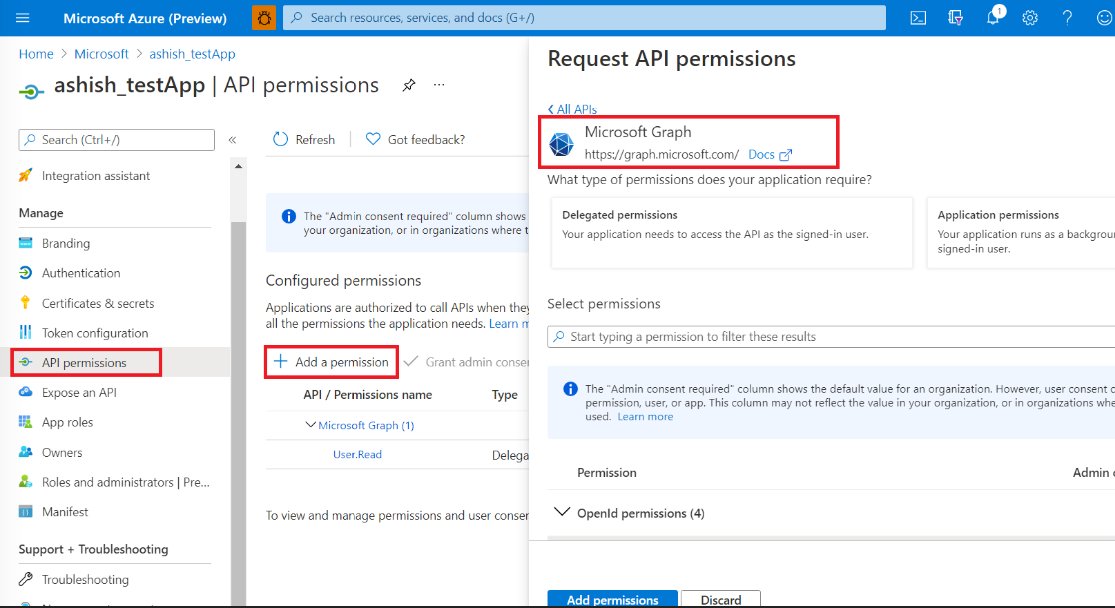

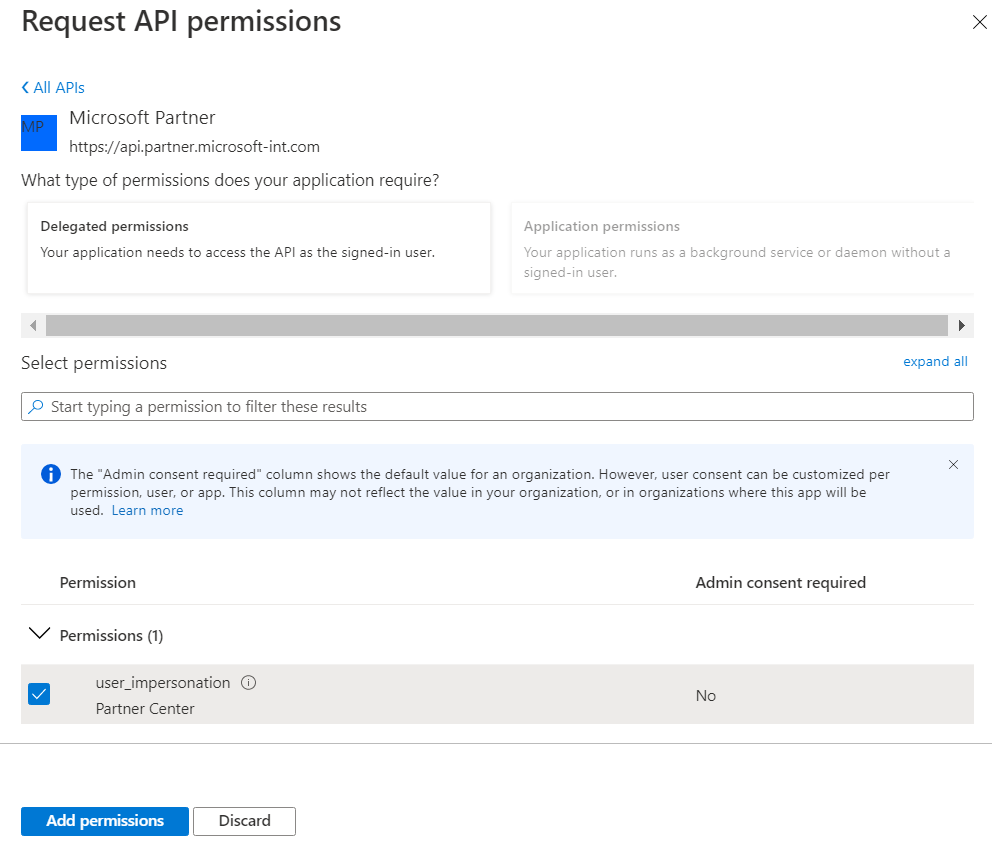

Voor uw toepassing selecteert u API-machtigingen en selecteert u vervolgens in het scherm API-machtigingen aanvragen een machtiging toevoegen en vervolgens API's die door mijn organisatie worden gebruikt.

Zoek naar Microsoft Partner -API (Microsoft Ontwikkelaarscentrum) (4990cffe-04e8-4e8b-808a-1175604b879f).

Stel de gedelegeerde machtigingen in op partnercentrum.

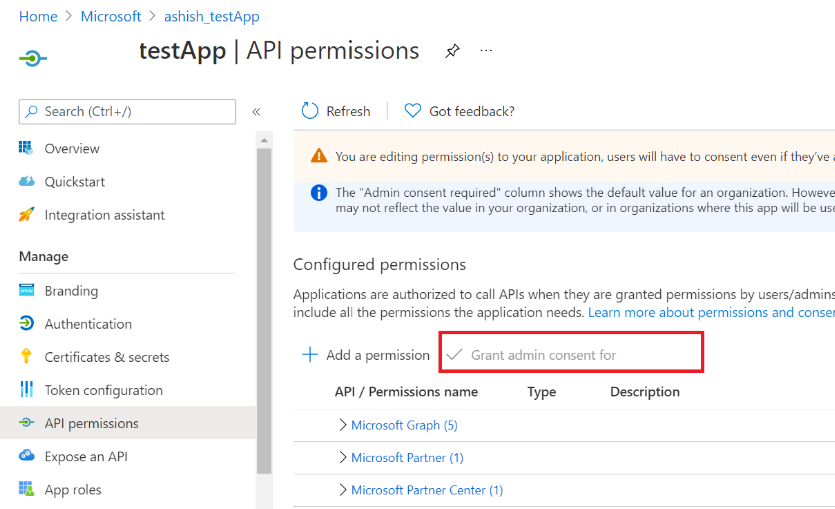

Beheerderstoestemming verlenen voor de API's.

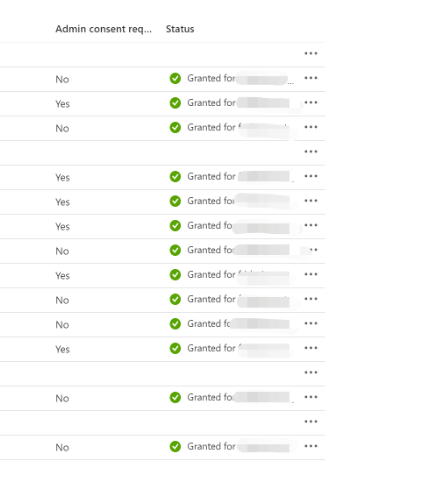

Controleer of beheerderstoestemming is ingeschakeld in het scherm Beheerderstoestemmingsstatus.

Controleer in de sectie Verificatie of de optie Openbare clientstromen toestaan is ingesteld op Ja.

De voorbeeldcode uitvoeren in Visual Studio

Voorbeeldcode die laat zien hoe de API kan worden gebruikt voor de betalings- en transactiegeschiedenis, vindt u in de GitHub-opslagplaats Partner-Center-Uitbetalings-API's .

Voorbeeldcodenotities

- Configuratie van clientgeheimen en -certificaten zoals beschreven in de sectie Verificatie: twee opties van het maken van een service-principal in Azure Portal is niet vereist.

- Accounts met meervoudige verificatie (MFA) worden momenteel niet ondersteund en veroorzaken een fout.

- Uitbetalings-API ondersteunt alleen referenties op basis van gebruikers/wachtwoorden.