Stap 1. App-beveiligingsbeleid implementeren

Intune App-beveiligingsbeleid (APP), ook wel Mobile Application Management (MAM) genoemd, beveiligt u bedrijfsgegevens, zelfs als een apparaat zelf niet wordt beheerd. Hiermee kunt u BYO-apparaten (Bring Your Own) en persoonlijke apparaten op het werk inschakelen, waarbij gebruikers mogelijk niet bereid zijn hun apparaat in te schrijven voor beheer. APP zorgt ervoor dat bedrijfsgegevens in de apps die u opgeeft, niet kunnen worden gekopieerd en geplakt naar andere apps op het apparaat.

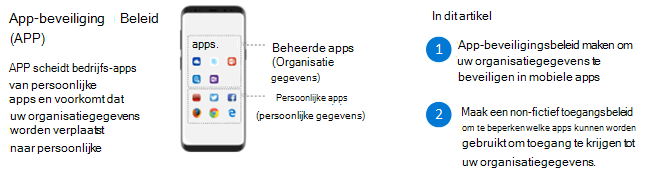

In deze afbeelding:

- Met APP maakt Intune een wand tussen uw organisatiegegevens en persoonlijke gegevens. Het beleid voor appbeveiliging bepaalt welke apps toegang hebben tot uw gegevens.

- Als een gebruiker zich aanmeldt met de referenties van de organisatie, past Intune een beleid toe op de app-laag om kopiëren en plakken van uw organisatiegegevens in persoonlijke apps te voorkomen en pincodetoegang tot deze gegevens te vereisen.

- Nadat u een app-beveiligingsbeleid hebt gemaakt, dwingt u gegevensbeveiliging af met een beleid voor voorwaardelijke toegang.

Deze configuratie verhoogt uw beveiligingspostuur aanzienlijk, met bijna geen invloed op de gebruikerservaring. Werknemers kunnen apps zoals Office en Microsoft Teams gebruiken, die ze kennen en waarderen, terwijl uw organisatie tegelijkertijd de gegevens in de apps en apparaten kan beveiligen.

Als u aangepaste Line-Of-Business-toepassingen hebt die beveiliging nodig hebben, kunt u momenteel de App Wrapping Tool gebruiken om APP met deze toepassingen in te schakelen. U kunt ook integreren met behulp van de Intune-app SDK. Wanneer op uw app beleid voor appbeveiliging is toegepast, kan deze worden beheerd door Intune en wordt deze door Intune herkend als een beheerde app.

Zie Apps voorbereiden voor mobile application management met Microsoft Intune voor meer informatie over het beveiligen van uw Line-of-Business-toepassingen met Intune.

Beveiliging van mobiele apps configureren

Deze richtlijnen worden nauw gecoördineerd met het aanbevolen Zero Trust- identiteits- en apparaattoegangsbeleid. Nadat u het mobile App-beveiliging-beleid in Intune hebt gemaakt, werkt u samen met uw identiteitsteam om het beleid voor voorwaardelijke toegang in Microsoft Entra ID te configureren waarmee beveiliging van mobiele apps wordt afgedwongen.

In deze afbeelding worden de twee beleidsregels gemarkeerd (ook beschreven in de tabel na de afbeelding).

Als u deze beleidsregels wilt configureren, gebruikt u de aanbevolen richtlijnen en instellingen die zijn voorgeschreven in Zero Trust-identiteits- en apparaattoegangsbeleid. De volgende tabel is rechtstreeks gekoppeld aan de instructies voor het configureren van dit beleid in Intune en Microsoft Entra ID.

| Beleid | Meer informatie | Licenties |

|---|---|---|

| Beleid voor appbeveiliging (Application Protection Policies) voor gegevensbeveiliging toepassen | Eén beleid voor appbeveiliging van Intune per platform (Windows, iOS/iPadOS, Android). | Microsoft 365 E3 of E5 |

| Goedgekeurde apps en app-beveiliging vereisen | Hiermee wordt beveiliging van mobiele apps afgedwongen voor telefoons en tablets met iOS, iPadOS of Android. | Microsoft 365 E3 of E5 |

Volgende stap

Ga naar Stap 2. Apparaten inschrijven voor beheer met Intune.