Zero Trust implementatieplan met Microsoft 365

Dit artikel bevat een implementatieplan voor het bouwen van Zero Trust beveiliging met Microsoft 365. Zero Trust is een nieuw beveiligingsmodel dat uitgaat van een inbreuk en elke aanvraag verifieert alsof deze afkomstig is van een onbeheerd netwerk. Ongeacht waar de aanvraag vandaan komt of welke resource deze gebruikt, leert het Zero Trust-model ons om 'nooit te vertrouwen, altijd te verifiëren'.

Gebruik dit artikel samen met deze poster.

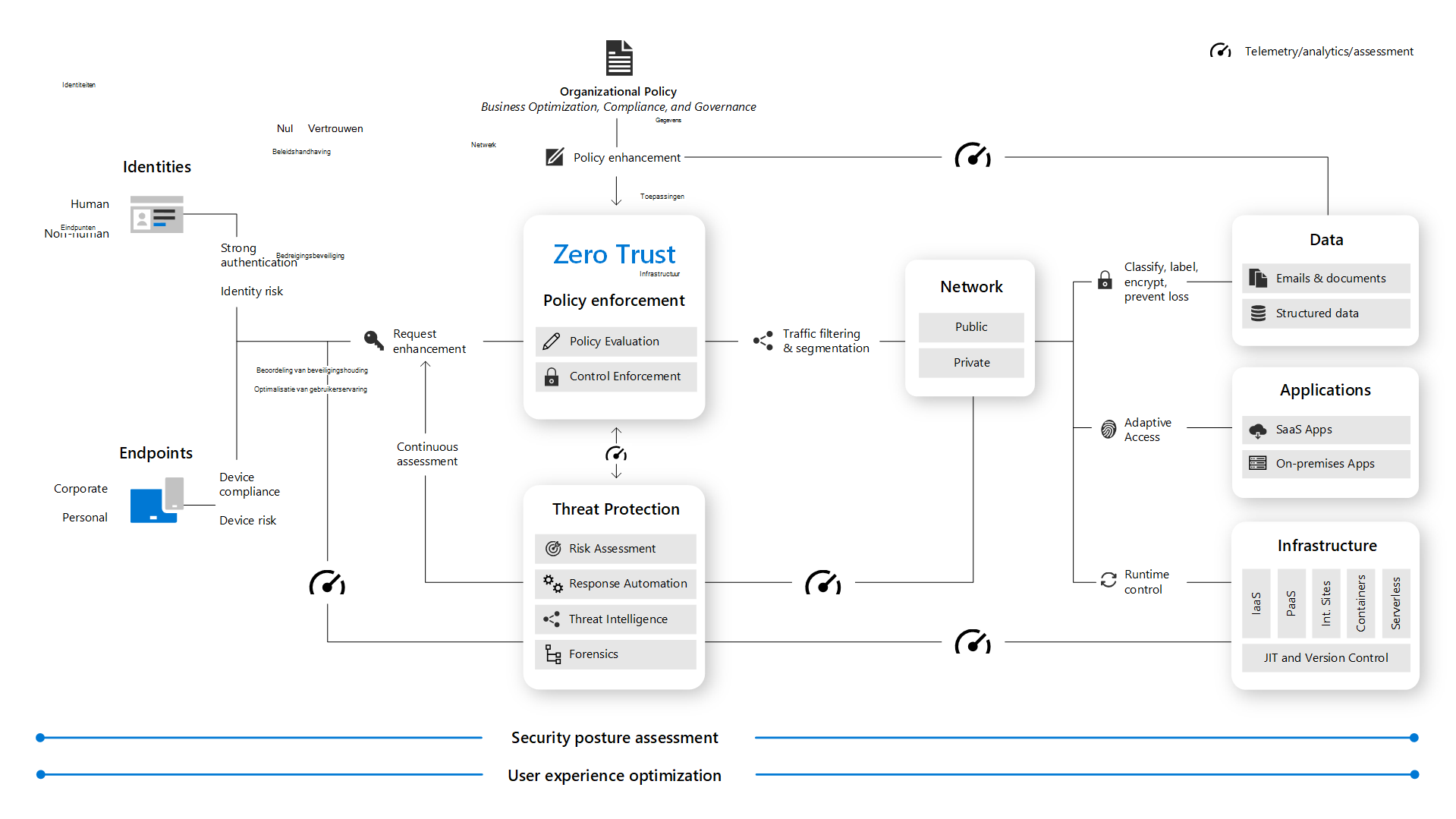

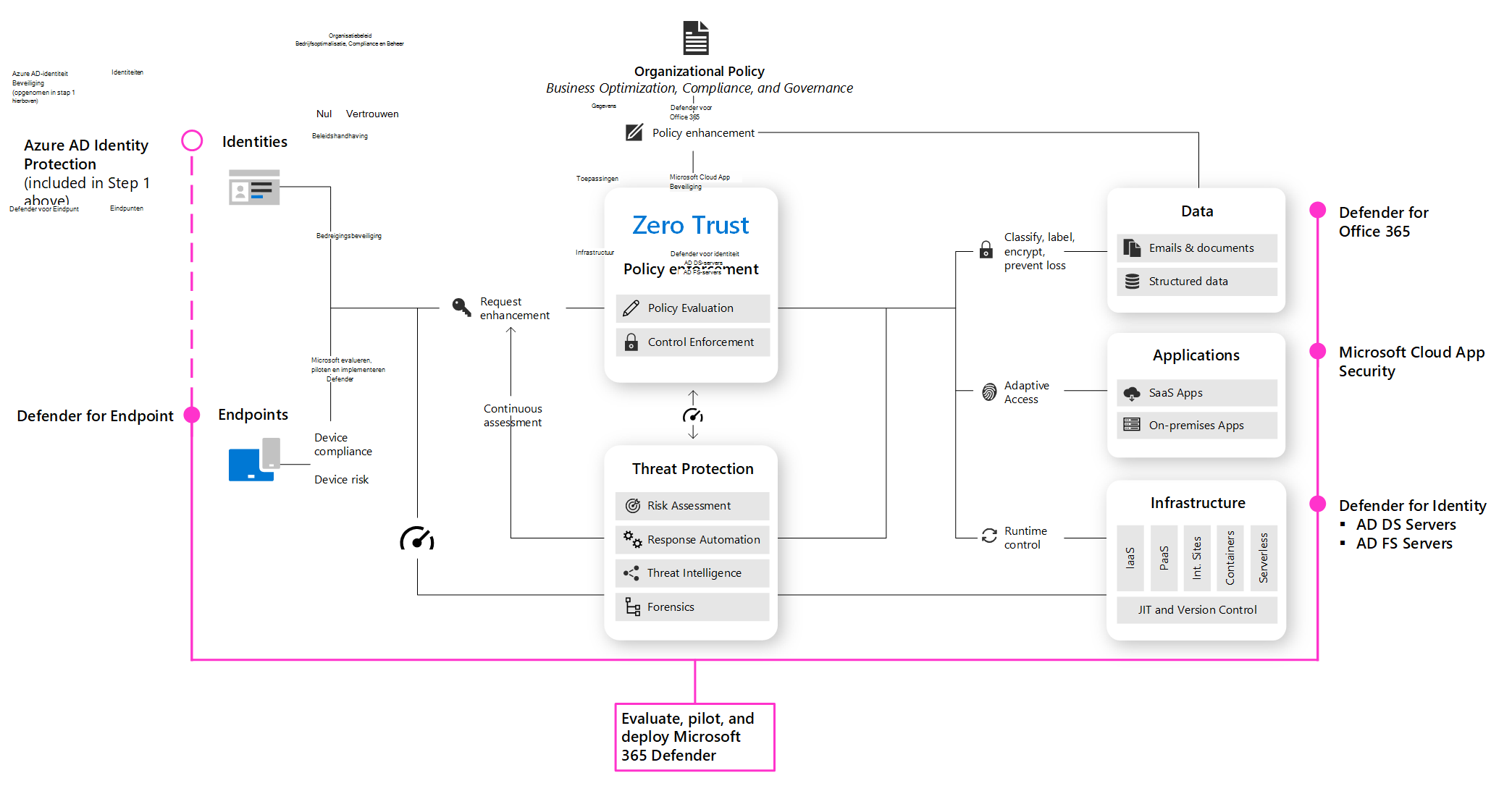

Zero Trust beveiligingsarchitectuur

Een Zero Trust aanpak strekt zich uit over het hele digitale domein en fungeert als een geïntegreerde beveiligings filosofie en end-to-end strategie.

In deze afbeelding ziet u een weergave van de primaire elementen die bijdragen aan Zero Trust.

In de afbeelding:

- Het afdwingen van beveiligingsbeleid staat centraal in een Zero Trust-architectuur. Dit omvat meervoudige verificatie met voorwaardelijke toegang die rekening houdt met het risico van gebruikersaccounts, apparaatstatus en andere criteria en beleidsregels die u instelt.

- Identiteiten, apparaten, gegevens, apps, netwerk en andere infrastructuuronderdelen worden allemaal geconfigureerd met de juiste beveiliging. Beleidsregels die voor elk van deze onderdelen zijn geconfigureerd, worden gecoördineerd met uw algemene Zero Trust strategie. Apparaatbeleid bepaalt bijvoorbeeld de criteria voor gezonde apparaten en het beleid voor voorwaardelijke toegang vereist dat apparaten in orde zijn voor toegang tot specifieke apps en gegevens.

- Bedreigingsbeveiliging en -informatie bewaakt de omgeving, brengt de huidige risico's aan het oppervlak en onderneemt geautomatiseerde actie om aanvallen te herstellen.

Zie het Zero Trust Guidance Center van Microsoft voor meer informatie over Zero Trust.

Zero Trust voor Microsoft 365 implementeren

Microsoft 365 is opzettelijk gebouwd met veel beveiligings- en informatiebeveiligingsmogelijkheden om u te helpen Zero Trust in uw omgeving in te bouwen. Veel van de mogelijkheden kunnen worden uitgebreid om de toegang tot andere SaaS-apps die uw organisatie gebruikt en de gegevens in deze apps te beveiligen.

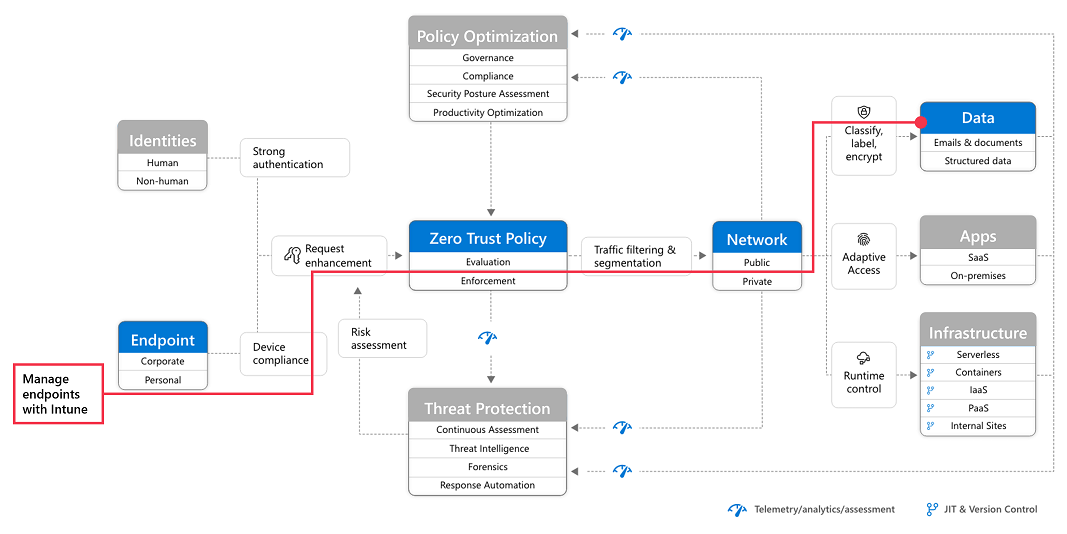

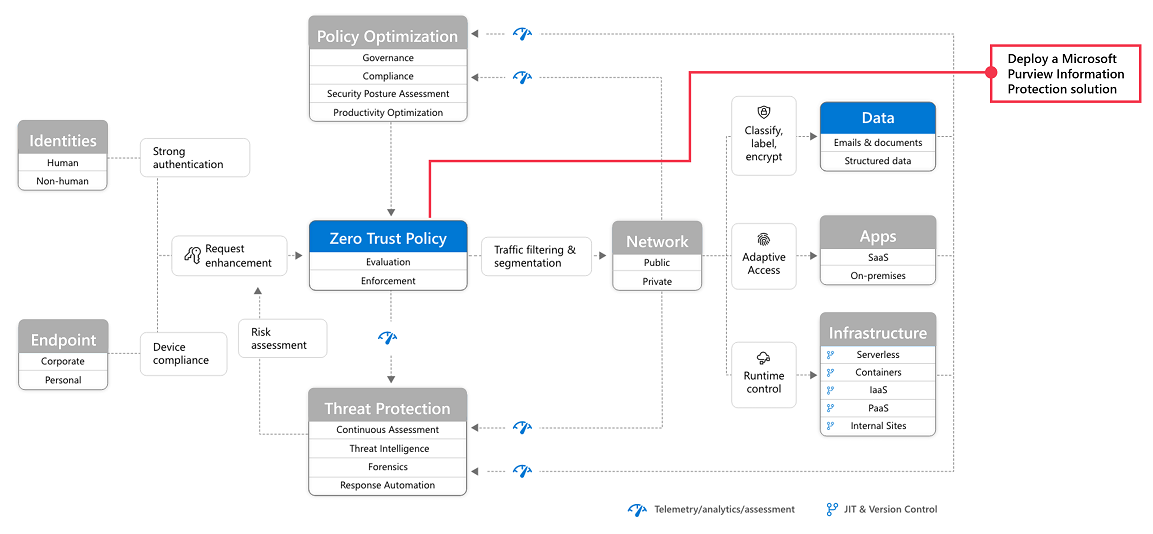

In deze afbeelding ziet u het werk van het implementeren van Zero Trust mogelijkheden. Dit werk is onderverdeeld in werkeenheden die samen kunnen worden geconfigureerd, beginnend vanaf de onderkant en werkend aan de bovenkant om ervoor te zorgen dat het vereiste werk is voltooid.

In deze afbeelding:

- Zero Trust begint met een basis voor identiteits- en apparaatbeveiliging.

- De mogelijkheden voor bedreigingsbeveiliging zijn gebouwd op deze basis om realtime bewaking en herstel van beveiligingsrisico's te bieden.

- Informatiebeveiliging en governance bieden geavanceerde controles die zijn gericht op specifieke soorten gegevens om uw meest waardevolle informatie te beschermen en om u te helpen voldoen aan nalevingsstandaarden, waaronder het beschermen van persoonlijke gegevens.

In dit artikel wordt ervan uitgegaan dat u cloudidentiteit gebruikt. Zie Uw identiteitsinfrastructuur implementeren voor Microsoft 365 als u richtlijnen nodig hebt voor deze doelstelling.

Tip

Wanneer u de stappen en het end-to-end-implementatieproces begrijpt, kunt u de handleiding Geavanceerde implementatie van uw Microsoft Zero Trust-beveiligingsmodel instellen gebruiken wanneer u bent aangemeld bij de Microsoft 365-beheercentrum. Deze handleiding begeleidt u bij het toepassen van Zero Trust principes voor standaard- en geavanceerde technologiepijlers. Als u de handleiding wilt doorlopen zonder u aan te melden, gaat u naar de Microsoft 365 Setup-portal.

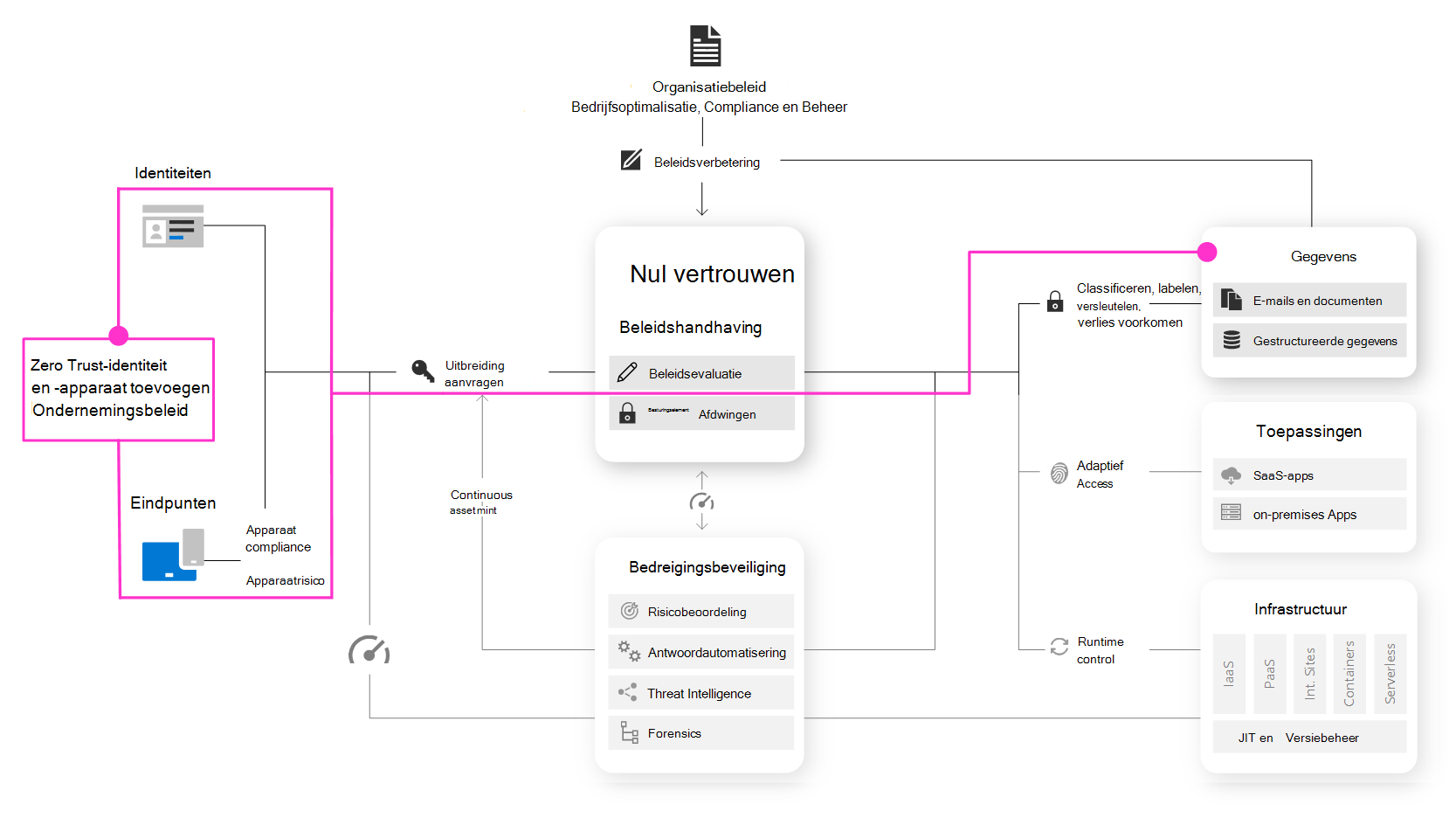

Stap 1: Zero Trust identiteits- en apparaattoegangsbeveiliging configureren: uitgangspuntbeleid

De eerste stap is het bouwen van uw Zero Trust basis door identiteits- en apparaattoegangsbeveiliging te configureren.

Ga naar Zero Trust identiteits- en apparaattoegangsbeveiliging voor gedetailleerde richtlijnen. In deze reeks artikelen worden een set configuraties voor identiteits- en apparaattoegang en een set Microsoft Entra voorwaardelijke toegang, Microsoft Intune en andere beleidsregels beschreven om de toegang tot Microsoft 365 te beveiligen voor zakelijke cloud-apps en -services, andere SaaS-services en on-premises toepassingen die zijn gepubliceerd met Microsoft Entra toepassing proxy.

| Bevat | Vereisten | Bevat niet |

|---|---|---|

Aanbevolen beleidsregels voor identiteit en apparaattoegang voor drie beveiligingsniveaus:

Aanvullende aanbevelingen voor:

|

Microsoft E3 of E5 Microsoft Entra ID in een van deze modi:

|

Apparaatinschrijving voor beleidsregels waarvoor beheerde apparaten zijn vereist. Zie Stap 2. Eindpunten beheren met Intune om apparaten in te schrijven |

Begin met het implementeren van de beginpuntlaag. Voor deze beleidsregels hoeft u geen apparaten in te schrijven voor beheer.

Stap 2: Eindpunten beheren met Intune

Schrijf vervolgens uw apparaten in voor beheer en begin ze te beveiligen met geavanceerdere besturingselementen.

Zie Apparaten beheren met Intune voor gedetailleerde richtlijnen.

| Bevat | Vereisten | Bevat niet |

|---|---|---|

Apparaten inschrijven met Intune:

Beleid configureren:

|

Eindpunten registreren met Microsoft Entra ID | Mogelijkheden voor gegevensbeveiliging configureren, waaronder:

Zie stap 5 voor deze mogelijkheden . Gevoelige gegevens beveiligen en beheren (verderop in dit artikel). |

Zie Zero Trust voor Microsoft Intune voor meer informatie.

Stap 3: voeg Zero Trust identiteits- en apparaattoegangsbeveiliging toe: Ondernemingsbeleid

Nu apparaten zijn ingeschreven bij beheer, kunt u nu de volledige set aanbevolen Zero Trust identiteits- en apparaattoegangsbeleid implementeren, waarvoor compatibele apparaten zijn vereist.

Ga terug naar Algemeen beleid voor identiteits- en apparaattoegang en voeg het beleid toe in de enterprise-laag.

Stap 4: evalueer, test en implementeer Microsoft Defender XDR

Microsoft Defender XDR is een XDR-oplossing (Extended Detection and Response) die automatisch signaal-, bedreigings- en waarschuwingsgegevens uit uw Microsoft 365-omgeving verzamelt, correleert en analyseert, waaronder eindpunten, e-mail, toepassingen en identiteiten.

Ga naar Evalueren en testen Microsoft Defender XDR voor een methodische handleiding voor het testen en implementeren van Microsoft Defender XDR onderdelen.

| Bevat | Vereisten | Bevat niet |

|---|---|---|

Stel de evaluatie- en testomgeving in voor alle onderdelen:

Beveiligen tegen bedreigingen Bedreigingen onderzoeken en hierop reageren |

Raadpleeg de richtlijnen voor meer informatie over de architectuurvereisten voor elk onderdeel van Microsoft Defender XDR. | Microsoft Entra ID Protection is niet opgenomen in deze oplossingshandleiding. Deze is opgenomen in stap 1. Configureer Zero Trust identiteits- en apparaattoegangsbeveiliging. |

Zie deze aanvullende Zero Trust artikelen voor meer informatie:

Stap 5: gevoelige gegevens beveiligen en beheren

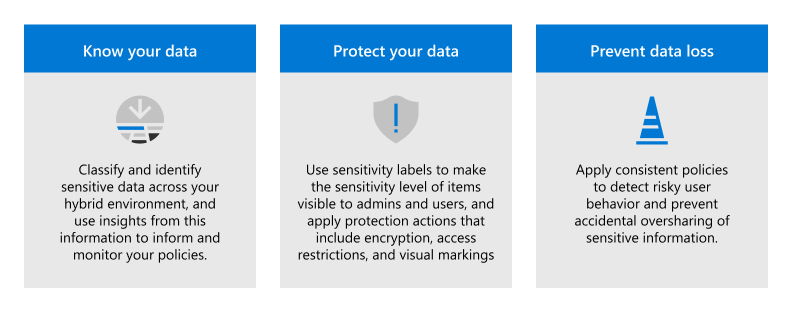

Implementeer Microsoft Purview Informatiebeveiliging waarmee u gevoelige informatie kunt detecteren, classificeren en beveiligen, waar deze zich ook bevindt of reist.

Microsoft Purview Informatiebeveiliging mogelijkheden zijn opgenomen in Microsoft Purview en bieden u de hulpmiddelen om uw gegevens te kennen, uw gegevens te beschermen en gegevensverlies te voorkomen.

Hoewel dit werk wordt weergegeven bovenaan de implementatiestack die eerder in dit artikel is geïllustreerd, kunt u op elk gewenst moment beginnen met dit werk.

Microsoft Purview Informatiebeveiliging biedt een framework, proces en mogelijkheden die u kunt gebruiken om uw specifieke bedrijfsdoelstellingen te bereiken.

Zie Een Microsoft Purview Informatiebeveiliging-oplossing implementeren voor meer informatie over het plannen en implementeren van informatiebeveiliging.

Als u gegevensbescherming implementeert voor regelgeving voor gegevensprivacy, biedt deze oplossingshandleiding een aanbevolen framework voor het hele proces: Informatiebescherming implementeren voor regelgeving voor gegevensprivacy met Microsoft 365.