Microsoft 365-eindpunten beheren

De meeste bedrijfsorganisaties met meerdere kantoorlocaties en een wan-verbinding hebben een configuratie nodig voor Microsoft 365-netwerkconnectiviteit. U kunt uw netwerk optimaliseren door alle vertrouwde Microsoft 365-netwerkaanvragen rechtstreeks via uw firewall te verzenden, waarbij alle extra inspectie of verwerking op pakketniveau wordt overgeslagen. Dit vermindert de latentie en de vereisten voor uw perimetercapaciteit. Het identificeren van Microsoft 365-netwerkverkeer is de eerste stap bij het bieden van optimale prestaties voor uw gebruikers. Zie Microsoft 365-netwerkconnectiviteitsprincipes voor meer informatie.

Microsoft raadt u aan toegang te krijgen tot de Microsoft 365-netwerkeindpunten en doorlopende wijzigingen in deze eindpunten met behulp van het IP-adres en de URL-webservice van Microsoft 365.

Voor Microsoft 365 is een internetverbinding vereist, ongeacht hoe u essentieel Microsoft 365-netwerkverkeer beheert. Andere netwerkeindpunten waarvoor connectiviteit is vereist, worden vermeld bij Aanvullende eindpunten die niet zijn opgenomen in de Microsoft 365 IP-adres- en URL-webservice.

Hoe u de Microsoft 365-netwerkeindpunten gebruikt, is afhankelijk van de netwerkarchitectuur van uw organisatie. In dit artikel worden verschillende manieren beschreven waarop netwerkarchitecturen van ondernemingen kunnen worden geïntegreerd met IP-adressen en URL's van Microsoft 365. De eenvoudigste manier om te kiezen welke netwerkaanvragen u wilt vertrouwen, is door SD-WAN-apparaten te gebruiken die ondersteuning bieden voor geautomatiseerde Microsoft 365-configuratie op elk van uw kantoorlocaties.

SD-WAN voor lokaal vertakkingsverkeer van essentieel Microsoft 365-netwerkverkeer

Op elke vestigingslocatie kunt u een SD-WAN-apparaat opgeven dat is geconfigureerd om verkeer voor Microsoft 365 Optimize-categorie eindpunten te routeren, of categorieën optimaliseren en toestaan, rechtstreeks naar het netwerk van Microsoft. Ander netwerkverkeer, waaronder on-premises datacentrumverkeer, verkeer op internetwebsites en verkeer naar Microsoft 365 Standaardcategorie-eindpunten, wordt verzonden naar een andere locatie waar u een grotere netwerkperimeter hebt.

Microsoft werkt samen met SD-WAN-providers om geautomatiseerde configuratie in te schakelen. Zie Microsoft 365 Networking Partner Program voor meer informatie.

Een PAC-bestand gebruiken voor directe routering van belangrijk Microsoft 365-verkeer

Gebruik PAC- of WPAD-bestanden om netwerkaanvragen te beheren die zijn gekoppeld aan Microsoft 365, maar geen IP-adres hebben. Typische netwerkaanvragen die worden verzonden via een proxy of perimeterapparaat verhogen de latentie. Hoewel TLS Break en Inspect de grootste latentie creëren, kunnen andere services, zoals proxyverificatie en reputatiezoekactie, slechte prestaties en een slechte gebruikerservaring veroorzaken. Bovendien hebben deze perimeternetwerkapparaten voldoende capaciteit nodig om alle aanvragen voor netwerkverbindingen te verwerken. We raden u aan uw proxy- of inspectieapparaten te omzeilen voor directe Microsoft 365-netwerkaanvragen.

PowerShell Gallery Get-PacFile is een PowerShell-script waarmee de meest recente netwerkeindpunten van de Microsoft 365 IP-adres- en URL-webservice worden gelezen en een PAC-voorbeeldbestand wordt gemaakt. U kunt het script zo wijzigen dat het kan worden geïntegreerd met uw bestaande PAC-bestandsbeheer.

Opmerking

Zie Microsoft 365-netwerkconnectiviteitsprincipes voor meer informatie over de beveiligings- en prestatieoverwegingen voor directe connectiviteit met Microsoft 365-eindpunten.

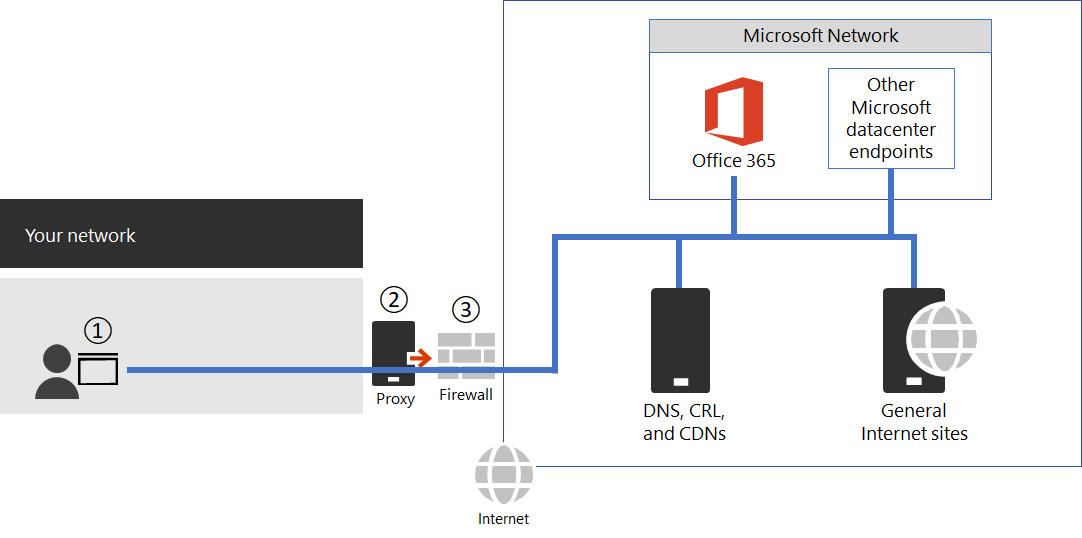

Afbeelding 1- Eenvoudige bedrijfsnetwerkperimeter

Het PAC-bestand wordt geïmplementeerd in webbrowsers op punt 1 in afbeelding 1. Wanneer u een PAC-bestand gebruikt voor direct uitgaand verkeer van essentieel Microsoft 365-netwerkverkeer, moet u ook connectiviteit toestaan met de IP-adressen achter deze URL's op uw netwerkperimeterfirewall. Dit wordt gedaan door de IP-adressen op te halen voor dezelfde Microsoft 365-eindpuntcategorieën zoals opgegeven in het PAC-bestand en firewall-ACL's te maken op basis van die adressen. De firewall is punt 3 in afbeelding 1.

Afzonderlijk als u ervoor kiest om alleen directe routering uit te voeren voor de categorie-eindpunten optimaliseren, moeten alle vereiste categorie-eindpunten die u naar de proxyserver verzendt, worden vermeld in de proxyserver om verdere verwerking te omzeilen. TLS-onderbreking en Inspectie- en Proxyverificatie zijn bijvoorbeeld niet compatibel met de categorie-eindpunten Optimaliseren en Toestaan. De proxyserver is punt 2 in afbeelding 1.

De algemene configuratie is het toestaan zonder verwerking van al het uitgaande verkeer van de proxyserver voor de doel-IP-adressen voor Microsoft 365-netwerkverkeer dat de proxyserver bereikt. Zie Netwerkapparaten van derden of oplossingen voor Microsoft 365-verkeer gebruiken voor informatie over problemen met TLS-onderbrekingen en -inspectie.

Er zijn twee typen PAC-bestanden die door het Get-PacFile script worden gegenereerd.

| Type | Omschrijving |

|---|---|

|

1 |

Verzend Optimize-eindpuntverkeer direct en al het andere naar de proxyserver. |

|

2 |

Verzend Optimaliseren en Eindpuntverkeer direct en al het andere naar de proxyserver. Dit type kan ook worden gebruikt om al het ondersteunde ExpressRoute voor Microsoft 365-verkeer te verzenden naar ExpressRoute-netwerksegmenten en al het andere naar de proxyserver. |

Hier volgt een eenvoudig voorbeeld van het aanroepen van het PowerShell-script:

Get-PacFile -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Er zijn veel parameters die u aan het script kunt doorgeven:

| Parameter | Beschrijving |

|---|---|

|

ClientRequestId |

Dit is vereist en is een GUID die wordt doorgegeven aan de webservice die de clientcomputer vertegenwoordigt die de aanroep doet. |

|

Voorbeeld |

Het Microsoft 365-service-exemplaar, dat standaard is ingesteld op Wereldwijd. Dit wordt ook doorgegeven aan de webservice. |

|

TenantName |

De naam van uw Microsoft 365-tenant. Doorgegeven aan de webservice en gebruikt als een vervangbare parameter in sommige Microsoft 365-URL's. |

|

Type |

Het type proxy PAC-bestand dat u wilt genereren. |

Hier volgt nog een voorbeeld van het aanroepen van het PowerShell-script met meer parameters:

Get-PacFile -Type 2 -Instance Worldwide -TenantName Contoso -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Proxyserver verwerking van Microsoft 365-netwerkverkeer omzeilen

Als PAC-bestanden niet worden gebruikt voor uitgaand verkeer, wilt u de verwerking op uw netwerkperimeter toch omzeilen door uw proxyserver te configureren. Sommige leveranciers van proxyservers hebben automatische configuratie hiervan ingeschakeld, zoals beschreven in de Microsoft 365-Networking Partner Program.

Als u dit handmatig doet, moet u de eindpuntcategoriegegevens optimaliseren en toestaan ophalen uit de Microsoft 365 IP-adres- en URL-webservice en uw proxyserver configureren om de verwerking hiervoor te omzeilen. Het is belangrijk om TLS-onderbreking en verificatie en proxyverificatie te voorkomen voor de categorie-eindpunten optimaliseren en toestaan.

Wijzigingsbeheer voor Microsoft 365 IP-adressen en URL's

Naast het selecteren van de juiste configuratie voor uw netwerkperimeter, is het essentieel dat u een wijzigingsbeheerproces voor Microsoft 365-eindpunten gebruikt. Deze eindpunten veranderen regelmatig. Als u de wijzigingen niet beheert, kunnen gebruikers worden geblokkeerd of slechte prestaties hebben nadat een nieuw IP-adres of een nieuwe URL is toegevoegd.

Wijzigingen in de IP-adressen en URL's van Microsoft 365 worden meestal gepubliceerd op de laatste dag van elke maand. Soms wordt een wijziging buiten die planning gepubliceerd vanwege operationele, ondersteunings- of beveiligingsvereisten.

Wanneer een wijziging wordt gepubliceerd waarvoor u actie moet ondernemen omdat er een IP-adres of URL is toegevoegd, wordt u 30 dagen later verwacht vanaf het moment dat we de wijziging publiceren totdat er een Microsoft 365-service op dat eindpunt is. Dit wordt weergegeven als de ingangsdatum. Hoewel we streven naar deze meldingsperiode, is dit mogelijk niet altijd mogelijk vanwege operationele, ondersteunings- of beveiligingsvereisten. Wijzigingen waarvoor geen onmiddellijke actie is vereist om de connectiviteit te behouden, zoals verwijderde IP-adressen of URL's of minder belangrijke wijzigingen, bevatten geen voorafgaande melding. In deze gevallen wordt geen ingangsdatum opgegeven. Ongeacht welke melding wordt opgegeven, vermelden we de verwachte actieve servicedatum voor elke wijziging.

Wijzigingsmelding met behulp van de webservice

U kunt de Microsoft 365 IP-adres- en URL-webservice gebruiken om een wijzigingsmelding op te halen. We raden u aan om de /version-webmethode eenmaal per uur aan te roepen om de versie van de eindpunten te controleren die u gebruikt om verbinding te maken met Microsoft 365. Als deze versie verandert in vergelijking met de versie die u in gebruik hebt, moet u de meest recente eindpuntgegevens ophalen van de webmethode /eindpunten en eventueel de verschillen ophalen van de /changes-webmethode . Het is niet nodig om de /eindpunten of /changes webmethoden aan te roepen als er geen wijziging is aangebracht in de versie die u hebt gevonden.

Zie Microsoft 365 IP-adres en URL-webservice voor meer informatie.

Melding wijzigen met behulp van RSS-feeds

De Microsoft 365 IP-adres- en URL-webservice bieden een RSS-feed waarop u zich kunt abonneren in Outlook. Er zijn koppelingen naar de RSS-URL's op elk van de microsoft 365-service-exemplaarpagina's voor de IP-adressen en URL's. Zie Microsoft 365 IP-adres en URL-webservice voor meer informatie.

Wijzigingsmelding en goedkeuringsbeoordeling met behulp van Power Automate

We begrijpen dat u mogelijk nog steeds handmatige verwerking nodig hebt voor wijzigingen in netwerkeindpunten die elke maand worden doorgevoerd. U kunt Power Automate gebruiken om een stroom te maken waarmee u per e-mail een bericht ontvangt en optioneel een goedkeuringsproces wordt uitgevoerd voor wijzigingen wanneer microsoft 365-netwerkeindpunten wijzigingen hebben. Zodra de controle is voltooid, kunt u de stroom de wijzigingen automatisch laten e-mailen naar uw firewall- en proxyserverbeheerteam.

Zie Power Automate gebruiken om een e-mail te ontvangen voor wijzigingen in IP-adressen en URL's van Microsoft 365 voor meer informatie over een Power Automate-voorbeeld en -sjabloon.

Veelgestelde vragen over Microsoft 365-netwerkeindpunten

Bekijk deze veelgestelde vragen over Microsoft 365-netwerkconnectiviteit.

Hoe kan ik een vraag indienen?

Selecteer de koppeling onderaan om aan te geven of het artikel nuttig was of niet en dien nog vragen in. We controleren de feedback en werken de vragen hier bij met de meest gestelde vragen.

Hoe kan ik de locatie van mijn tenant bepalen?

Tenantlocatie kan het beste worden bepaald met behulp van onze datacenterkaart.

Kan ik op de juiste manier peeren met Microsoft?

Peeringlocaties worden gedetailleerder beschreven in peering met Microsoft.

Met meer dan 2500 isp-peeringrelaties wereldwijd en 70 aanwezigheidspunten, zou het naadloos moeten zijn om van uw netwerk naar het onze te gaan. Het kan geen kwaad om een paar minuten te besteden om ervoor te zorgen dat de peeringrelatie van uw internetprovider de meest optimale is. Hier volgen enkele voorbeelden van goede en minder goede peering-hand-offs aan ons netwerk.

Ik zie netwerkaanvragen voor IP-adressen die niet op de gepubliceerde lijst staan. Moet ik er toegang toe verlenen?

We bieden alleen IP-adressen voor de Microsoft 365-servers waarnaar u rechtstreeks moet routeren. Dit is geen uitgebreide lijst met alle IP-adressen waarvoor u netwerkaanvragen ziet. U ziet netwerkaanvragen voor Microsoft en niet-gepubliceerde IP-adressen in eigendom van microsoft en derden. Deze IP-adressen worden dynamisch gegenereerd of beheerd op een manier die tijdige kennisgeving voorkomt wanneer ze worden gewijzigd. Als uw firewall geen toegang kan toestaan op basis van de FQDN's voor deze netwerkaanvragen, gebruikt u een PAC- of WPAD-bestand om de aanvragen te beheren.

Ziet u een IP-adres dat is gekoppeld aan Microsoft 365 en waarover u meer informatie wilt?

- Controleer of het IP-adres is opgenomen in een groter gepubliceerd bereik met behulp van een CIDR-rekenmachine, zoals deze voor IPv4 of IPv6. 40.96.0.0/13 bevat bijvoorbeeld het IP-adres 40.103.0.1 ondanks dat 40,96 niet overeenkomt met 40.103.

- Kijk of een partner eigenaar is van het IP-adres met een whois-query. Als het eigendom is van Microsoft, kan het een interne partner zijn. Veel partnernetwerkeindpunten worden vermeld als behorend tot de standaardcategorie , waarvoor IP-adressen niet worden gepubliceerd.

- Het IP-adres maakt mogelijk geen deel uit van Microsoft 365 of een afhankelijkheid. Het publiceren van Microsoft 365-netwerkeindpunten bevat niet alle Microsoft-netwerkeindpunten.

- Controleer het certificaat. Maak via een browser verbinding met het IP-adres

https://<IP_address>en controleer de domeinen die op het certificaat worden vermeld om te begrijpen welke domeinen aan het IP-adres zijn gekoppeld. Als het een IP-adres van Microsoft is en niet in de lijst met Microsoft 365 IP-adressen staat, is het IP-adres waarschijnlijk gekoppeld aan een Microsoft CDN, zoals MSOCDN.NET of een ander Microsoft-domein zonder gepubliceerde IP-informatie. Als u vindt dat het domein op het certificaat een domein is waar we claimen het IP-adres te vermelden, laat het ons dan weten.

Sommige Microsoft 365-URL's verwijzen naar CNAME-records in plaats van A-records in de DNS. Wat heb ik te maken met de CNAME-records?

Clientcomputers hebben een DNS A- of AAAA-record nodig die een of meer IP-adressen bevat om verbinding te maken met een cloudservice. Sommige URL's in Microsoft 365 bevatten CNAME-records in plaats van A- of AAAA-records. Deze CNAME-records zijn intermediair en er kunnen meerdere in een keten zijn. Ze worden uiteindelijk altijd omgezet in een A- of AAAA-record voor een IP-adres. Denk bijvoorbeeld aan de volgende reeks DNS-records, die uiteindelijk worden omgezet in het IP-adres IP_1:

serviceA.office.com -> CNAME: serviceA.domainA.com -> CNAME: serviceA.domainB.com -> A: IP_1

Deze CNAME-omleidingen vormen een normaal onderdeel van de DNS en zijn transparant voor de clientcomputer en transparant voor proxyservers. Ze worden gebruikt voor taakverdeling, netwerken voor inhoudslevering, hoge beschikbaarheid en beperking van service-incidenten. Microsoft publiceert de tussenliggende CNAME-records niet, ze kunnen op elk moment worden gewijzigd en u hoeft ze niet te configureren zoals toegestaan op uw proxyserver.

Een proxyserver valideert de initiële URL, die in het bovenstaande voorbeeld serviceA.office.com is, en deze URL wordt opgenomen in Microsoft 365-publicatie. De proxyserver vraagt dns-omzetting van die URL naar een IP-adres aan en ontvangt IP_1. De tussenliggende CNAME-omleidingsrecords worden niet gevalideerd.

Vastgelegde configuraties of het gebruik van een acceptatielijst op basis van indirecte Microsoft 365 FQDN's worden niet aanbevolen en worden niet ondersteund door Microsoft. Het is bekend dat ze connectiviteitsproblemen van de klant veroorzaken. DNS-oplossingen die CNAME-omleiding blokkeren of die anderszins onjuist Microsoft 365 DNS-vermeldingen oplossen, kunnen worden opgelost via DNS-doorstuurservers waarvoor DNS-recursie is ingeschakeld of met behulp van DNS-basishints. Veel netwerkperimeterproducten van derden integreren systeemeigen het aanbevolen Microsoft 365-eindpunt om een acceptatielijst op te nemen in hun configuratie met behulp van de Microsoft 365 IP-adres- en URL-webservice.

Waarom zie ik namen zoals nsatc.net of akadns.net in de Microsoft-domeinnamen?

Microsoft 365 en andere Microsoft-services maken gebruik van verschillende services van derden, zoals Akamai en MarkMonitor om uw Microsoft 365-ervaring te verbeteren. Om u de best mogelijke ervaring te blijven bieden, kunnen we deze services in de toekomst wijzigen. Domeinen van derden hosten mogelijk inhoud, zoals een CDN, of ze hosten een service, zoals een service voor geografisch verkeerbeheer. Enkele van de services die momenteel worden gebruikt, zijn:

MarkMonitor wordt gebruikt wanneer u aanvragen ziet die *.nsatc.net bevatten. Deze service biedt domeinnaambeveiliging en -bewaking om te beschermen tegen schadelijk gedrag.

ExactTarget wordt gebruikt wanneer u aanvragen voor *.exacttarget.com ziet. Deze service biedt beheer van e-mailkoppelingen en bewaking tegen schadelijk gedrag.

Akamai wordt gebruikt wanneer u aanvragen ziet die een van de volgende FQDN's bevatten. Deze service biedt geo-DNS en netwerkservices voor inhoudslevering.

*.akadns.net

*.akam.net

*.akamai.com

*.akamai.net

*.akamaiedge.net

*.akamaihd.net

*.akamaized.net

*.edgekey.net

*.edgesuite.net

Ik moet de minimale connectiviteit hebben die mogelijk is voor Microsoft 365

Omdat Microsoft 365 een suite met services is die is gebouwd om te werken via internet, zijn de beloften voor betrouwbaarheid en beschikbaarheid gebaseerd op veel standaard internetservices die beschikbaar zijn. Standaard internetservices zoals DNS, CRL en CDN's moeten bijvoorbeeld bereikbaar zijn om Microsoft 365 te kunnen gebruiken, net zoals ze bereikbaar moeten zijn om de meeste moderne internetservices te kunnen gebruiken.

De Microsoft 365-suite is onderverdeeld in vier belangrijke servicegebieden die de drie primaire workloads en een set algemene resources vertegenwoordigen. Deze servicegebieden kunnen worden gebruikt om verkeersstromen te koppelen aan een bepaalde toepassing, maar gezien het feit dat functies vaak eindpunten in meerdere workloads verbruiken, kunnen deze servicegebieden niet effectief worden gebruikt om de toegang te beperken.

| Servicegebied | Beschrijving |

|---|---|

|

Exchange |

Exchange Online en Exchange Online Protection |

|

SharePoint |

SharePoint Online en OneDrive voor Bedrijven |

|

Skype voor Bedrijven Online en Microsoft Teams |

Skype voor Bedrijven en Microsoft Teams |

|

Gemeenschappelijk |

Microsoft 365 Pro Plus, Office in een browser, Microsoft Entra ID en andere algemene netwerkeindpunten |

Naast eenvoudige internetservices zijn er services van derden die alleen worden gebruikt om functionaliteit te integreren. Hoewel deze services nodig zijn voor integratie, worden ze gemarkeerd als optioneel in het artikel Microsoft 365-eindpunten. Dit betekent dat de kernfunctionaliteit van de service blijft functioneren als het eindpunt niet toegankelijk is. Voor elk vereist netwerkeindpunt is het vereiste kenmerk ingesteld op true. Op elk optioneel netwerkeindpunt is het vereiste kenmerk ingesteld op onwaar en in het kenmerk Notities wordt de ontbrekende functionaliteit beschreven die u kunt verwachten als de verbinding wordt geblokkeerd.

Als u Microsoft 365 probeert te gebruiken en vindt dat services van derden niet toegankelijk zijn, wilt u ervoor zorgen dat alle FQDN's die in dit artikel als vereist of optioneel zijn gemarkeerd, zijn toegestaan via de proxy en firewall.

Hoe kan ik de toegang tot de consumentenservices van Microsoft blokkeren?

De functie voor tenantbeperkingen ondersteunt nu het blokkeren van het gebruik van alle Microsoft-consumententoepassingen (MSA-apps), zoals OneDrive, Hotmail en Xbox.com. Deze functie maakt gebruik van een afzonderlijke header voor het login.live.com-eindpunt. Zie Tenantbeperkingen gebruiken om de toegang tot SaaS-cloudtoepassingen te beheren voor meer informatie.

Mijn firewall vereist IP-adressen en kan geen URL's verwerken. Hoe kan ik deze configureren voor Microsoft 365?

Microsoft 365 biedt geen IP-adressen van alle vereiste netwerkeindpunten. Sommige worden alleen opgegeven als URL's en zijn gecategoriseerd als standaard. URL's in de standaardcategorie die vereist zijn, moeten worden toegestaan via een proxyserver. Als u geen proxyserver hebt, bekijkt u hoe u webaanvragen hebt geconfigureerd voor URL's die gebruikers in de adresbalk van een webbrowser typen. de gebruiker geeft ook geen IP-adres op. De standaardcategorie-URL's van Microsoft 365 die geen IP-adressen opgeven, moeten op dezelfde manier worden geconfigureerd.

Verwante artikelen

IP-adres en URL-webservice van Microsoft 365

IP-bereiken van Microsoft Azure Datacenter

Vereisten voor netwerkinfrastructuur voor Microsoft Intune