Identiteit voor Contoso Corporation

Microsoft biedt IDaaS (Identity as a Service) in zijn cloudaanbiedingen via Microsoft Entra ID. Om Microsoft 365 voor ondernemingen te gebruiken, moest de Contoso IDaaS-oplossing hun on-premises id-provider gebruiken en federatieve verificatie opnemen met hun bestaande vertrouwde, externe id-providers.

Het Contoso Active Directory Domain Services-forest

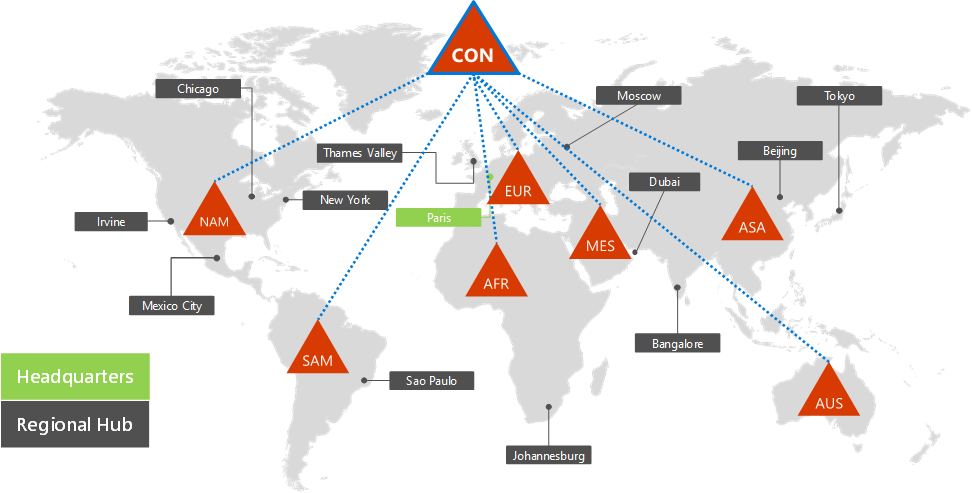

Contoso gebruikt een AD DS-forest (single Active Directory Domain Services) voor contoso.com met zeven subdomeinen, één voor elke regio van de wereld. De hoofdkantoren, regionale regiokantoren en satellietkantoren bevatten domeincontrollers voor lokale verificatie en autorisatie.

Dit is het Contoso-forest met regionale domeinen voor de verschillende delen van de wereld die regionale hubs bevatten.

Contoso heeft besloten de accounts en groepen in het contoso.com forest te gebruiken voor verificatie en autorisatie voor de Microsoft 365-workloads en -services.

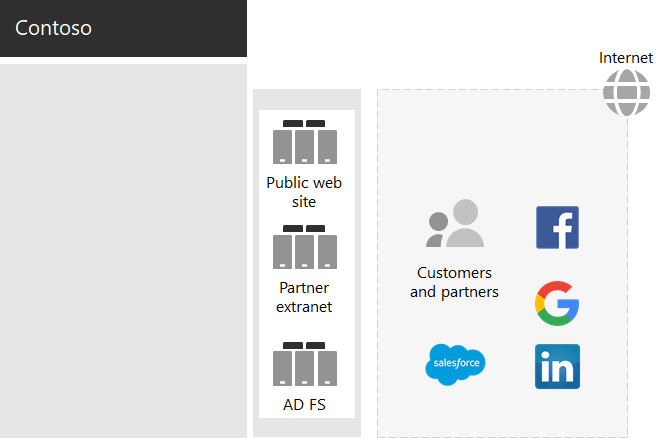

De infrastructuur voor federatieve verificatie van Contoso

Met Contoso kunnen:

- Klanten kunnen hun Microsoft-, Facebook- of Google Mail-account gebruiken om zich aan te melden bij de openbare website van het bedrijf.

- Leveranciers en partners kunnen hun LinkedIn-, Salesforce- of Google Mail-account gebruiken om zich aan te melden bij het partner-extranet van het bedrijf.

Dit is de Contoso DMZ met een openbare website, een partner-extranet en een set Active Directory Federation Services (AD FS)-servers. De DMZ is verbonden met internet dat klanten, partners en internetservices bevat.

AD FS-servers in de DMZ vergemakkelijken verificatie van klantreferenties door hun id-providers voor toegang tot de openbare website en partnerreferenties voor toegang tot het partner-extranet.

Contoso heeft besloten deze infrastructuur te behouden en toe te wijden aan klant- en partnerverificatie. Contoso-identiteitsarchitecten onderzoeken de conversie van deze infrastructuur naar Microsoft Entra B2B- en B2C-oplossingen.

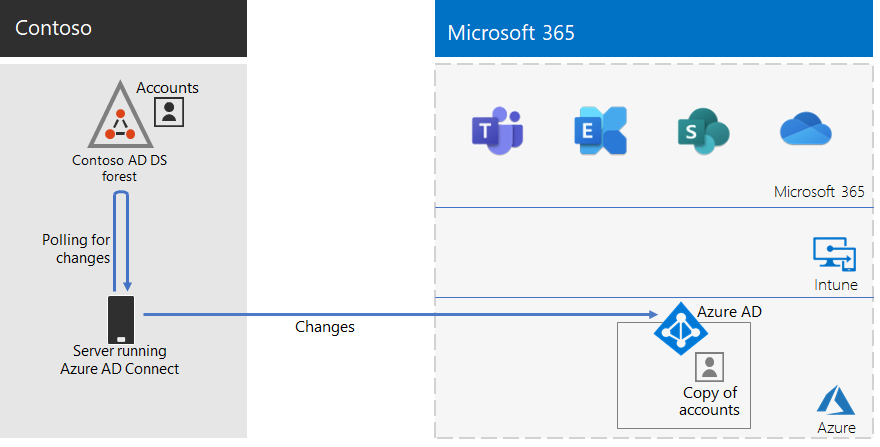

Hybride identiteit met wachtwoord-hash-synchronisatie voor cloud-based verificatie

Contoso wilde zijn on-premises AD DS-forest gebruiken voor verificatie voor Microsoft 365-cloudresources. Er is besloten om wachtwoord-hashsynchronisatie (PHS) te gebruiken.

PHS synchroniseert het on-premises AD DS-forest met de Microsoft Entra tenant van hun Microsoft 365 for Enterprise-abonnement, waarbij gebruikers- en groepsaccounts en een hashversie van gebruikersaccountwachtwoorden worden gekopieerd.

Voor adreslijstsynchronisatie heeft Contoso het hulpprogramma Microsoft Entra Connect geïmplementeerd op een server in het datacenter in Parijs.

Hier volgt de server waarop Microsoft Entra Connect wordt uitgevoerd, die het Contoso AD DS-forest op wijzigingen controleert en deze wijzigingen vervolgens synchroniseert met de Microsoft Entra tenant.

Beleid voor voorwaardelijke toegang voor Zero Trust identiteit en apparaattoegang

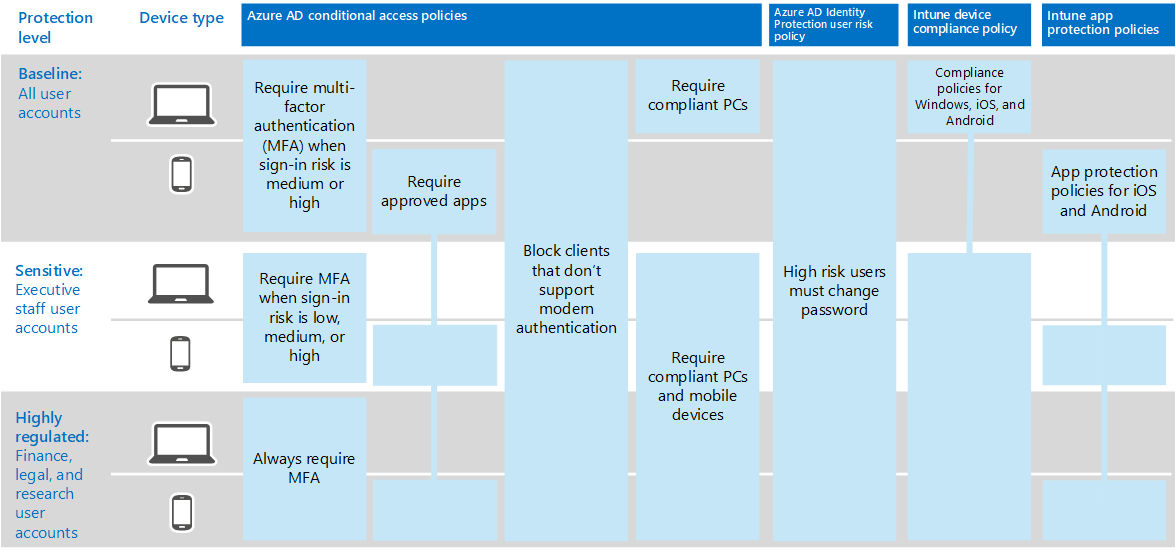

Contoso heeft een set Microsoft Entra ID- en Intune beleid voor voorwaardelijke toegang gemaakt voor drie beveiligingsniveaus:

- Beginpuntbeveiligingen zijn van toepassing op alle gebruikersaccounts.

- Ondernemingsbeveiligingen zijn van toepassing op leidinggevenden en leidinggevenden.

- Gespecialiseerde beveiligingsbeschermingen zijn van toepassing op specifieke gebruikers in de financiële, juridische en onderzoeksafdelingen die toegang hebben tot sterk gereglementeerde gegevens.

Dit is de resulterende set contoso-beleidsregels voor voorwaardelijke toegang en identiteit van apparaten.

Volgende stap

Meer informatie over hoe Contoso de Infrastructuur voor Microsoft Endpoint Configuration Manager gebruikt om de huidige Windows 11 Enterprise in de hele organisatie te implementeren en te behouden.