Schakel de Mobile Threat Defense-connector in Intune

Microsoft Intune kunt gegevens van een MTD-partner (Mobile Threat Defense) integreren voor gebruik door nalevingsbeleid voor apparaten en regels voor voorwaardelijke toegang van apparaten. U kunt deze informatie gebruiken om bedrijfsresources zoals Exchange en SharePoint te beveiligen door de toegang vanaf gecompromitteerde mobiele apparaten te blokkeren.

Nadat u uw MTD-partner hebt ingesteld en de Intune-connector hebt geconfigureerd in de MTD-partnerconsole, kunt u de MTD-verbinding voor die MTD-partnertoepassing inschakelen vanuit het Intune-beheercentrum.

Van toepassing op:

Vereiste machtigingen voor op rollen gebaseerd toegangsbeheer

Als u de Mobile Threat Defense-connector wilt inschakelen, moet u een account gebruiken waaraan RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) zijn toegewezen die vergelijkbaar zijn met de ingebouwde beheerdersrol van Endpoint Security Manager voor Intune. Als u een aangepaste rol gebruikt, moet u ervoor zorgen dat deze de rechten Lezen en Wijzigen bevat voor de Intune Mobile Threat Defense-machtiging.

De Mobile Threat Defense-connector inschakelen

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Tenantbeheer>Connectors en tokens>Mobile Threat Defense.

Selecteer toevoegen in het deelvenster Mobile Threat Defense.

Selecteer uw MTD-partneroplossing in de vervolgkeuzelijst om de Mobile Threat Defense-connector in te stellen.

Opmerking

Vanaf augustus 2023 Intune servicerelease (2308) worden klassieke beleidsregels voor voorwaardelijke toegang (CA) niet meer gemaakt voor de Microsoft Defender voor Eindpunt-connector. Vanaf april 2024 Intune servicerelease (2404) zijn klassieke CA-beleidsregels ook niet meer nodig voor Mobile Threat Defense-connectors van derden. Als uw tenant een klassiek CA-beleid heeft dat eerder is gemaakt voor integratie met Microsoft Defender voor Eindpunt of mobile threat defense-connectors van derden, kan dit worden verwijderd.

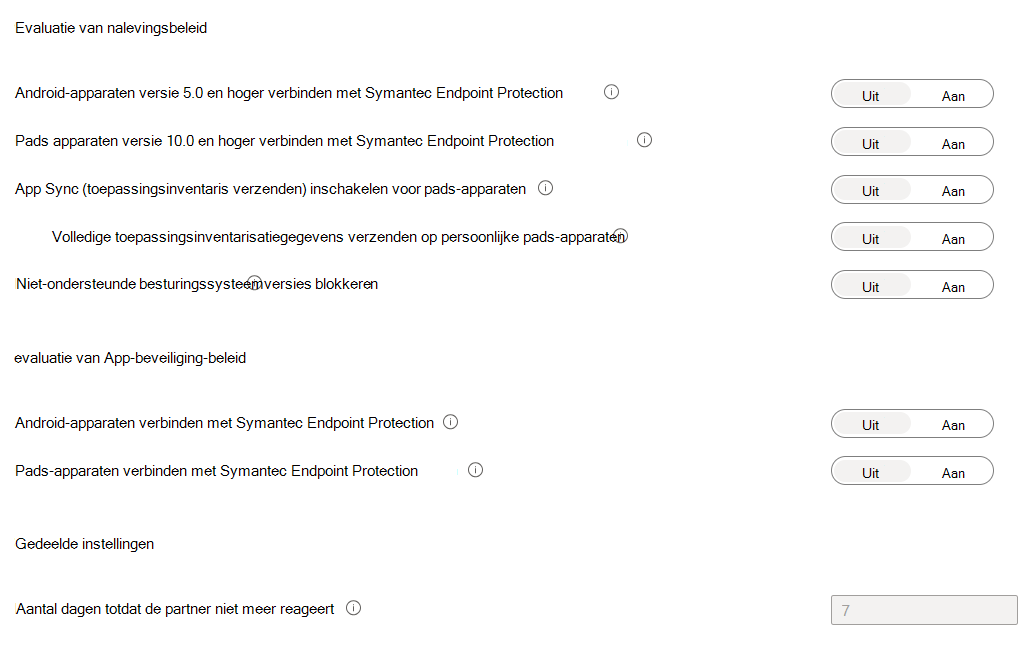

Schakel de wisselopties in op basis van de vereisten van uw organisatie. De zichtbare wisselopties kunnen variëren, afhankelijk van de MTD-partner. In de volgende afbeelding ziet u bijvoorbeeld de beschikbare opties die beschikbaar zijn voor Symantec Endpoint Protection:

Wisselopties voor Mobile Threat Defense

Opmerking

Zorg ervoor dat de MDM-instantie van uw tenant is ingesteld op Intune om de volledige lijst met wisselopties weer te geven.

De beschikbare opties voor connectors zijn onderverdeeld in drie categorieën. Wanneer een partner een categorie niet ondersteunt, is die categorie niet beschikbaar:

- Evaluatie van nalevingsbeleid

- evaluatie van App-beveiliging-beleid

- Gedeelde instellingen

Schakel de wisselknoppen in voor de opties die uw organisatie nodig heeft.

Evaluatie van nalevingsbeleid

Ondersteunde versies> van Android-apparaten< en hoger verbinden met <de naam> van mtd-partner: wanneer u deze optie inschakelt, worden apparaten met behulp van de regel apparaatbedreigingsniveau voor Android-apparaten (op ondersteunde versies van het besturingssysteem) geëvalueerd, inclusief gegevens uit deze connector.

Verbind iOS-/iPadOS-apparaten versie <ondersteunde versies> en hoger met <mtd-partnernaam>: wanneer u deze optie inschakelt, worden met nalevingsbeleidsregels met behulp van de regel apparaatbedreigingsniveau voor iOS-/iPadOS-apparaten (op ondersteunde versies van het besturingssysteem) apparaten geëvalueerd, inclusief gegevens van deze connector.

App-synchronisatie inschakelen voor iOS-apparaten: hiermee kan deze Mobile Threat Defense-partner metagegevens van iOS-toepassingen aanvragen bij Intune om te gebruiken voor bedreigingsanalysedoeleinden. Dit iOS-apparaat moet een mdm-apparaat zijn en biedt bijgewerkte app-gegevens tijdens het inchecken van het apparaat. U vindt standaard Intune incheckfrequenties voor beleid in de vernieuwingscyclustijden.

Opmerking

App Sync-gegevens worden met een interval verzonden naar Mobile Threat Defense-partners op basis van het inchecken van apparaten en moeten niet worden verward met het vernieuwingsinterval voor het rapport Gedetecteerde apps.

Volledige toepassingsinventarisgegevens verzenden op iOS-/iPadOS-apparaten in persoonlijk eigendom: met deze instelling worden de toepassingsinventarisatiegegevens bepaald die Intune deelt met deze Mobile Threat Defense-partner. Gegevens worden gedeeld wanneer de partner app-gegevens synchroniseert en de app-inventarislijst aanvraagt.

Kies uit de volgende opties:

- Aan: hiermee kan deze Mobile Threat Defense-partner een lijst met iOS-/iPadOS-toepassingen aanvragen bij Intune voor iOS-/iPadOS-apparaten in persoonlijk eigendom. Deze lijst bevat niet-beheerde apps (apps die niet zijn geïmplementeerd via Intune) en de apps die zijn geïmplementeerd via Intune.

- Uit : gegevens over niet-beheerde apps worden niet aan de partner verstrekt. Intune deelt gegevens voor de apps die zijn geïmplementeerd via Intune.

Deze instelling heeft geen effect op bedrijfsapparaten. Voor bedrijfsapparaten verzendt Intune gegevens over zowel beheerde als onbeheerde apps op verzoek van deze MTD-leverancier.

Niet-ondersteunde besturingssysteemversies blokkeren: blokkeren als op het apparaat een besturingssysteem wordt uitgevoerd dat kleiner is dan de minimaal ondersteunde versie. Details van de minimaal ondersteunde versie worden gedeeld in de documenten voor de Mobile Threat Defense-leverancier.

evaluatie van App-beveiliging-beleid

Android-apparaten van versie <ondersteunde versies> verbinden met <mtd-partnernaam> voor evaluatie van app-beveiligingsbeleid: wanneer u deze optie inschakelt, worden met app-beveiligingsbeleid met behulp van de regel 'Maximaal toegestaan bedreigingsniveau' apparaten geëvalueerd, inclusief gegevens van deze connector.

Ondersteunde versies> van iOS-apparaten< verbinden met <mtd-partnernaam> voor evaluatie van app-beveiligingsbeleid: wanneer u deze optie inschakelt, worden met app-beveiligingsbeleid met behulp van de regel Maximaal toegestaan bedreigingsniveau apparaten geëvalueerd, inclusief gegevens van deze connector.

Zie Mobile Threat Defense instellen voor niet-ingeschreven apparaten voor meer informatie over het gebruik van Mobile Threat Defense-connectors voor Intune app-beveiligingsbeleid.

Gedeelde instellingen

- Aantal dagen totdat de partner niet meer reageert: het aantal dagen van inactiviteit voordat Intune de partner beschouwt als niet-reagerend omdat de verbinding is verbroken. Intune negeert de nalevingsstatus voor niet-reagerende MTD-partners.

Belangrijk

Indien mogelijk raden we u aan de MTD-apps toe te voegen en toe te wijzen voordat u de apparaatcompatibiliteit en de beleidsregels voor voorwaardelijke toegang maakt. Dit zorgt ervoor dat de MTD-app gereed en beschikbaar is voor eindgebruikers om te installeren voordat ze toegang krijgen tot e-mail of andere bedrijfsbronnen.

Tip

U kunt de verbindingsstatus en de laatste gesynchroniseerde tijd tussen Intune en de MTD-partner zien in het deelvenster Mobile Threat Defense.