Overzicht van Microsoft Cloud PKI voor Microsoft Intune

Van toepassing op:

- Windows

- Android

- iOS

- macOS

Gebruik Microsoft Cloud PKI om certificaten uit te geven voor door Intune beheerde apparaten. Microsoft Cloud PKI is een cloudservice die het levenscyclusbeheer van certificaten voor Intune beheerde apparaten vereenvoudigt en automatiseert. Het biedt een toegewezen PKI (Public Key Infrastructure) voor uw organisatie, zonder dat er on-premises servers, connectors of hardware nodig zijn. Het verwerkt de certificaatuitgifte, verlenging en intrekking voor alle Intune ondersteunde platforms.

Dit artikel bevat een overzicht van Microsoft Cloud PKI voor Intune, hoe het werkt en de architectuur ervan.

Wat is PKI?

PKI is een systeem dat gebruikmaakt van digitale certificaten om gegevens tussen apparaten en services te verifiëren en te versleutelen. PKI-certificaten zijn essentieel voor het beveiligen van verschillende scenario's, zoals VPN, Wi-Fi, e-mail, web en apparaatidentiteit. Het beheren van PKI-certificaten kan echter lastig, kostbaar en complex zijn, met name voor organisaties met een groot aantal apparaten en gebruikers. U kunt Microsoft Cloud PKI gebruiken om de beveiliging en productiviteit van uw apparaten en gebruikers te verbeteren en om uw digitale transformatie naar een volledig beheerde cloud-PKI-service te versnellen. Daarnaast kunt u de Cloud PKI-service in gebruiken om werkbelastingen voor Active Directory Certificate Services (ADCS) of persoonlijke on-premises certificeringsinstanties te verminderen.

Cloud PKI beheren in Microsoft Intune beheercentrum

Microsoft Cloud PKI-objecten worden gemaakt en beheerd in het Microsoft Intune-beheercentrum. Van daaruit kunt u het volgende doen:

- Microsoft Cloud PKI instellen en gebruiken voor uw organisatie.

- Schakel Cloud PKI in uw tenant in.

- Certificaatprofielen maken en toewijzen aan apparaten.

- Uitgegeven certificaten bewaken.

Nadat u een Cloud PKI verlenende CA hebt gemaakt, kunt u binnen enkele minuten beginnen met het uitgeven van certificaten.

Ondersteunde apparaatplatforms

U kunt de Microsoft Cloud PKI-service gebruiken met deze platforms:

- Android

- iOS/iPadOS

- macOS

- Windows

Apparaten moeten worden ingeschreven bij Intune en het platform moet ondersteuning bieden voor het SCEP-certificaatprofiel voor de Intune apparaatconfiguratie.

Overzicht van functies

De volgende tabel bevat de functies en scenario's die worden ondersteund met Microsoft Cloud PKI en Microsoft Intune.

| Functie | Overzicht |

|---|---|

| Meerdere certificeringsinstanties (CA) maken in een Intune-tenant | Maak een PKI-hiërarchie met twee lagen met hoofdmap en verlenende CA in de cloud. |

| Bring Your Own CA (BYOCA) | Veranker een Intune verlenende CA aan een privé-CA via Active Directory Certificate Services of een niet-Microsoft-certificaatservice. Als u een bestaande PKI-infrastructuur hebt, kunt u dezelfde basis-CA onderhouden en een verlenende CA maken die is gekoppeld aan uw externe hoofdmap. Deze optie omvat ondersteuning voor hiërarchieën van externe privé-CA N+-lagen. |

| Algoritmen voor ondertekening en versleuteling | Intune ondersteunt RSA, sleutelgrootten 2048, 3072 en 4096. |

| Hash-algoritmen | Intune ondersteunt SHA-256, SHA-384 en SHA-512. |

| HSM-sleutels (ondertekening en versleuteling) | Sleutels worden ingericht met behulp van Azure Managed Hardware Security Module (Azure Managed HSM). CA's die zijn gemaakt met een gelicentieerde Intune Suite of Cloud PKI zelfstandige invoegtoepassing, gebruiken automatisch HSM-ondertekenings- en versleutelingssleutels. Er is geen Azure-abonnement vereist voor Azure HSM. |

| Softwaresleutels (ondertekening en versleuteling) | CA's die zijn gemaakt tijdens een proefperiode van Intune Suite of Cloud PKI zelfstandige invoegtoepassing gebruiken ondertekenings- en versleutelingssleutels met software-ondersteuning met behulp van System.Security.Cryptography.RSA. |

| Certificaatregistratie-instantie | Het verstrekken van een cloudcertificaatregistratie-instantie die SCEP (Simple Certificate Enrollment Protocol) ondersteunt voor elke Cloud PKI verlenende CA. |

| Certificaatintrekkingslijst (CRL) distributiepunten | Intune host het CRL-distributiepunt (CDP) voor elke CA. De CRL-geldigheidsperiode is zeven dagen. Publiceren en vernieuwen gebeurt elke 3,5 dagen. De CRL wordt bijgewerkt bij elke certificaatintrekking. |

| AIA-eindpunten (Authority Information Access) | Intune fungeert als host voor het AIA-eindpunt voor elke verlenende CA. Het AIA-eindpunt kan door relying party's worden gebruikt om bovenliggende certificaten op te halen. |

| Certificaatuitgifte voor eindentiteit voor gebruikers en apparaten | Ook wel bladcertificaatuitgifte genoemd. Ondersteuning is voor het SCEP-protocol (PKCS#7) en de certificeringsindeling, en Intune-MDM ingeschreven apparaten die het SCEP-profiel ondersteunen. |

| Levenscyclusbeheer van certificaten | Eindentiteitscertificaten uitgeven, verlengen en intrekken. |

| Rapportagedashboard | Bewaak actieve, verlopen en ingetrokken certificaten vanuit een toegewezen dashboard in het Intune-beheercentrum. Rapporten weergeven voor uitgegeven leaf-certificaten en andere certificaten en bladcertificaten intrekken. Rapporten worden elke 24 uur bijgewerkt. |

| Controleren | Beheeractiviteiten controleren, zoals acties voor maken, intrekken en zoeken in het Intune-beheercentrum. |

| Machtigingen voor op rollen gebaseerd toegangsbeheer (RBAC) | Aangepaste rollen maken met Microsoft Cloud PKI-machtigingen. Met de beschikbare machtigingen kunt u CA's lezen, CA's uitschakelen en opnieuw inschakelen, uitgegeven leaf-certificaten intrekken en certificeringsinstanties maken. |

| Bereiktags | Voeg bereiktags toe aan een CA die u in het beheercentrum maakt. Bereiktags kunnen worden toegevoegd, verwijderd en bewerkt. |

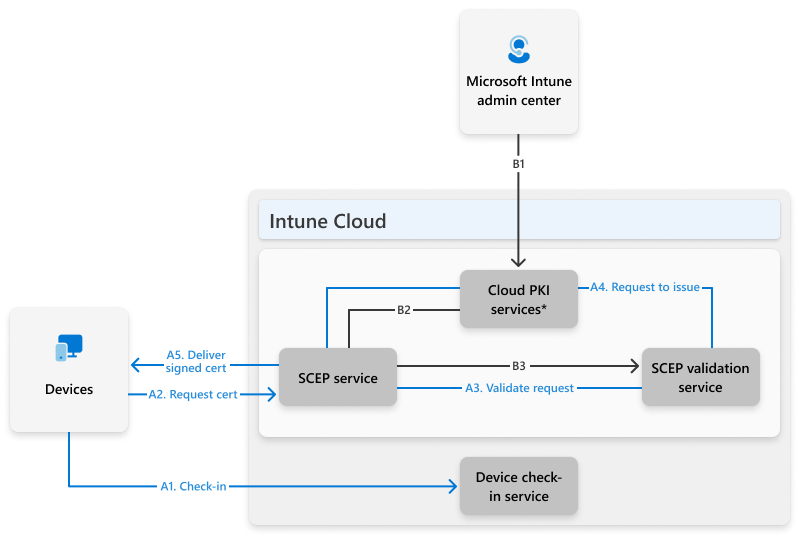

Architectuur

Microsoft Cloud PKI bestaat uit verschillende belangrijke onderdelen die samenwerken om de complexiteit en het beheer van een openbare-sleutelinfrastructuur te vereenvoudigen. Het bevat een Cloud PKI-service voor het maken en hosten van certificeringsinstanties, gecombineerd met een certificeringsinstantie voor het automatisch verwerken van binnenkomende certificaataanvragen van Intune ingeschreven apparaten. De registratie-instantie ondersteunt het Simple Certificate Enrollment Protocol (SCEP).

* Zie Onderdelen voor een uitsplitsing van services.

Onderdelen:

A - Microsoft Intune

B - Microsoft Cloud PKI diensten

- B1 - Microsoft Cloud PKI service

- B2 - Microsoft Cloud PKI SCEP-service

- B3 - Microsoft Cloud PKI SCEP-validatieservice

De certificaatregistratie-instantie maakt B2 en B3 in het diagram.

Deze onderdelen vervangen de noodzaak van een on-premises certificeringsinstantie, NDES en Intune certificaatconnector.

Acties:

Voordat het apparaat bij de Intune-service incheckt, moet een Intune beheerder of Intune rol met machtigingen voor het beheren van de Microsoft Cloud PKI-service de volgende acties uitvoeren:

- Maak de vereiste Cloud PKI certificeringsinstantie voor de hoofd- en verlenende CA's in Microsoft Intune.

- Maak en wijs de vereiste vertrouwenscertificaatprofielen toe voor de hoofdmap en verlenende CA's.

- Maak en wijs de vereiste platformspecifieke SCEP-certificaatprofielen toe.

Voor deze acties zijn onderdelen B1, B2 en B3 vereist.

Opmerking

Een Cloud PKI verlenende certificeringsinstantie is vereist om certificaten uit te geven voor Intune beheerde apparaten. Cloud PKI biedt een SCEP-service die fungeert als certificaatregistratie-instantie. De service vraagt certificaten aan van de verlenende CA namens Intune beheerde apparaten met behulp van een SCEP-profiel.

De stroom gaat verder met de volgende acties, die in het diagram worden weergegeven als A1 tot en met A5:

A1. Een apparaat wordt ingecheckt bij de Intune-service en ontvangt de vertrouwde certificaat- en SCEP-profielen.

A2. Op basis van het SCEP-profiel maakt het apparaat een aanvraag voor certificaatondertekening (CSR). De persoonlijke sleutel wordt gemaakt op het apparaat en verlaat het apparaat nooit. De CSR en de SCEP-uitdaging worden verzonden naar de SCEP-service in de cloud (SCEP-URI-eigenschap in het SCEP-profiel). De SCEP-uitdaging wordt versleuteld en ondertekend met behulp van de Intune SCEP RA-sleutels.

A3. De SCEP-validatieservice verifieert de CSR op basis van de SCEP-uitdaging. Validatie zorgt ervoor dat de aanvraag afkomstig is van een geregistreerd en beheerd apparaat. Het zorgt er ook voor dat de uitdaging niet wordt getemperd en dat deze overeenkomt met de verwachte waarden van het SCEP-profiel. Als een van deze controles mislukt, wordt de certificaataanvraag geweigerd.

A4. Nadat de CSR is gevalideerd, vraagt de SCEP-validatieservice, ook wel de registratie-instantie genoemd, dat de verlenende CA de CSR ondertekent.

A5. Het ondertekende certificaat wordt geleverd aan het Intune met MDM ingeschreven apparaat.

Opmerking

De SCEP-uitdaging wordt versleuteld en ondertekend met behulp van de Intune SCEP-registratie-instantiesleutels.

Licentievereisten

voor Microsoft Cloud PKI is een van de volgende licenties vereist:

- Microsoft Intune Suite licentie

- Microsoft Cloud PKI licentie voor zelfstandige Intune-invoegtoepassingen

Zie Microsoft Intune licentieverlening voor meer informatie over licentieopties.

Op rollen gebaseerd toegangsbeheer

De volgende machtigingen zijn beschikbaar om toe te wijzen aan aangepaste Intune rollen. Met deze machtigingen kunnen gebruikers CA's weergeven en beheren in het beheercentrum.

- Ca's lezen: elke gebruiker waaraan deze machtiging is toegewezen, kan de eigenschappen van een CA lezen.

- Certificeringsinstanties maken: elke gebruiker waaraan deze machtiging is toegewezen, kan een basis- of verlenende CA maken.

- Uitgegeven leafcertificaten intrekken: elke gebruiker waaraan deze machtiging is toegewezen, kan een certificaat dat is uitgegeven door een verlenende CA handmatig intrekken. Voor deze machtiging is ook de machtiging lees-CA vereist.

U kunt bereiktags toewijzen aan de hoofdmap en verlenende CA's. Zie Op rollen gebaseerd toegangsbeheer met Microsoft Intune voor meer informatie over het maken van aangepaste rollen en bereiktags.

Probeer Microsoft Cloud PKI

U kunt de functie Microsoft Cloud PKI uitproberen in het Intune-beheercentrum tijdens een proefperiode. Beschikbare proefversies zijn onder andere:

Tijdens de proefperiode kunt u maximaal zes CA's maken in uw tenant. Cloud PKI CA's die tijdens de proefversie zijn gemaakt, gebruiken door software ondersteunde sleutels en gebruiken System.Security.Cryptography.RSA om de sleutels te genereren en te ondertekenen. U kunt de CA's blijven gebruiken nadat u een Cloud PKI-licentie hebt gekocht. De sleutels blijven echter software-ondersteund en kunnen niet worden geconverteerd naar door HSM ondersteunde sleutels. De Microsoft Intune door de service beheerde CA-sleutels. Er is geen Azure-abonnement vereist voor Azure HSM-mogelijkheden.

CA-configuratievoorbeelden

Tweelaags Cloud PKI hoofdmap & verlenende CA's en bring-your-own CA's kunnen naast elkaar bestaan in Intune. U kunt de volgende configuraties, als voorbeelden, gebruiken om CA's te maken in Microsoft Cloud PKI:

- Eén basis-CA met vijf verlenende CA's

- Drie basis-CA's met elk één verlenende CA

- Twee basis-CA's met elk één verlenende CA en twee bring-your-own CA's

- Zes bring-your-own CA's

Bekende problemen en beperkingen

Zie Wat is er nieuw in Microsoft Intune voor de meest recente wijzigingen en toevoegingen.

- U kunt maximaal zes CA's maken in een Intune tenant.

- Gelicentieerde Cloud PKI: er kunnen in totaal 6 CA's worden gemaakt met behulp van Azure mHSM-sleutels.

- Proefversie Cloud PKI: er kunnen in totaal 6 CA's worden gemaakt tijdens een proefversie van Intune Suite of Cloud PKI zelfstandige invoegtoepassing.

- De volgende CA-typen tellen mee voor de CA-capaciteit:

- Cloud PKI basis-CA

- Cloud PKI verlenende CA

- BYOCA Issuing CA

- Wanneer u in het beheercentrum Alle certificaten voor een verlenende CA weergeven selecteert, worden Intune alleen de eerste 1000 uitgegeven certificaten weergegeven. We werken actief aan het aanpakken van deze beperking. Als tijdelijke oplossing gaat u naar Apparaten>bewaken. Selecteer vervolgens Certificaten om alle uitgegeven certificaten weer te geven.