Jamf Pro handmatig integreren met Intune voor naleving

Belangrijk

Jamf macOS-apparaatondersteuning voor voorwaardelijke toegang wordt afgeschaft.

Vanaf 31 januari 2025 wordt het platform waarop de functie voor voorwaardelijke toegang van Jamf Pro is gebouwd, niet meer ondersteund.

Als u de integratie van voorwaardelijke toegang van Jamf Pro voor macOS-apparaten gebruikt, volgt u de gedocumenteerde richtlijnen van Jamf om uw apparaten te migreren naar integratie van apparaatnaleving in Migreren van voorwaardelijke toegang van macOS naar macOS-apparaatnaleving – Jamf Pro-documentatie.

Neem contact op met Jamf Customer Success als u hulp nodig hebt. Zie het blogbericht op https://aka.ms/Intune/Jamf-Device-Compliancevoor meer informatie.

Tip

Zie Jamf Pro integreren met Intune om naleving aan te melden aan voor hulp bij het integreren van Jamf Pro met Intune en Microsoft Entra ID, waaronder het configureren van Jamf Pro om de Intune-bedrijfsportal-app te implementeren op apparaten die u beheert met Jamf Pro Microsoft Entra ID.

Microsoft Intune ondersteunt de integratie van uw Jamf Pro-implementatie om naleving van apparaten en beleid voor voorwaardelijke toegang op uw macOS-apparaten te brengen. Via integratie kunt u vereisen dat uw macOS-apparaten die worden beheerd door Jamf Pro voldoen aan uw Intune nalevingsvereisten voor apparaten voordat deze apparaten toegang hebben tot de resources van uw organisatie. Toegang tot resources wordt beheerd door uw beleid voor voorwaardelijke toegang van Microsoft Entra op dezelfde manier als voor apparaten die worden beheerd via Intune.

Wanneer Jamf Pro is geïntegreerd met Intune, kunt u de inventarisgegevens van macOS-apparaten synchroniseren met Intune, via Microsoft Entra ID. de compliance-engine van Intune analyseert vervolgens de inventarisgegevens om een rapport te genereren. de analyse van Intune wordt gecombineerd met informatie over de Microsoft Entra identiteit van de apparaatgebruiker om afdwinging via voorwaardelijke toegang te stimuleren. Apparaten die voldoen aan het beleid voor voorwaardelijke toegang kunnen toegang krijgen tot beveiligde bedrijfsresources.

In dit artikel kunt u Jamf Pro handmatig integreren met Intune.

Tip

In plaats van jamf Pro-integratie handmatig te configureren met Intune, raden we u aan de Jamf Cloud Connector te configureren en te gebruiken met Microsoft Intune. De Cloud Connector automatiseert veel van de stappen die nodig zijn wanneer u de integratie handmatig configureert.

Nadat u de integratie hebt geconfigureerd, configureert u Jamf en Intune om naleving van voorwaardelijke toegang af te dwingen op apparaten die worden beheerd door Jamf.

Vereisten

Producten en services

U hebt het volgende nodig om voorwaardelijke toegang te configureren met Jamf Pro:

- Jamf Pro 10.1.0 of hoger

- Microsoft Intune- en Microsoft Entra ID P1-licenties (aanbevolen Microsoft Enterprise Mobility + Security-licentiebundel)

- Globale beheerdersrol in Microsoft Entra ID.

- Een gebruiker met Microsoft Intune-integratiebevoegdheden in Jamf Pro

- Bedrijfsportal-app voor macOS

- macOS-apparaten met OS X 10.12 Yosemite of hoger

Netwerkpoorten

De volgende poorten moeten toegankelijk zijn voor Jamf en Intune om correct te integreren:

- Intune: poort 443

- Apple: Poorten 2195, 2196 en 5223 (pushmeldingen naar Intune)

- Jamf: poorten 80 en 5223

Als u wilt toestaan dat APNS correct werkt op het netwerk, moet u ook uitgaande verbindingen en omleidingen inschakelen vanaf:

- het Apple 17.0.0.0/8-blok via TCP-poorten 5223 en 443 van alle clientnetwerken.

- poorten 2195 en 2196 van Jamf Pro-servers.

Zie de volgende artikelen voor meer informatie over deze poorten:

- Netwerkeindpunten voor Microsoft Intune.

- Netwerkpoorten gebruikt door Jamf Pro op jamf.com.

- TCP- en UDP-poorten die worden gebruikt door Apple-softwareproducten op support.apple.com

Verbinding maken Intune met Jamf Pro

Verbinding maken Intune met Jamf Pro:

- Maak een nieuwe toepassing in Azure.

- Schakel Intune in om te integreren met Jamf Pro.

- Voorwaardelijke toegang configureren in Jamf Pro.

Een toepassing maken in Microsoft Entra ID

Ga in de Azure Portal naar Microsoft Entra ID>App-registraties en selecteer vervolgens Nieuwe registratie.

Geef op de pagina Een toepassing registreren de volgende gegevens op:

- Voer in de sectie Naam een betekenisvolle toepassingsnaam in, bijvoorbeeld Jamf voorwaardelijke toegang.

- Voor de sectie Ondersteunde accounttypen selecteert u Accounts in een organisatiemap.

- Laat voor omleidings-URI de standaardwaarde Web staan en geef vervolgens de URL op voor uw Jamf Pro-exemplaar.

Selecteer Registreren om de toepassing te maken en de pagina Overzicht voor de nieuwe app te openen.

Kopieer op de pagina Overzicht van de app de waarde van de toepassings-id (client) en noteer deze voor later gebruik. U hebt deze waarde in latere procedures nodig.

Selecteer Certificaten & geheimen onder Beheren. Selecteer de knop Nieuw clientgeheim . Voer een waarde in Bij Beschrijving, selecteer een optie voor Verloopt en kies Toevoegen.

Belangrijk

Voordat u deze pagina verlaat, kopieert u de waarde voor het clientgeheim en registreert u deze voor later gebruik. U hebt deze waarde in latere procedures nodig. Deze waarde is niet opnieuw beschikbaar, zonder de app-registratie opnieuw te maken.

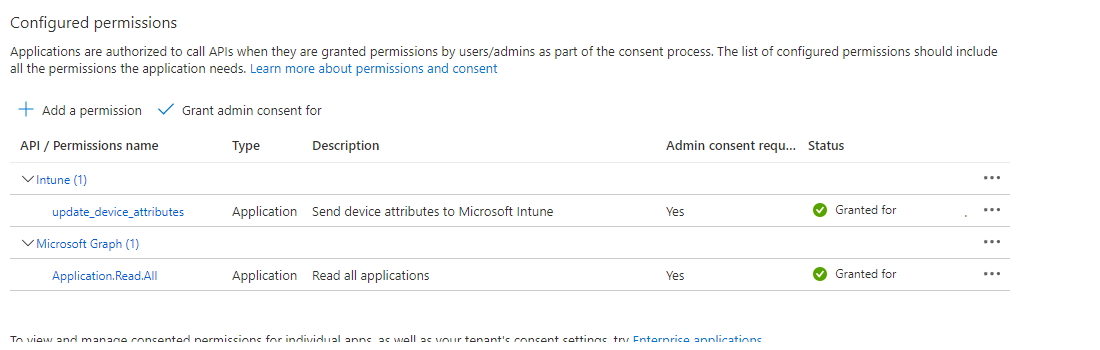

Selecteer API-machtigingen onder Beheren.

Verwijder op de pagina API-machtigingen alle machtigingen van deze app door het pictogram ... naast elke bestaande machtiging te selecteren. Deze verwijdering is vereist; de integratie slaagt niet als er onverwachte extra machtigingen zijn in deze app-registratie.

Voeg vervolgens machtigingen toe om apparaatkenmerken bij te werken. Selecteer linksboven op de pagina API-machtigingende optie Een machtiging toevoegen om een nieuwe machtiging toe te voegen.

Selecteer op de pagina API-machtigingen aanvragende optie Intune en selecteer vervolgens Toepassingsmachtigingen. Schakel alleen het selectievakje voor update_device_attributes in en sla de nieuwe machtiging op.

Selecteer onder Microsoft Graphde optie Toepassingsmachtigingen en selecteer vervolgens Application.Read.All.

Selecteer Machtigingen toevoegen.

Navigeer naar API's die mijn organisatie gebruikt. Zoek en selecteer Windows Azure Active Directory. Selecteer Toepassingsmachtigingen en selecteer vervolgens Application.Read.All.

Selecteer Machtigingen toevoegen.

Verdeel vervolgens beheerderstoestemming voor deze app door Beheerderstoestemming verlenen voor <uw tenant> te selecteren in de linkerbovenhoek van de pagina API-machtigingen . Mogelijk moet u uw account opnieuw verifiëren in het nieuwe venster en de toepassing toegang verlenen door de aanwijzingen te volgen.

Vernieuw de pagina door Vernieuwen bovenaan de pagina te selecteren. Controleer of er beheerderstoestemming is verleend voor de machtiging update_device_attributes .

Nadat de app is geregistreerd, mogen de API-machtigingen slechts één machtiging met de naam update_device_attributes bevatten en als volgt worden weergegeven:

Het app-registratieproces in Microsoft Entra ID is voltooid.

Opmerking

Als het clientgeheim verloopt, moet u een nieuw clientgeheim maken in Azure en vervolgens de gegevens voor voorwaardelijke toegang bijwerken in Jamf Pro. Met Azure kunt u zowel het oude geheim als de nieuwe sleutel actief hebben om serviceonderbrekingen te voorkomen.

Intune inschakelen om te integreren met Jamf Pro

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Tenantbeheer>Connectors en tokens>Apparaatbeheer partner.

Schakel de complianceconnector voor Jamf in door de toepassings-id die u tijdens de vorige procedure hebt opgeslagen, te plakken in het veld Geef de Microsoft Entra App-id voor Jamf op.

Klik op Opslaan.

Integratie van Microsoft Intune configureren in Jamf Pro

Activeer de verbinding in de Jamf Pro-console:

- Open de Jamf Pro-console en navigeer naarVoorwaardelijke toegang voor globaal beheer>. Selecteer Bewerken op het tabblad MacOS Intune Integratie.

- Schakel het selectievakje Inschakelen Intune-integratie in voor macOS. Wanneer deze instelling is ingeschakeld, verzendt Jamf Pro inventarisupdates naar Microsoft Intune. Schakel de selectie uit als u de verbinding wilt uitschakelen, maar de configuratie wilt opslaan.

- Selecteer Handmatig onder Verbindingstype.

- Selecteer in het snelmenu Sovereign Cloud de locatie van uw Onafhankelijke cloud van Microsoft.

- Selecteer Url voor beheerderstoestemming openen en volg de instructies op het scherm om toe te staan dat de Jamf Native macOS Connector-app wordt toegevoegd aan uw Microsoft Entra tenant.

- Voeg de Microsoft Entra tenantnaam toe vanuit Microsoft Azure.

- Voeg de toepassings-id en clientgeheim (voorheen toepassingssleutel) toe voor de Jamf Pro-toepassing vanuit Microsoft Azure.

- Klik op Opslaan. Jamf Pro test uw instellingen en verifieert uw succes.

Ga terug naar de pagina Partnerapparaatbeheer in Intune om de configuratie te voltooien.

Ga in Intune naar de pagina Partnerapparaatbeheer. Configureer onder Connectorinstellingen groepen voor toewijzing:

- Selecteer Opnemen en geef op welke gebruikersgroepen u wilt gebruiken voor macOS-inschrijving met Jamf.

- Gebruik Uitsluiten om groepen gebruikers te selecteren die zich niet inschrijven bij Jamf, maar in plaats daarvan hun Macs rechtstreeks inschrijven bij Intune.

Onderdrukkingen uitsluitenOpnemen, wat betekent dat elk apparaat dat zich in beide groepen bevindt, wordt uitgesloten van Jamf en wordt omgeleid om zich in te schrijven met Intune.

Opmerking

Deze methode voor het opnemen en uitsluiten van gebruikersgroepen is van invloed op de inschrijvingservaring van de gebruiker. Elke gebruiker met een macOS-apparaat dat al is ingeschreven bij Jamf of Intune die zich vervolgens moet inschrijven bij de andere MDM, moet de registratie van het apparaat ongedaan maken en vervolgens opnieuw inschrijven met de nieuwe MDM voordat het beheer van het apparaat correct werkt.

Selecteer Evalueren om te bepalen hoeveel apparaten worden ingeschreven bij Jamf, op basis van uw groepsconfiguraties.

Selecteer Opslaan wanneer u klaar bent om de configuratie toe te passen.

Als u wilt doorgaan, moet u jamf gebruiken om de Bedrijfsportal voor Mac te implementeren, zodat gebruikers hun apparaten kunnen registreren bij Intune.

Nalevingsbeleid instellen en apparaten registreren

Nadat u de integratie tussen Intune en Jamf hebt geconfigureerd, moet u nalevingsbeleid toepassen op door Jamf beheerde apparaten.

Jamf Pro en Intune loskoppelen

Als u de integratie van Jamf Pro met Intune wilt verwijderen, gebruikt u een van de volgende methoden. Beide methoden zijn van toepassing op integratie die handmatig of met behulp van de cloudconnector wordt geconfigureerd.

De inrichting van Jamf Pro ongedaan maken vanuit het Microsoft Intune-beheercentrum

Ga in het Microsoft Intune-beheercentrum naar Tenantbeheer>Connectors en tokens>Partnerapparaatbeheer.

Selecteer de optie Beëindigen. Intune geeft een bericht over de actie weer. Controleer het bericht en selecteer OK wanneer u klaar bent. De optie voor het beëindigen van de integratie wordt alleen weergegeven wanneer de Jamf-verbinding bestaat.

Nadat u de integratie hebt beëindigd, vernieuwt u de weergave van het beheercentrum om de weergave bij te werken. De macOS-apparaten van uw organisatie worden binnen 90 dagen uit Intune verwijderd.

De inrichting van Jamf Pro ongedaan maken vanuit de Jamf Pro-console

Gebruik de volgende stappen om de verbinding te verwijderen vanuit de Jamf Pro-console.

Ga in de Jamf Pro-console naarVoorwaardelijke toegang voor globaal beheer>. Selecteer op het tabblad macOS Intune Integratiede optie Bewerken.

Schakel het selectievakje Integratie van Intune voor macOS inschakelen uit.

Klik op Opslaan. Jamf Pro stuurt uw configuratie naar Intune en de integratie wordt beëindigd.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Tenantbeheer>Connectors en tokens>Apparaatbeheer partner om te controleren of de status nu beëindigd is.

Nadat u de integratie hebt beëindigd, worden de macOS-apparaten van uw organisatie verwijderd op de datum die wordt weergegeven in uw console, na drie maanden.