Gegevens selectief wissen met behulp van voorwaardelijke startacties voor app-beveiligingsbeleid in Intune

Acties voor voorwaardelijk starten binnen Intune app-beveiligingsbeleid bieden organisaties de mogelijkheid om de toegang te blokkeren of organisatiegegevens te wissen wanneer niet aan bepaalde apparaat- of app-voorwaarden wordt voldaan.

U kunt er expliciet voor kiezen om de bedrijfsgegevens van uw bedrijf te wissen van het apparaat van de eindgebruiker als actie die moet worden ondernomen voor niet-naleving met behulp van deze instellingen. Voor sommige instellingen kunt u meerdere acties configureren, zoals toegang blokkeren en gegevens wissen op basis van verschillende opgegeven waarden.

Een app-beveiligingsbeleid maken met behulp van acties voor voorwaardelijk starten

- Meld je aan bij het Microsoft Intune-beheercentrum.

- SelecteerApps-beveiliging>.

- Selecteer Beleid maken en selecteer het platform van het apparaat voor uw beleid.

- Selecteer Vereiste instellingen configureren om de lijst met instellingen weer te geven die beschikbaar zijn om te worden geconfigureerd voor het beleid.

- Als u omlaag schuift in het deelvenster Instellingen, ziet u een sectie met de titel Voorwaardelijk starten met een bewerkbare tabel.

- Selecteer een instelling en voer de waarde in waaraan gebruikers moeten voldoen om zich aan te melden bij uw bedrijfsapp.

- Selecteer de actie die u wilt uitvoeren als gebruikers niet voldoen aan uw vereisten. In sommige gevallen kunnen meerdere acties worden geconfigureerd voor één instelling. Zie App-beveiligingsbeleid maken en toewijzen voor meer informatie.

Beleidsinstellingen

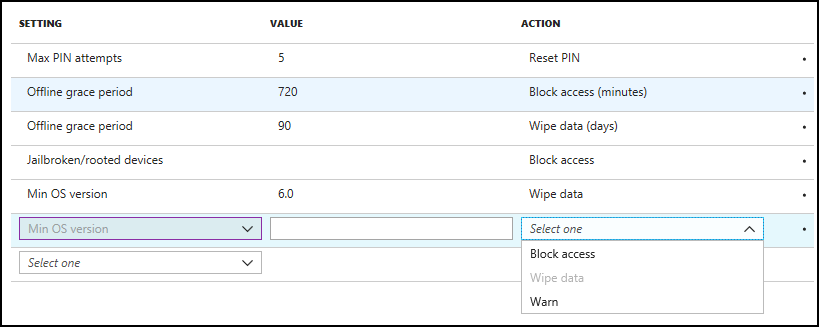

De tabel met instellingen voor app-beveiligingsbeleid bevat kolommen voor Instelling, Waarde en Actie.

Preview: Windows-beleidsinstellingen

Voor Windows kunt u acties configureren voor de volgende statuscontrole-instellingen met behulp van de vervolgkeuzelijst Instelling :

- Uitgeschakeld account

- Maximale versie van het besturingssysteem

- Minimale app-versie

- Minimale versie van het besturingssysteem

- Minimale SDK-versie

- Offline respijtperiode

- Maximaal toegestaan bedreigingsniveau voor apparaten

iOS-beleidsinstellingen

Voor iOS/iPadOS kunt u acties configureren voor de volgende instellingen met behulp van de vervolgkeuzelijst Instelling :

- Maximum aantal pincodepogingen

- Offline respijtperiode

- Gekraakte/geroote apparaten

- Maximale versie van het besturingssysteem

- Minimale versie van het besturingssysteem

- Minimale app-versie

- Minimale SDK-versie

- Apparaatmodel(en)

- Maximaal toegestaan bedreigingsniveau voor apparaten

- Uitgeschakeld account

Als u de instelling Apparaatmodel(en) wilt gebruiken, voert u een door puntkomma gescheiden lijst met iOS-/iPadOS-model-id's in. Deze waarden zijn niet hoofdlettergevoelig. Naast in Intune Rapportage voor de invoer van apparaatmodellen, kunt u een iOS-/iPadOS-model-id vinden in deze GitHub-opslagplaats van derden.

Voorbeeldinvoer: iPhone5,2; iPhone5,3

Op apparaten van eindgebruikers zou de Intune-client actie ondernemen op basis van een eenvoudige overeenkomst van apparaatmodeltekenreeksen die zijn opgegeven in Intune voor toepassingsbeveiligingsbeleid. De overeenkomst is volledig afhankelijk van wat het apparaat rapporteert. U (de IT-beheerder) wordt aangemoedigd om ervoor te zorgen dat het beoogde gedrag plaatsvindt door deze instelling te testen op basis van verschillende apparaatfabrikanten en -modellen en gericht op een kleine gebruikersgroep. De standaardwaarde is Niet geconfigureerd.

Stel een van de volgende acties in:

- Opgegeven toestaan (niet-gespecificeerd blokkeren)

- Opgegeven toestaan (niet-gespecificeerd wissen)

Wat gebeurt er als de IT-beheerder een andere lijst met iOS-/iPadOS-model-id's invoert tussen beleidsregels die zijn gericht op dezelfde apps voor dezelfde Intune gebruiker?

Wanneer er conflicten optreden tussen twee beleidsregels voor app-beveiliging voor geconfigureerde waarden, gebruikt Intune doorgaans de meest beperkende benadering. Het resulterende beleid dat wordt verzonden naar de doel-app die door de doel-Intune gebruiker wordt geopend, is een snijpunt van de vermelde iOS-/iPadOS-model-id's in Beleid A en Beleid B gericht op dezelfde app-/gebruikerscombinatie. Beleid A geeft iPhone5,2;iPhone5,3bijvoorbeeld op, terwijl Beleid B opgeeftiPhone5,3, het resulterende beleid dat de Intune gebruiker waarop zowel Beleid A als Beleid B is gericht, is iPhone5,3.

Android-beleidsinstellingen

Voor Android kunt u acties configureren voor de volgende instellingen met behulp van de vervolgkeuzelijst Instelling :

- Maximum aantal pincodepogingen

- Offline respijtperiode

- Gekraakte/geroote apparaten

- Minimale versie van het besturingssysteem

- Maximale versie van het besturingssysteem

- Minimale app-versie

- Minimale patchversie

- Apparaatfabrikant(s)

- Beoordeling van afspeelintegriteit

- Bedreigingsscan voor apps vereisen

- Minimale versie van Bedrijfsportal

- Maximaal toegestaan bedreigingsniveau voor apparaten

- Uitgeschakeld account

- Apparaatvergrendeling vereisen

Met de minimale Bedrijfsportal-versie kunt u een specifieke minimaal gedefinieerde versie van de Bedrijfsportal opgeven die wordt afgedwongen op een apparaat van de eindgebruiker. Met deze instelling voor voorwaardelijk starten kunt u waarden instellen op Toegang blokkeren, Gegevens wissen en Waarschuwen als mogelijke acties wanneer niet aan elke waarde wordt voldaan. De mogelijke notaties voor deze waarde volgen het patroon [Major].[ Minor], [Major].[ Minderjarig]. [Build] of [Primaire].[ Minderjarig]. [Build]. [Revisie]. Aangezien sommige eindgebruikers niet de voorkeur geven aan een geforceerde update van apps ter plaatse, is de optie 'waarschuwen' mogelijk ideaal bij het configureren van deze instelling. In de Google Play Store worden alleen de deltabytes voor app-updates verzonden. Dit kan echter nog steeds een grote hoeveelheid gegevens zijn die de gebruiker mogelijk niet wil gebruiken als ze zich op gegevens bevinden op het moment van de update. Het afdwingen van een update en het downloaden van een bijgewerkte app kan leiden tot onverwachte gegevenskosten op het moment van de update. De instelling Minimale Bedrijfsportal versie is, indien geconfigureerd, van invloed op elke eindgebruiker die versie 5.0.4560.0 van de Bedrijfsportal en toekomstige versies van de Bedrijfsportal krijgt. Deze instelling heeft geen invloed op gebruikers die een versie van Bedrijfsportal gebruiken die ouder is dan de versie waarmee deze functie is uitgebracht. Eindgebruikers die automatische updates voor apps op hun apparaat gebruiken, zien waarschijnlijk geen dialoogvensters van deze functie, aangezien ze waarschijnlijk de nieuwste versie van Bedrijfsportal hebben. Deze instelling is alleen android met app-beveiliging voor ingeschreven en niet-ingeschreven apparaten.

Als u de instelling Apparaatfabrikant(s) wilt gebruiken, voert u een door puntkomma gescheiden lijst met Android-fabrikanten in. Deze waarden zijn niet hoofdlettergevoelig. Naast Intune Rapportage kunt u de Android-fabrikant van een apparaat vinden onder de apparaatinstellingen.

Voorbeeldinvoer: Fabrikant A; Fabrikant B

Opmerking

De volgende lijst zijn enkele veelvoorkomende fabrikanten gerapporteerd van apparaten die gebruikmaken van Intune, en kunnen worden gebruikt als invoer: Asus; Braam; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Scherp; Sony; Tecno; Vivo; Vodafone; Xiaomi; Zte; Zuk

Op apparaten van eindgebruikers zou de Intune-client actie ondernemen op basis van een eenvoudige overeenkomst van apparaatmodeltekenreeksen die zijn opgegeven in Intune voor toepassingsbeveiligingsbeleid. De overeenkomst is volledig afhankelijk van wat het apparaat rapporteert. U (de IT-beheerder) wordt aangemoedigd om ervoor te zorgen dat het beoogde gedrag plaatsvindt door deze instelling te testen op basis van verschillende apparaatfabrikanten en -modellen en gericht op een kleine gebruikersgroep. De standaardwaarde is Niet geconfigureerd.

Stel een van de volgende acties in:

- Opgegeven toestaan (blokkeren bij niet-gespecificeerd)

- Opgegeven toestaan (wissen bij niet-opgegeven)

Wat gebeurt er als de IT-beheerder een andere lijst met Android-fabrikanten invoert tussen beleidsregels die zijn gericht op dezelfde apps voor dezelfde Intune gebruiker?

Wanneer er conflicten optreden tussen twee beleidsregels voor app-beveiliging voor geconfigureerde waarden, gebruikt Intune doorgaans de meest beperkende benadering. Het resulterende beleid dat wordt verzonden naar de doel-app die wordt geopend door de beoogde Intune gebruiker zou een snijpunt zijn van de vermelde Android-fabrikanten in Beleid A en Beleid B gericht op dezelfde app/gebruikerscombinatie. Beleid A geeft Google;Samsungbijvoorbeeld op, terwijl Beleid B opgeeftGoogle, het resulterende beleid dat de Intune gebruiker waarop zowel Beleid A als Beleid B is gericht, is Google.

Aanvullende instellingen en acties

De tabel bevat standaard ingevulde rijen als instellingen die zijn geconfigureerd voor offline respijtperiode en Maximum aantal pincodepogingen, als de instelling Pincode vereisen voor toegang is ingesteld op Ja.

Als u een instelling wilt configureren, selecteert u een instelling in de vervolgkeuzelijst onder de kolom Instelling . Zodra een instelling is geselecteerd, wordt het bewerkbare tekstvak ingeschakeld onder de kolom Waarde in dezelfde rij, als er een waarde moet worden ingesteld. De vervolgkeuzelijst wordt ook ingeschakeld onder de kolom Actie met de set voorwaardelijke startacties die van toepassing zijn op de instelling.

De volgende lijst bevat de algemene lijst met acties:

- Toegang blokkeren : hiermee blokkeert u de toegang van de eindgebruiker tot de bedrijfsapp.

- Gegevens wissen : hiermee wist u de bedrijfsgegevens van het apparaat van de eindgebruiker.

- Waarschuwen : geef een dialoogvenster aan de eindgebruiker als waarschuwingsbericht.

In sommige gevallen, zoals de instelling Minimale versie van het besturingssysteem , kunt u de instelling configureren om alle toepasselijke acties uit te voeren op basis van verschillende versienummers.

Zodra een instelling volledig is geconfigureerd, wordt de rij weergegeven in een alleen-lezenweergave en kan deze op elk gewenst moment worden bewerkt. Bovendien lijkt de rij een vervolgkeuzelijst beschikbaar te hebben voor selectie in de kolom Instelling . Geconfigureerde instellingen die niet meerdere acties toestaan, zijn niet beschikbaar voor selectie in de vervolgkeuzelijst.

Volgende stappen

Zie voor meer informatie over Intune app-beveiligingsbeleid: