Vpn- en VPN-beleid per app gebruiken op Android Enterprise-apparaten in Microsoft Intune

Virtuele particuliere netwerken (VPN) bieden gebruikers toegang tot organisatieresources op afstand, waaronder vanuit huis, hotels, cafés en meer. In Microsoft Intune kunt u VPN-client-apps configureren op Android Enterprise-apparaten met behulp van een app-configuratiebeleid. Implementeer vervolgens dit beleid met de BIJBEHORENDE VPN-configuratie op apparaten in uw organisatie.

U kunt ook VPN-beleid maken dat wordt gebruikt door specifieke apps. Deze functie wordt VPN per app genoemd. Wanneer de app actief is, kan deze verbinding maken met het VPN en toegang krijgen tot resources via het VPN. Wanneer de app niet actief is, wordt de VPN niet gebruikt.

Deze functie is van toepassing op:

- Android Enterprise

Er zijn twee manieren om het app-configuratiebeleid voor uw VPN-client-app te bouwen:

- Configuratieontwerper

- JSON-gegevens

In dit artikel wordt beschreven hoe u vpn- en VPN-app-configuratiebeleid per app maakt met behulp van beide opties.

Opmerking

Veel van de configuratieparameters van de VPN-client zijn vergelijkbaar. Maar elke app heeft zijn unieke sleutels en opties. Neem contact op met uw VPN-leverancier als u vragen hebt.

Voordat u begint

Android activeert niet automatisch een VPN-clientverbinding wanneer een app wordt geopend. De VPN-verbinding moet handmatig worden gestart. U kunt ook always-on VPN gebruiken om de verbinding te starten.

De volgende VPN-clients ondersteunen Intune app-configuratiebeleid:

- Cisco AnyConnect

- Citrix SSO

- F5-toegang

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Wanneer u het VPN-beleid maakt in Intune, selecteert u verschillende sleutels om te configureren. Deze sleutelnamen variëren met de verschillende VPN-client-apps. De sleutelnamen in uw omgeving kunnen dus afwijken van de voorbeelden in dit artikel.

De Configuration Designer- en JSON-gegevens kunnen verificatie op basis van certificaten gebruiken. Als voor VPN-verificatie clientcertificaten zijn vereist, maakt u de certificaatprofielen voordat u het VPN-beleid maakt. Het configuratiebeleid voor vpn-apps gebruikt de waarden uit de certificaatprofielen.

Android Enterprise-apparaten met een werkprofiel in persoonlijk eigendom ondersteunen SCEP- en PKCS-certificaten. Volledig beheerde Android Enterprise-apparaten met een werkprofiel in bedrijfseigendom ondersteunen alleen SCEP-certificaten. Zie Certificaten gebruiken voor verificatie in Microsoft Intune voor meer informatie.

VPN-overzicht per app

Bij het maken en testen van VPN per app omvat de basisstroom de volgende stappen:

- Selecteer de VPN-clienttoepassing. Voordat u begint (in dit artikel) worden de ondersteunde apps vermeld.

- Haal de toepassingspakket-id's op van de apps die gebruikmaken van de VPN-verbinding. De app-pakket-id ophalen (in dit artikel) laat zien hoe u dit doet.

- Als u certificaten gebruikt om de VPN-verbinding te verifiëren, maakt en implementeert u de certificaatprofielen voordat u het VPN-beleid implementeert. Zorg ervoor dat de certificaatprofielen zijn geïmplementeerd. Zie Certificaten gebruiken voor verificatie in Microsoft Intune voor meer informatie.

- Voeg de VPN-clienttoepassing toe aan Intune en implementeer de app voor uw gebruikers en apparaten.

- Maak het configuratiebeleid voor vpn-apps. Gebruik de app-pakket-id's en certificaatgegevens in het beleid.

- Implementeer het nieuwe VPN-beleid.

- Controleer of de VPN-client-app verbinding heeft gemaakt met uw VPN-server.

- Wanneer de app actief is, controleert u of het verkeer van uw app via het VPN verloopt.

De app-pakket-id ophalen

Haal de pakket-id op voor elke toepassing die de VPN gebruikt. Voor openbaar beschikbare toepassingen kunt u de app-pakket-id ophalen in de Google Play Store. De weergegeven URL voor elke toepassing bevat de pakket-id.

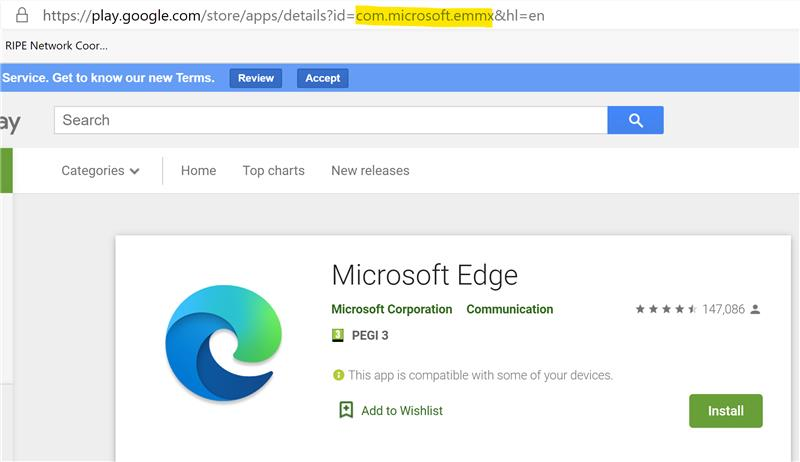

In het volgende voorbeeld is com.microsoft.emmxde pakket-id van de Microsoft Edge-browser-app . De pakket-id maakt deel uit van de URL:

Voor LOB-apps (Line of Business) haalt u de pakket-id op van de leverancier of toepassingsontwikkelaar.

Certificaten

In dit artikel wordt ervan uitgegaan dat uw VPN-verbinding gebruikmaakt van verificatie op basis van certificaten. Ook wordt ervan uitgegaan dat u alle certificaten in de keten hebt geïmplementeerd die nodig zijn om clients te verifiëren. Deze certificaatketen bevat doorgaans het clientcertificaat, eventuele tussenliggende certificaten en het basiscertificaat.

Zie Certificaten gebruiken voor verificatie in Microsoft Intune voor meer informatie over certificaten.

Wanneer het certificaatprofiel voor clientverificatie is geïmplementeerd, wordt er een certificaattoken gemaakt in het certificaatprofiel. Dit token wordt gebruikt om het configuratiebeleid voor vpn-apps te maken.

Als u niet bekend bent met het maken van app-configuratiebeleid, raadpleegt u App-configuratiebeleid voor beheerde Android Enterprise-apparaten toevoegen.

De configuratie-Designer gebruiken

Meld je aan bij het Microsoft Intune-beheercentrum.

SelecteerApps-configuratie>>Beheerde apparaten maken>.

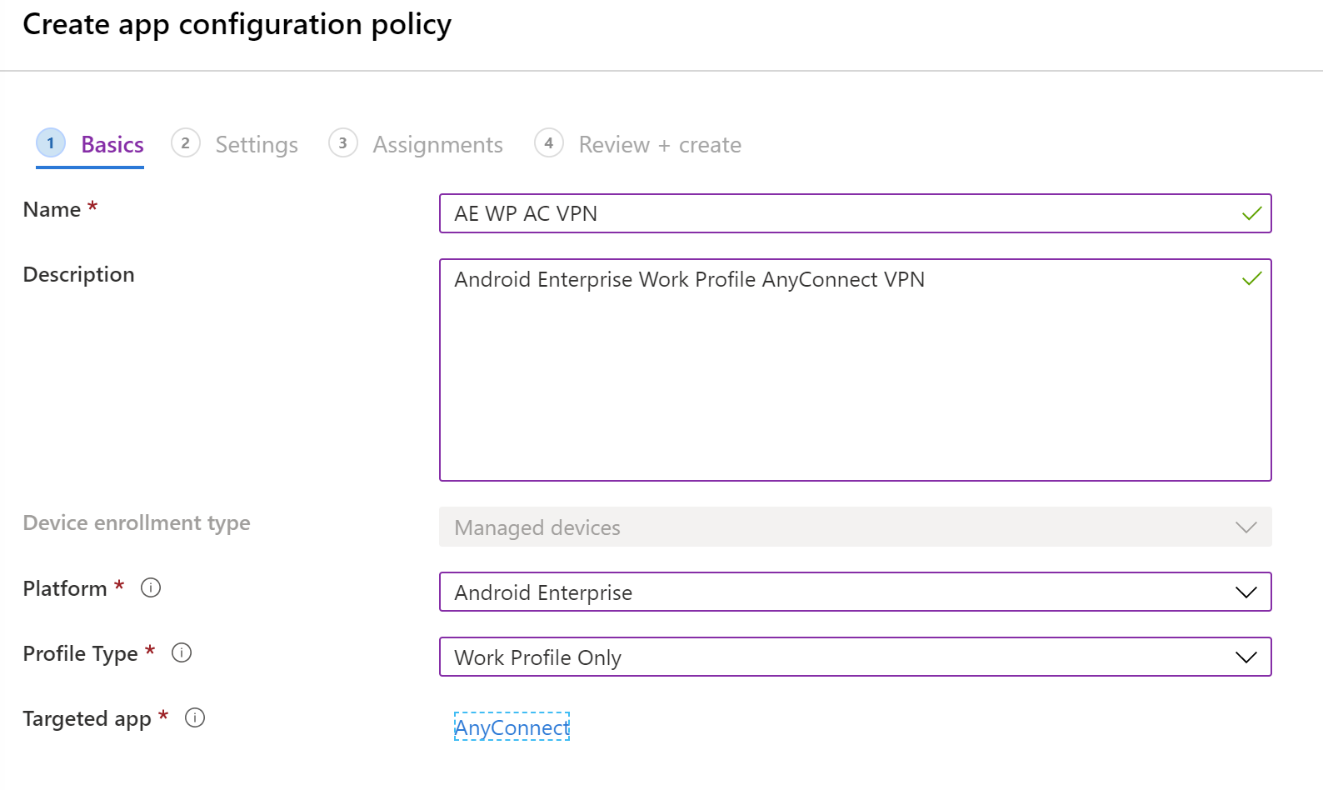

Voer in Basisinformatie de volgende eigenschappen in:

Naam: een unieke beschrijvende naam voor het beleid. Geef je beleid een naam, zodat je ze later eenvoudig kunt identificeren. Een goede beleidsnaam is bijvoorbeeld App-configuratiebeleid: Cisco AnyConnect VPN-beleid voor apparaten met een Android Enterprise-werkprofiel.

Beschrijving: voer een beschrijving in voor het beleid. Deze instelling is optioneel, maar wordt aanbevolen.

Platform: selecteer Android Enterprise.

Profieltype: Uw opties:

- Alle profieltypen: deze optie ondersteunt verificatie van gebruikersnaam en wachtwoord. Als u verificatie op basis van certificaten gebruikt, gebruikt u deze optie niet.

- Volledig beheerd, toegewezen en alleen Corporate-Owned werkprofiel: deze optie ondersteunt verificatie op basis van certificaten en verificatie van gebruikersnaam en wachtwoord.

- Alleen werkprofiel in persoonlijk eigendom: deze optie ondersteunt verificatie op basis van certificaten en verificatie van gebruikersnaam en wachtwoord.

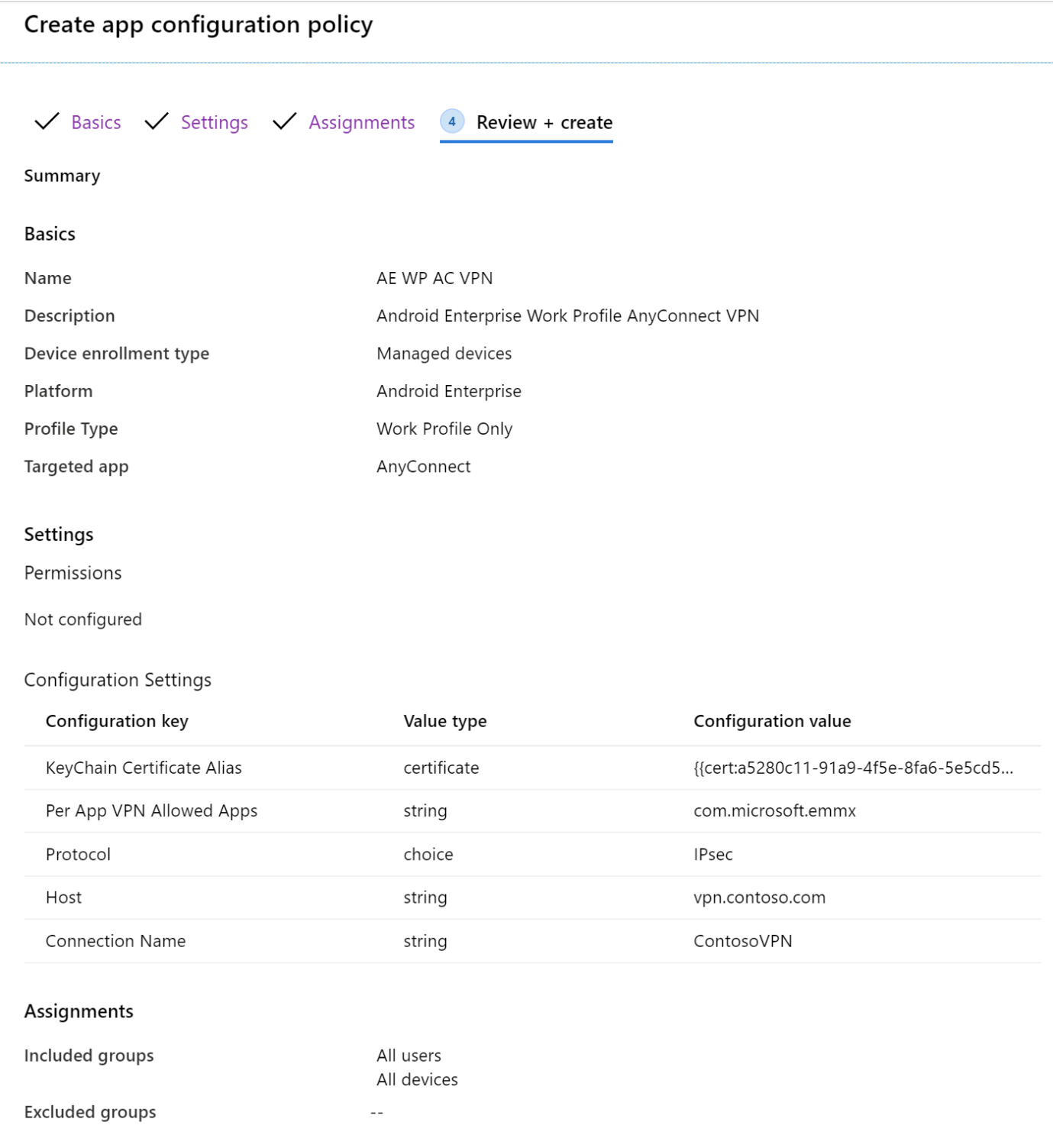

Doel-app: selecteer de VPN-client-app die u eerder hebt toegevoegd. In het volgende voorbeeld wordt de Cisco AnyConnect VPN-client-app gebruikt:

Selecteer Volgende.

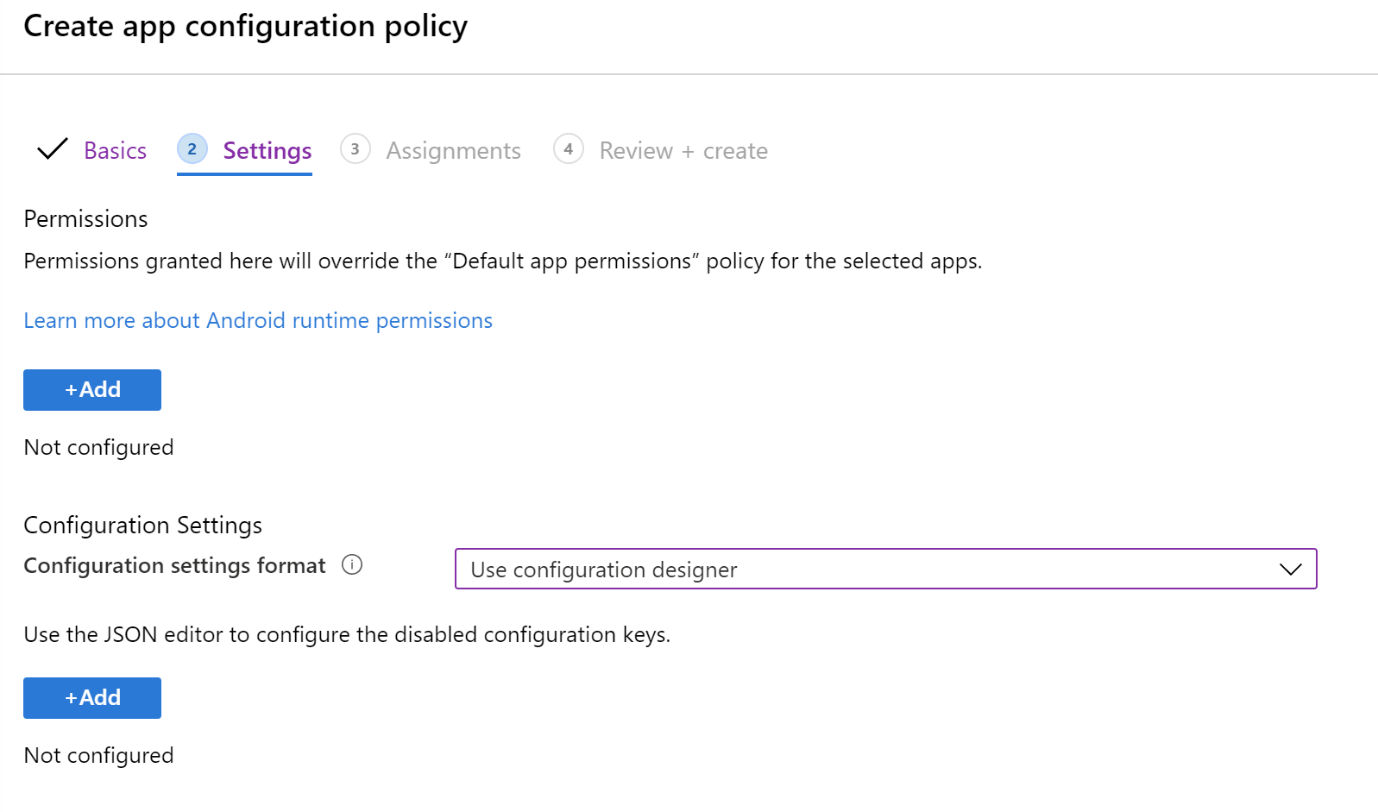

Voer in Instellingen de volgende eigenschappen in:

Indeling van configuratie-instellingen: selecteer Configuratieontwerper gebruiken:

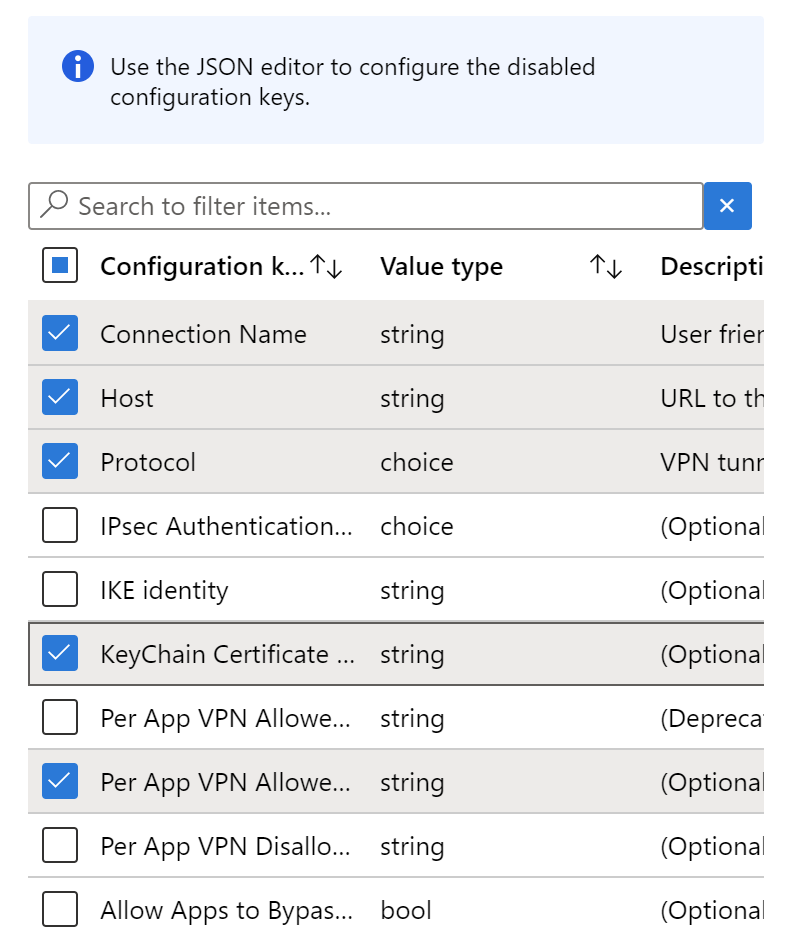

Toevoegen: toont de lijst met configuratiesleutels. Selecteer alle configuratiesleutels die nodig zijn voor uw configuratie >OK.

In het volgende voorbeeld hebben we een minimale lijst voor AnyConnect VPN geselecteerd, inclusief verificatie op basis van certificaten en VPN per app:

Configuratiewaarde: voer de waarden in voor de configuratiesleutels die u hebt geselecteerd. Houd er rekening mee dat de sleutelnamen variëren, afhankelijk van de VPN-client-app die u gebruikt. In de sleutels die in ons voorbeeld zijn geselecteerd:

Vpn-toegestane apps per app: voer de toepassingspakket-id('s) in die u eerder hebt verzameld. Bijvoorbeeld:

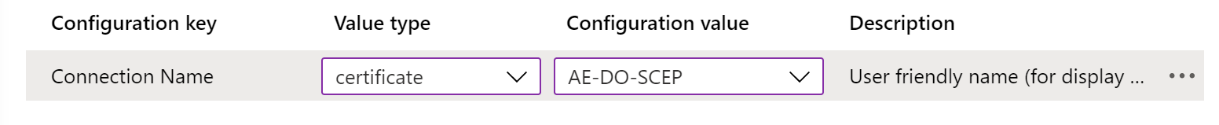

Sleutelhangercertificaatalias (optioneel): wijzig het waardetype van tekenreeks in certificaat. Selecteer het clientcertificaatprofiel dat moet worden gebruikt met VPN-verificatie. Bijvoorbeeld:

Protocol: selecteer het SSL - of IPsec-tunnelprotocol van de VPN.

Verbindingsnaam: voer een beschrijvende naam in voor de VPN-verbinding. Gebruikers zien deze verbindingsnaam op hun apparaten. Voer bijvoorbeeld in

ContosoVPN.Host: voer de hostnaam-URL naar de hoofdrouter in. Voer bijvoorbeeld in

vpn.contoso.com.

Selecteer Volgende.

Selecteer in Toewijzingen de groepen om het configuratiebeleid voor vpn-apps toe te wijzen.

Selecteer Volgende.

Controleer uw instellingen in Controleren en maken. Wanneer u Maken selecteert, worden uw wijzigingen opgeslagen en wordt het beleid geïmplementeerd voor uw groepen. Het beleid wordt ook weergegeven in de lijst met app-configuratiebeleidsregels.

JSON gebruiken

Gebruik deze optie als u niet alle vereiste VPN-instellingen hebt of niet weet die worden gebruikt in Configuration Designer. Neem contact op met uw VPN-leverancier als u hulp nodig hebt.

Het certificaattoken ophalen

Maak in deze stappen een tijdelijk beleid. Het beleid wordt niet opgeslagen. De bedoeling is om het certificaattoken te kopiëren. U gebruikt dit token bij het maken van het VPN-beleid met behulp van JSON (volgende sectie).

Selecteer in het Microsoft Intune-beheercentrumde optie Apps-configuratie>** >Beheerde apparatentoevoegen>.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: voer een naam in. Dit beleid is tijdelijk en wordt niet opgeslagen.

- Platform: selecteer Android Enterprise.

- Profieltype: Selecteer Alleen werkprofiel in persoonlijk eigendom.

- Doel-app: selecteer de VPN-client-app die u eerder hebt toegevoegd.

Selecteer Volgende.

Voer in Instellingen de volgende eigenschappen in:

Indeling van configuratie-instellingen: selecteer Configuratieontwerper gebruiken.

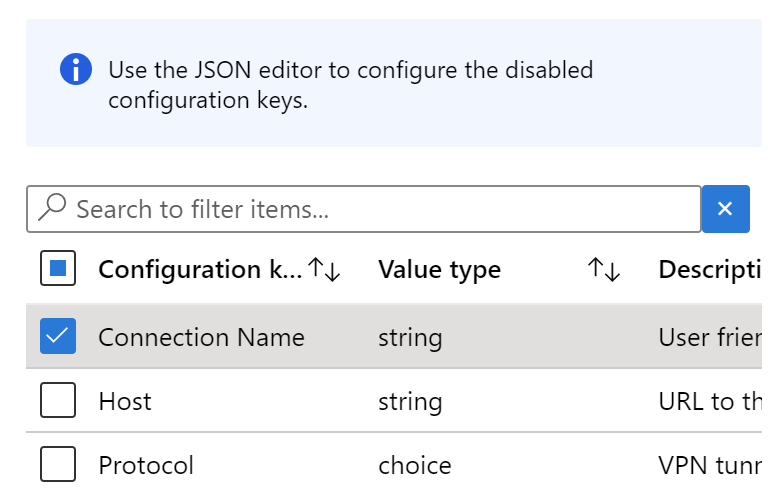

Toevoegen: toont de lijst met configuratiesleutels. Selecteer een willekeurige sleutel met een waardetypetekenreeks. Selecteer OK.

Wijzig het waardetype van tekenreeks in certificaat. In deze stap kunt u het juiste clientcertificaatprofiel selecteren waarmee het VPN wordt geverifieerd:

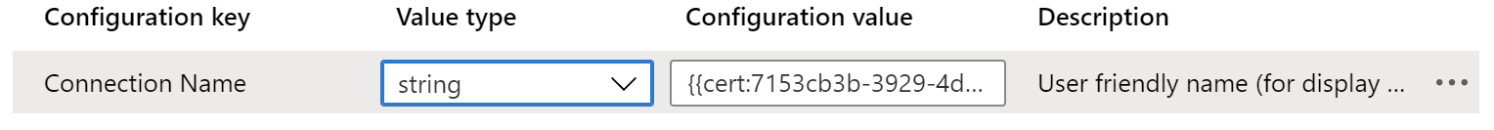

Wijzig het waardetype onmiddellijk terug in tekenreeks. De configuratiewaarde wordt gewijzigd in een token

{{cert:GUID}}:

Kopieer en plak dit certificaattoken in een ander bestand, zoals een teksteditor.

Dit beleid negeren. Sla het niet op. Het enige doel is om het certificaattoken te kopiëren en te plakken.

Het VPN-beleid maken met behulp van JSON

Selecteer in het Microsoft Intune-beheercentrum de optieApps-configuratie>>Beheerde apparaten maken>.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: een unieke beschrijvende naam voor het beleid. Geef je beleid een naam, zodat je ze later eenvoudig kunt identificeren. Een goede beleidsnaam is bijvoorbeeld App-configuratiebeleid: JSON Cisco AnyConnect VPN-beleid voor apparaten met een Android Enterprise-werkprofiel in het hele bedrijf.

- Beschrijving: voer een beschrijving in voor het beleid. Deze instelling is optioneel, maar wordt aanbevolen.

- Platform: selecteer Android Enterprise.

-

Profieltype: Uw opties:

- Alle profieltypen: deze optie ondersteunt verificatie van gebruikersnaam en wachtwoord. Als u verificatie op basis van certificaten gebruikt, gebruikt u deze optie niet.

- Alleen volledig beheerd, toegewezen en Corporate-Owned werkprofiel: deze optie ondersteunt verificatie op basis van certificaten en verificatie van gebruikersnaam en wachtwoord.

- Alleen werkprofiel in persoonlijk eigendom: deze optie ondersteunt verificatie op basis van certificaten en verificatie van gebruikersnaam en wachtwoord.

- Doel-app: selecteer de VPN-client-app die u eerder hebt toegevoegd.

Selecteer Volgende.

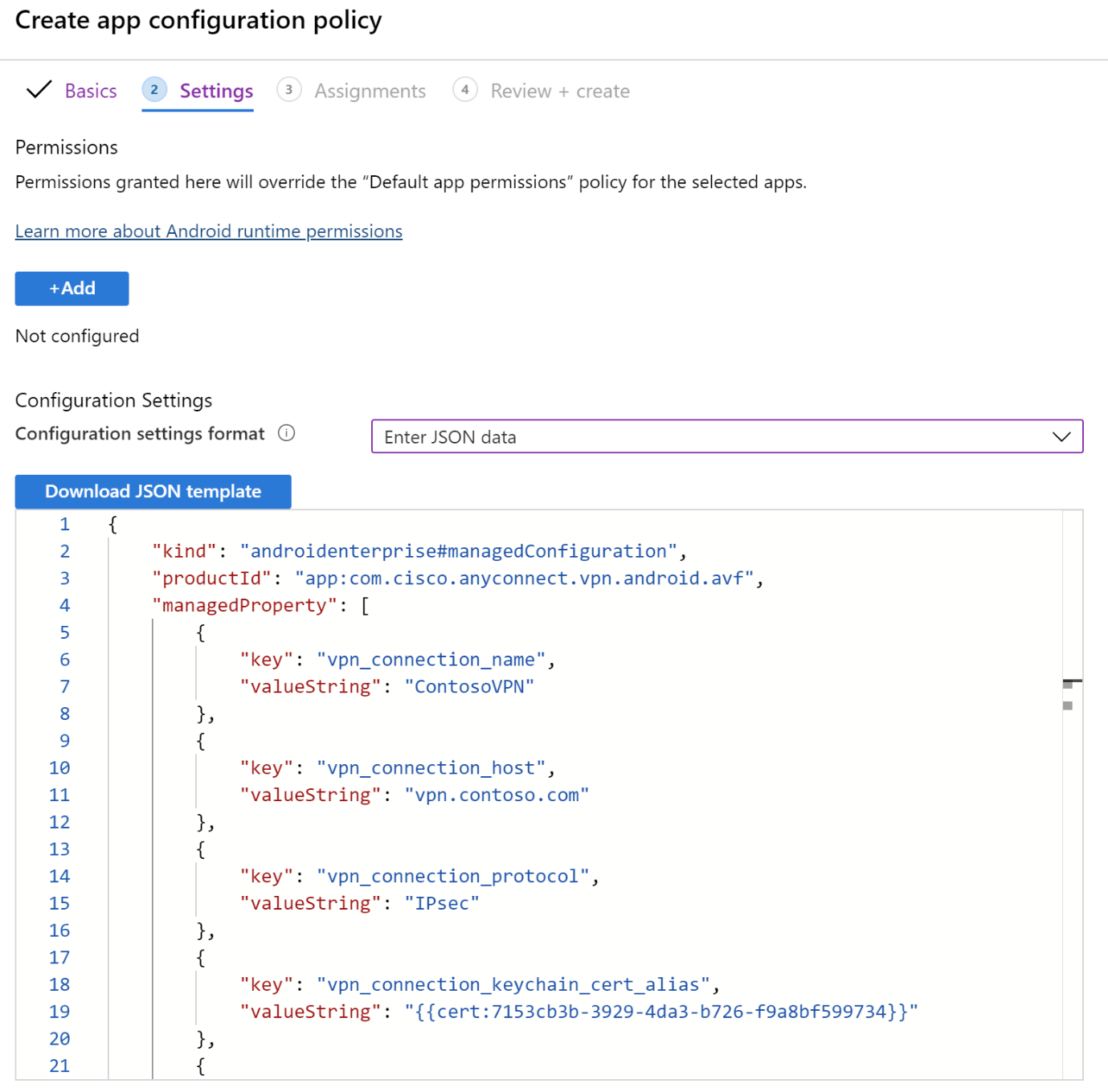

Voer in Instellingen de volgende eigenschappen in:

- Indeling van configuratie-instellingen: selecteer JSON-gegevens invoeren. U kunt de JSON rechtstreeks bewerken.

- JSON-sjabloon downloaden: gebruik deze optie om de sjabloon te downloaden en bij te werken in een externe editor. Wees voorzichtig met teksteditors die slimme aanhalingstekens gebruiken, omdat deze mogelijk een ongeldige JSON maken.

Nadat u de waarden hebt ingevoerd die nodig zijn voor uw configuratie, verwijdert u alle instellingen met

"STRING_VALUE"ofSTRING_VALUE.

Selecteer Volgende.

Selecteer in Toewijzingen de groepen om het configuratiebeleid voor vpn-apps toe te wijzen.

Selecteer Volgende.

Controleer uw instellingen in Controleren en maken. Wanneer u Maken selecteert, worden uw wijzigingen opgeslagen en wordt het beleid geïmplementeerd voor uw groepen. Het beleid wordt ook weergegeven in de lijst met app-configuratiebeleidsregels.

JSON-voorbeeld voor F5 Access VPN

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Aanvullende informatie

- Beleidsregels voor app-configuratie toevoegen voor beheerde Android Enterprise-apparaten

- Android Enterprise-apparaatinstellingen voor het configureren van VPN in Intune