Jamf Mobile Threat Protection integreren met Intune

Voer de volgende stappen uit om de Jamf Mobile Threat Defense-oplossing te integreren met Intune.

Voordat u begint

Voordat u het proces voor de integratie van Jamf met Intune start, moet u aan de volgende vereisten voldoen:

Microsoft Intune Plan 1 abonnement

Microsoft Entra beheerdersreferenties en toegewezen rol die de volgende machtigingen kan verlenen:

- Gebruikersprofiel aanmelden en lezen

- Toegang tot de map als de aangemelde gebruiker

- Adreslijstgegevens lezen

- Informatie over apparaatrisico's verzenden naar Intune

Een geldig Jamf Security Cloud-abonnement

- Een beheerdersaccount met superbeheerdersbevoegdheden

Integratieoverzicht

Het inschakelen van Mobile Threat Defense-integratie tussen Jamf en Intune omvat:

- De UEM Connect-service van Jamf inschakelen om informatie te synchroniseren met Azure en Intune. Synchronisatie omvat metagegevens van gebruikers- en apparaatlevenscyclusbeheer (KGV), samen met het bedreigingsniveau van het MTD-apparaat (Mobile Threat Defense).

- Maak activeringsprofielen in Jamf om het inschrijvingsgedrag van apparaten te definiëren.

- Implementeer de Jamf Trust-app op beheerde iOS- en Android-apparaten.

- Jamf configureren voor selfservice voor eindgebruikers met mam op iOS- en Android-apparaten.

Jamf Mobile Threat Defense-integratie instellen

Het instellen van integratie tussen Jamf en Intune vereist geen ondersteuning van jamf-medewerkers en kan eenvoudig binnen enkele minuten worden uitgevoerd.

Ondersteuning inschakelen voor Jamf in Intune

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Tenantbeheer>Connectors en tokens>Mobile Threat Defense>Toevoegen.

Gebruik op de pagina Connector toevoegen de vervolgkeuzelijst en selecteer Jamf. Selecteer vervolgens Maken.

Selecteer in het deelvenster Mobile Threat Defense de Jamf MTD-connector in de lijst met connectors om het deelvenster Connector bewerken te openen . Selecteer De Jamf-beheerconsole openen om de Jamf Security Cloud-portal te openen en meld u aan.

Ga in de Jamf Security Cloud-portal naar Integraties > UEM-integratie en selecteer het tabblad UEM Connect. Gebruik de vervolgkeuzelijst EMM-leverancier en selecteer Microsoft Intune.

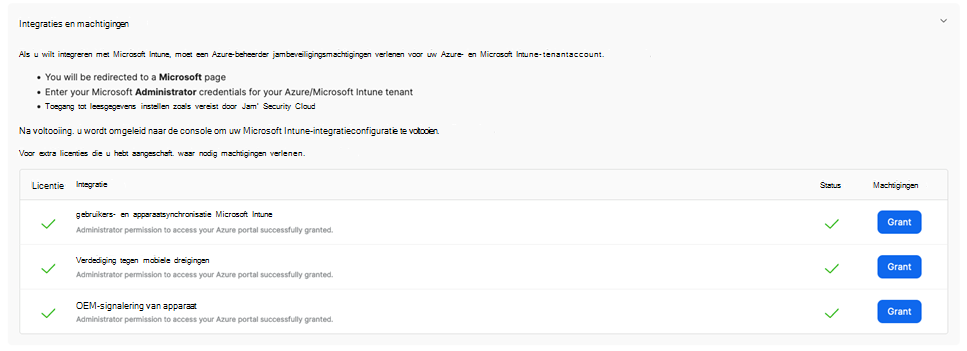

U krijgt een scherm te zien dat lijkt op de volgende afbeelding, met de machtiging die nodig is om de integratie te voltooien:

Selecteer naast Microsoft Intune Gebruikers- en apparaatsynchronisatie de knop Verlenen om het proces te starten om Jamf toestemming te geven om KGV-functies (Life Cycle Management) uit te voeren met Azure en Intune.

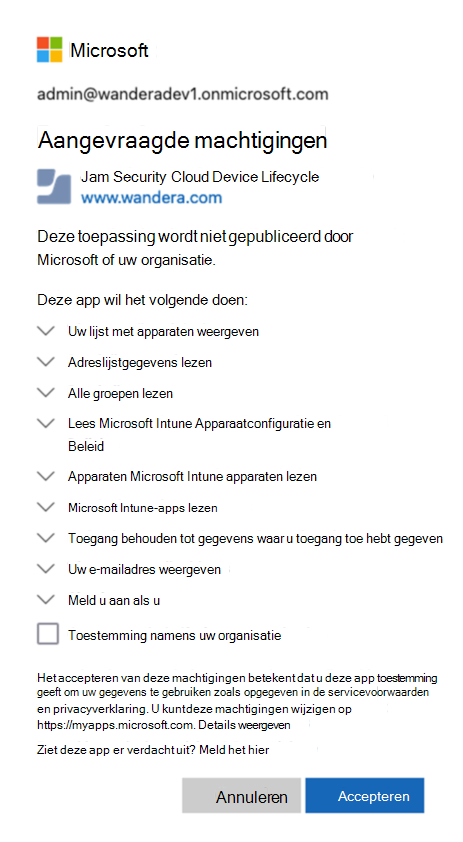

Wanneer u hierom wordt gevraagd, selecteert of voert u uw Azure-beheerdersreferenties in. Controleer de aangevraagde machtigingen en schakel vervolgens het selectievakje Toestemming namens uw organisatie in. Selecteer ten slotte Accepteren om de KGV integratie te autoriseren.

U wordt automatisch teruggestuurd naar de Jamf Security Cloud-portal. Als de autorisatie is geslaagd, staat er een groen vinkje naast de knop Verlenen.

Herhaal het toestemmingsproces voor de resterende vermelde integraties door op de bijbehorende toekenningsknoppen te klikken totdat u groene vinkjes naast elke integratie hebt.

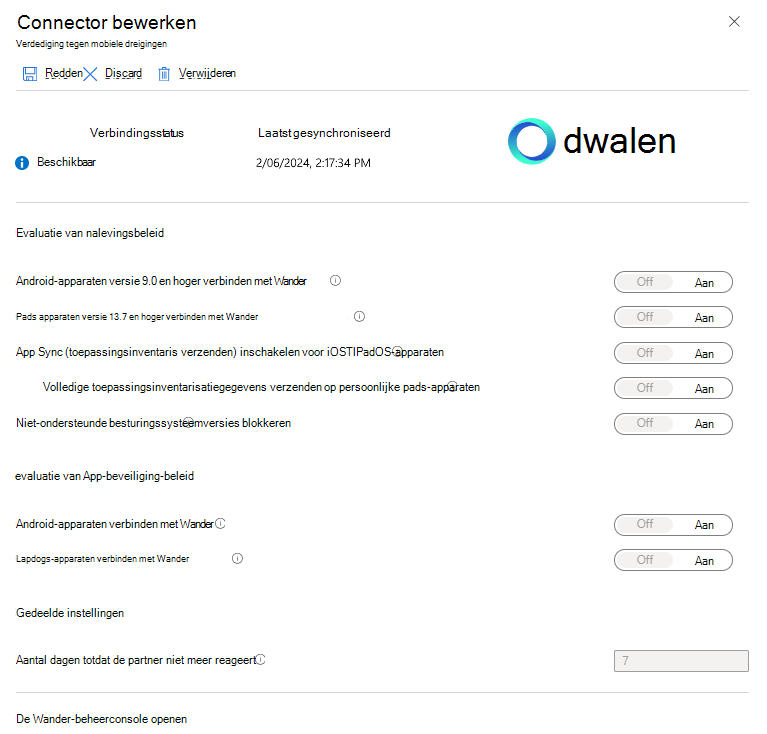

Ga terug naar het Intune-beheercentrum en ga verder met het bewerken van de MTD-connector. Stel alle beschikbare wisselknoppen in op Aan en sla de configuratie op.

Intune en Jamf zijn nu verbonden.

Activeringsprofielen maken in Jamf

Intune implementaties worden gefaciliteerd met behulp van Jamf-activeringsprofielen die zijn gedefinieerd in de Jamf Security Cloud-portal. Elk activeringsprofiel definieert specifieke configuratieopties, zoals verificatievereisten, servicemogelijkheden en eerste groepslidmaatschap.

Nadat u een activeringsprofiel in Jamf hebt gemaakt, wijst u dit toe aan gebruikers en apparaten in Intune. Hoewel een activeringsprofiel universeel is op alle apparaatplatforms en beheerstrategieën, wordt in de volgende stappen gedefinieerd hoe u Intune configureert op basis van deze verschillen.

Bij de stappen hierna wordt ervan uitgegaan dat u een activeringsprofiel in Jamf hebt gemaakt dat u via Intune op uw doelapparaten wilt implementeren. Zie Activeringsprofielen in de Jamf-beveiligingsdocumentatie voor meer informatie over het maken en gebruiken van Jamf-activeringsprofielen .

Opmerking

Wanneer u activeringsprofielen maakt voor implementatie via Intune, moet u Gekoppelde gebruiker instellen op de optie Geverifieerd door id-provider > Microsoft Entra voor maximale beveiliging, platformoverschrijdende compatibiliteit en een gestroomlijnde eindgebruikerservaring.

Jamf Over-the-Air implementeren op door MDM beheerde apparaten

Voor iOS- en Android-apparaten die u beheert met Intune, kan Jamf over-the-air implementeren voor snelle push-gebaseerde activeringen. Zorg ervoor dat u de benodigde activeringsprofielen al hebt gemaakt voordat u doorgaat met deze sectie. Het implementeren van Jamf op beheerde apparaten omvat:

- Jamf-configuratieprofielen toevoegen aan Intune en toewijzen aan doelapparaten.

- De Jamf-vertrouwens-app en de bijbehorende app-configuraties toevoegen aan Intune en toewijzen aan doelapparaten.

iOS-configuratieprofielen configureren en implementeren

In deze sectie downloadt u de vereiste configuratiebestanden voor iOS-apparaten en levert u deze vervolgens via MDM via mdm via de air naar uw Intune beheerde apparaten.

Navigeer in de Jamf Security Cloud-portal naar het activeringsprofiel dat u wilt implementeren (Activeringen van apparaten>) en selecteer vervolgens het tabblad >ImplementatiestrategieënBeheerde apparaten>Microsoft Intune.

Vouw de secties Apple iOS Onder supervisie of Apple iOS zonder supervisie uit op basis van de configuratie van uw apparaatpark.

Download het opgegeven configuratieprofiel en bereid u voor op het uploaden ervan in een latere stap.

Open Microsoft Intune beheercentrum en navigeer naar Apparaten > iOS-/iPadOS-configuratieprofielen>. SelecteerNieuw beleid maken>.

Selecteer in het deelvenster dat verschijnt voor Platformde optie iOS/iPadOS en voor Profieltypede optie Sjabloon en vervolgens Aangepast. Selecteer Maken.

Geef in het veld Naam een beschrijvende titel op voor de configuratie, die idealiter overeenkomt met wat u het activeringsprofiel in de Jamf Security Cloud-portal hebt genoemd. Een overeenkomende naam helpt in de toekomst kruisverwijzingen te vereenvoudigen. U kunt desgewenst ook de activeringsprofielcode opgeven. U wordt aangeraden aan te geven of de configuratie voor apparaten onder supervisie of zonder supervisie is door de naam als zodanig te achtervoegen.

Geef eventueel een beschrijving op met meer informatie voor andere beheerders over het doel/gebruik van de configuratie. Selecteer Volgende.

Geef op de pagina Configuratie-instellingen voor Configuratieprofielbestand het gedownloade configuratieprofiel op of blader naar het activeringsprofiel dat in stap 3 is gedownload. Zorg ervoor dat u het juiste profiel onder supervisie of zonder supervisie selecteert als u beide hebt gedownload. Selecteer Volgende.

Wijs het configuratieprofiel toe aan groepen gebruikers of apparaten waarop Jamf moet zijn geïnstalleerd. We raden u aan te beginnen met een testgroep en vervolgens uit te breiden nadat u hebt geverifieerd dat activeringen correct werken. Selecteer Volgende.

Controleer de configuratie op correctheidsbewerkingen en selecteer vervolgens Maken om het configuratieprofiel te maken en te implementeren.

Opmerking

Jamf biedt een verbeterd implementatieprofiel voor iOS-apparaten onder supervisie. Als u een gemengde vloot apparaten onder supervisie en zonder supervisie hebt, herhaalt u de bovenstaande stappen voor het andere profieltype zo nodig. Dezelfde stappen moeten worden gevolgd voor toekomstige activeringsprofielen die via Intune moeten worden geïmplementeerd. Neem contact op met jamf-ondersteuning als u een gemengde vloot van iOS-apparaten onder supervisie en zonder supervisie hebt en hulp nodig hebt bij beleidstoewijzingen op basis van de modus onder supervisie.

Jamf implementeren op niet-ingeschreven apparaten met door MAM beheerde toepassingen

Voor niet-ingeschreven apparaten met door MAM beheerde toepassingen maakt Jamf gebruik van een geïntegreerde onboarding-ervaring op basis van verificatie om bedrijfsgegevens in door MAM beheerde apps te activeren en te beveiligen.

In de volgende secties wordt beschreven hoe u Jamf en Intune configureert, zodat eindgebruikers Jamf naadloos kunnen activeren voordat ze toegang hebben tot bedrijfsgegevens.

Azure Device Provisioning configureren in een Jamf-activeringsprofiel

Voor activeringsprofielen die met MAM moeten worden gebruikt, moet Gekoppelde gebruiker zijn ingesteld op de optie Geverifieerd door id-provider > Microsoft Entra.

Selecteer in de Jamf Security Cloud-portal een bestaand activeringsprofiel of maak een nieuw activeringsprofiel dat niet-ingeschreven apparaten met beheerde MAM-toepassingen gebruiken tijdens de inschrijving in Activeringen van apparaten > .

Selecteer het tabblad Inrichting op basis van identiteit en schuif naar de sectie Microsoft.

Selecteer de wisselknop voor het activeringsprofiel dat u wilt gebruiken, waarmee het venster Automatische inrichting toevoegen aan activeringsprofiel wordt geopend.

Kies ervoor om de huidige selectie van de optie Iedereen (elke groep) te bevestigen of selecteer Specifieke groepen en voeg vervolgens groeps-id's toe om gebruikersactivering te beperken tot alleen deze groepen.

- Als een of meer groeps-id's zijn gedefinieerd, moet een gebruiker die MAM activeert lid zijn van ten minste een van de opgegeven groepen om te activeren met dit activeringsprofiel.

- U kunt meerdere activeringsprofielen instellen voor dezelfde Azure-tenant-id, waarbij elk profiel een andere groeps-id gebruikt. Met behulp van verschillende groeps-id's kunt u apparaten inschrijven bij Jamf op basis van azure-groepslidmaatschap, waardoor gedifferentieerde mogelijkheden per groep op het moment van activering mogelijk zijn.

- U kunt één standaardactiveringsprofiel configureren dat geen groeps-id's opgeeft. Deze groep fungeert als een catch-all voor alle activeringen waarbij de geverifieerde gebruiker geen lid is van een groep met een koppeling naar een ander activeringsprofiel.

Selecteer Opslaan in de rechterbovenhoek van de pagina.

Volgende stappen

- Als Jamf-activeringsprofielen zijn geladen in de Jamf Security Cloud-portal, maakt u client-apps in Intune om de Jamf Trust-app te implementeren op Android- en iOS-/iPadOS-apparaten. De Jamf-app-configuratie biedt essentiële functionaliteit als aanvulling op apparaatconfiguratieprofielen die naar apparaten worden gepusht en wordt aanbevolen voor alle implementaties. Zie MTD-apps toevoegen voor de procedures en aangepaste details die specifiek zijn voor de Jamf-apps.

- Als Jamf is geïntegreerd met Intune, kunt u uw configuratie afstemmen, rapporten bekijken en breder implementeren in uw mobiele apparaten. Zie de handleiding voor het ondersteuningscentrum Aan de slag in de Jamf-documentatie voor gedetailleerde configuratiehandleidingen.