SDK-installatie en -configuratie voor Microsoft Information Protection (MIP)

De artikelen Quickstart en Zelfstudie zijn gericht op het bouwen van toepassingen die gebruikmaken van de MIP SDK-bibliotheken en API's. In dit artikel leest u hoe u uw Microsoft 365-abonnement en clientwerkstation instelt en configureert ter voorbereiding op het gebruik van de SDK.

Vereisten

Lees de volgende onderwerpen voordat u aan de slag gaat:

- Microsoft Purview-nalevingsportal

- Wat is Azure Information Protection?

- Hoe werkt de beveiliging in Azure Information Protection?

Belangrijk

Als u de privacy van gebruikers wilt respecteren, moet u de gebruiker vragen toestemming te geven voordat u automatische logboekregistratie inschakelt. Het volgende voorbeeld is een standaardbericht dat Microsoft gebruikt voor logboekmelding:

Door fout- en prestatielogboekregistratie in te schakelen, gaat u akkoord met het verzenden van fout- en prestatiegegevens naar Microsoft. Microsoft verzamelt fout- en prestatiegegevens via internet ('Gegevens'). Microsoft gebruikt deze gegevens om de kwaliteit, beveiliging en integriteit van Microsoft-producten en -services te bieden en te verbeteren. We analyseren bijvoorbeeld de prestaties en betrouwbaarheid, zoals welke functies u gebruikt, hoe snel de functies reageren, apparaatprestaties, interacties met de gebruikersinterface en eventuele problemen die u ondervindt met het product. Gegevens bevatten ook informatie over de configuratie van uw software, zoals de software die u momenteel uitvoert en het IP-adres.

Registreren voor een Office 365-abonnement

Veel van de SDK-voorbeelden vereisen toegang tot een Office 365-abonnement. Als u dat nog niet hebt gedaan, moet u zich aanmelden voor een van de volgende abonnementstypen:

| Naam | Registreren |

|---|---|

| Proefabonnement Office 365 Enterprise E3 (gratis proefversie van 30 dagen) | https://go.microsoft.com/fwlink/p/?LinkID=403802 |

| Office 365 Enterprise E3 of E5 | https://www.microsoft.com/microsoft-365/enterprise/office-365-e3 |

| Enterprise Mobility and Security E3 of E5 | https://www.microsoft.com/security |

| Azure Information Protection Premium P1 of P2 | Microsoft 365-licentierichtlijnen voor beveiliging en naleving |

| Microsoft 365 E3, E5 of F1 | https://www.microsoft.com/microsoft-365/enterprise/microsoft365-plans-and-pricing |

Vertrouwelijkheidslabels configureren

Als u momenteel Azure Information Protection gebruikt, moet u uw labels migreren naar het Office 365-beveiligings- en compliancecentrum. Zie Azure Information Protection-labels migreren naar het Office 365 Security & Compliance Center voor meer informatie over het proces.

Uw clientwerkstation configureren

Voer vervolgens de volgende stappen uit om ervoor te zorgen dat uw clientcomputer correct is ingesteld en geconfigureerd.

Als u een Windows 10-werkstation gebruikt:

Werk met Windows Update uw computer bij naar Windows 10 Fall Creators Update (versie 1709) of hoger. Uw huidige versie controleren:

- Klik op het Windows-pictogram in de linkerbenedenhoek.

- Typ 'Info over uw pc' en druk op Enter.

- Schuif omlaag naar Windows-specificaties en kijk onder Versie.

Als u een Windows 11- of Windows 10-werkstation gebruikt:

Zorg ervoor dat de ontwikkelaarsmodus is ingeschakeld op uw werkstation:

- Klik op het Windows-pictogram in de linkerbenedenhoek.

- Typ 'Functies voor ontwikkelaars gebruiken' en druk op Enter wanneer het item Functies voor ontwikkelaars gebruiken wordt weergegeven.

- Selecteer in het dialoogvenster Instellingen , voor ontwikkelaars, onder Functies voor ontwikkelaars , de optie Ontwikkelaarsmodus gebruiken.

- Sluit het dialoogvenster Instellingen.

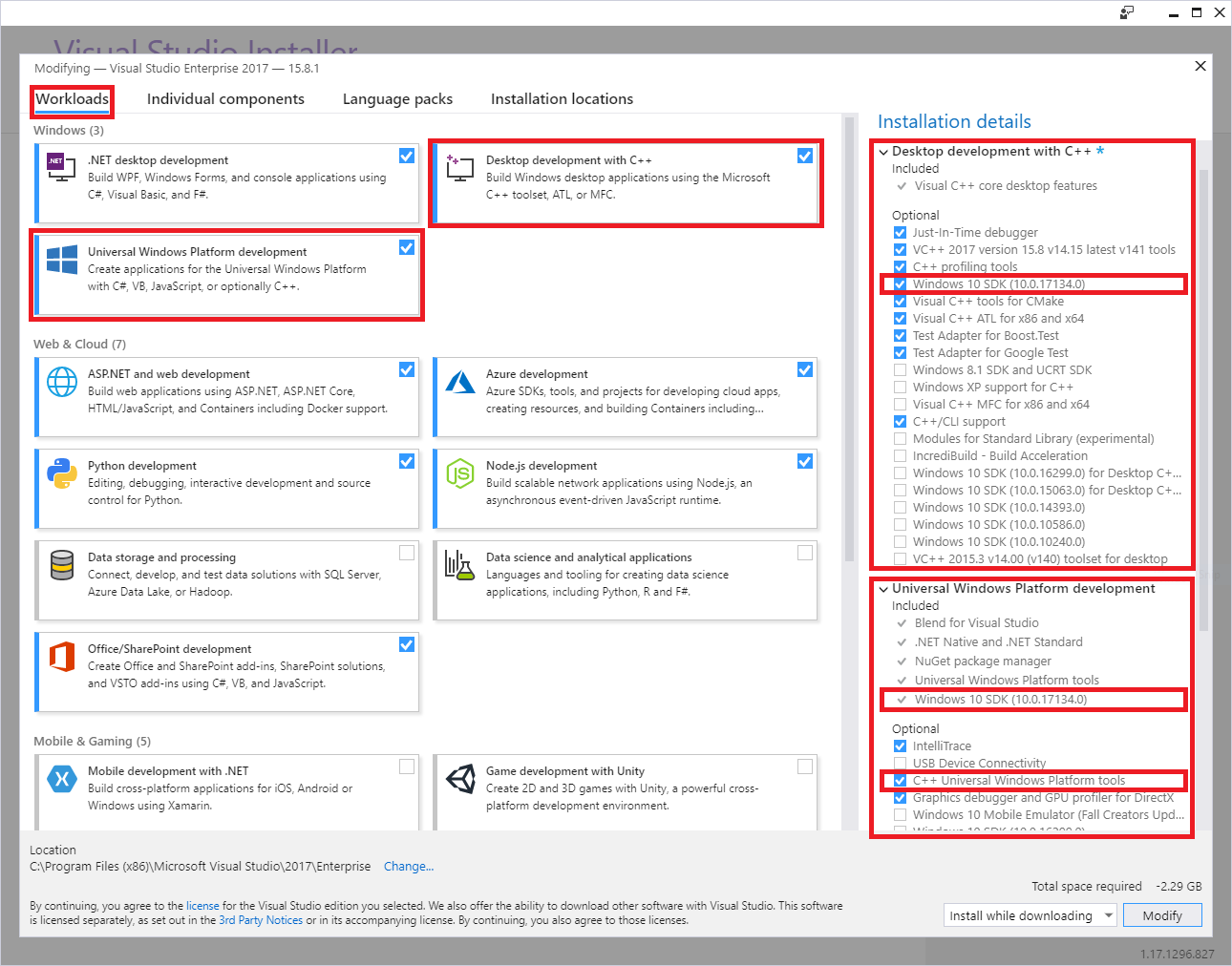

Installeer Visual Studio 2019 met de volgende workloads en optionele onderdelen:

Universeel Windows-platform ontwikkeling Windows-workload, plus de volgende optionele onderdelen:

- Hulpprogramma's voor C++ Universeel Windows-platform

- Windows 10 SDK 10.0.16299.0 SDK of hoger, indien niet standaard opgenomen

Desktopontwikkeling met C++ Windows-workload, plus de volgende optionele onderdelen:

- Windows 10 SDK 10.0.16299.0 SDK of hoger, indien niet standaard opgenomen

Installeer de ADAL.PS PowerShell-module:

Omdat beheerdersrechten vereist zijn om modules te installeren, moet u eerst het volgende doen:

- meld u aan bij uw computer met een account met beheerdersrechten.

- voer de Windows PowerShell-sessie uit met verhoogde rechten (Als administrator uitvoeren).

Voer vervolgens de

install-module -name adal.pscmdlet uit:PS C:\WINDOWS\system32> install-module -name adal.ps Untrusted repository You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A PS C:\WINDOWS\system32>

Bestanden downloaden:

De MIP SDK wordt ondersteund op de volgende platforms, met afzonderlijke downloads voor elk ondersteund platform/elke ondersteunde taal:

Besturingssysteem Versies Downloads Opmerkingen Ubuntu 20.04 C++ tar.gz

Java-tar.gz (preview)

.NET CoreUbuntu 22.04 C++ tar.gz

Java-tar.gz (preview)

.NET CoreUbuntu 24.04 C++ tar.gz

Java-tar.gz (preview)

.NET CoreRed Hat Enterprise Linux 8 en 9 C++ tar.gz Debian 10 en 11 C++ tar.gz macOS Alle ondersteunde versies C++ .zip Xcode-ontwikkeling vereist 13 of hoger. Windows Alle ondersteunde versies, 32/64-bits C++

C++/.NET NuGet

Java-.zip (preview)Android 9.0 en hoger C++ .zip Alleen beveiligings- en beleids-SDK's. iOS Alle ondersteunde versies C++ .zip Alleen beveiligings- en beleids-SDK's. Tar.gz/. Zip-downloads

Tar.gz en . Zip-downloads bevatten gecomprimeerde bestanden, één voor elke API. De gecomprimeerde bestanden worden als volgt genoemd, waarbij <API> =

file,protectionof , enupeOS <> = het platform:mip_sdk_<API>_<OS>_1.0.0.0.zip (or .tar.gz). Het bestand voor binaire bestanden en headers van de Protection SDK op Debian is bijvoorbeeld:mip_sdk_protection_debian9_1.0.0.0.tar.gz. Elk .tar.gz/.zip is onderverdeeld in drie mappen:- Bins: Gecompileerde binaire bestanden voor elke platformarchitectuur, indien van toepassing.

- Inclusief: Koptekstbestanden (C++).

- Voorbeelden: Broncode voor voorbeeldtoepassingen.

NuGet-pakketten

Als u Visual Studio-ontwikkeling uitvoert, kan de SDK ook worden geïnstalleerd via de NuGet Pakketbeheer Console:

Install-Package Microsoft.InformationProtection.File Install-Package Microsoft.InformationProtection.Policy Install-Package Microsoft.InformationProtection.ProtectionAls u het NuGet-pakket niet gebruikt, voegt u de paden van de binaire SDK-bestanden toe aan de omgevingsvariabele PATH. Met de VARIABELE PATH kunnen de afhankelijke binaire bestanden (DLL's) tijdens runtime worden gevonden, door clienttoepassingen (OPTIONEEL):

Als u een Windows 11- of Windows 10-werkstation gebruikt:

Klik op het Windows-pictogram in de linkerbenedenhoek.

Typ 'Pad' en druk op Enter wanneer het item Omgevingsvariabelen van het systeem bewerken wordt weergegeven.

Klik in het dialoogvenster Systeemeigenschappen op Omgevingsvariabelen.

Klik in het dialoogvenster Omgevingsvariabelen op de rij Padvariabele onder Gebruikersvariabelen voor <de gebruiker> en klik vervolgens op Bewerken....

Klik in het dialoogvenster Omgevingsvariabele bewerken op Nieuw, waarmee een nieuwe bewerkbare rij wordt gemaakt. Als u het volledige pad naar elk van de

file\bins\debug\amd64,protection\bins\debug\amd64enupe\bins\debug\amd64submappen gebruikt, voegt u een nieuwe rij voor elke rij toe. De SDK-mappen worden opgeslagen in een<API>\bins\<target>\<platform>indeling, waarbij:-

<API> =

file,protectionupe -

<target> =

debug,release -

<platform> =

amd64(x64),x86enz.

-

<API> =

Wanneer u klaar bent met het bijwerken van de padvariabele , klikt u op OK. Klik vervolgens op OK wanneer u terugkeert naar het dialoogvenster Omgevingsvariabelen .

SDK-voorbeelden downloaden van GitHub (OPTIONEEL):

- Als u er nog geen hebt, maakt u eerst een GitHub-profiel.

- Installeer vervolgens de nieuwste versie van de Git-clienthulpprogramma's van Software Freedom Conservancy (Git Bash)

- Download met Behulp van Git Bash de voorbeeld(en) van belang:

- Gebruik de volgende query om de opslagplaatsen weer te geven: https://github.com/Azure-Samples?utf8=%E2%9C%93& q=MipSdk.

- Gebruik Git Bash

git clone https://github.com/azure-samples/<repo-name>om elke voorbeeldopslagplaats te downloaden.

Een clienttoepassing registreren bij Microsoft Entra-id

Als onderdeel van het inrichtingsproces voor Microsoft 365-abonnementen wordt een gekoppelde Microsoft Entra-tenant gemaakt. De Microsoft Entra-tenant biedt identiteits- en toegangsbeheer voor Microsoft 365-gebruikersaccounts en toepassingsaccounts. Voor toepassingen waarvoor toegang tot beveiligde API's (zoals MIP-API's) is vereist, is een toepassingsaccount vereist.

Voor verificatie en autorisatie tijdens runtime worden accounts vertegenwoordigd door een beveiligingsprincipaal, die is afgeleid van de identiteitsgegevens van het account. Beveiligingsprinciplen die een toepassingsaccount vertegenwoordigen, worden een service-principal genoemd.

Een toepassingsaccount registreren in Microsoft Entra-id voor gebruik met de quickstarts en MIP SDK-voorbeelden:

Belangrijk

Als u toegang wilt krijgen tot Microsoft Entra-tenantbeheer voor het maken van accounts, moet u zich aanmelden bij Azure Portal met een gebruikersaccount dat lid is van de rol Eigenaar voor het abonnement. Afhankelijk van de configuratie van uw tenant moet u mogelijk ook lid zijn van de directoryrol Global Admininstrator om een toepassing te registreren. We raden u aan om te testen met een beperkt account. Zorg ervoor dat het account alleen rechten heeft voor toegang tot de benodigde SCC-eindpunten. Cleartext-wachtwoorden die via de opdrachtregel worden doorgegeven, kunnen worden verzameld door logboekregistratiesystemen.

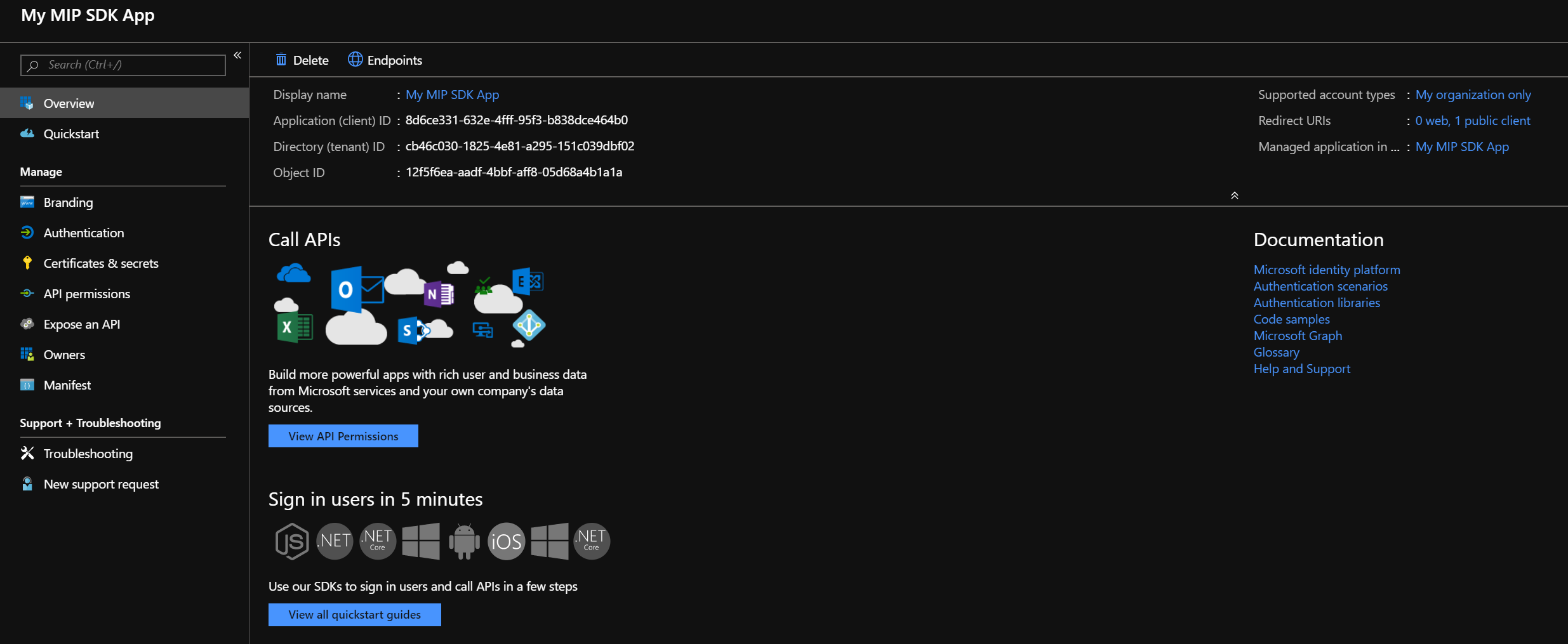

Volg de stappen in Een app registreren met Microsoft Entra ID, Een nieuwe toepassing registreren. Gebruik voor testdoeleinden de volgende waarden voor de opgegeven eigenschappen tijdens het doorlopen van de handleidingstappen:

- Ondersteunde accounttypen : selecteer alleen Accounts in deze organisatiemap.

-

Omleidings-URI : stel het type omleidings-URI in op 'Openbare client (mobiel & desktop).' Als uw toepassing gebruikmaakt van de Microsoft Authentication Library (MSAL), gebruikt u

http://localhost. Gebruik anders iets in de indeling<app-name>://authorize.

Wanneer u klaar bent, keert u terug naar de pagina Geregistreerde app voor uw nieuwe toepassingsregistratie. Kopieer en sla de GUID op in het veld Toepassings-id (client), omdat u deze nodig hebt voor de quickstarts.

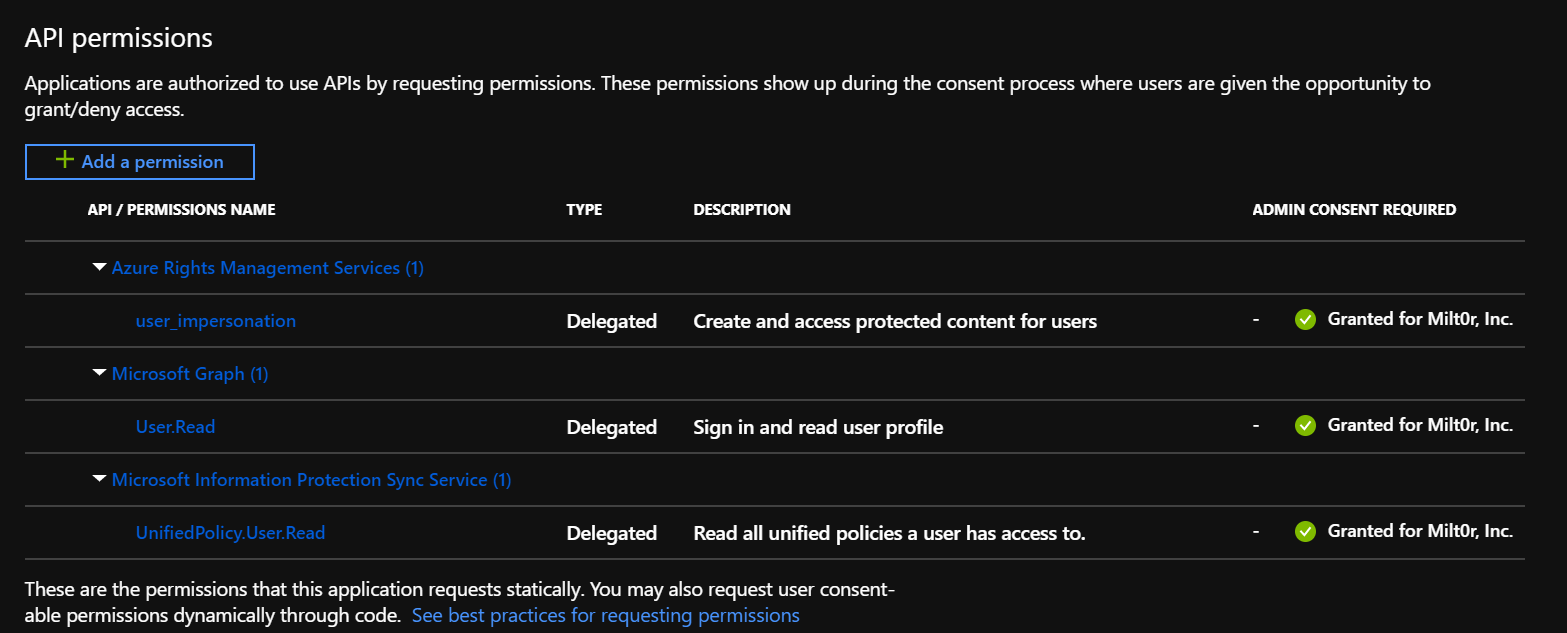

Klik vervolgens op API-machtigingen om de API's en machtigingen toe te voegen waartoe de client toegang nodig heeft. Klik op Een machtiging toevoegen om de blade API-machtigingen aanvragen te openen.

Nu voegt u de MIP-API's en machtigingen toe die de toepassing tijdens runtime nodig heeft:

- Klik op de pagina Een API selecteren op Azure Rights Management Services.

- Klik op de pagina Api van Azure Rights Management Services op Gedelegeerde machtigingen.

- Controleer in de sectie Machtigingen selecteren de machtiging user_impersonation . Met dit recht kan de toepassing beveiligde inhoud maken en openen namens een gebruiker.

- Klik op Machtigingen toevoegen om op te slaan.

Herhaal stap 4, maar wanneer u bij de pagina Een API selecteren bent, moet u naar de API zoeken.

- Klik op de pagina Een API selecteren op API's die mijn organisatie gebruikt en typ vervolgens in het zoekvak 'Microsoft Information Protection Sync Service' en selecteer deze.

- Klik op de pagina Microsoft Information Protection Sync Service-API op Gedelegeerde machtigingen.

- Vouw het knooppunt UnifiedPolicy uit en controleer UnifiedPolicy.User.Read

- Klik op Machtigingen toevoegen om op te slaan.

Wanneer u weer op de pagina API-machtigingen bent, klikt u op Beheerderstoestemming verlenen voor (tenantnaam) en vervolgens op Ja. Deze stap geeft vooraf toestemming aan de toepassing die deze registratie gebruikt, om toegang te krijgen tot de API's onder de opgegeven machtigingen. Als u bent aangemeld als globale beheerder, wordt toestemming vastgelegd voor alle gebruikers in de tenant die de toepassing uitvoeren; anders geldt dit alleen voor uw gebruikersaccount.

Wanneer u klaar bent, moeten toepassingsregistratie en API-machtigingen er ongeveer uitzien als in de volgende voorbeelden:

Zie Een clienttoepassing configureren voor toegang tot web-API's voor meer informatie over het toevoegen van API's en machtigingen voor een registratie. Hier vindt u informatie over het toevoegen van de API's en machtigingen die nodig zijn voor een clienttoepassing.

Een Information Protection Integration Agreement (IPIA) aanvragen

Voordat u een toepassing kunt vrijgeven die is ontwikkeld met MIP voor het publiek, moet u een formele overeenkomst met Microsoft aanvragen en voltooien.

Notitie

Deze overeenkomst is niet vereist voor toepassingen die alleen bedoeld zijn voor intern gebruik.

Haal uw IPIA op door een e-mailbericht te verzenden naar IPIA@microsoft.com de volgende informatie:

Onderwerp: IPIA aanvragen voor bedrijfsnaam

Neem in de hoofdtekst van het e-mailbericht het volgende op:

- Toepassings- en productnaam

- Voor- en achternaam van de aanvrager

- E-mailadres van de aanvrager

Na ontvangst van uw IPIA-aanvraag sturen we u een formulier (als Word-document). Bekijk de voorwaarden van de IPIA en retourneer het formulier met IPIA@microsoft.com de volgende informatie:

- Juridische naam van het bedrijf

- Staat/provincie (VS/Canada) of land van integratie

- Bedrijfs-URL

- E-mailadres van de contactpersoon

- Aanvullende adressen van het bedrijf (optioneel)

- Naam van de bedrijfstoepassing

- Korte beschrijving van de toepassing

- Azure-tenant-id

- App-id voor de toepassing

- Zakelijke contactpersonen, e-mail en telefoon voor correspondentie met kritieke situaties

Wanneer we uw formulier ontvangen, sturen we u de uiteindelijke IPIA-koppeling om digitaal te ondertekenen. Na uw ondertekening wordt het ondertekend door de juiste Microsoft-vertegenwoordiger, die de overeenkomst voltooit.

Hebt u al een ondertekende IPIA?

Als u al een ondertekende IPIA hebt en een nieuwe app-id wilt toevoegen voor een toepassing die u uitbrengt, stuurt u een e-mail naar IPIA@microsoft.com en geeft u ons de volgende informatie:

- Naam van de bedrijfstoepassing

- Korte beschrijving van de toepassing

- Azure-tenant-id (zelfs als hetzelfde als voorheen)

- App-id voor de toepassing

- Zakelijke contactpersonen, e-mail en telefoon voor correspondentie met kritieke situaties

Na het verzenden van de e-mail kunt u maximaal 72 uur wachten op een bevestiging van het ontvangstbewijs.

Zorg ervoor dat uw app de vereiste runtime heeft

Notitie

Deze stap is alleen nodig als u de toepassing implementeert op een computer zonder Visual Studio of als de Visual Studio-installatie de Visual C++ Runtime-onderdelen mist.

Voor toepassingen die zijn gebouwd met de MIP SDK, moet de Visual C++ 2015- of Visual C++ 2017-runtime worden geïnstalleerd, als deze nog niet aanwezig is.

- Microsoft Visual C++ 2015 Herdistribueerbare update 3

- Microsoft Visual C++ Redistributable voor Visual Studio 2017

Deze werken alleen als de toepassing is gebouwd als release. Als de toepassing is gebouwd als Foutopsporing, moeten de DLL's van Visual C++ runtime-foutopsporing worden opgenomen in de toepassing of op de computer zijn geïnstalleerd.

Volgende stappen

- Als u een C++-ontwikkelaar bent

- Lees waarnemersconcepten voordat u de quickstart-sectie start voor meer informatie over de asynchrone aard van de C++-API's.

- Wanneer u klaar bent om ervaring te krijgen met de SDK, begint u met quickstart: Initialisatie van clienttoepassingen (C++).

- Als u een C#-ontwikkelaar bent, begint u met Quickstart: Initialisatie van clienttoepassingen (C#) als u klaar bent om ervaring met de SDK te krijgen.