Op rollen gebaseerd toegangsbeheer (RBAC)

OneLake RBAC maakt gebruik van roltoewijzingen om machtigingen toe te passen op de leden. U kunt rollen toewijzen aan personen of aan beveiligingsgroepen, Microsoft 365-groepen en distributielijsten. Elk lid in de gebruikersgroep krijgt de toegewezen rol.

Als iemand zich in twee of meer beveiligingsgroepen of Microsoft 365-groep bevindt, krijgt deze persoon het hoogste machtigingsniveau dat door de rollen wordt verstrekt. Als u gebruikersgroepen nest en een rol toewijst aan een groep, hebben alle ingesloten gebruikers machtigingen.

Met OneLake RBAC kunnen gebruikers alleen rollen voor gegevenstoegang definiëren voor Lakehouse-items .

OneLake RBAC beperkt de toegang tot gegevens voor gebruikers met Werkruimteviewer of leestoegang tot een lakehouse. Deze is niet van toepassing op werkruimtebeheerders, leden of inzenders. Als gevolg hiervan ondersteunt OneLake RBAC alleen het leesniveau van machtigingen.

RBAC-rollen maken

U kunt OneLake RBAC-rollen definiëren en beheren via uw lakehouse-instellingen voor gegevenstoegang.

Meer informatie vindt u in Aan de slag met Data Access-rollen.

Standaard RBAC-rol in Lakehouse

Wanneer de gebruiker een nieuw lakehouse maakt, genereert OneLake een standaard RBAC-rol met de naam Default Readers. Met de rol kunnen alle gebruikers met de machtiging ReadAll alle mappen in het item lezen.

Dit is de standaardroldefinitie:

| Fabric-item | Rolnaam | Machtiging | Mappen die zijn opgenomen | Toegewezen leden |

|---|---|---|---|---|

| Lakehouse | DefaultReader |

ReadAll | Alle mappen onder Tables/ en Files/ |

Alle gebruikers met de machtiging ReadAll |

Notitie

Als u de toegang tot specifieke gebruikers of specifieke mappen wilt beperken, moet u de standaardrol wijzigen of verwijderen en een nieuwe aangepaste rol maken.

Overname in OneLake RBAC

Voor een bepaalde map nemen OneLake RBAC-machtigingen altijd over aan de volledige hiërarchie van de bestanden en submappen van de map.

Bijvoorbeeld, op basis van de volgende hiërarchie van een lakehouse in OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Voor de opgegeven hiërarchie krijgen OneLake RBAC-machtigingen voor Role1 en Role2 nemen ze op een volgende manier over:

| Rol | Toestemming | Map die is gedefinieerd in de machtiging | Mappen en bestanden die de machtiging overnemen |

| Rol1 | Lezen | map1 |

|

| Role2 | Lezen | map2 |

|

Doorkruising en vermelding in OneLake RBAC

OneLake RBAC biedt automatische doorkruising van bovenliggende items om ervoor te zorgen dat gegevens gemakkelijk te vinden zijn. Als een gebruiker Lezen verleent aan submap11, verleent deze de gebruiker de mogelijkheid om de bovenliggende mapmap1 weer te geven en te doorlopen. Deze functionaliteit is vergelijkbaar met mapmachtigingen van Windows, waarbij het verlenen van toegang tot een submap detectie en doorkruising biedt voor de bovenliggende mappen. De lijst en doorkruising die aan het bovenliggende item worden verleend, worden niet uitgebreid naar andere items buiten de directe bovenliggende items, zodat andere mappen veilig blijven.

Bijvoorbeeld, op basis van de volgende hiërarchie van een lakehouse in OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Voor de opgegeven hiërarchie biedt OneLake RBAC-machtigingen voor 'Role1' de volgende toegang. De toegang tot file11.txt is niet zichtbaar omdat het geen bovenliggende submap11 is. Ook voor Role2 is file111.txt ook niet zichtbaar.

| Rol | Toestemming | Map die is gedefinieerd in de machtiging | Mappen en bestanden die de machtiging overnemen |

| Rol1 | Lezen | submap11 |

|

| Role2 | Lezen | submap111 |

|

Voor snelkoppelingen is het gedrag van de vermelding iets anders. Snelkoppelingen naar externe gegevensbronnen gedragen zich hetzelfde als mappen, maar snelkoppelingen naar andere OneLake-locaties hebben gespecialiseerd gedrag. Toegang tot een OneLake-snelkoppeling wordt bepaald door de doelmachtigingen van de snelkoppeling. Bij het weergeven van snelkoppelingen wordt er geen aanroep uitgevoerd om de doeltoegang te controleren. Als gevolg hiervan worden bij het weergeven van een map alle interne snelkoppelingen geretourneerd, ongeacht de toegang van een gebruiker tot het doel. Wanneer een gebruiker probeert de snelkoppeling te openen, wordt de toegangscontrole geëvalueerd en ziet een gebruiker alleen gegevens die ze de vereiste machtigingen hebben om te zien. Zie de sectie Beveiliging van snelkoppelingen voor meer informatie over snelkoppelingen.

In de onderstaande voorbeelden wordt de volgende maphiërarchie gebruikt.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Rol | Toestemming | Map die is gedefinieerd in de machtiging | Resultaat van het weergeven van bestanden |

| Rol1 | Lezen | map1 |

|

| Role2 | N.V.T | N.V.T |

|

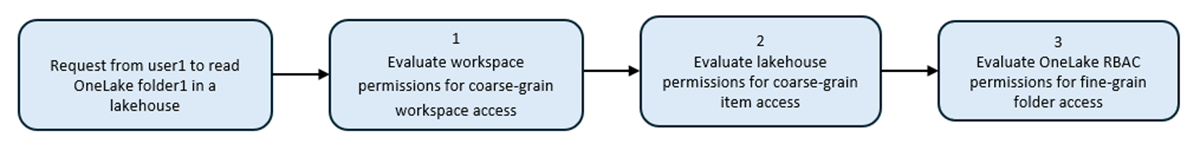

Hoe OneLake RBAC-machtigingen worden geëvalueerd met infrastructuurmachtigingen

Met werkruimte- en itemmachtigingen kunt u 'grofkorrelige' toegang verlenen tot gegevens in OneLake voor het opgegeven item. Met OneLake RBAC-machtigingen kunt u de toegang tot gegevens in OneLake beperken tot specifieke mappen.

Machtigingen voor OneLake RBAC en werkruimte

De werkruimtemachtigingen vormen de eerste beveiligingsgrens voor gegevens in OneLake. Elke werkruimte vertegenwoordigt één domein of projectgebied waar teams kunnen samenwerken aan gegevens. U beheert de beveiliging in de werkruimte via infrastructuurwerkruimterollen. Meer informatie over op rollen gebaseerd toegangsbeheer voor Fabric (RBAC): Werkruimterollen

Werkruimterollen in Fabric verlenen de volgende machtigingen in OneLake.

| Machtiging | Beheerder | Lid | Inzender | Kijker |

|---|---|---|---|---|

| Bestanden weergeven in OneLake | Altijd* Ja | Altijd* Ja | Altijd* Ja | Nee standaard. Gebruik OneLake RBAC om de toegang te verlenen. |

| Bestanden schrijven in OneLake | Altijd* Ja | Altijd* Ja | Altijd* Ja | Nr. |

Notitie

*Aangezien de rollen Werkruimtebeheerder, Lid en Inzender automatisch schrijfmachtigingen verlenen aan OneLake, worden alle leesmachtigingen van OneLake RBAC overschreven.

| Werkruimterol | Past OneLake RBAC-leesmachtigingen toe? |

|---|---|

| Beheerder, Inzender, Lid | Nee, OneLake Security negeert alle leesmachtigingen voor OneLake RBC |

| Kijker | Ja, indien gedefinieerd, worden leesmachtigingen voor OneLake RBAC toegepast |

Machtigingen voor OneLake RBAC en Lakehouse

In een werkruimte kunnen fabric-items afzonderlijk van de werkruimterollen machtigingen hebben geconfigureerd. U kunt machtigingen configureren via het delen van een item of door de machtigingen van een item te beheren. De volgende machtigingen bepalen de mogelijkheid van een gebruiker om acties uit te voeren op gegevens in OneLake.

Lakehouse-machtigingen

| Lakehouse-machtiging | Kunt u bestanden weergeven in OneLake? | Kunt u bestanden schrijven in OneLake? | Kunt u gegevens lezen via een SQL-analyse-eindpunt? |

|---|---|---|---|

| Read | Nee standaard: gebruik OneLake RBAC om toegang te verlenen. | Nee | Nr. |

| ReadAll | Ja standaard. Gebruik OneLake RBAC om de toegang te beperken. | Nee | Nr. |

| Schrijven | Ja | Ja | Ja |

| Uitvoeren, opnieuw delen, ViewOutput, ViewLogs | N.v.t. - kan niet zelfstandig worden toegekend | N.v.t. - kan niet zelfstandig worden toegekend | N.v.t. - kan niet zelfstandig worden toegekend |

Machtigingen voor OneLake RBAC en Lakehouse SQL Analytics-eindpunten

SQL Analytics-eindpunt is een magazijn dat automatisch wordt gegenereerd vanuit een Lakehouse in Microsoft Fabric. Een klant kan overstappen van de 'Lake'-weergave van Lakehouse (die data engineering en Apache Spark ondersteunt) naar de SQL-weergave van hetzelfde Lakehouse. Meer informatie over sql-analyse-eindpunten in datawarehouse-documentatie: SQL-analyse-eindpunt.

| Machtiging voor SQL Analytics-eindpunt | Gebruikers kunnen bestanden bekijken via OneLake Endpoint? | Gebruikers kunnen bestanden schrijven via OneLake Endpoint? | Gebruikers kunnen gegevens lezen via een SQL Analytics-eindpunt? |

|---|---|---|---|

| Read | Nee standaard: gebruik OneLake RBAC om toegang te verlenen. | Nee | Nee standaard, maar kan worden geconfigureerd met gedetailleerde SQL-machtigingen |

| ReadData | Nee standaard. Gebruik OneLake RBAC om toegang te verlenen. | Nr. | Ja |

| Schrijven | Ja | Ja | Ja |

Machtigingen voor OneLake RBAC en Default Lakehouse Semantic Model

Wanneer de gebruiker in Microsoft Fabric een lakehouse maakt, richt het systeem ook het bijbehorende standaard semantische model in. Het standaard semantische model bevat metrische gegevens boven op lakehouse-gegevens. Met het semantische model kan Power BI gegevens laden voor rapportage.

| Standaardmachtiging voor Semantisch model | Kunt u bestanden weergeven in OneLake? | Kunt u bestanden schrijven in OneLake? | Ziet u het schema in het Semantische model? | Kunt u gegevens lezen in Semantisch model? |

|---|---|---|---|---|

| Read | Nee standaard: gebruik OneLake RBAC om toegang te verlenen. | Nee | Nr. | Ja standaard. Kan worden beperkt met beveiliging op Power BI-objectniveau en beveiliging op rijniveau van Power BI |

| Build | Ja standaard. Gebruik OneLake RBAC om de toegang te beperken. | Ja | Ja | Ja |

| Schrijven | Ja | Ja | Ja | Ja |

| Opnieuw delen | N.v.t. - kan niet zelfstandig worden toegekend | N.v.t. - kan niet zelfstandig worden toegekend | N.v.t. - kan niet zelfstandig worden toegekend | N.v.t. - kan niet zelfstandig worden toegekend |

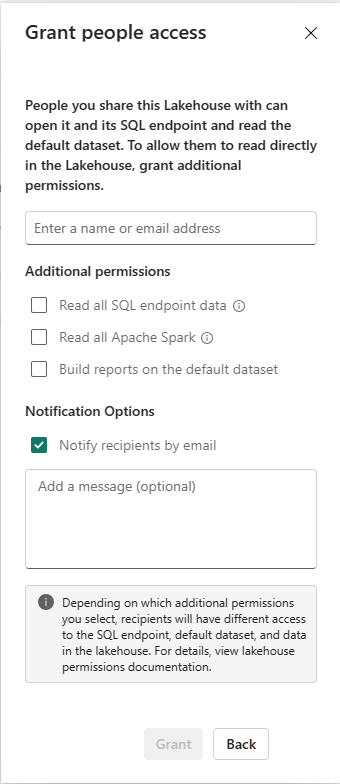

Lakehouse-machtigingen voor delen en OneLake RBAC

Wanneer gebruikers een lakehouse delen, verlenen ze andere gebruikers of een groep gebruikers toegang tot een lakehouse zonder toegang te verlenen tot de werkruimte en de rest van de items. Shared Lakehouse vindt u via Data Hub of de sectie Gedeeld met mij in Microsoft Fabrics.

Wanneer iemand een lakehouse deelt, kan hij of zij ook toegang verlenen tot het SQL-analyse-eindpunt en het bijbehorende standaard-semantische model.

| Optie voor delen | Kunt u bestanden weergeven in OneLake? | Kunt u bestanden schrijven in OneLake? | Kunt u gegevens lezen via een SQL-analyse-eindpunt? | Kunt u Semantische modellen weergeven en bouwen? |

|---|---|---|---|---|

| Er zijn geen extra machtigingen geselecteerd | Nee standaard: gebruik OneLake RBAC om toegang te verlenen. | Nee | Nee | Nr. |

| Alle Apache Spark-bestanden lezen | Ja standaard. Gebruik OneLake RBAC om de toegang te beperken. | Nee | Nee | Nr. |

| Alle SQL-eindpuntgegevens lezen | Nee standaard: gebruik OneLake RBAC om toegang te verlenen. | Nr. | Ja | Nr. |

| Rapporten maken over de standaardgegevensset | Ja standaard. Gebruik OneLake RBAC om de toegang te beperken. | Nee | No | Ja |

Meer informatie over het machtigingsmodel voor het delen van gegevens:

Snelkoppelingen

OneLake RBAC in interne snelkoppelingen

Voor elke map in een lakehouse nemen RBAC-machtigingen altijd over aan alle interne snelkoppelingen waarin deze map is gedefinieerd als doel.

Wanneer een gebruiker gegevens opent via een snelkoppeling naar een andere OneLake-locatie, wordt de identiteit van de aanroepende gebruiker gebruikt om toegang tot de gegevens in het doelpad van de snelkoppeling* te autoriseren. Als gevolg hiervan moet deze gebruiker OneLake RBAC-machtigingen hebben op de doellocatie om de gegevens te lezen.

Belangrijk

Wanneer u snelkoppelingen opent via semantische Power BI-modellen of T-SQL, wordt de identiteit van de aanroepende gebruiker niet doorgegeven aan het snelkoppelingsdoel. De identiteit van de eigenaar van het aanroepende item wordt doorgegeven, waarbij de toegang tot de aanroepende gebruiker wordt overgedragen.

Het definiëren van RBAC-machtigingen voor de interne snelkoppeling is niet toegestaan en moet worden gedefinieerd in de doelmap in het doelitem. Omdat het definiëren van RBAC-machtigingen beperkt is tot lakehouse-items, worden RBAC-machtigingen alleen ingeschakeld voor snelkoppelingen die zijn gericht op mappen in Lakehouse-items.

De volgende tabel geeft aan of het bijbehorende snelkoppelingsscenario wordt ondersteund voor het definiëren van OneLake RBAC-machtigingen.

| Intern snelkoppelingsscenario | Ondersteunde OneLake RBAC-machtigingen? | Opmerkingen |

|---|---|---|

| Snelkoppeling in een lakehouse1 die verwijst naar map2 in hetzelfde lakehouse. | Ondersteund. | Als u de toegang tot gegevens in snelkoppeling wilt beperken, definieert u OneLake RBAC voor map2. |

| Snelkoppeling in een lakehouse1 die verwijst naar map2 in een ander lakehouse2 | Ondersteund. | Als u de toegang tot gegevens in snelkoppeling wilt beperken, definieert u OneLake RBAC voor map2 in Lakehouse2. |

| Snelkoppeling in een lakehouse die verwijst naar een tabel in een datawarehouse | Wordt niet ondersteund. | OneLake biedt geen ondersteuning voor het definiëren van RBAC-machtigingen in datawarehouses. Toegang wordt bepaald op basis van de machtiging ReadAll. |

| Snelkoppeling in een lakehouse die verwijst naar een tabel in een KQL-database | Wordt niet ondersteund. | OneLake biedt geen ondersteuning voor het definiëren van RBAC-machtigingen in KQL-databases. Toegang wordt bepaald op basis van de machtiging ReadAll. |

OneLake RBAC in externe snelkoppelingen (ADLS, S3, Dataverse)

OneLake ondersteunt het definiëren van RBAC-machtigingen voor snelkoppelingen, zoals ADLS-, S3- en Dataverse-snelkoppelingen. In dit geval wordt het RBAC-model toegepast op het gedelegeerde autorisatiemodel dat is ingeschakeld voor dit type snelkoppeling.

Stel dat gebruiker1 een S3-snelkoppeling maakt in een lakehouse die verwijst naar een map in een AWS S3-bucket. Vervolgens probeert gebruiker2 toegang te krijgen tot gegevens in deze snelkoppeling.

| Autoriseert S3 Connection toegang voor de gedelegeerde gebruiker1? | Autoriseert OneLake RBAC toegang voor de aanvragende gebruiker2? | Resultaat: Heeft gebruiker2 toegang tot gegevens in S3 Shortcut? |

|---|---|---|

| Ja | Ja | Ja |

| No | Nee | Nee |

| No | Ja | No |

| Ja | No | Nr. |

De RBAC-machtigingen moeten worden gedefinieerd voor het volledige bereik van de snelkoppeling (volledige doelmap), maar nemen recursief over aan alle submappen en bestanden.

Meer informatie over S3-, ADLS- en Dataverse-snelkoppelingen vindt u in OneLake-snelkoppelingen.

Limieten voor OneLake RBAC

De volgende tabel bevat de beperkingen van Rollen voor Gegevenstoegang van OneLake.

| Scenario | Grenswaarde |

|---|---|

| Maximum aantal OneLake RBAC-rollen per fabric-item | Maximaal 250 rollen voor elk lakehouse-item. |

| Maximum aantal leden per OneLake RBAC-rol | Maximaal 500 gebruikers en gebruikersgroepen per rol. |

| Maximum aantal machtigingen per OneLake RBAC-rol | Maximaal 500 machtigingen per rol |

Latenties in OneLake RBAC

- Als u een OneLake RBAC-roldefinitie wijzigt, duurt het ongeveer vijf minuten voordat OneLake de bijgewerkte definities toepast.

- Als u een gebruikersgroep in OneLake RBAC-rol wijzigt, duurt het ongeveer een uur voordat OneLake de machtigingen van de rol toepast op de bijgewerkte gebruikersgroep.