Veelgestelde vragen (FAQ)

Deze pagina bevat veelgestelde vragen over Verified Credentials en gedecentraliseerde identiteit. De vragen zijn onderverdeeld in de volgende secties.

De basisbeginselen

Wat is een DID?

Gedecentraliseerde id's (DID's) zijn unieke id's die worden gebruikt voor het beveiligen van de toegang tot resources, het ondertekenen en verifiëren van referenties, en het vergemakkelijken van gegevensuitwisseling tussen toepassingen. In tegenstelling tot traditionele gebruikersnamen en e-mailadressen, entiteiten en het bezitten en beheren van de DID's zelf (of het nu een persoon, apparaat of bedrijf is). DID's bestaan onafhankelijk van een externe organisatie of vertrouwde intermediair. In de W3C-specificatie voor gedecentraliseerde id's worden DID's uitgebreid uitgelegd.

Waarom hebben we een DID nodig?

Digitaal vertrouwen vereist fundamenteel dat deelnemers hun identiteiten bezitten en controleren, en identiteit begint bij de id. In een tijdperk van grootschalige systeemschendingen en aanvallen op gecentraliseerde id-honeypots wordt decentralisatie van identiteit een kritieke beveiligingsbehoefte voor consumenten en bedrijven. Personen die hun identiteit bezitten en controleren, kunnen verifieerbare gegevens en bewijzen uitwisselen. Met een gedistribueerde omgeving voor aanmeldingsgegevens kunnen veel bedrijfsprocessen worden geautomatiseerd die momenteel handmatig en arbeidsintensief zijn.

Wat zijn verifieerbare aanmeldingsgegevens?

Referenties maken deel uit van ons dagelijks leven. Bestuurderslicenties worden gebruikt om te bevestigen dat we in staat zijn om een motorvoertuig te bedienen. Universiteitsgraden kunnen worden gebruikt om ons onderwijsniveau en door de overheid uitgegeven paspoorten te laten gelden, zodat we kunnen reizen tussen landen en regio's. Verifiable Credentials biedt een mechanisme om dit soort aanmeldingsgegevens op het web uit te drukken op een manier die cryptografisch veilig is, privacy respecteert en machinaal verifieerbaar is. In de W3C Verifiable Credentials-specificatie worden verifieerbare referenties nader uitgelegd.

Conceptuele vragen

Wat gebeurt er wanneer een gebruiker zijn telefoon verliest? Kan hij zijn identiteit herstellen?

Er zijn meerdere manieren om gebruikers een herstelmechanisme te bieden, elk met hun eigen compromissen. Microsoft evalueert momenteel opties en ontwerpt benaderingen voor herstel die gemak en beveiliging bieden en tegelijkertijd de privacy en zelfsoevereiniteit van een gebruiker respecteren.

Hoe kan een gebruiker een aanvraag van een uitgever of verificator vertrouwen? Hoe weet de gebruiker dat een DID de echte DID is voor een organisatie?

We implementeren de specificatie voor Well Known DID Configuration van de Decentralized Identity Foundation om een DID te koppelen aan een zeer bekend bestaand systeem, domeinnamen. Elke DID die is gemaakt met behulp van de Microsoft Entra geverifieerde ID heeft de mogelijkheid om een hoofddomeinnaam op te geven die is gecodeerd in het DID-document. Volg het artikel getiteld Uw domein koppelen aan uw gedistribueerde id voor meer informatie over gekoppelde domeinen.

Wat zijn de groottebeperkingen voor een verifieerbare referentie in geverifieerde id?

- Voor uitgifteaanvraag - 1 MB

- Foto in de verifieerbare referentie - 1 MB

- Resultaat van callback 10 MB zonder ontvangstbevestiging

Wat zijn de licentievereisten?

Er zijn geen speciale licentievereisten om verifieerbare aanmeldingsgegevens uit te geven.

Hoe kan ik de Microsoft Entra geverifieerde ID-service opnieuw instellen?

Voor het opnieuw instellen moet u zich afmelden en zich weer aanmelden bij de Microsoft Entra geverifieerde ID-service. Uw bestaande configuratie van verifieerbare referenties wordt opnieuw ingesteld en uw tenant verkrijgt een nieuwe DID die tijdens uitgifte en presentatie moet worden gebruikt.

- Volg de afmeldingsinstructies .

- Ga naar de Microsoft Entra geverifieerde ID implementatiestappen om de service opnieuw te configureren.

- Als u een geverifieerde id handmatig instelt, kiest u een locatie voor uw Azure Key Vault die zich in dezelfde of dichtstbijzijnde regio bevindt. Als u dezelfde regio kiest, voorkomt u prestatie- en latentieproblemen.

- Voltooi het instellen van uw Verifiable Credentials-service. U moet uw aanmeldingsgegevens opnieuw maken.

- U moet ook nieuwe aanmeldingsgegevens uitgeven omdat uw tenant nu een nieuwe DID bevat.

Hoe kan ik de regio van mijn Microsoft Entra-tenant controleren?

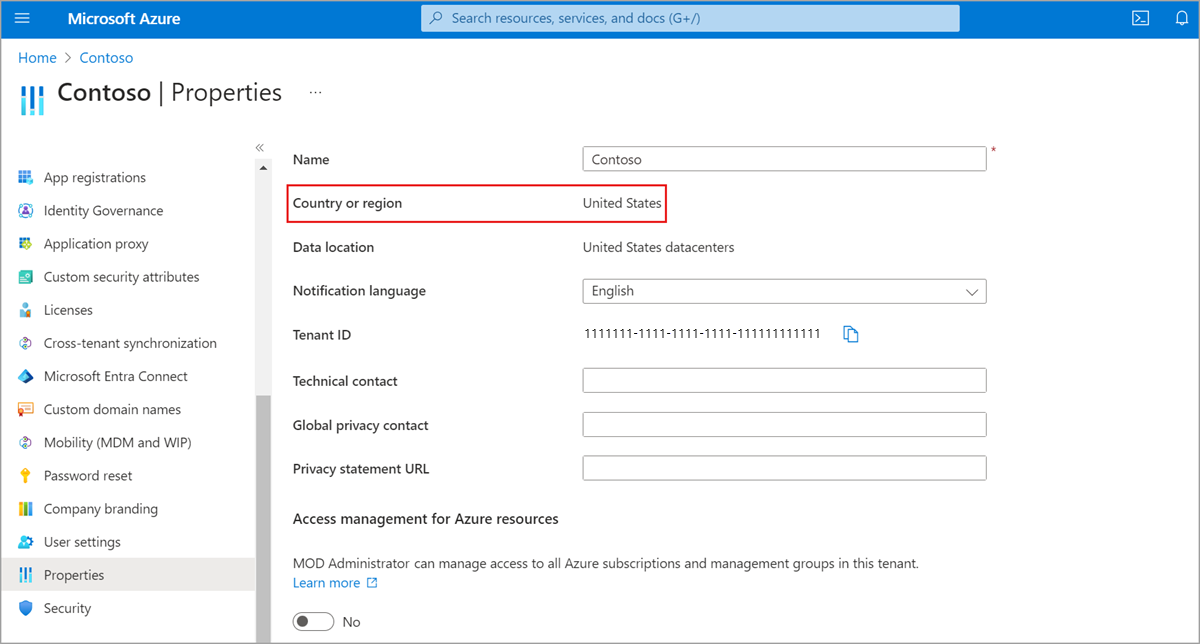

Ga in Azure Portal naar Microsoft Entra-id voor het abonnement dat u gebruikt voor uw Microsoft Entra geverifieerde ID-implementatie.

Selecteer Eigenschappen onder Beheren.

Bekijk de waarde voor Land of Regio. Als de waarde een land of regio in Europa is, wordt uw Microsoft Entra geverifieerde ID service ingesteld in Europa.

Ondersteunt Microsoft Entra geverifieerde ID ION als de DID-methode?

Geverifieerde id ondersteunde de DID:ION-methode in preview tot december 2023, waarna deze werd stopgezet.

Hoe kan ik verplaatst naar did:web van did:ion?

Als u wilt overstappen van waaruit did:webu wilt overstappendid:ion, kunt u deze stappen volgen via de beheer-API. Voor het wijzigen van de instantie is heruitgifte van alle referenties vereist:

Bestaande did:ion referentiedefinities exporteren

- Voor de

did:ioninstantie gebruikt u de portal om alle weergave- en regelsdefinities van de bestaande referenties te kopiëren. - Als u meer dan één instantie hebt, moet u de beheer-API's gebruiken als de

did:ioninstantie niet de standaardinstantie is. Maak op de tenant geverifieerde id verbinding met behulp van de beheer-API en vermeld de autoriteiten om de instantie-id voor dedid:ioninstantie op te halen. Gebruik vervolgens de API voor lijstcontracten om ze te exporteren en het resultaat op te slaan in een bestand, zodat u ze opnieuw kunt maken.

Nieuwe did:web-instantie maken

- Maak de nieuwe instantie met behulp van de

did:web. Als uw tenant slechts één did:ion-instantie heeft, kunt u ook een service-opt-out uitvoeren, gevolgd door een opt-in-bewerking om opnieuw op te starten met geverifieerde id-configuraties. In dit geval kunt u kiezen tussen Snelle en Handmatige installatie. - Als u een did:web-instantie instelt met behulp van de beheer-API, moet u het DID-document genereren aanroepen om uw did-document te genereren en bekende documenten aan te roepen en vervolgens JSON-bestanden te uploaden naar het desbetreffende bekende pad.

Referentiesdefinities opnieuw maken

Wanneer u uw nieuwe did:web instantie hebt gemaakt, moet u uw referentiesdefinities opnieuw maken. U kunt dit doen via de portal als u zich hebt afgemeld en opnieuw bent gekoppeld, of u moet de contract-API maken gebruiken om ze opnieuw te maken.

Bestaande toepassingen bijwerken

- Werk een van uw bestaande toepassingen (verlener-/verifier-apps) bij om de nieuwe

did:web authoritytoepassing te gebruiken. Werk voor uitgifte-apps ook de URL van het referentiemanifest bij. - Test uitgifte- en verificatiestromen van de nieuwe did:web-instantie. Zodra de tests zijn geslaagd, gaat u verder met de volgende stap voor het verwijderen van de did:ion-instantie.

Verwijderen deed:ion-instantie

Als u zich niet hebt afgekeerd en opnieuw aan boord bent getreden, moet u uw oude did:ion autoriteit verwijderen. Gebruik de INSTANTIE-API voor verwijderen om de did:ion-instantie te verwijderen.

Als ik de Microsoft Entra geverifieerde ID-service opnieuw configureer, moet ik mijn DID opnieuw koppelen aan mijn domein?

Ja, nadat u uw service opnieuw hebt geconfigureerd, gebruikt uw tenant een nieuw DID om aanmeldingsgegevens uit te geven en te verifiëren. U moet uw nieuwe DID koppelen aan uw domein.

Is het mogelijk om Microsoft te verzoeken om 'oude DID's' op te halen?

Nee, op dit moment is het niet mogelijk om de DID van uw tenant te behouden nadat u zich hebt afgemeld voor de service.

Ik kan ngrok niet gebruiken, wat moet ik doen?

In de zelfstudies voor het implementeren en uitvoeren van de voorbeelden wordt het gebruik van het ngrok hulpprogramma beschreven als een toepassingsproxy. Dit hulpprogramma wordt soms geblokkeerd doordat IT-beheerders niet kunnen worden gebruikt in bedrijfsnetwerken. Een alternatief is het implementeren van het voorbeeld in Azure-app Service en uitvoeren in de cloud. Met de volgende koppelingen kunt u het betreffende voorbeeld implementeren in Azure-app Service. De gratis prijscategorie is voldoende voor het hosten van het voorbeeld. Voor elke zelfstudie moet u eerst het Azure-app Service-exemplaar maken en vervolgens het maken van de app overslaan, omdat u al een app hebt en vervolgens verdergaan met de zelfstudie met het implementeren ervan.

- Dotnet - Publiceren naar App Service

- Knooppunt - Implementeren in App Service

- Java - Implementeren in App Service. U moet de Maven-invoegtoepassing voor Azure-app Service toevoegen aan het voorbeeld.

- Python - Implementeren met Visual Studio Code

Ongeacht de taal van het voorbeeld dat u gebruikt, wordt de Azure-app Service-hostnaam https://something.azurewebsites.net gebruikt als het openbare eindpunt. U hoeft iets extra's niet te configureren om het te laten werken. Als u wijzigingen aanbrengt in de code of configuratie, moet u het voorbeeld opnieuw implementeren in Azure-app Services. Probleemoplossing/foutopsporing is niet zo eenvoudig als het uitvoeren van het voorbeeld op uw lokale computer, waarbij traceringen naar het consolevenster u fouten laten zien, maar u kunt bijna hetzelfde bereiken met behulp van de Logboekstroom.

Netwerkbeveiliging voor callback-gebeurtenissen

De Request Service-API maakt gebruik van callbacks naar een URL die wordt geleverd door de relying party-toepassing. Deze URL moet bereikbaar zijn vanuit het geverifieerde id-systeem om de callbacks te kunnen ontvangen. Callbacks zijn afkomstig van de Azure-infrastructuur in dezelfde regio als uw Microsoft Entra-tenant. Als u uw netwerk wilt beveiligen, hebt u twee opties.

- Azure Firewall-servicetagsgebruiken in AzureCloud.

- Gebruik het gepubliceerde CIDR-bereik om uw firewall te configureren. U moet AzureCloud gebruiken.regio's die overeenkomen met waar uw Microsoft Entra-tenant wordt geïmplementeerd om uw firewall zo te configureren dat callback-verkeer van de Aanvraagservice-API via. Als uw tenant zich bijvoorbeeld in de EU bevindt, moet u alle CIDR-bereiken uit AzureCloud kiezen.northeurope, .westeurope, enzovoort, naar de configuratie van uw firewalls.

De QR-code scannen

In de documentatie verwijst de instructie scan the QR code ernaar om deze te scannen met de mobiele Microsoft Authenticator-app, tenzij anders vermeld.

Het is mogelijk om de QR-code te scannen met de camera-app van de mobiele telefoon, die vervolgens de Microsoft Authenticator start. Dit werkt alleen als de protocolhandler voor openid-vc:// Microsoft Authenticator is geregistreerd. Als er een andere mobiele app is geregistreerd, wordt de Authenticator niet geopend.

Op mobiele Android-telefoons zijn bekende problemen bij het scannen van de QR-code:

- In Android 9 en oudere versies werkt het scannen van de QR-code met de camera-app niet en is er geen andere tijdelijke oplossing dan het gebruik van de Microsoft Authenticator-app om deze te scannen.

- Op Android-telefoons met zowel werk- als persoonlijke profielen heeft elk profiel een eigen exemplaar van de Microsoft Authenticator-app. Als u een referentie hebt in de Authenticator-app van het werkprofiel en een QR-code probeert te scannen met behulp van de camera-app uit het persoonlijke profiel, wordt de persoonlijke Authenticator-app geopend. Dit veroorzaakt een fout omdat de referentie zich in het werkprofiel bevindt, niet in het persoonlijke profiel. In het foutbericht staat: 'U moet deze geverifieerde id toevoegen en het opnieuw proberen'.