Zelfstudie: Amazon Business integreren met Microsoft Entra ID

In deze zelfstudie leert u hoe u Amazon Business integreert met Microsoft Entra ID. Wanneer u Amazon Business integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra ID beheren wie toegang heeft tot Amazon Business.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Amazon Business.

- Beheer uw accounts op één centrale locatie.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement dat geschikt is voor eenmalige aanmelding (SSO) voor Amazon Business. Ga naar de pagina Amazon Business om een Amazon Business-account te maken.

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een bestaand Amazon Business-account.

- Amazon Business ondersteunt door SP en IDP geïnitieerde eenmalige aanmelding.

- Amazon Business biedt ondersteuning voor Just-In-Time-inrichting van gebruikers.

- Amazon Business biedt ondersteuning voor geautomatiseerde inrichting van gebruikers.

Notitie

De id van deze toepassing is een vaste tekenreekswaarde zodat maar één exemplaar in één tenant kan worden geconfigureerd.

Amazon Business toevoegen vanuit de galerie

Als u de integratie van Amazon Business met Microsoft Entra ID wilt configureren, moet u Amazon Business vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Typ Amazon Business in het zoekvak in het gedeelte Toevoegen uit de galerie.

- Selecteer Amazon Business in het resultatenvenster en voeg vervolgens de app toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra voor Amazon Business configureren en testen

Configureer en test eenmalige aanmelding van Microsoft Entra met Amazon Business met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Amazon Business.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met Amazon Business te configureren en te testen:

- Configureer eenmalige aanmelding van Microsoft Entra - zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : eenmalige aanmelding van Microsoft Entra testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen eenmalige aanmelding van Microsoft Entra te gebruiken.

- Eenmalige aanmelding bij Amazon Business configureren: als u de instellingen voor eenmalige aanmelding aan de toepassingszijde wilt configureren.

- Testgebruiker voor Amazon Business maken: als u een tegenhanger van B.Simon in Amazon Business wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

- Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar de integratiepagina van Bedrijfstoepassingen>voor Identity>Applications>Amazon Business, zoek de sectie Beheren en selecteer Eenmalige aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

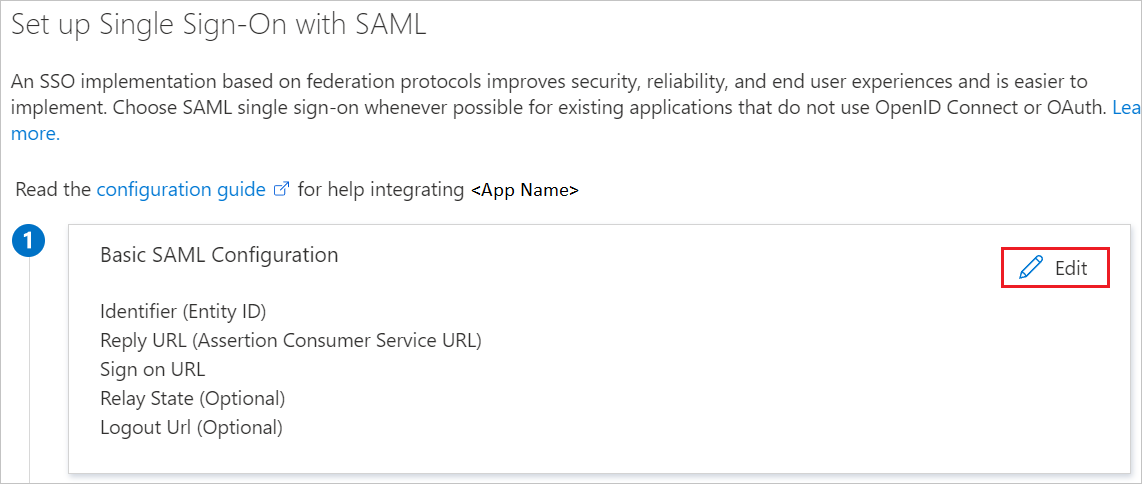

Selecteer op de pagina Eenmalige aanmelding instellen met SAML op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

Voer in het gedeelte Standaard SAML-configuratie de volgende stappen uit als u in de door IDP geïnitieerde modus wilt configureren:

In het tekstvak Id (Entiteits-id) typt u een van de volgende URLs:

URL Regio https://www.amazon.comNoord-Amerika https://www.amazon.co.jpAzië - oost https://www.amazon.deEuropa In het tekstvak Antwoord-URL typt u een URL met één van de volgende patronen:

URL Regio https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}Noord-Amerika https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Azië - oost https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europa Notitie

De waarde van de antwoord-URL is niet de echte waarde. Werk deze waarde bij met de werkelijke antwoord-URL. U krijgt de waarde

<idpid>uit het configuratiegedeelte voor eenmalige aanmelding voor Amazon Business. Deze wordt verderop in de zelfstudie uitgelegd. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

Als u de toepassing in de door SP geïnitieerde modus wilt configureren, moet u de volledige URL in de Amazon Business-configuratie toevoegen aan de aanmeldings-URL in de sectie Extra URL's instellen.

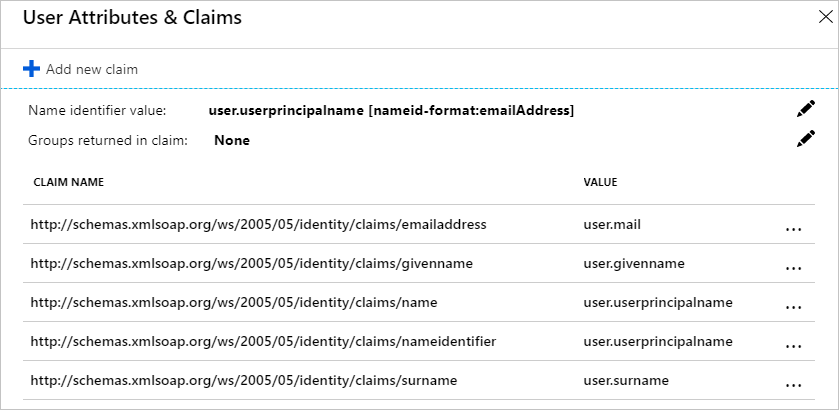

In de volgende schermafbeelding wordt de lijst met standaardkenmerken weergegeven. Bewerk de kenmerken door te klikken op het potloodpictogram in de sectie Gebruikerskenmerken & Claims .

Bewerk de kenmerken en kopieer de waarde Naamruimte van deze kenmerken naar het kladblok.

Bovendien verwacht de Amazon Business-toepassing nog enkele kenmerken die als SAML-antwoord moeten worden doorgestuurd. Voer in het gedeelte Gebruikerskenmerken en -claims in het dialoogvenster Groepsclaims de volgende stappen uit:

Selecteer de pen naast Groepen die zijn geretourneerd in claim.

Selecteer in het dialoogvenster Groepsclaims alle groepen in de keuzelijst.

Selecteer Groeps-id als Bronkenmerk.

Schakel het selectievakje De naam van de groepsclaim aanpassen in en voer de groepsnaam in overeenstemming met de vereisten van uw organisatie in.

Selecteer Opslaan.

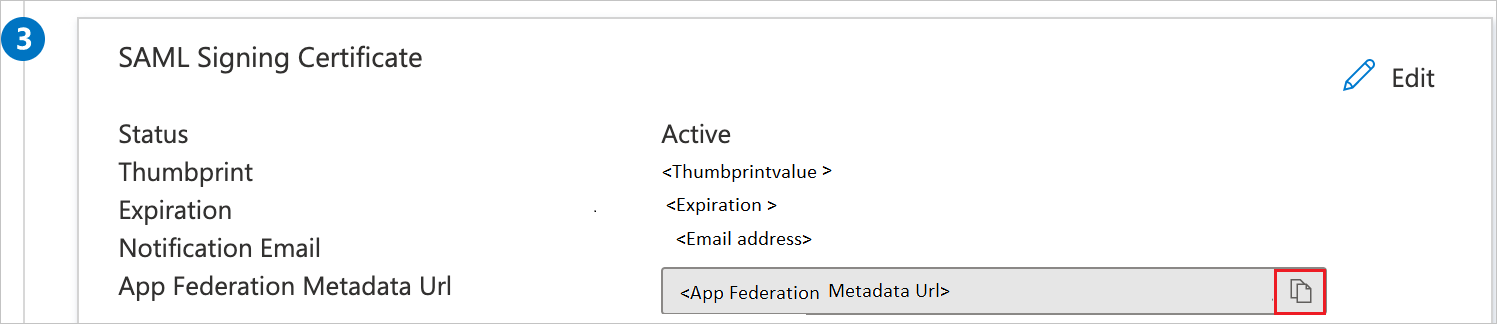

Selecteer op de pagina Eenmalige aanmelding instellen met SAML in de sectie SAML-handtekeningcertificaat de knop Kopiëren om de URL voor federatieve metagegevens van de app te kopiëren en op uw computer op te slaan.

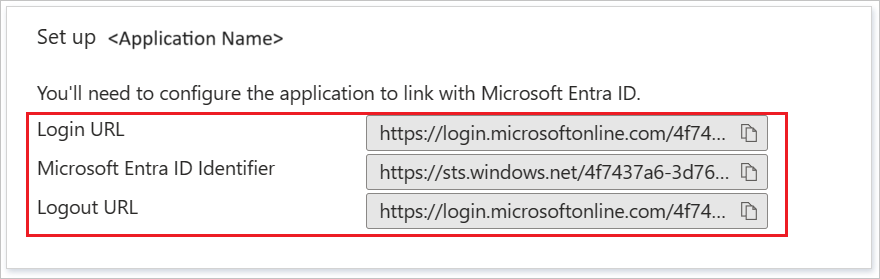

Kopieer in de sectie Amazon Business instellen de juiste URL's op basis van uw behoeften.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

Notitie

Beheerders moeten de testgebruikers in hun tenant maken, indien nodig. De volgende stappen laten zien hoe u een testgebruiker maakt.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

- Blader naar Identiteit>Gebruikers>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld:

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

Een Microsoft Entra-beveiligingsgroep maken in Azure Portal

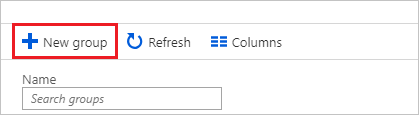

Blader naar Identiteitsgroepen>>alle groepen.

Selecteer Nieuwe groep:

Vul Groepstype, Groepsnaam, Groepsbeschrijving, Lidmaatschapstype in. Selecteer op de pijl om leden te selecteren en zoek of selecteer het lid dat u aan de groep wilt toevoegen. Selecteer Selecteren om de geselecteerde leden toe te voegen en selecteer vervolgens Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door haar toegang te geven tot Amazon Business.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor Identiteitstoepassingen>>>Amazon Business.

Zoek op de overzichtspagina van de app de sectie Beheren en selecteer Gebruikers en groepen.

Selecteer Gebruiker toevoegen en selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toegevoegd.

Selecteer in het dialoogvenster Gebruikers en groepen B.Simon in de lijst Gebruikers en selecteer vervolgens de knop Selecteren onder aan het scherm.

Als u een rolwaarde verwacht in de SAML-assertie, selecteert u in het dialoogvenster Rol selecteren de juiste rol voor de gebruiker in de lijst en selecteert u vervolgens de knop Selecteren onder aan het scherm.

Selecteer in het dialoogvenster Toewijzing toegevoegd de knop Toewijzen .

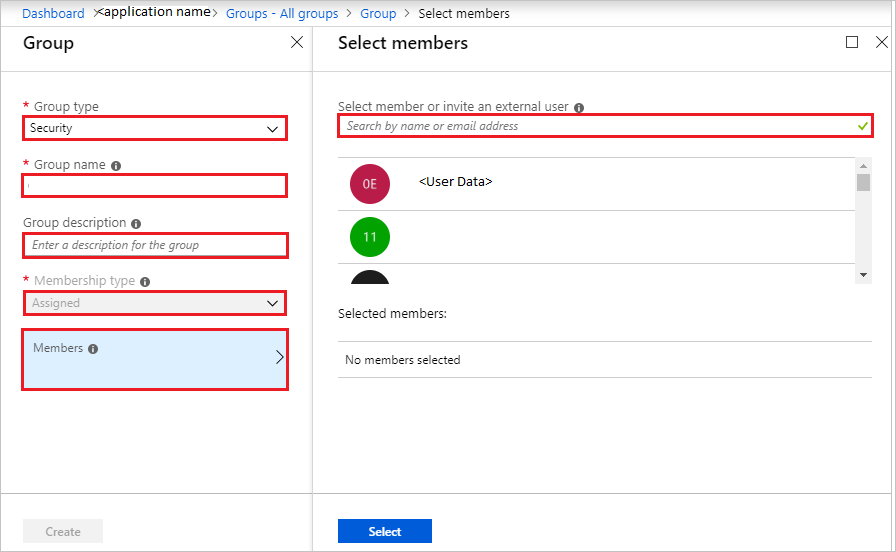

Notitie

Als u de gebruikers in de Microsoft Entra-id niet toewijst, krijgt u de volgende fout.

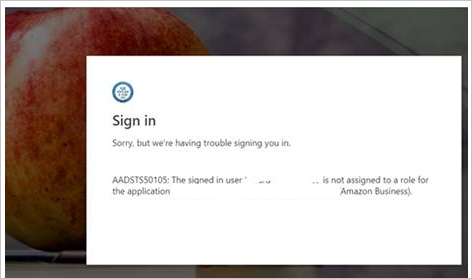

De Microsoft Entra-beveiligingsgroep toewijzen in Azure Portal

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor Identiteitstoepassingen>>>Amazon Business.

Typ en selecteer Amazon Business in de lijst met toepassingen.

Selecteer Gebruikers en groepen in het menu aan de linkerkant.

Selecteer de toegevoegde gebruiker.

Zoek naar de beveiligingsgroep die u wilt gebruiken en selecteer vervolgens de groep om deze toe te voegen aan de sectie Leden selecteren. Selecteer Selecteren en selecteer vervolgens Toewijzen.

Notitie

Controleer de meldingen in de menubalk om te worden gewaarschuwd dat de groep is toegewezen aan de ondernemingstoepassing.

Eenmalige aanmelding voor Amazon Business configureren

Meld u in een ander browservenster als beheerder aan bij de bedrijfssite van Amazon Business

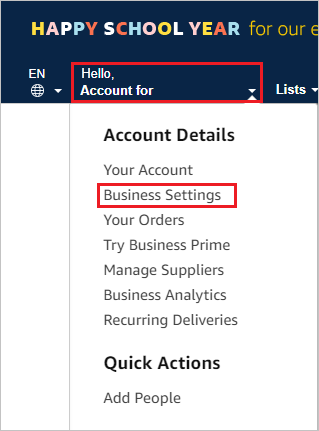

Selecteer het gebruikersprofiel en selecteer Zakelijke instellingen.

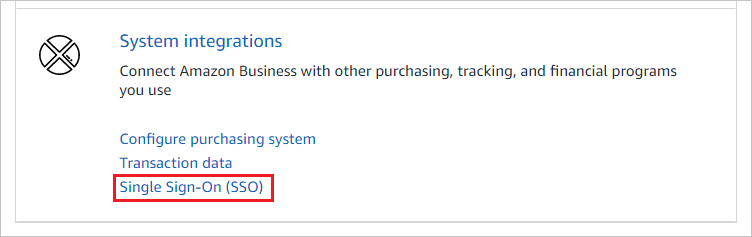

Selecteer in de wizard Systeemintegraties Eenmalige aanmelding (SSO).

Selecteer in de wizard Eenmalige aanmelding instellen de provider op basis van de vereisten van uw organisatie en selecteer Volgende.

Notitie

Hoewel Microsoft ADFS een vermelde optie is, werkt deze niet met Microsoft Entra SSO.

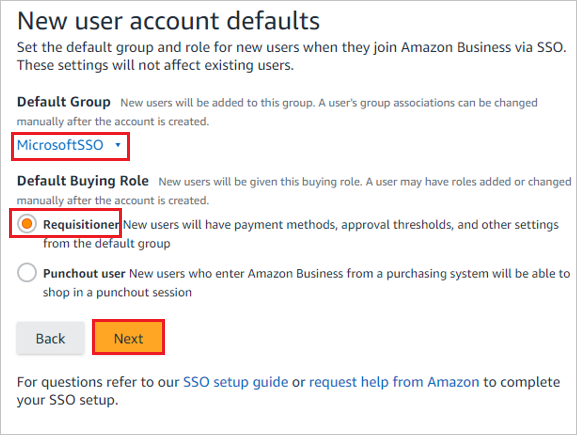

Selecteer in de wizard Nieuwe gebruikersaccount de standaardgroep en selecteer vervolgens Standaardaankooprol op basis van de gebruikersrol in uw organisatie en selecteer Volgende.

Kies in de wizard Uw metagegevensbestand uploaden de optie XML-koppeling plakken om de URL-waarde voor federatieve metagegevens van de app te plakken en selecteer Valideren.

Notitie

U kunt ook het XML-bestand met federatieve metagegevens uploaden door op de optie XML-bestand uploaden te klikken.

Wanneer u het gedownloade metagegevensbestand hebt geüpload, worden de velden in de sectie Verbindingsgegevens automatisch ingevuld. Selecteer daarna Volgende.

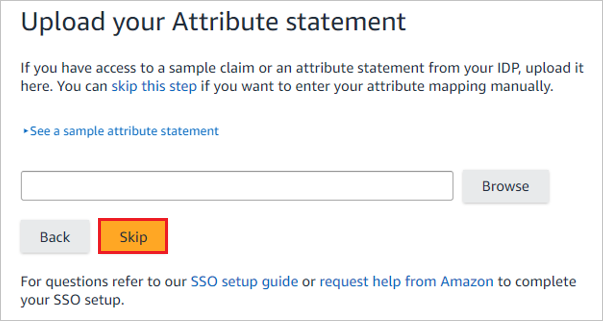

Selecteer Overslaan in de wizard Uw kenmerkinstructie uploaden.

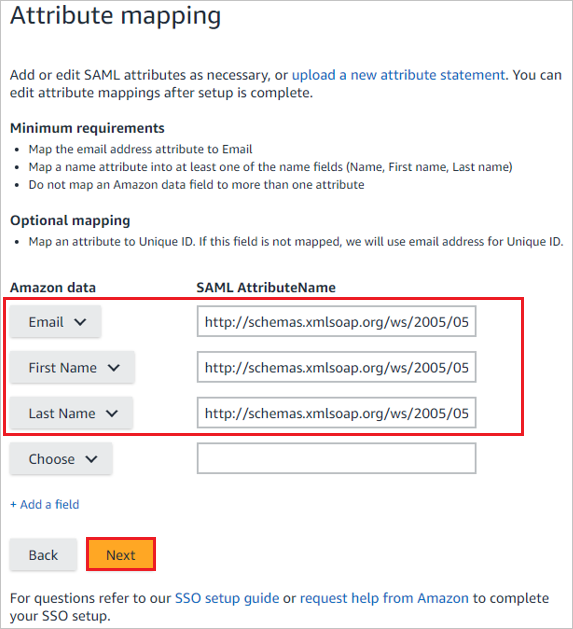

Voeg in de wizard Kenmerktoewijzing de velden voor vereisten toe door te klikken op de optie + Een veld toevoegen. Voeg de kenmerkwaarden toe, inclusief de naamruimte die u hebt gekopieerd uit de sectie Gebruikerskenmerken & Claims van Azure Portal, in het veld SAML AttributeName en selecteer Volgende.

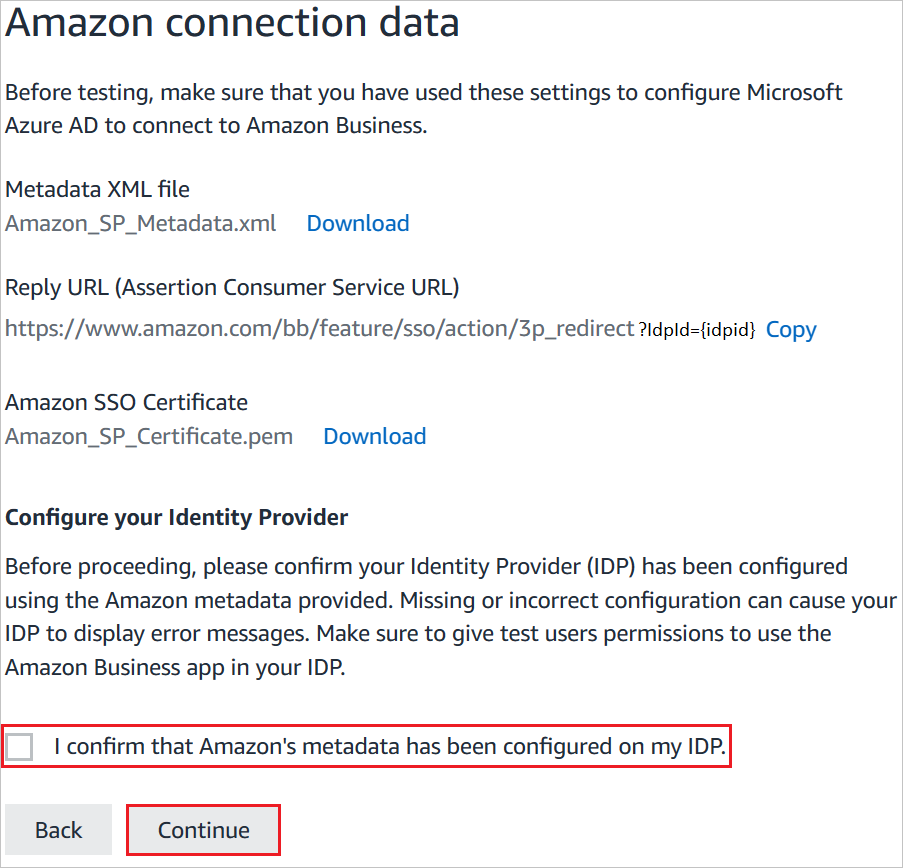

Controleer in de wizard Amazon-verbindingsgegevens of uw IDP is geconfigureerd en selecteer Doorgaan.

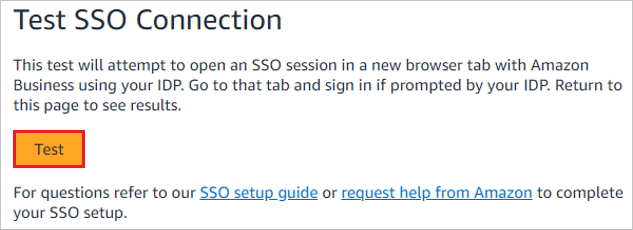

Controleer de status van de stappen die zijn geconfigureerd en selecteer Testen starten.

Selecteer Test in de wizard Eenmalige aanmelding testen.

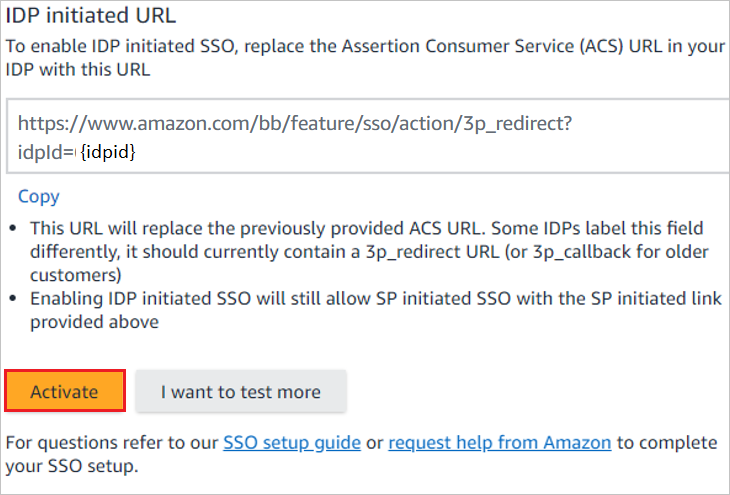

Kopieer in de door IDP geïnitieerde URL-wizard, voordat u Activeren selecteert, de waarde die is toegewezen aan idpid en plak deze in de parameter idpid in de antwoord-URL in de sectie Standaard SAML-configuratie.

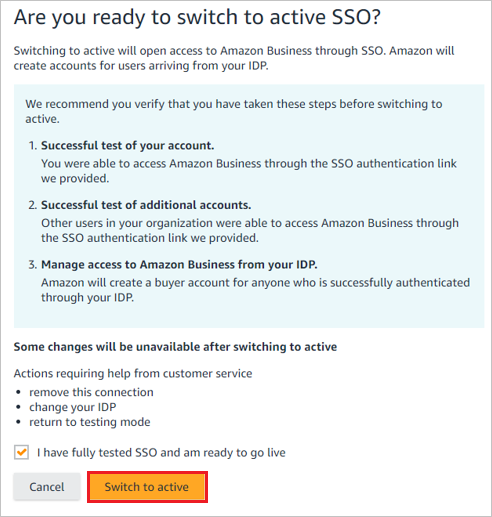

Schakel in de wizard Bent u klaar om over te schakelen naar actieve eenmalige aanmelding? Controleer of ik volledig geteste eenmalige aanmelding heb en ben klaar om live te gaan en schakel Overschakelen naar actief in.

Ten slotte wordt in de sectie SSO Connection Details de status weergegeven als Actief.

Notitie

Als u de toepassing in de door SP geïnitieerde modus wilt configureren, voert u de volgende stap uit, plakt u de aanmeldings-URL uit de bovenstaande schermopname in het tekstvak Aanmeldings-URL van de sectie Extra URL's instellen. Gebruik de volgende indeling:

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Een testgebruiker voor Amazon Business maken

In deze sectie wordt een gebruiker met de naam B.Simon gemaakt in Amazon Business. Amazon Business ondersteunt het Just-In-Time inrichten van gebruikers, wat standaard is ingeschakeld. Deze sectie bevat geen actie-item voor u. Als er nog geen gebruiker in Amazon Business bestaat, wordt er een nieuwe gemaakt na verificatie.

Eenmalige aanmelding testen

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Met SP geïnitieerd:

Selecteer deze toepassing testen. U wordt omgeleid naar de aanmeldings-URL van Amazon Business, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van Amazon Business en initieer de aanmeldingsstroom daar.

Met IDP geïnitieerd:

- Selecteer deze toepassing testen en u wordt automatisch aangemeld bij het Amazon Business-exemplaar waarvoor u eenmalige aanmelding hebt ingesteld.

U kunt ook Mijn apps van Microsoft gebruiken om de toepassing in een willekeurige modus te testen. Wanneer u de tegel Amazon Business selecteert in de Mijn apps, als deze is geconfigureerd in de SP-modus, wordt u omgeleid naar de aanmeldingspagina van de toepassing voor het initiëren van de aanmeldingsstroom. Als deze is geconfigureerd in de IDP-modus, wordt u automatisch aangemeld bij het exemplaar van Amazon Business waarvoor u eenmalige aanmelding hebt ingesteld. Zie Introduction to My Apps (Inleiding tot Mijn apps) voor meer informatie over Mijn apps.

Instellingen van serviceproviders opnieuw configureren van ADFS naar Microsoft Entra-id

Microsoft Entra ID-omgeving voorbereiden

- Controleer of microsoft Entra ID Premium Subscription Ensure you have a Microsoft Entra ID Premium subscription, which is required for single sign-on (SSO) and other advanced features.

De toepassing registreren in Microsoft Entra-id

- Navigeer naar Microsoft Entra-id in Azure Portal.

- Selecteer 'App-registraties' > 'Nieuwe registratie'.

- Vul de vereiste gegevens in:

- Naam: Voer een betekenisvolle naam in voor de toepassing.

- Ondersteunde accounttypen: kies de juiste optie voor uw omgeving.

- Omleidings-URI: voer de benodigde omleidings-URI's in (meestal de aanmeldings-URL van uw toepassing).

Eenmalige aanmelding voor Microsoft Entra ID configureren

- Eenmalige aanmelding instellen in Microsoft Entra ID.

- Ga in Azure Portal naar Microsoft Entra ID > Enterprise-toepassingen.

- Selecteer uw toepassing in de lijst.

- Selecteer onder Beheren de optie Eenmalige aanmelding.

- Kies 'SAML' als methode voor eenmalige aanmelding.

- Bewerk de standaard SAML-configuratie:

- Id (entiteits-id): voer de SP-entiteits-id in.

- Antwoord-URL (ASSERTION Consumer Service-URL): voer de SP ACS-URL in.

- Aanmeldings-URL: voer de aanmeldings-URL van de toepassing in, indien van toepassing.

Gebruikerskenmerken en -claims configureren

- Selecteer in de aanmeldingsinstellingen op basis van SAML de optie 'Gebruikerskenmerken & claims'.

- Bewerk en configureer claims zodat deze overeenkomen met de claims die door uw SP zijn vereist. Dit omvat doorgaans:

- NameIdentifier

- E-mailen

- GivenName

- Achternaam

- Enzovoort.

Metagegevens van Microsoft Entra ID SSO downloaden

Download in de sectie SAML-handtekeningcertificaat het XML-bestand met federatieve metagegevens. Dit wordt gebruikt om uw SP te configureren.

Serviceprovider (SP) opnieuw configureren

- SP bijwerken om metagegevens van Microsoft Entra-id te gebruiken

- Toegang tot de configuratie-instellingen van uw SP.

- Werk de URL van de IdP-metagegevens bij of upload het XML-bestand met metagegevens van Microsoft Entra ID.

- Werk de ACS-URL (Assertion Consumer Service), entiteits-id en eventuele andere vereiste velden bij zodat deze overeenkomen met de configuratie van de Microsoft Entra-id.

SAML-certificaten configureren

Zorg ervoor dat de SP is geconfigureerd om het handtekeningcertificaat van Microsoft Entra-id te vertrouwen. Deze vindt u in de sectie SAML-handtekeningcertificaat van de configuratie van Microsoft Entra ID SSO.

Configuratie van eenmalige aanmelding testen

Start een testaanmelding vanuit de SP.

Controleer of de verificatie wordt omgeleid naar de Microsoft Entra-id en of de gebruiker is aangemeld.

Controleer de claims die worden doorgegeven om ervoor te zorgen dat deze overeenkomen met wat de SP verwacht.

DNS- en netwerkinstellingen bijwerken (indien van toepassing). Als uw SP of toepassing DNS-instellingen gebruikt die specifiek zijn voor ADFS, moet u deze instellingen mogelijk bijwerken om te verwijzen naar Microsoft Entra ID-eindpunten.

Uitrollen en bewaken

- Communiceer met gebruikers uw gebruikers op de hoogte van de wijziging en geef eventuele benodigde instructies of documentatie op.

- Bewaak verificatielogboeken Houd de aanmeldingslogboeken van Microsoft Entra ID in de gaten om te controleren op eventuele verificatieproblemen en los deze onmiddellijk op.

Volgende stappen

Zodra u Amazon Business hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.