Wat zijn de interactieve gebruikersaanmeldingen in Microsoft Entra?

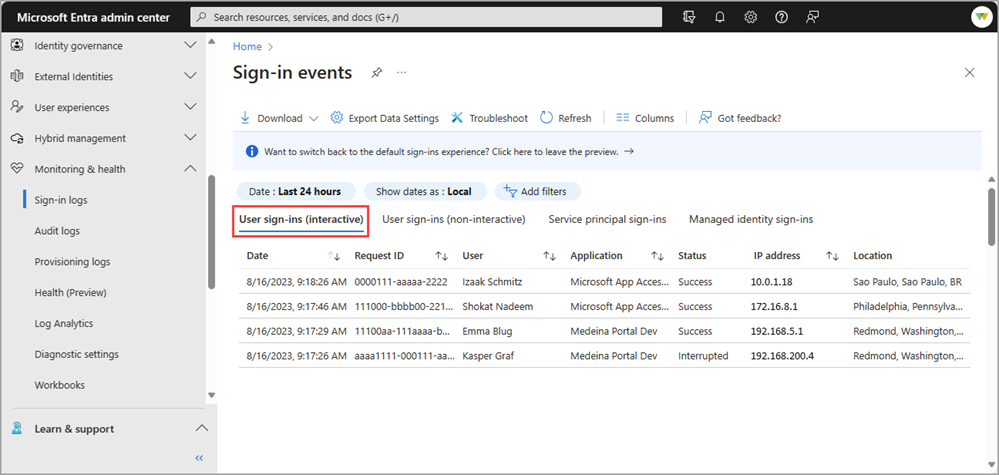

Microsoft Entra-monitoring en -gezondheid biedt verschillende soorten aanmeldlogboeken waarmee u de gezondheid van uw tenant kunt controleren. De interactieve gebruikersaanmelding is de standaardweergave in het Microsoft Entra-beheercentrum.

Wat is een interactieve gebruikersaanmelding?

Interactieve aanmeldingen worden uitgevoerd door een gebruiker. Ze bieden een verificatiefactor voor Microsoft Entra-id. Deze verificatiefactor kan ook communiceren met een helper-app, zoals de Microsoft Authenticator-app. Gebruikers kunnen wachtwoorden, reacties op MFA-uitdagingen, biometrische factoren of QR-codes opgeven voor Microsoft Entra-id of een helper-app. Dit logboek bevat ook federatieve aanmeldingen van id-providers die zijn gefedereerd aan Microsoft Entra-id.

Logboekgegevens

In de volgende voorbeelden ziet u het type informatie dat is vastgelegd in de interactieve aanmeldingslogboeken van gebruikers:

- Een gebruiker geeft gebruikersnaam en wachtwoord op in het aanmeldingsscherm van Microsoft Entra.

- Een gebruiker geeft een SMS MFA-uitdaging door.

- Een gebruiker biedt een biometrisch gebaar voor het ontgrendelen van hun Windows-pc met Windows Hello voor Bedrijven.

- Een gebruiker is gefedereerd met Microsoft Entra ID met een AD FS SAML-assertie.

Naast de standaardvelden worden in de interactieve aanmeldingslogboeken ook het volgende weergegeven:

- De aanmeldingslocatie

- Of voorwaardelijke toegang is toegepast

- Toegangsgegevens voor meerdere tenants, zoals id's voor thuis- en resourcetenants

Notitie

Vermeldingen in de aanmeldingslogboeken worden door het systeem gegenereerd en kunnen niet worden gewijzigd of verwijderd.

Speciale overwegingen

Partnertoegang tot downstream-tenant-bronnen

De interactieve aanmeldingslogboeken bevatten nu details over wanneer een partner toegang heeft tot de resources van een downstreamtenant. Door naar de kolommen Toegangstype voor meerdere tenants, Tenant-ID voor thuisgebruiken Resourcetenant-ID te kijken, die standaard zichtbaar zijn, kunt u zien wanneer een partner zich aanmeldt bij een resource van een downstream-tenant.

- Filter op Serviceprovider in de kolom Toegangstype voor meerdere tenants om gebeurtenissen die verband houden met aanmeldingen van partners te isoleren.

- Vergelijk de details in de Home-tenant-ID en Resource-tenant-ID kolommen om aanmeldingen te identificeren die afkomstig zijn van de tenant van uw partner naar de downstream-tenant.

Niet-interactieve aanmeldingen in de interactieve aanmeldingslogboeken

Voorheen werden sommige niet-interactieve aanmeldingen van Microsoft Exchange-clients opgenomen in het interactieve aanmeldingslogboek van gebruikers voor betere zichtbaarheid. Deze verbeterde zichtbaarheid was nodig voordat de niet-interactieve gebruikersaanmeldingslogboeken in november 2020 werden geïntroduceerd. Het is echter belangrijk te weten dat sommige niet-interactieve aanmeldingen, zoals die met FIDO2-sleutels, nog steeds als interactief kunnen worden gemarkeerd vanwege de manier waarop het systeem is ingesteld voordat de afzonderlijke niet-interactieve logboeken werden geïntroduceerd. Deze aanmeldingen kunnen interactieve gegevens weergeven, zoals het type clientreferentie en browsergegevens, ook al zijn ze technisch niet-interactieve aanmeldingen.

Passthrough-aanmeldingen

Microsoft Entra ID geeft tokens voor verificatie en autorisatie uit. In sommige gevallen kan een gebruiker die is aangemeld bij de Contoso-tenant toegang proberen te krijgen tot resources in de Fabrikam-tenant, waar ze geen toegang hebben. Een token zonder autorisatie dat een passthrough-token wordt genoemd, wordt uitgegeven aan de Fabrikam-tenant. Met het passthrough-token heeft de gebruiker geen toegang tot resources.

Bij het bekijken van de logboeken voor deze situatie toonden de aanmeldingslogboeken voor de thuistenant (in dit scenario Contoso) geen aanmeldingspoging, omdat het token geen toegang verleende tot een resource vanwege het ontbreken van claims. Het aanmeldingstoken is alleen gebruikt om het juiste foutbericht weer te geven.

Passthrough-aanmeldingspogingen worden nu weergegeven in de aanmeldingslogboeken van de thuistenant en eventuele relevante aanmeldingslogboeken voor tenantbeperkingen. Deze update biedt meer inzicht in aanmeldingspogingen van uw gebruikers en uitgebreidere inzichten in uw tenantbeperkingenbeleid.

De crossTenantAccessType eigenschap laat nu zien passthrough om passthrough-aanmeldingen te onderscheiden en is beschikbaar in het Microsoft Entra-beheercentrum en Microsoft Graph.

Aanmeldingen voor alleen-app gebruik van de eerstepartij service-principal

De aanmeldingslogboeken van de service-principal bevatten geen alleen-eerste-partij-aanmeldingsactiviteit voor apps. Dit type activiteit treedt op wanneer apps van de eerste partij tokens krijgen voor een interne Microsoft-taak waarbij er geen richting of context van een gebruiker is. Deze logboeken worden uitgesloten, zodat u niet betaalt voor logboeken met betrekking tot interne Microsoft-tokens binnen uw tenant.

Wellicht identificeert u Microsoft Graph-gebeurtenissen die niet correleren met een aanmelding van een service-principal als u MicrosoftGraphActivityLogs en SignInLogs naar dezelfde Log Analytics-werkruimte doorstuurt. Met deze integratie kunt u kruislings verwijzen naar het token dat is uitgegeven voor de Microsoft Graph API-aanroep met de aanmeldingsactiviteit. De UniqueTokenIdentifier aanmeldingslogboeken en de SignInActivityId activiteitenlogboeken van Microsoft Graph zouden ontbreken in de aanmeldingslogboeken van de service-principal.

Voorwaardelijke toegang

Aanmeldingen die Niet toegepast voor voorwaardelijke toegang tonen, kunnen moeilijk te interpreteren zijn. Als de aanmelding wordt onderbroken, wordt de aanmelding weergegeven in de logboeken, maar wordt niet toegepast voor voorwaardelijke toegang. Een ander veelvoorkomend scenario is aanmelden bij Windows Hello voor Bedrijven. Voor deze aanmelding is geen voorwaardelijke toegang toegepast omdat de gebruiker zich aanmeldt bij het apparaat, niet naar cloudresources die worden beveiligd door voorwaardelijke toegang.

TimeGenerated-veld

Als u uw aanmeldingslogboeken integreert met Azure Monitor-logboeken en Log Analytics, ziet u mogelijk dat het TimeGenerated veld in de logboeken niet overeenkomt met het tijdstip waarop de aanmelding is opgetreden. Deze discrepantie komt door de manier waarop de logboeken worden opgenomen in Azure Monitor. Het TimeGenerated veld is het tijdstip waarop de vermelding is ontvangen en gepubliceerd door Log Analytics, niet het tijdstip waarop de aanmelding heeft plaatsgevonden. In het CreatedDateTime veld in de logboeken ziet u het tijdstip waarop de aanmelding heeft plaatsgevonden.

Op dezelfde manier worden riskante aanmeldingsgebeurtenissen ook TimeGenerated weergegeven als het tijdstip waarop de riskante gebeurtenis is gedetecteerd, niet wanneer de aanmelding heeft plaatsgevonden. Als u de werkelijke aanmeldingstijd wilt vinden, kunt u de CorrelationId gebruiken om de aanmeldingsgebeurtenis in de logboeken te vinden en de aanmeldingstijd te vinden.