Naadloze eenmalige aanmelding van Microsoft Entra: Technical deep dive

In dit artikel vindt u technische informatie over hoe de functie naadloze eenmalige aanmelding van Microsoft Entra (Naadloze eenmalige aanmelding) werkt.

Hoe werkt naadloze eenmalige aanmelding?

Deze sectie bevat drie delen:

- De installatie van de functie Naadloze eenmalige aanmelding.

- Hoe een transactie voor eenmalige aanmelding van één gebruiker in een webbrowser werkt met naadloze eenmalige aanmelding.

- Hoe een transactie voor eenmalige aanmelding van één gebruiker voor een systeemeigen client werkt met naadloze eenmalige aanmelding.

Hoe gaat het instellen in zijn werk?

Naadloze eenmalige aanmelding is ingeschakeld met Microsoft Entra Connect, zoals hier wordt weergegeven. Tijdens het inschakelen van de functie worden de volgende stappen uitgevoerd:

- Er wordt een computeraccount (

AZUREADSSOACC) gemaakt in uw on-premises Active Directory (AD) in elk AD-forest dat u synchroniseert met Microsoft Entra ID (met behulp van Microsoft Entra Connect). - Daarnaast worden er een aantal Kerberos-service-principalnamen (SPN's) gemaakt voor gebruik tijdens het aanmeldingsproces van Microsoft Entra.

- De Kerberos-ontsleutelingssleutel van het computeraccount wordt veilig gedeeld met de Microsoft Entra-id. Als er meerdere AD-forests zijn, heeft elk computeraccount een eigen unieke Kerberos-ontsleutelingssleutel.

Belangrijk

Het computeraccount AZUREADSSOACC moet uit veiligheidsoverwegingen sterk worden beveiligd. Alleen domeinbeheerders mogen het computeraccount kunnen beheren. Zorg ervoor dat Kerberos-delegering op het computeraccount is uitgeschakeld en dat er geen ander account in Active Directory delegatiemachtigingen heeft voor computeraccount AZUREADSSOACC. Sla het computeraccount op in een organisatie-eenheid (OE) waar het veilig is tegen onbedoelde verwijderingen en waar alleen domeinbeheerders toegang tot hebben. De Kerberos-ontsleutelingssleutel op het computeraccount moet ook als gevoelig worden behandeld. U wordt ten zeerste aangeraden de Kerberos-ontsleutelingssleutel van AZUREADSSOACC ten minste elke dertig dagen te vernieuwen.

Belangrijk

Naadloze eenmalige aanmelding ondersteunt versleutelingstypen AES256_HMAC_SHA1, AES128_HMAC_SHA1 en RC4_HMAC_MD5 voor Kerberos. Het wordt aanbevolen dat het versleutelingstype voor het AzureADSSOAcc$-account is ingesteld op AES256_HMAC_SHA1 of op een van de AES-typen (maar niet RC4) voor extra beveiliging. Het versleutelingstype wordt opgeslagen op het msDS-SupportedEncryptionTypes-kenmerk van het account in uw Active Directory. Als accountversleutelingstype AzureADSSOAcc$ is ingesteld op RC4_HMAC_MD5 en u dit wilt wijzigen in een van de AES-versleutelingstypen, moet u ervoor zorgen dat u eerst de Kerberos-ontsleutelingssleutel van het AzureADSSOAcc$-account vernieuwt, zoals in het document met veelgestelde vragen bij de desbetreffende vraag wordt uitgelegd, anders vindt er geen naadloze eenmalige aanmelding plaats.

Zodra de installatie is voltooid, werkt naadloze eenmalige aanmelding op dezelfde manier als andere aanmeldingstypen die gebruikmaken van Geïntegreerde Windows-verificatie (IWA).

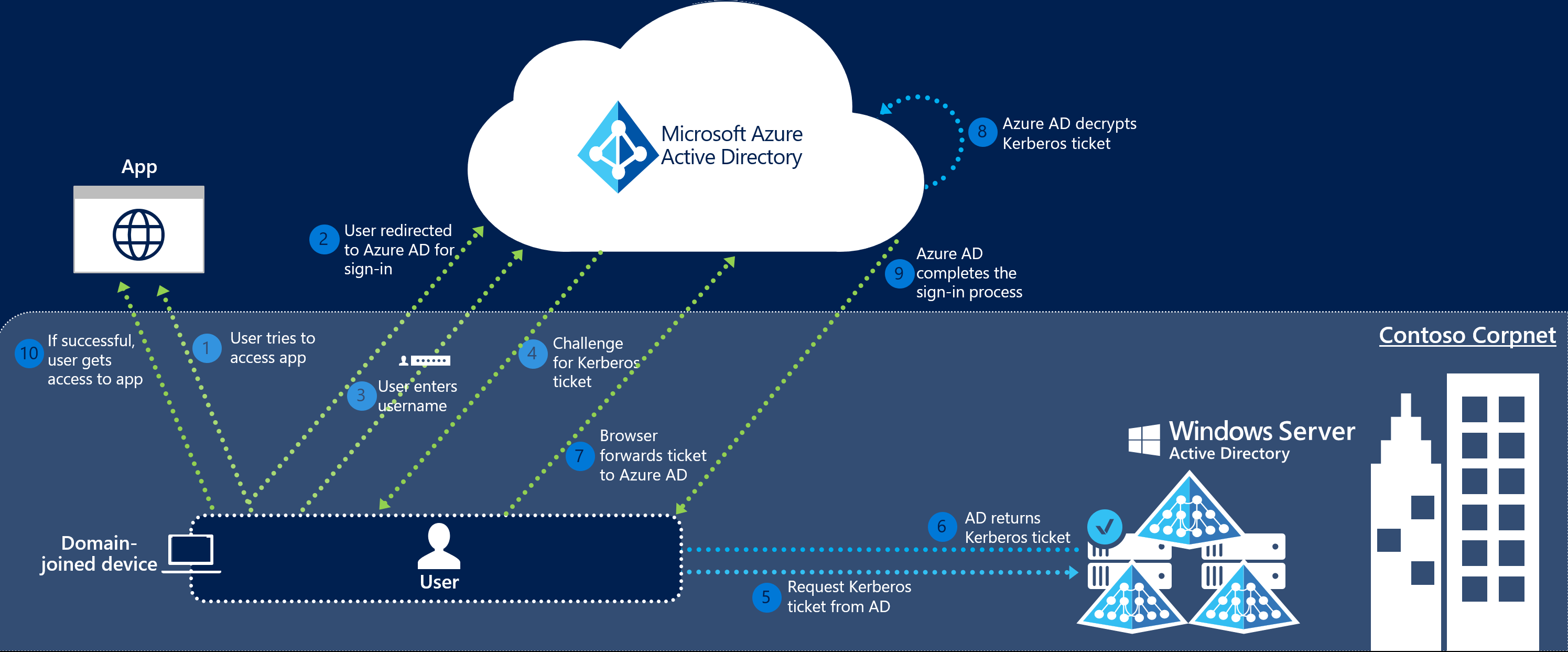

Hoe werkt aanmelden in een webbrowser met naadloze eenmalige aanmelding?

De aanmeldingsstroom in een webbrowser is als volgt:

De gebruiker opent een webtoepassing (bijvoorbeeld de Outlook Web App: https://outlook.office365.com/owa/) vanaf een bedrijfsapparaat dat lid is van een domein in uw bedrijfsnetwerk.

Als de gebruiker nog niet is aangemeld, wordt de gebruiker omgeleid naar de aanmeldingspagina van Microsoft Entra.

De gebruiker typt zijn gebruikersnaam op de aanmeldingspagina van Microsoft Entra.

Notitie

Voor bepaalde toepassingen worden stap 2 en 3 overgeslagen.

Met JavaScript op de achtergrond daagt Microsoft Entra ID de browser uit via een 401 Niet-geautoriseerd antwoord om een Kerberos-ticket op te geven.

De browser vraagt op zijn beurt een ticket aan bij Active Directory voor het

AZUREADSSOACCcomputeraccount (dat Microsoft Entra-id vertegenwoordigt).Active Directory zoekt het computeraccount en retourneert een Kerberos-ticket naar de browser die is versleuteld met het geheim van het computeraccount.

De browser stuurt het Kerberos-ticket dat het heeft verkregen van Active Directory door naar Microsoft Entra-id.

Microsoft Entra ID ontsleutelt het Kerberos-ticket, waaronder de identiteit van de gebruiker die is aangemeld bij het bedrijfsapparaat, met behulp van de eerder gedeelde sleutel.

Na de evaluatie retourneert Microsoft Entra ID een token terug naar de toepassing of vraagt de gebruiker aanvullende controle uit te voeren, zoals meervoudige verificatie.

Als de gebruiker is aangemeld, heeft deze toegang tot de toepassing.

In het volgende diagram ziet u alle onderdelen en de betrokken stappen.

Naadloze eenmalige aanmelding is opportunistisch. Dit betekent dat als het mislukt, de aanmeldingservaring terugvalt op het normale gedrag. In dat geval moet de gebruiker zijn of haar wachtwoord invoeren om zich aan te melden.

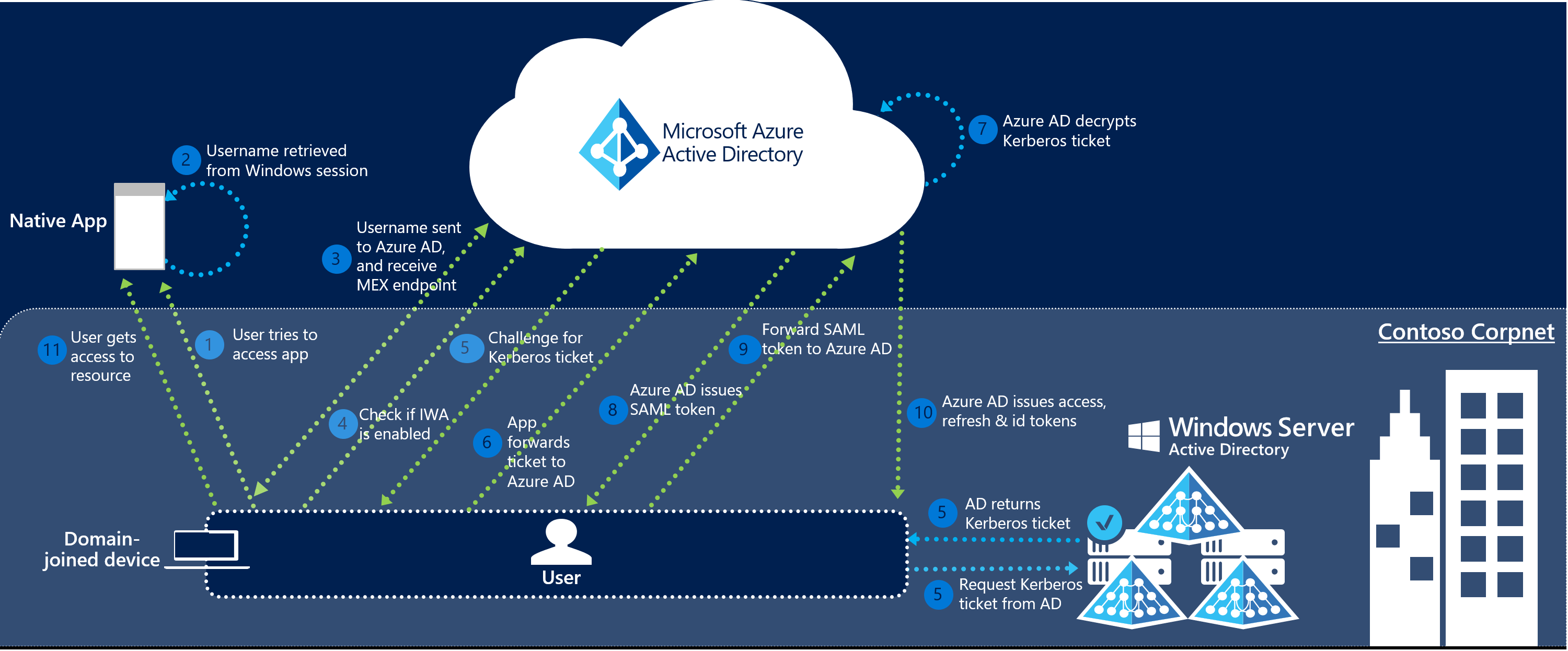

Hoe werkt aanmelden op een native client met naadloze eenmalige aanmelding?

De aanmeldingsstroom op een systeemeigen client is als volgt:

- De gebruiker opent een systeemeigen toepassing (bijvoorbeeld de Outlook-client) vanaf een bedrijfsapparaat dat lid is van een domein in uw bedrijfsnetwerk.

- Als de gebruiker nog niet is aangemeld, haalt de systeemeigen toepassing de gebruikersnaam van de gebruiker op uit de Windows-sessie van het apparaat.

- De app verzendt de gebruikersnaam naar Microsoft Entra ID en haalt het WS-Trust MEX-eindpunt van uw tenant op. Dit WS-Trust eindpunt wordt uitsluitend gebruikt door de functie Naadloze eenmalige aanmelding en is geen algemene implementatie van het WS-Trust-protocol op Microsoft Entra-id.

- De app voert vervolgens een query uit op het WS-Trust MEX-eindpunt om te zien of er een geïntegreerd verificatie-eindpunt beschikbaar is. Het geïntegreerde verificatie-eindpunt wordt uitsluitend gebruikt door de functie Naadloze eenmalige aanmelding.

- Als stap 4 slaagt, volgt er een Kerberos-vraag.

- Als de app het Kerberos-ticket kan ophalen, wordt het doorgestuurd naar het geïntegreerde Verificatie-eindpunt van Microsoft Entra.

- Microsoft Entra ID ontsleutelt het Kerberos-ticket en valideert het.

- Microsoft Entra ID meldt de gebruiker aan en geeft een SAML-token uit aan de app.

- De app verzendt vervolgens het SAML-token naar het OAuth2-tokeneindpunt van Microsoft Entra ID.

- Microsoft Entra ID valideert het SAML-token en geeft een toegangstoken, een vernieuwingstoken voor de opgegeven resource en een id-token voor de app uit.

- De gebruiker krijgt toegang tot de resource van de app.

In het volgende diagram ziet u alle onderdelen en de betrokken stappen.

Volgende stappen

- Snel aan de slag - Ga naadloze eenmalige aanmelding van Microsoft Entra aan de slag.

- Veelgestelde vragen: antwoorden op veelgestelde vragen.

- Probleemoplossing: Leer hoe u algemene problemen met deze functie kunt oplossen.

- UserVoice: voor het indienen van nieuwe functieaanvragen.