Federatiecertificaten vernieuwen voor Microsoft 365 en Microsoft Entra-id

Overzicht

Voor een succesvolle federatie tussen Microsoft Entra ID en Active Directory Federation Services (AD FS), moeten de certificaten die door AD FS worden gebruikt om beveiligingstokens te ondertekenen bij Microsoft Entra ID overeenkomen met wat is geconfigureerd in Microsoft Entra ID. Elke mismatch kan leiden tot geschaad vertrouwen. Microsoft Entra ID zorgt ervoor dat deze informatie gesynchroniseerd blijft wanneer u AD FS en webtoepassingsproxy implementeert (voor extranettoegang).

Notitie

Dit artikel bevat informatie over het beheren van uw federatiecertificaten. Zie Noodrotatie van de AD FS-certificaten voor informatie over noodrotatie.

In dit artikel vindt u aanvullende informatie voor het beheren van uw certificaten voor tokenondertekening en het synchroniseren met Microsoft Entra ID, in de volgende gevallen:

- U implementeert de webtoepassingsproxy niet en daarom zijn de federatiemetagegevens niet beschikbaar in het extranet.

- U gebruikt niet de standaardconfiguratie van AD FS voor certificaten voor tokenondertekening.

- U gebruikt een id-provider van derden.

Belangrijk

Microsoft raadt ten zeerste aan om een Hardware Security Module (HSM) te gebruiken om certificaten te beschermen en beveiligen. Zie Hardware Security Module onder aanbevolen procedures voor het beveiligen van AD FS voor meer informatie.

Standaardconfiguratie van AD FS voor certificaten voor tokenondertekening

De certificaten voor tokenondertekening en tokenontsleuteling zijn meestal zelfondertekende certificaten en zijn goed voor één jaar. AD FS bevat standaard een proces voor automatisch verlengen met de naam AutoCertificateRollover. Als u AD FS 2.0 of hoger gebruikt, worden uw certificaat automatisch bijgewerkt door Microsoft 365 en Microsoft Entra ID voordat het verloopt.

Melding over verlenging vanuit het Microsoft 365-beheercentrum of een e-mailbericht

Notitie

Als u een e-mailbericht hebt ontvangen waarin u wordt gevraagd uw certificaat voor Office te verlengen, raadpleegt u Het beheren van wijzigingen aan certificaten voor tokenondertekening om te controleren of u actie moet ondernemen. Microsoft is op de hoogte van een mogelijk probleem dat kan leiden tot meldingen voor certificaatvernieuwing die wordt verzonden, zelfs wanneer er geen actie is vereist.

Microsoft Entra ID probeert de federatiemetagegevens te bewaken en de certificaten voor tokenondertekening bij te werken, zoals aangegeven door deze metagegevens. 35 dagen vóór de vervaldatum van de certificaten voor tokenondertekening controleert Microsoft Entra ID of er nieuwe certificaten beschikbaar zijn door de federatiemetagegevens te peilen.

- Als deze de federatiemetagegevens kan peilen en de nieuwe certificaten kan ophalen, wordt er geen e-mailmelding aan de gebruiker uitgegeven.

- Als het de nieuwe certificaten voor tokenondertekening niet kan ophalen, ofwel omdat de federatiemetagegevens niet bereikbaar zijn of automatische certificaatrollover niet is ingeschakeld, geeft Microsoft Entra ID een e-mail uit.

Belangrijk

Als u AD FS gebruikt om bedrijfscontinuïteit te garanderen, controleert u of uw servers de volgende updates hebben, zodat verificatiefouten voor bekende problemen niet optreden. Dit beperkt bekende problemen met de AD FS-proxyserver voor deze verlenging en toekomstige verlengingsperioden:

Server 2012 R2 - Windows Server mei 2014 rollup

Server 2008 R2 en 2012 - Authenticatie via een proxy mislukt in Windows Server 2012 of Windows 2008 R2 SP1

Controleer of de certificaten moeten worden bijgewerkt

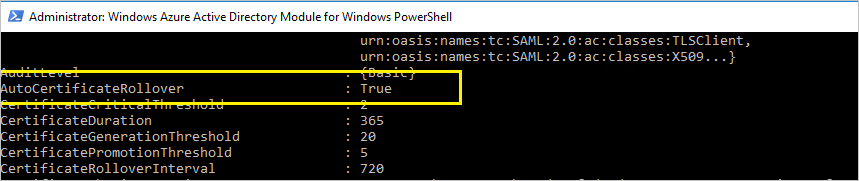

Stap 1: Controleer de status van AutoCertificateRollover

Open PowerShell op uw AD FS-server. Controleer of de waarde AutoCertificateRollover is ingesteld op True.

Get-Adfsproperties

Notitie

Als u AD FS 2.0 gebruikt, voert u eerst Add-Pssnapin Microsoft.Adfs.Powershell uit.

Stap 2: controleer of AD FS en Microsoft Entra-id zijn gesynchroniseerd

Open op uw AD FS-server de PowerShell-prompt en maak verbinding met Microsoft Entra-id.

Notitie

Microsoft Entra maakt deel uit van Microsoft Entra PowerShell. U kunt de Microsoft Entra PowerShell-module rechtstreeks downloaden vanuit de PowerShell Gallery.

Install-Module -Name Microsoft.Entra

Maak verbinding met Microsoft Entra ID.

Connect-Entra -Scopes 'Domain.Read.All'

Controleer de certificaten die zijn geconfigureerd in AD FS- en Microsoft Entra ID-vertrouwenseigenschappen voor het opgegeven domein.

Get-EntraFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Als de vingerafdrukken in beide uitvoer overeenkomen, worden uw certificaten gesynchroniseerd met Microsoft Entra-id.

Stap 3: controleren of uw certificaat bijna verloopt

Controleer in de uitvoer van Get-EntraFederationProperty of Get-AdfsCertificate op de datum onder Not After. Als de datum minder dan 35 dagen weg is, moet u actie ondernemen.

| Automatisch Certificaatvernieuwing | Certificaten gesynchroniseerd met Microsoft Entra-id | Federatieve metagegevens zijn openbaar toegankelijk | Geldigheid | Actie |

|---|---|---|---|---|

| Ja | Ja | Ja | - | Geen actie nodig. Zie vernieuw automatisch het certificaat voor tokenondertekening. |

| Ja | Nee | - | Minder dan 15 dagen | Onmiddellijk verlengen. Zie handmatig het certificaat voor tokenondertekening vernieuwen. |

| Nee | - | - | Minder dan 35 dagen | Onmiddellijk verlengen. Zie handmatig het certificaat voor tokenondertekening vernieuwen. |

[-] Maakt niet uit

Het certificaat voor tokenondertekening automatisch vernieuwen (aanbevolen)

U hoeft geen handmatige stappen uit te voeren als beide van de volgende waar zijn:

- U hebt webtoepassingsproxy geïmplementeerd, waarmee u toegang kunt krijgen tot de federatiemetagegevens vanuit het extranet.

- U gebruikt de standaardconfiguratie van AD FS (AutoCertificateRollover is ingeschakeld).

Controleer het volgende om te controleren of het certificaat automatisch kan worden bijgewerkt.

1. De AD FS-eigenschap AutoCertificateRollover moet worden ingesteld op True. Dit geeft aan dat AD FS automatisch nieuwe certificaten voor tokenondertekening en tokenontsleuteling genereert, voordat de oude verlopen.

2. De AD FS-federatiemetagegevens zijn openbaar toegankelijk. Controleer of uw federatiemetagegevens openbaar toegankelijk zijn door te navigeren naar de volgende URL vanaf een computer op het openbare internet (buiten het bedrijfsnetwerk):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

waarbij (your_FS_name) wordt vervangen door de hostnaam van de federation-service die uw organisatie gebruikt, zoals fs.contoso.com. Als u beide instellingen met succes kunt controleren, hoeft u niets anders te doen.

Voorbeeld: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Het certificaat voor tokenondertekening handmatig vernieuwen

U kunt ervoor kiezen om de certificaten voor tokenondertekening handmatig te vernieuwen. De volgende scenario's kunnen bijvoorbeeld beter werken voor handmatige verlenging:

- Certificaten voor tokenondertekening zijn geen zelfondertekende certificaten. De meest voorkomende reden hiervoor is dat uw organisatie AD FS-certificaten beheert die zijn ingeschreven bij een organisatorische certificeringsinstantie.

- Netwerkbeveiliging staat niet toe dat de federatiemetagegevens openbaar beschikbaar zijn.

- U migreert het federatieve domein van een bestaande federatieservice naar een nieuwe federatieservice.

Belangrijk

Als u een bestaand federatief domein migreert naar een nieuwe federatieservice, is het raadzaam om noodrotatie van de AD FS-certificaten te volgen

In deze scenario's moet u, telkens wanneer u de certificaten voor tokenondertekening bijwerkt, ook uw Microsoft 365-domein bijwerken met behulp van de PowerShell-opdracht Update-MgDomainFederationConfiguration.

Stap 1: Controleren of AD FS nieuwe certificaten voor tokenondertekening heeft

niet-standaard configuratie

Als u een niet-standaardconfiguratie van AD FS gebruikt (waarbij AutoCertificateRollover is ingesteld op False), gebruikt u waarschijnlijk aangepaste certificaten (niet zelfondertekend). Zie Certificaatvereisten voor federatieve serversvoor meer informatie over het vernieuwen van de AD FS-tokenondertekeningscertificaten.

federatieve metagegevens zijn niet openbaar beschikbaar

Als AutoCertificateRollover- echter is ingesteld op True, maar uw federatiemetagegevens niet openbaar toegankelijk zijn, controleert u eerst of er nieuwe certificaten voor tokenondertekening worden gegenereerd door AD FS. Controleer of u nieuwe certificaten voor tokenondertekening hebt door de volgende stappen uit te voeren:

Controleer of u bent aangemeld bij de primaire AD FS-server.

Controleer de huidige handtekeningcertificaten in AD FS door een PowerShell-opdrachtvenster te openen en de volgende opdracht uit te voeren:

Get-ADFSCertificate -CertificateType Token-SigningNotitie

Als u AD FS 2.0 gebruikt, moet u eerst

Add-Pssnapin Microsoft.Adfs.Powershelluitvoeren.Bekijk de uitvoer van de opdracht en let op alle vermelde certificaten. Als AD FS een nieuw certificaat heeft gegenereerd, ziet u twee certificaten in de uitvoer: een waarvan de IsPrimary waarde True is en de NotAfter datum dat binnen 5 dagen verloopt, en één waarvoor IsPrimaryFalse is en NotAfter ongeveer een jaar geldig is.

Als u slechts één certificaat ziet en de NotAfter datum binnen 5 dagen valt, moet u een nieuw certificaat genereren.

Als u een nieuw certificaat wilt genereren, voert u de volgende opdracht uit bij een PowerShell-opdrachtprompt:

Update-ADFSCertificate -CertificateType Token-Signing.Controleer de update door de volgende opdracht opnieuw uit te voeren:

Get-ADFSCertificate -CertificateType Token-Signing

Er moeten nu twee certificaten worden vermeld, waarvan één een NotAfter datum van ongeveer één jaar in de toekomst heeft, en waarvoor de IsPrimary--waarde Falseis.

Stap 2: de nieuwe certificaten voor tokenondertekening bijwerken voor de Microsoft 365-vertrouwensrelatie

Werk Microsoft 365 als volgt bij met de nieuwe certificaten voor tokenondertekening die moeten worden gebruikt voor de vertrouwensrelatie.

- Open Azure PowerShell.

- Voer

Connect-Entra -Scopes 'Domain.Read.All'uit. Met deze cmdlet maakt u verbinding met de cloudservice. Het maken van een context waarmee u verbinding maakt met de cloudservice is vereist voordat u een van de extra cmdlets uitvoert die door het hulpprogramma zijn geïnstalleerd. - Voer

Update-MgDomainFederationConfiguration -DomainId <domain> -InternalDomainFederationId <AD FS primary server>uit. Deze cmdlet werkt de instellingen van AD FS bij in de cloudservice en configureert de vertrouwensrelatie tussen de twee.

Notitie

Als u meerdere domeinen op het hoogste niveau wilt ondersteunen, zoals contoso.com en fabrikam.com, moet u de SupportMultipleDomain-switch gebruiken met cmdlets. Zie Ondersteuning voor meerdere domeinen op het hoogste niveauvoor meer informatie.

Als uw tenant is gefedereerd met meer dan één domein, moet de Update-MgDomainFederationConfiguration worden uitgevoerd voor alle domeinen, vermeld in de uitvoer van Get-EntraDomain | Select-Object -Property AuthenticationType:Federated. Dit zorgt ervoor dat alle federatieve domeinen worden bijgewerkt naar het Token-Signing-certificaat.

U kunt dit doen door het volgende uit te voeren: Get-EntraDomain | Select-Object -Property AuthenticationType:Federated | % { Update-MgDomainFederationConfiguration -DomainName $_.Name -SupportMultipleDomain }

Microsoft Entra ID vertrouwen herstellen met behulp van Microsoft Entra Connect

Als u uw AD FS-farm en Microsoft Entra ID-vertrouwensrelatie hebt geconfigureerd met behulp van Microsoft Entra Connect, kunt u Microsoft Entra Connect gebruiken om te detecteren of u actie moet ondernemen voor uw certificaten voor tokenondertekening. Als u de certificaten wilt vernieuwen, kunt u Microsoft Entra Connect gebruiken om dit te doen.

Zie De vertrouwensrelatie herstellenvoor meer informatie.

Stappen voor het bijwerken van AD FS- en Microsoft Entra-certificaten

Certificaten voor tokenondertekening zijn standaard X509-certificaten die worden gebruikt om veilig alle tokens te ondertekenen die door de federatieserver worden uitgegeven. Tokenontsleutelingscertificaten zijn standaard X509-certificaten die worden gebruikt om binnenkomende tokens te ontsleutelen.

AD FS is standaard geconfigureerd om certificaten voor tokenondertekening en tokenontsleuteling automatisch te genereren, zowel op het tijdstip van de initiële configuratie als wanneer de certificaten hun vervaldatum naderen.

Microsoft Entra ID probeert 35 dagen voor het verstrijken van het huidige certificaat een nieuw certificaat op te halen uit de metagegevens van uw federation-service. Als er op dat moment geen nieuw certificaat beschikbaar is, blijft microsoft Entra-id de metagegevens met regelmatige dagelijkse intervallen bewaken. Zodra het nieuwe certificaat beschikbaar is in de metagegevens, worden de federatie-instellingen voor het domein bijgewerkt met de nieuwe certificaatgegevens. U kunt Get-MgDomainFederationConfiguration gebruiken om te controleren of u het nieuwe certificaat ziet in NextSigningCertificate/SigningCertificate.

Zie Certificaten voor tokenondertekening en tokenontsleuteling verkrijgen en configureren voor AD FS- voor meer informatie over certificaten voor tokenondertekening in AD FS