Door Microsoft beheerd beleid

Zoals vermeld in het Microsoft Digital Defense-rapport in oktober 2023

... bedreigingen voor digitale vrede hebben het vertrouwen in technologie verminderd en de dringende behoefte aan verbeterde cyberverdediging op alle niveaus...

... bij Microsoft analyseren onze meer dan 10.000 beveiligingsexperts elke dag meer dan 65 biljoen signalen... het stimuleren van enkele van de meest invloedrijke inzichten in cyberbeveiliging. Samen kunnen we cybertolerantie bouwen via innovatieve actie en collectieve verdediging.

Als onderdeel hiervan maken we door Microsoft beheerde beleidsregels beschikbaar in Microsoft Entra-tenants over de hele wereld. Deze vereenvoudigde beleidsregels voor voorwaardelijke toegang nemen actie om meervoudige verificatie te vereisen, waardoor een recent onderzoek het risico van inbreuk met meer dan 99% kan verminderen.

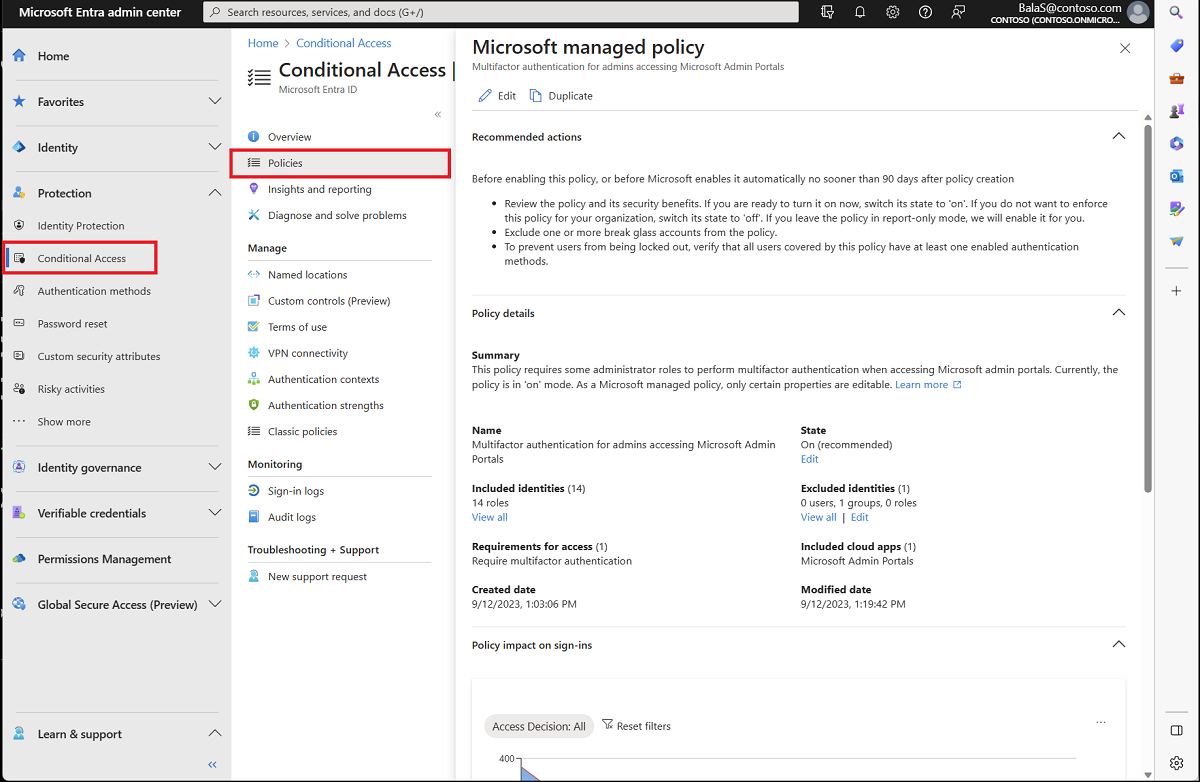

Beheerders met ten minste de rol Beheerder voor voorwaardelijke toegang die is toegewezen, vinden deze beleidsregels in het Microsoft Entra-beheercentrum onder >.

Beheerders hebben de mogelijkheid om de status (aan, uit of alleen rapport) en de uitgesloten identiteiten (gebruikers, groepen en rollen) in het beleid te bewerken. Organisaties moeten hun break-glass- of noodtoegangsaccounts uitsluiten van dit beleid, net zoals in andere beleidsregels voor voorwaardelijke toegang. Organisaties kunnen dit beleid dupliceren als ze meer wijzigingen willen aanbrengen dan de basisversies die zijn toegestaan in de door Microsoft beheerde versies.

Microsoft schakelt deze beleidsregels na maximaal 90 dagen na de introductie in uw tenant in als ze de status Alleen rapporteren hebben. Beheerders kunnen ervoor kiezen om deze beleidsregels eerder in te schakelen of u afmelden door de beleidsstatus in te stellen op Uit. Klanten worden 28 dagen voordat het beleid is ingeschakeld op de hoogte gesteld via e-mailberichten en berichten in het berichtencentrum .

Notitie

In sommige gevallen is beleid mogelijk sneller dan 90 dagen ingeschakeld. Als dit van toepassing is op uw tenant, wordt dit vermeld in e-mailberichten en M365-berichten in het berichtencentrum die u ontvangt over Microsoft Managed Policies. Deze wordt ook vermeld in de details van het beleid in het Microsoft-beheercentrum.

Beleid

Met deze door Microsoft beheerde beleidsregels kunnen beheerders eenvoudige wijzigingen aanbrengen, zoals het uitsluiten van gebruikers of het in- of uitschakelen van de modus alleen voor rapporten. Organisaties kunnen geen door Microsoft beheerde beleidsregels wijzigen of verwijderen. Omdat beheerders vertrouwder raken met beleid voor voorwaardelijke toegang, kunnen ze ervoor kiezen om het beleid te dupliceren om aangepaste versies te maken.

Naarmate bedreigingen zich in de loop van de tijd ontwikkelen, kan Microsoft dit beleid in de toekomst wijzigen om te profiteren van nieuwe functies, functionaliteit of om hun functie te verbeteren.

Meervoudige verificatie voor beheerders die toegang hebben tot Microsoft-beheerportals

Dit beleid heeft betrekking op 14 beheerdersrollen die we beschouwen als zeer bevoegd, die toegang hebben tot de groep Microsoft-beheerportals en waarvoor ze meervoudige verificatie moeten uitvoeren.

Dit beleid is gericht op Microsoft Entra ID P1- en P2-tenants waarvoor de standaardinstellingen voor beveiliging niet zijn ingeschakeld.

Tip

Door Microsoft beheerde beleidsregels waarvoor meervoudige verificatie is vereist, verschillen van de aankondiging van verplichte meervoudige verificatie voor aanmelding van Azure in 2024 die in oktober 2024 geleidelijk is geïmplementeerd. Meer informatie over die afdwinging vindt u in het artikel planning voor verplichte meervoudige verificatie voor Azure en andere beheerportals.

Meervoudige verificatie voor gebruikers met meervoudige verificatie per gebruiker

Dit beleid heeft betrekking op gebruikers MFA per gebruiker, een configuratie die Microsoft niet meer aanbeveelt. Voorwaardelijke toegang biedt een betere beheerderservaring met veel extra functies. Door alle MFA-beleidsregels in voorwaardelijke toegang te consolideren, kunt u zich beter richten op het vereisen van MFA, waardoor de wrijving van eindgebruikers wordt verlaagd terwijl de beveiligingspostuur behouden blijft.

Dit beleid is gericht op:

- Organisaties hebben een licentie voor gebruikers met Microsoft Entra ID P1 en P2

- Organisaties waarvoor standaardinstellingen voor beveiliging niet zijn ingeschakeld

- Organisaties met minder dan 500 gebruikers bij wie MFA is ingeschakeld of afgedwongen

Als u dit beleid wilt toepassen op meer gebruikers, moet u dit dupliceren en de toewijzingen wijzigen.

Tip

Als u het potlood Bewerken bovenaan gebruikt om het door Microsoft beheerde beleid voor meervoudige verificatie per gebruiker te wijzigen, kan dit leiden tot een fout bijwerken. Als u dit probleem wilt omzeilen, selecteert u Bewerken onder de sectie Uitgesloten identiteiten van het beleid.

Meervoudige verificatie en herauthenticatie voor riskante aanmeldingen

Dit beleid omvat alle gebruikers en vereist MFA en verificatie wanneer we aanmeldingen met een hoog risico detecteren. Hoog risico in dit geval betekent iets over de manier waarop de gebruiker zich heeft aangemeld, niet normaal is. Deze aanmeldingen met een hoog risico kunnen zijn: reizen die zeer abnormaal zijn, aanvallen met wachtwoordspray of replay-aanvallen voor tokens. Zie het artikel Wat zijn risicodetecties voor meer informatie over deze risicodefinities.

Dit beleid is gericht op Microsoft Entra ID P2-tenants waarbij de standaardinstellingen voor beveiliging niet zijn ingeschakeld.

- Als P2-licenties gelijk zijn aan of groter zijn dan het totale aantal geregistreerde actieve MFA-gebruikers, geldt het beleid voor alle gebruikers.

- Als door MFA geregistreerde actieve gebruikers de P2-licenties overschrijden, maken en wijzen we het beleid toe aan een beperkte beveiligingsgroep op basis van beschikbare P2-licenties. U kunt het lidmaatschap van de beveiligingsgroep van het beleid wijzigen.

Om te voorkomen dat aanvallers accounts overnemen, staat Microsoft niet toe dat riskante gebruikers zich registreren voor MFA.

Standaardbeleid voor beveiliging

De volgende beleidsregels zijn beschikbaar wanneer u een upgrade uitvoert van het gebruik van de standaardinstellingen voor beveiliging.

Verouderde verificatie blokkeren

Met dit beleid kunnen verouderde verificatieprotocollen geen toegang krijgen tot toepassingen. Verouderde verificatie verwijst naar een verificatieaanvraag die is ingediend door:

- Clients die geen moderne verificatie gebruiken (bijvoorbeeld een Office 2010-client)

- Elke client die gebruikmaakt van oudere e-mailprotocollen, zoals IMAP, SMTP of POP3

- Elke aanmeldingspoging met verouderde verificatie wordt geblokkeerd.

De meeste waargenomen aanmeldingspogingen komen van verouderde verificatie. Omdat verouderde verificatie geen ondersteuning biedt voor meervoudige verificatie, kan een aanvaller uw MFA-vereisten omzeilen met behulp van een ouder protocol.

Meervoudige verificatie vereisen voor Azure-beheer

Dit beleid heeft betrekking op alle gebruikers wanneer ze toegang proberen te krijgen tot verschillende Azure-services die worden beheerd via de Azure Resource Manager-API, waaronder:

- Azure Portal

- Microsoft Entra-beheercentrum

- Azure PowerShell

- Azure CLI

Wanneer de gebruiker toegang probeert te krijgen tot een van deze resources, moet de gebruiker MFA voltooien voordat hij of zij toegang kan krijgen.

Meervoudige verificatie vereisen voor beheerders

Dit beleid heeft betrekking op elke gebruiker met een van de 14 beheerdersrollen die we beschouwen als zeer bevoegd. Vanwege de kracht die deze accounts met hoge bevoegdheden hebben, zijn ze vereist voor MFA wanneer ze zich aanmelden bij een toepassing.

Meervoudige verificatie vereisen voor alle gebruikers

Dit beleid heeft betrekking op alle gebruikers in uw organisatie en vereist dat ze MFA moeten uitvoeren wanneer ze zich aanmelden. In de meeste gevallen blijft de sessie behouden op het apparaat en hoeven gebruikers MFA niet te voltooien wanneer ze met een andere toepassing communiceren.

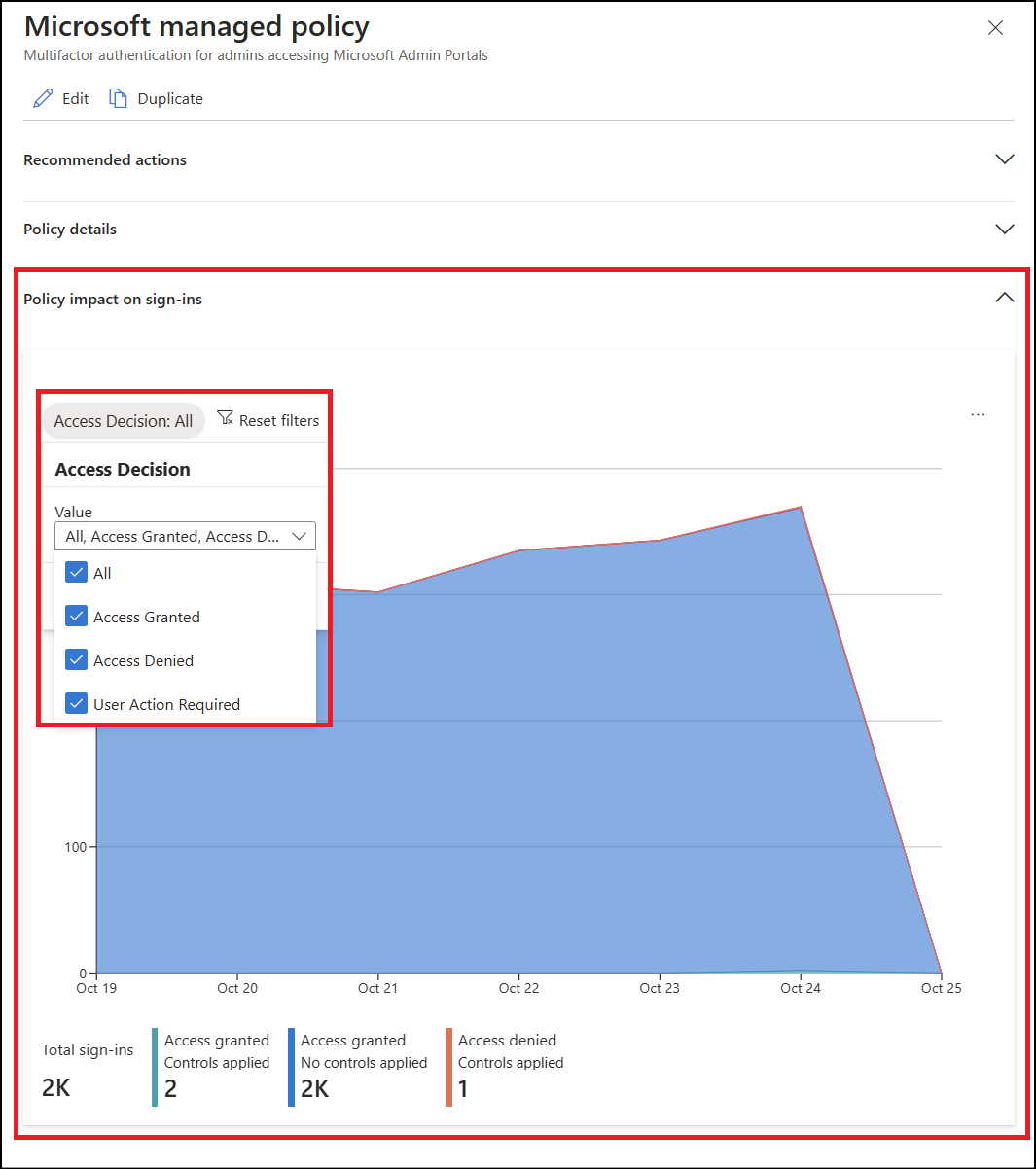

Hoe kan ik de effecten van dit beleid bekijken?

Beheerders kunnen de sectie Beleidsimpact op aanmeldingen bekijken om een kort overzicht te zien van het effect van het beleid in hun omgeving.

Beheerders kunnen dieper ingaan en de aanmeldingslogboeken van Microsoft Entra bekijken om dit beleid in actie te zien in hun organisatie.

- Meld u aan bij het Microsoft Entra-beheercentrum als minimaal een rapportlezer.

- Blader naar aanmeldingslogboeken voor identiteitsbewaking>en -status>.

- Zoek de specifieke aanmelding die u wilt controleren. Filters en kolommen toevoegen of verwijderen om overbodige informatie uit te filteren.

- Als u het bereik wilt beperken, voegt u filters toe, zoals:

- Correlatie-id wanneer u een specifieke gebeurtenis hebt om te onderzoeken.

- Voorwaardelijke toegang om beleidsfouten en geslaagde pogingen te zien. Bereik uw filter om alleen fouten weer te geven om de resultaten te beperken.

- Gebruikersnaam voor informatie met betrekking tot specifieke gebruikers.

- Datum die is bereikt tot de betreffende periode.

- Als u het bereik wilt beperken, voegt u filters toe, zoals:

- Zodra de aanmeldingsgebeurtenis die overeenkomt met de aanmelding van de gebruiker is gevonden, selecteert u het tabblad Voorwaardelijke toegang . Op het tabblad Voorwaardelijke toegang ziet u het specifieke beleid of beleid dat heeft geresulteerd in een onderbreking van de aanmelding.

- Als u verder wilt onderzoeken, zoomt u in op de configuratie van het beleid door op de beleidsnaam te klikken. Als u op de beleidsnaam klikt, wordt de gebruikersinterface van de beleidsconfiguratie voor het geselecteerde beleid weergegeven voor controle en bewerking.

- De details van de clientgebruiker en het apparaat die zijn gebruikt voor de evaluatie van het beleid voor voorwaardelijke toegang, zijn ook beschikbaar op de tabbladen Basisgegevens, Locatie, Apparaatgegevens, Verificatiedetails en Aanvullende details van de aanmeldingsgebeurtenis.

Veelgestelde vragen

Wat is voorwaardelijke toegang?

Voorwaardelijke toegang is een Microsoft Entra-functie waarmee organisaties beveiligingsvereisten kunnen afdwingen bij het openen van resources. Voorwaardelijke toegang wordt vaak gebruikt om vereisten voor meervoudige verificatie, apparaatconfiguratie of netwerklocatie af te dwingen.

Deze beleidsregels kunnen als logisch worden beschouwd als vervolgens instructies.

Als de toewijzingen (gebruikers, resources en voorwaarden) waar zijn, past u de toegangsbeheer (verlenen en/of sessie) toe in het beleid. Als u een beheerder bent die toegang wil krijgen tot een van de Microsoft-beheerportals, moet u meervoudige verificatie uitvoeren om te bewijzen dat u het echt bent.

Wat moet ik doen als ik meer wijzigingen wil aanbrengen?

Beheerders kunnen ervoor kiezen om verdere wijzigingen aan te brengen in dit beleid door ze te dupliceren met behulp van de knop Dupliceren in de weergave beleidslijst. Dit nieuwe beleid kan op dezelfde manier worden geconfigureerd als elk ander beleid voor voorwaardelijke toegang met het starten vanaf een door Microsoft aanbevolen positie. Wees voorzichtig dat u uw beveiligingspostuur niet per ongeluk verlaagt met deze wijzigingen.

Welke beheerdersrollen vallen onder dit beleid?

- Hoofdbeheerder

- Toepassingsbeheerder

- Verificatiebeheerder

- Factureringsbeheerder

- Beheerder van de cloudtoepassing

- Beheerder voor voorwaardelijke toegang

- Exchange-beheerder

- Helpdeskbeheerder

- Wachtwoordbeheerder

- Bevoorrechte verificatiebeheerder

- Beheerder voor bevoorrechte rollen

- Beveiligingsbeheer

- SharePoint-beheerder

- Gebruikersbeheerder

Wat gebeurt er als ik een andere oplossing gebruik voor meervoudige verificatie?

Meervoudige verificatie is voltooid met behulp van externe verificatiemethoden voldoet aan de MFA-vereisten van het door Microsoft beheerde beleid.

Wanneer meervoudige verificatie is voltooid via een federatieve id-provider (IdP), voldoet deze mogelijk aan de MFA-vereisten van Microsoft Entra ID, afhankelijk van uw configuratie. Zie Voldoen aan MFA-besturingselementen (MultiFactor Authentication) van Microsoft Entra ID met MFA-claims van een federatieve IdP-voor meer informatie.

Wat gebeurt er als ik Certificate-Based-verificatie gebruik?

Afhankelijk van de configuratie van Certificate-Based Authentication (CBA) van uw tenant, kan deze fungeren als één factor of multifactor.

- Als uw organisatie CBA heeft geconfigureerd als één factor, moeten gebruikers een tweede verificatiemethode gebruiken om aan MFA te voldoen. Zie voor meer informatie over de toegestane combinaties van verificatiemethoden voor MFA met enkelvoudige certificaatgebaseerde authenticatie MFA met verificatie op basis van één factor.

- Als uw organisatie CBA heeft geconfigureerd als multifactor, kunnen gebruikers MFA voltooien met hun CBA-verificatiemethode.

Notitie

CBA wordt beschouwd als een methode die geschikt is voor MFA in Microsoft Entra-id, zodat gebruikers binnen het bereik van de CBA-verificatiemethode MFA moeten gebruiken om nieuwe verificatiemethoden te registreren. Als u MFA wilt registreren voor CBA-gebruikers met één factor zonder andere geregistreerde verificatiemethoden, raadpleegt u Opties voor het verkrijgen van MFA-functionaliteit met single-factor certificates.

Wat gebeurt er als ik aangepaste besturingselementen gebruik?

Aangepaste besturingselementen voldoen niet aan de claimvereisten voor meervoudige verificatie. Als uw organisatie aangepaste besturingselementen gebruikt, moet u migreren naar externe verificatiemethoden, de vervanging van aangepaste besturingselementen. Uw externe verificatieprovider moet ondersteuning bieden voor externe verificatiemethoden en u de benodigde configuratierichtlijnen bieden voor hun integratie.