Gebruikersportal voor de Azure Multi-Factor Authentication-server

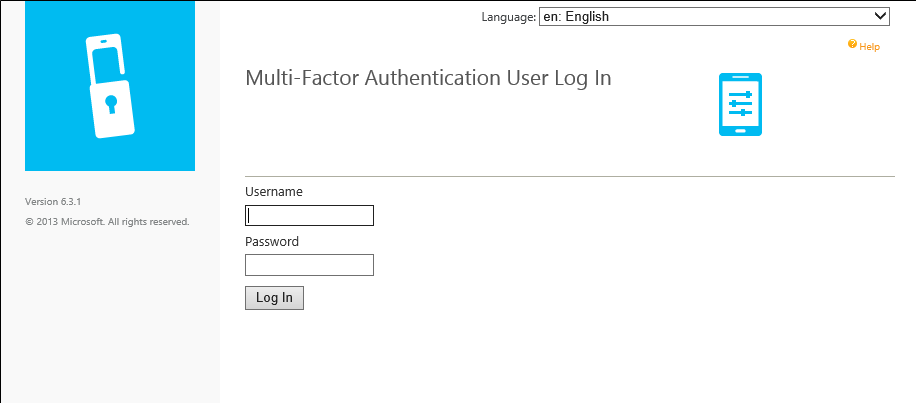

De gebruikersportal is een IIS-website waarmee gebruikers zich kunnen inschrijven bij meervoudige verificatie van Microsoft Entra en hun accounts kunnen onderhouden. Een gebruiker kan bij de volgende aanmelding zijn telefoonnummer en pincode wijzigen of verificatie in twee stappen overslaan.

Gebruikers kunnen zich bij de gebruikersportal aanmelden met hun gebruikelijke gebruikersnaam en wachtwoord en zullen een telefoonoproep voor verificatie in twee stappen aannemen of beveiligingsvragen beantwoorden om hun verificatie te voltooien. Als gebruikersregistratie is toegestaan, configureren gebruikers hun telefoonnummer en pincode de eerste keer dat ze zich aanmelden bij de gebruikersportal.

Er kunnen beheerders voor de gebruikersportal worden ingesteld. Aan hen kan ook een machtiging worden verleend om nieuwe gebruikers toe te voegen en bestaande gebruikers bij te werken.

Afhankelijk van uw omgeving kan het raadzaam zijn om de gebruikersportal te implementeren op dezelfde server als de Azure Multi-Factor Authentication Server of op een andere internetgerichte server.

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen meervoudige verificatieaanvragen meer uitgevoerd, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Azure MFA-service met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure MFA-server. Zie Migratie van Azure MFA-server voor meer informatie.

Zie Zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Microsoft Entra multifactor authentication om aan de slag te gaan met MFA in de cloud.

Notitie

De gebruikersportal is alleen beschikbaar met Multi-Factor Authentication Server. Als u meervoudige verificatie in de cloud gebruikt, kunt u uw gebruikers verwijzen naar het account instellen voor verificatie in twee stappen of uw instellingen voor verificatie in twee stappen beheren.

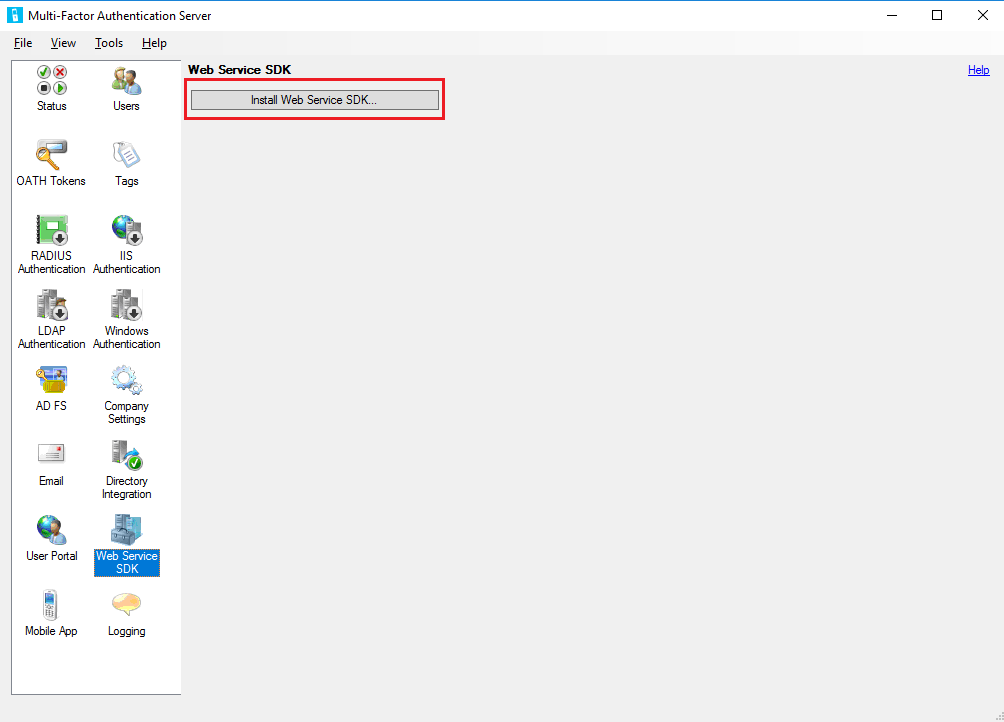

De webservice-SDK installeren

Als in beide scenario's de Web Service SDK voor meervoudige verificatie van Microsoft Entra nog niet is geïnstalleerd op de Azure Multi-Factor Authentication-server, voert u de volgende stappen uit.

- Open de console van de Multi-Factor Authentication-server.

- Ga naar Webservice-SDK en selecteer Webservice-SDK installeren.

- Voltooi de installatie met de standaardinstellingen, tenzij u een speciale reden hebt om een andere instelling te kiezen.

- Bind een TLS/SSL-certificaat aan de site in IIS.

Als u vragen hebt over het configureren van een TLS/SSL-certificaat op een IIS-server, raadpleegt u het artikel SSL instellen op IIS.

De webservice-SDK moet worden beveiligd met een TLS/SSL-certificaat. Voor dit doel kan een zelfondertekend certificaat worden gebruikt. Importeer het certificaat in het archief vertrouwde basiscertificeringsinstanties van het lokale computeraccount op de webserver van de gebruikersportal, zodat het certificaat wordt vertrouwd bij het initiëren van de TLS-verbinding.

De gebruikersportal op dezelfde server implementeren als de Azure Multi-Factor Authentication-server

Als u de gebruikersportal wilt installeren op dezelfde server als de Azure Multi-Factor Authentication-server, moet aan de volgende vereisten worden voldaan:

- IIS, inclusief ASP.NET, en compatibiliteit met IIS 6-metabase (voor IIS 7 of hoger)

- Een account met beheerdersrechten voor de computer en het domein, indien van toepassing. Het account heeft machtigingen nodig om Active Directory-beveiligingsgroepen te maken.

- Beveilig de gebruikersportal met een TLS/SSL-certificaat.

- Beveilig de Web Service SDK voor meervoudige verificatie van Microsoft Entra met een TLS/SSL-certificaat.

Voer de volgende stappen uit om de gebruikersportal te implementeren:

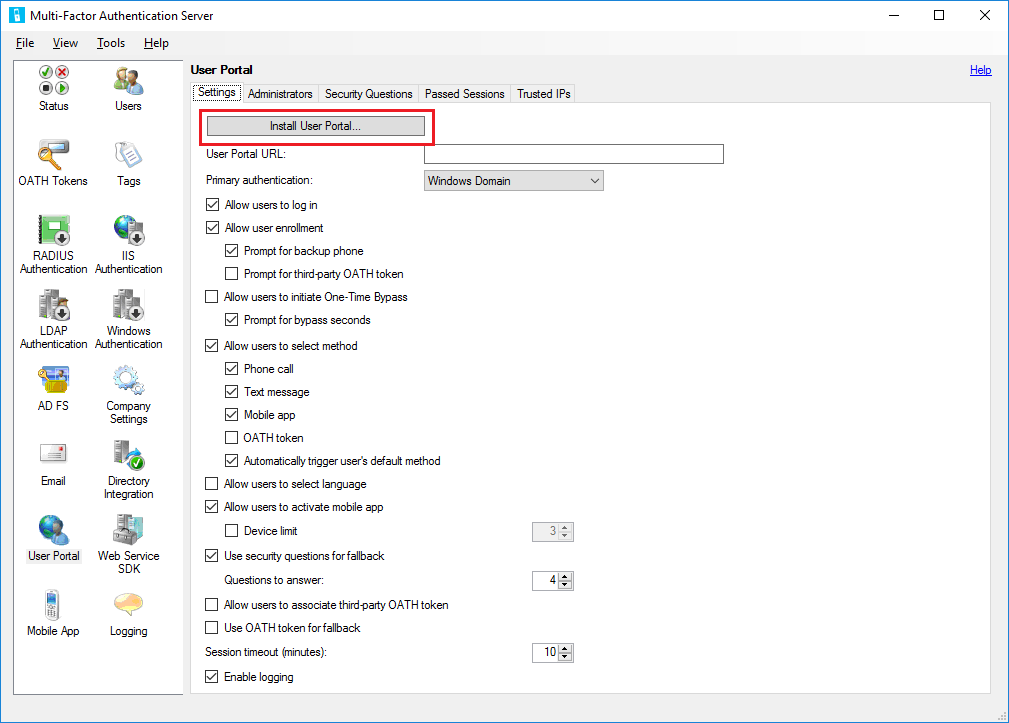

Open de console van de Azure Multi-Factor Authentication-server, klik in het menu aan de linkerkant op Gebruikersportal en klik daarna op Gebruikersportal installeren.

Voltooi de installatie met de standaardinstellingen, tenzij u een speciale reden hebt om een andere instelling te kiezen.

Een TLS/SSL-certificaat binden aan de site in IIS

Notitie

Dit TLS/SSL-certificaat is meestal een openbaar ondertekend TLS/SSL-certificaat.

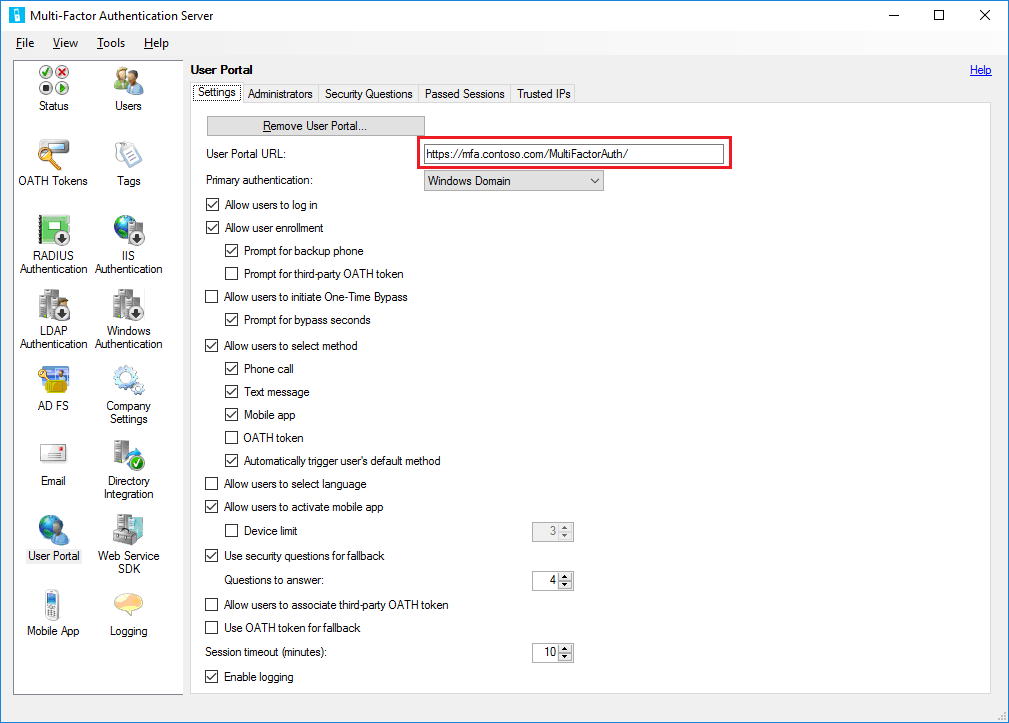

Open een webbrowser vanaf elke computer en navigeer naar de URL waar de gebruikersportal is geïnstalleerd (bijvoorbeeld:

https://mfa.contoso.com/MultiFactorAuth). Controleer of er geen certificaatwaarschuwingen of -fouten worden weergegeven.

Als u vragen hebt over het configureren van een TLS/SSL-certificaat op een IIS-server, raadpleegt u het artikel SSL instellen op IIS.

De gebruikersportal implementeren op een afzonderlijke server

Als de server waarop de Azure Multi-Factor Authentication-server wordt uitgevoerd niet internetgericht is, moet u de gebruikersportal installeren op een afzonderlijke, internetgerichte server.

Als uw organisatie gebruikmaakt van de Microsoft Authenticator-app als een van de verificatiemethoden en de gebruikersportal op een eigen server wil implementeren, moet u aan de volgende vereisten voldoen:

- U moet versie 6.0 of een recentere versie van de Azure Multi-Factor Authentication-server gebruiken.

- De gebruikersportal moet zijn geïnstalleerd op een internetgerichte webserver waarop Microsoft Internet Information Services (IIS) 6.x of een recentere versie wordt uitgevoerd.

- Wanneer u IIS 6.x gebruikt, zorgt u ervoor dat ASP.NET v2.0.50727 is geïnstalleerd, is geregistreerd en is ingesteld op Toegestaan.

- Wanneer u IIS 7.x of hoger gebruikt, IIS, inclusief basisverificatie, ASP.NET en compatibiliteit met IIS 6-metagegevens.

- Beveilig de gebruikersportal met een TLS/SSL-certificaat.

- Beveilig de Web Service SDK voor meervoudige verificatie van Microsoft Entra met een TLS/SSL-certificaat.

- Zorg ervoor dat de gebruikersportal verbinding kan maken met de webservice-SDK voor meervoudige verificatie van Microsoft Entra via TLS/SSL.

- Zorg ervoor dat de gebruikersportal kan worden geverifieerd bij de webservice-SDK voor Microsoft Entra voor meervoudige verificatie met behulp van de referenties van een serviceaccount in de beveiligingsgroep 'Telefoon Factor Beheer s'. Dit serviceaccount en deze groep moeten zijn opgenomen in Active Directory als de Azure Multi-Factor Authentication-server wordt uitgevoerd op een server die aan een domein is gekoppeld. Dit serviceaccount en deze groep bestaan lokaal op de Azure Multi-Factor Authentication-server als het niet is gekoppeld aan een domein.

Voor de installatie van de gebruikersportal op een andere server dan de Azure Multi-Factor Authentication-server moeten de volgende stappen worden uitgevoerd:

Blader op de MFA-server naar het installatiepad (bijvoorbeeld: C:\Program Files\Multi-Factor Authentication-server) en kopieer het bestand MultiFactorAuthenticationUserPortalSetup64 naar een locatie die toegankelijk is voor de internetgerichte server waarop u het wilt installeren.

Voer op de internetgerichte webserver het installatiebestand MultiFactorAuthenticationUserPortalSetup64 uit als beheerder, wijzig de site desgewenst en wijzig de naam van de virtuele map eventueel in een korte naam.

Bind een TLS/SSL-certificaat aan de site in IIS.

Notitie

Dit TLS/SSL-certificaat is meestal een openbaar ondertekend TLS/SSL-certificaat.

Blader naar C:\inetpub\wwwroot\MultiFactorAuth

Bewerk het bestand Web.Config in Kladblok

- Zoek de sleutel 'USE_WEB_SERVICE_SDK' en wijzig de waarde value='false' in value='true'

- Zoek de sleutel 'WEB_SERVICE_SDK_AUTHENTICATION_USERNAME' en wijzig value='' in value='DOMAIN\User' waarbij DOMAIN\User een serviceaccount is dat deel uitmaakt van de groep 'PhoneFactor Admins'.

- Zoek de sleutel 'WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD' en wijzig value='' in value='Password" waarbij Password het wachtwoord is voor het serviceaccount dat is ingevoerd op de vorige regel.

- Zoek de waarde

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxen wijzig deze tijdelijke aanduiding voor de URL in de URL van de webservice-SDK die in stap 2 is geïnstalleerd. - Sla het bestand Web.Config op en sluit Kladblok.

Open een webbrowser vanaf elke computer en navigeer naar de URL waar de gebruikersportal is geïnstalleerd (bijvoorbeeld:

https://mfa.contoso.com/MultiFactorAuth). Controleer of er geen certificaatwaarschuwingen of -fouten worden weergegeven.

Als u vragen hebt over het configureren van een TLS/SSL-certificaat op een IIS-server, raadpleegt u het artikel SSL instellen op IIS.

Instellingen voor de gebruikersportal configureren op de Azure Multi-Factor Authentication-server

Nu de gebruikersportal is geïnstalleerd, dient u de Azure Multi-Factor Authentication-server te configureren voor gebruik met de portal.

- Klik in de console van de Azure Multi-Factor Authentication-server op het pictogram Gebruikersportal. Voer op het tabblad Instellingen in het tekstvak URL gebruikersportal de URL naar de gebruikersportal in. Als e-mailfunctionaliteit is ingeschakeld, wordt deze URL opgenomen in de e-mailberichten die worden verzonden naar gebruikers wanneer ze worden geïmporteerd in de Azure Multi-Factor Authentication-server.

- Kies de instellingen die u in de gebruikersportal wilt gebruiken. Als u bijvoorbeeld wilt toestaan dat gebruikers hun verificatiemethoden kiezen, zorgt u ervoor dat de optie Toestaan dat gebruikers de methode selecteren wordt ingeschakeld, samen met de methoden waaruit ze kunnen kiezen.

- Definieer wie Beheer istrators moeten zijn op het tabblad Beheer istrators. U kunt gedetailleerde beheerdersmachtigingen maken met behulp van de selectievakjes en vervolgkeuzelijsten in de vakken Toevoegen/bewerken.

Optionele configuratie:

- Beveiligingsvragen -Definieer goedgekeurde beveiligingsvragen voor uw omgeving en de taal waarin ze worden weergegeven.

- Doorgegeven sessies - Configureer de integratie van de gebruikersportal met een formuliergebaseerde website met MFA.

- Vertrouwde IP-adressen -U kunt toestaan dat gebruikers MFA overslaan wanneer ze worden geverifieerd aan de hand van een lijst met vertrouwde IP-adressen of bereiken.

De Azure Multi-Factor Authentication-server biedt verschillende opties voor de gebruikersportal. De volgende tabel bevat een lijst met deze opties en een uitleg van waar ze voor worden gebruikt.

| Instellingen van gebruikersportal | Beschrijving |

|---|---|

| URL gebruikersportal | Hiermee kunt u de URL invoeren van de locatie waar de portal wordt gehost. |

| Primaire authenticatie | Hiermee kunt u opgeven welk verificatietype moet worden gebruikt bij de aanmelding bij de portal. Windows-, Radius- of LDAP-authenticatie. |

| Aanmelden van gebruikers toestaan | Hiermee kunnen gebruikers een gebruikersnaam en wachtwoord invoeren op de aanmeldingspagina voor de gebruikersportal. Als deze optie niet is geselecteerd, worden de vakken grijs weergegeven. |

| Registreren van gebruikers toestaan | Sta een gebruiker toe om zich in te schrijven voor meervoudige verificatie door ze naar een installatiescherm te brengen waarin ze om aanvullende informatie, zoals telefoonnummer, wordt gevraagd. Bij Vragen om alternatief telefoonnummer kunnen gebruikers een tweede telefoonnummer opgeven. Bij Vragen om OATH-token van derden kunnen gebruikers een OATH-token van een derde opgeven. |

| Gebruikers toestaan om eenmalige toegang te initiëren | Hiermee kunt u gebruikers toestaan om eenmalige toegang te initiëren. Als een gebruiker deze optie instelt, wordt deze van kracht wanneer de gebruiker zich de volgende keer aanmeldt. De optie Vragen om bypass-seconden biedt gebruikers een invoervak, waarin zij de standaardwaarde van 300 seconden kunnen wijzigen. Anders duurt de eenmalige toegang slechts 300 seconden. |

| Toestaan dat gebruikers de methode selecteren | Hiermee kunnen gebruikers hun primaire contactmethode opgeven. De volgende methoden zijn beschikbaar: telefoonoproep, sms-bericht, mobiele app of OATH-token. |

| Toestaan dat gebruikers de taal selecteren | Hiermee kunnen gebruikers de taal wijzigen die wordt gebruikt voor de telefoonoproep, het sms-bericht, de mobiele app of het OATH-token. |

| Toestaan dat gebruikers de mobiele app activeren | Hiermee kunnen gebruikers een activeringscode genereren om het activeringsproces van de mobiele app te voltooien dat bij de server wordt gebruikt. U kunt ook instellen op hoeveel apparaten zij dit kunnen activeren, met een aantal van 1 t/m 10. |

| Beveiligingsvragen gebruiken als terugvaloptie | Hiermee kunt u beveiligingsvragen toestaan als verificatie in twee stappen is mislukt. U kunt opgeven hoeveel beveiligingsvragen juist moeten worden beantwoord. |

| Toestaan dat gebruikers OATH-token van derden koppelen | Hiermee kunnen gebruikers een OATH-token van derden opgeven. |

| OATH-token gebruiken als terugvaloptie | Sta het gebruik van een OATH-token toe voor het geval verificatie in twee stappen niet lukt. U kunt ook de sessietime-out in minuten opgeven. |

| Logboekregistratie inschakelen | Hiermee schakelt u de logboekregistratie in op de gebruikersportal. De logboekbestanden bevinden zich op: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Belangrijk

Vanaf maart 2019 zijn de opties voor telefoongesprekken niet beschikbaar voor MFA Server-gebruikers in de gratis/proefversie van Microsoft Entra-tenants. Sms-berichten worden niet beïnvloed door deze wijziging. Telefoon gesprek blijft beschikbaar voor gebruikers in betaalde Microsoft Entra-tenants. Deze wijziging is alleen van invloed op de gratis/proefversie van Microsoft Entra-tenants.

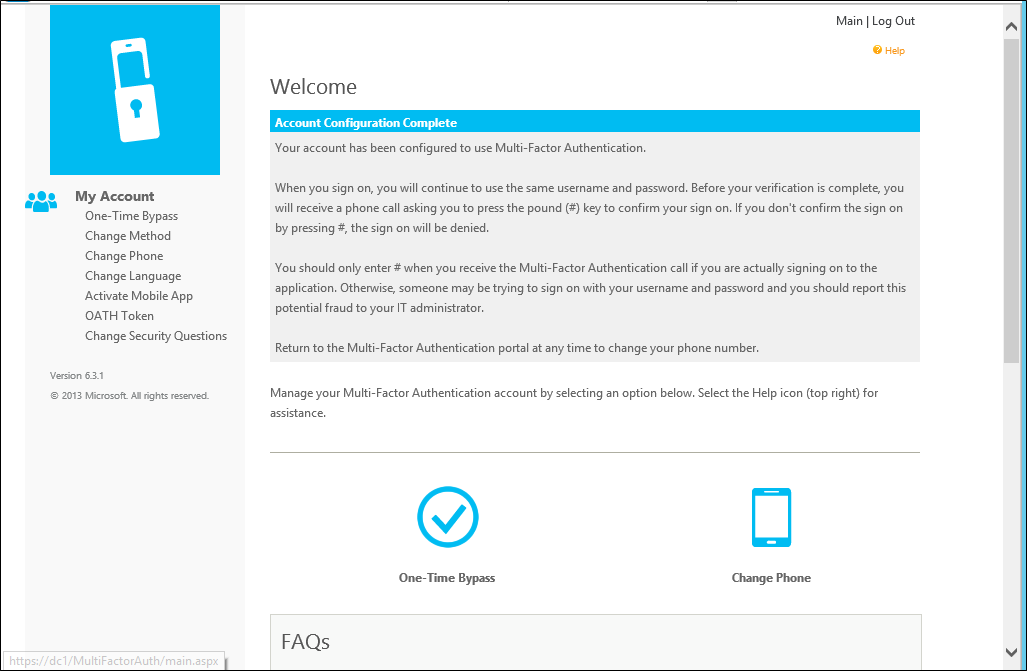

De gebruiker kan deze instellingen zien nadat deze zich heeft aangemeld bij de gebruikersportal.

Selfservice voor gebruikersregistratie

Als u wilt dat uw gebruikers zich aanmelden en registreren, moet u de opties Gebruikers toestaan selecteren om zich aan te melden en inschrijvingsopties voor gebruikers toestaan op het tabblad Instellingen. Houd er rekening mee dat de instellingen die u selecteert van invloed zijn op de gebruikersaanmeldingservaring.

Wanneer een gebruiker zich bijvoorbeeld voor het eerst aanmeldt bij de gebruikersportal, wordt deze vervolgens naar de pagina gebruikersinstellingen voor Microsoft Entra voor meervoudige verificatie geleid. Afhankelijk van hoe u Meervoudige Verificatie van Microsoft Entra hebt geconfigureerd, kan de gebruiker mogelijk de verificatiemethode selecteren.

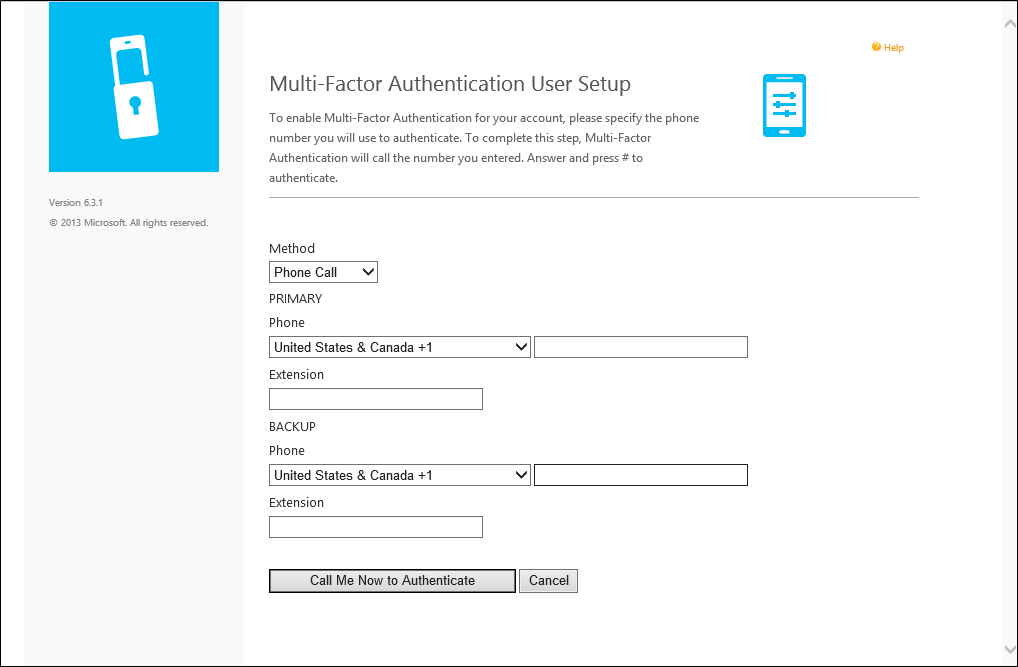

Als de gebruiker de verificatiemethode Spraakoproep selecteert of als de gebruiker vooraf is geconfigureerd om die methode te gebruiken, wordt de gebruiker gevraagd zijn of haar primaire telefoonnummer en, indien van toepassing, zijn of haar toestelnummer op te geven. Mogelijk kan de gebruiker ook een alternatief telefoonnummer invoeren.

Als de gebruiker bij de verificatie een pincode moet gebruiken, wordt de gebruiker gevraagd een pincode te maken. Nadat de gebruiker zijn of haar telefoonnummer(s) en pincode (indien van toepassing) heeft ingevoerd, klikt de gebruiker op de knop Bel me nu om te authenticeren. Microsoft Entra multifactor-verificatie voert een verificatie van een telefoongesprek uit op het primaire telefoonnummer van de gebruiker. De gebruiker moet de spraakoproep beantwoorden en zijn of haar pincode invoeren (indien van toepassing) en daarna op # drukken om door te gaan naar de volgende stap van het zelfregistratieproces.

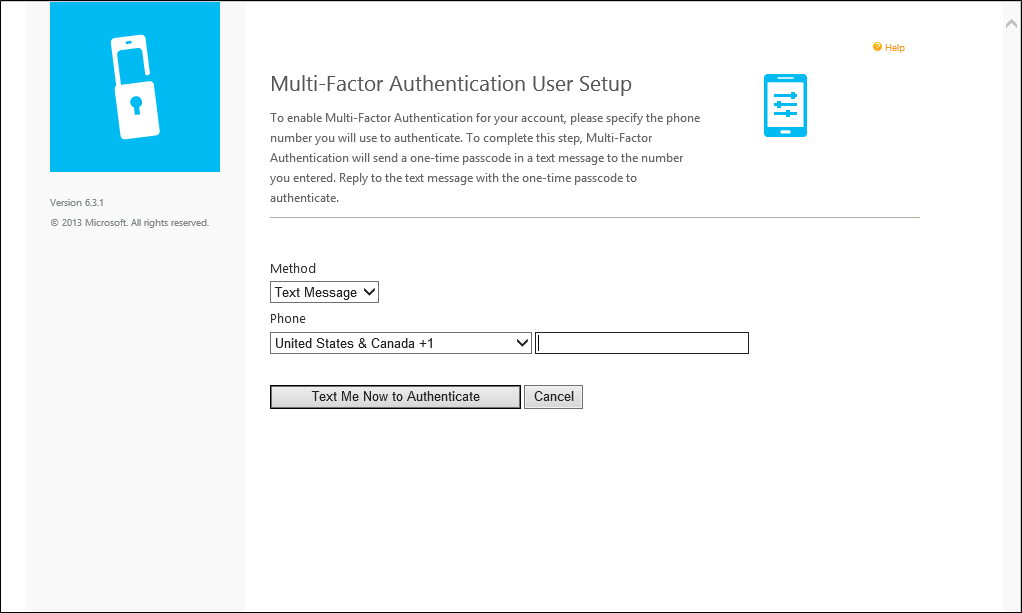

Als de gebruiker de verificatiemethode Sms-bericht selecteert of vooraf is geconfigureerd om die methode te gebruiken, wordt de gebruiker gevraagd zijn of haar mobiele telefoonnummer op te geven. Als de gebruiker bij de verificatie een pincode moet gebruiken, wordt de gebruiker ook gevraagd een pincode op te geven. Nadat de gebruiker zijn of haar telefoonnummer en pincode (indien van toepassing) heeft ingevoerd, klikt de gebruiker op de knop Sms me nu om te authenticeren. Microsoft Entra meervoudige verificatie voert een sms-verificatie uit op de mobiele telefoon van de gebruiker. De gebruiker ontvangt een sms-bericht met een eenmalige-wachtwoordcode (OTP). Vervolgens beantwoordt de gebruiker het bericht met die OTP plus de pincode (indien van toepassing).

Als de gebruiker de verificatiemethode Mobiele app selecteert, wordt de gebruiker op de pagina gevraagd om de Microsoft Authenticator-app op zijn of haar apparaat te installeren en een activeringscode te genereren. Na de installatie van de app klikt de gebruiker op de knop Activeringscode genereren.

Notitie

De gebruiker dient pushmeldingen voor het apparaat in te schakelen om de Microsoft Authenticator-app te gebruiken.

Op de pagina worden vervolgens een activeringscode en een URL weergegeven, samen met een afbeelding van een streepjescode. Als de gebruiker bij de verificatie een pincode moet gebruiken, wordt de gebruiker ook gevraagd een pincode op te geven. De gebruiker voert de activeringscode en URL in de Microsoft Authenticator-app in of gebruikt de streepjescodescanner om de afbeelding van de streepjescode te scannen en klikt op de knop Activeren.

Nadat de activering is voltooid, klikt de gebruiker op de knop Nu verifiëren. Microsoft Entra multifactor-verificatie voert een verificatie uit voor de mobiele app van de gebruiker. De gebruiker moet in de mobiele app de pincode invoeren (indien van toepassing) en op de knop Verifiëren drukken om door te gaan naar de volgende stap van het zelfregistratieproces.

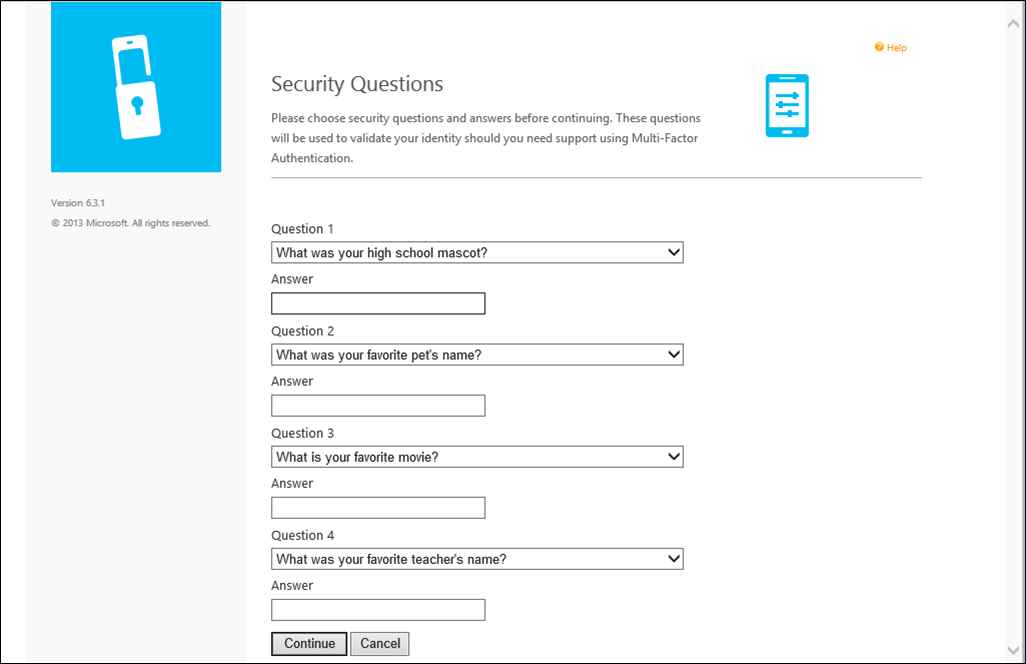

Als de beheerders de Azure Multi-Factor Authentication-server hebben geconfigureerd om beveiligingsvragen en antwoorden te verzamelen, wordt de gebruiker hierna naar de pagina Beveiligingsvragen geleid. De gebruiker moet vier beveiligingsvragen selecteren en deze juist beantwoorden.

De zelfregistratie van de gebruiker is nu voltooid en de gebruiker is aangemeld bij de gebruikersportal. Gebruikers kunnen zich later op elk gewenst moment opnieuw aanmelden bij de gebruikersportal om hun telefoonnummers, pincodes, verificatiemethoden en beveiligingsvragen te wijzigen als dat door de beheerders is toegestaan.