Uw Remote Desktop Gateway-infrastructuur integreren met behulp van de NPS-extensie (Network Policy Server) en Microsoft Entra ID

Dit artikel bevat informatie over het integreren van uw Remote Desktop Gateway-infrastructuur met Microsoft Entra-meervoudige verificatie met behulp van de NPS-extensie (Network Policy Server) voor Microsoft Azure.

Met de NPS-extensie (Network Policy Server) voor Azure kunnen klanten de RADIUS-clientverificatie (Remote Authentication Dial-In User Service) beveiligen met behulp van meervoudige verificatie in de cloud van Azure. Deze oplossing biedt verificatie in twee stappen voor het toevoegen van een tweede beveiligingslaag aan aanmeldingen en transacties van gebruikers.

Dit artikel bevat stapsgewijze instructies voor het integreren van de NPS-infrastructuur met Microsoft Entra-meervoudige verificatie met behulp van de NPS-extensie voor Azure. Dit maakt beveiligde verificatie mogelijk voor gebruikers die zich proberen aan te melden bij een extern bureaublad-gateway.

Notitie

Dit artikel mag niet worden gebruikt met MFA-serverimplementaties en mag alleen worden gebruikt met Microsoft Entra-implementaties met meervoudige verificatie (cloudimplementatie).

NpS (Network Policy and Access Services) biedt organisaties de mogelijkheid om het volgende te doen:

- Definieer centrale locaties voor het beheer en beheer van netwerkaanvragen door op te geven wie verbinding kan maken, welke tijden van de dagverbindingen zijn toegestaan, de duur van verbindingen en het beveiligingsniveau dat clients moeten gebruiken om verbinding te maken, enzovoort. In plaats van deze beleidsregels op te geven op elke VPN- of RD-gatewayserver (Extern bureaublad), kunnen deze beleidsregels eenmaal op een centrale locatie worden opgegeven. Het RADIUS-protocol biedt de gecentraliseerde verificatie, autorisatie en accounting (AAA).

- Stel NAP-clientstatusbeleid (Network Access Protection) in en dwing dit beleid af om te bepalen of apparaten onbeperkte of beperkte toegang tot netwerkbronnen krijgen.

- Bied een middel om verificatie en autorisatie af te dwingen voor toegang tot draadloze toegangspunten met 802.1x-functionaliteit en Ethernet-switches.

Normaal gesproken gebruiken organisaties NPS (RADIUS) om het beheer van VPN-beleid te vereenvoudigen en te centraliseren. Veel organisaties maken echter ook gebruik van NPS om het beheer van RD Desktop Connection Authorization Policies (RD CAPs) te vereenvoudigen en te centraliseren.

Organisaties kunnen NPS ook integreren met Meervoudige Verificatie van Microsoft Entra om de beveiliging te verbeteren en een hoog nalevingsniveau te bieden. Dit helpt ervoor te zorgen dat gebruikers tweefactorauthenticatie instellen om zich aan te melden bij de Gateway voor Extern Bureaublad. Gebruikers die toegang moeten krijgen, moeten hun combinatie van gebruikersnaam en wachtwoord opgeven, samen met informatie die de gebruiker in zijn beheer heeft. Deze informatie moet worden vertrouwd en niet eenvoudig gedupliceerd, zoals een mobiel telefoonnummer, een vast nummer, een app op een mobiel apparaat, enzovoort. RDG biedt momenteel ondersteuning voor telefoongesprekken en goedkeuren/weigeren van pushmeldingen van de Microsoft Authenticator-app methoden voor 2FA. Zie de sectie Bepalen welke verificatiemethoden uw gebruikers kunnen gebruikenvoor meer informatie over ondersteunde verificatiemethoden.

Als uw organisatie Externe Bureaublad-gateway gebruikt en de gebruiker is geregistreerd voor een TOTP-code, samen met Authenticator-pushmeldingen, kan de gebruiker niet voldoen aan de MFA-uitdaging en mislukt de aanmelding bij de Externe Bureaublad-gateway. In dat geval kunt u OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE instellen om terug te vallen op pushmeldingen om goed te keuren/weigeren met Authenticator.

Om ervoor te zorgen dat een NPS-extensie blijft werken voor gebruikers van de Extern Bureaublad Gateway, moet de registersleutel op de NPS-server worden aangemaakt. Open de registereditor op de NPS-server. Ga naar:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Maak het volgende tekenreeks-/waardepaar:

Naam: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Waarde = ONWAAR

Vóór de beschikbaarheid van de NPS-extensie voor Azure moesten klanten die verificatie in twee stappen wilden implementeren voor geïntegreerde NPS- en Microsoft Entra-omgevingen voor meervoudige verificatie een afzonderlijke MFA-server configureren en onderhouden in de on-premises omgeving, zoals beschreven in Extern bureaublad-gateway en Azure Multi-Factor Authentication-server met BEHULP van RADIUS.

De beschikbaarheid van de NPS-extensie voor Azure biedt organisaties nu de keuze om een on-premises MFA-oplossing of een cloudgebaseerde MFA-oplossing te implementeren om RADIUS-clientverificatie te beveiligen.

Authenticatiestroom

Gebruikers die toegang moeten krijgen tot netwerkresources via een Extern bureaublad-gateway, moeten voldoen aan de voorwaarden die zijn opgegeven in één RD CAP (RD Connection Authorization Policy) en één RD Resource Authorization Policy (RD RAP). RD-CAPs geven aan wie gemachtigd is om verbinding te maken met RD-gateways. RD-RAP's geven de netwerkbronnen op, zoals externe bureaubladen of externe apps, waarmee de gebruiker verbinding mag maken via de RD-gateway.

Een RD-gateway kan worden geconfigureerd voor het gebruik van een centraal beleidsarchief voor RD-CA's. RD-RAPs kunnen geen centraal beleid gebruiken, omdat ze worden verwerkt op de RD-gateway. Een voorbeeld van een RD Gateway die is geconfigureerd voor het gebruik van een centraal beleidsarchief voor RD-CAPs is een RADIUS-client naar een andere NPS-server die fungeert als het centrale beleidsarchief.

Wanneer de NPS-extensie voor Azure is geïntegreerd met de NPS en de Remote Desktop Gateway, is de geslaagde verificatiestroom als volgt:

- De Extern Bureaublad Gatewayserver ontvangt een authenticatieverzoek van een externe bureaubladgebruiker om verbinding te maken met een resource, zoals een Extern Bureaublad sessie. Als RADIUS-client fungeert, converteert de extern bureaublad-gatewayserver de aanvraag naar een RADIUS-toegangsaanvraagbericht en verzendt het bericht naar de RADIUS-server (NPS) waarop de NPS-extensie is geïnstalleerd.

- De combinatie van gebruikersnaam en wachtwoord wordt geverifieerd in Active Directory en de gebruiker wordt geverifieerd.

- Als aan alle voorwaarden zoals opgegeven in de NPS-verbindingsaanvraag en aan het netwerkbeleid wordt voldaan (bijvoorbeeld op het tijdstip van de dag of groepslidmaatschapsbeperkingen), activeert de NPS-extensie een aanvraag voor secundaire verificatie met Microsoft Entra-meervoudige verificatie.

- Microsoft Entra multifactor authentication communiceert met Microsoft Entra ID, haalt de details van de gebruiker op en voert de secundaire verificatie uit met behulp van ondersteunde methoden.

- Bij succes van de MFA-uitdaging communiceert Microsoft Entra multifactor-verificatie het resultaat met de NPS-extensie.

- De NPS-server, waarop de extensie is geïnstalleerd, verzendt een RADIUS Access-Accept-bericht voor het RD CAP-beleid naar de extern bureaublad-gatewayserver.

- De gebruiker krijgt toegang tot de aangevraagde netwerkresource via de RD-gateway.

Vereisten

In deze sectie worden de vereisten beschreven die nodig zijn voordat u meervoudige verificatie van Microsoft Entra integreert met de Extern bureaublad-gateway. Voordat u begint, moet u aan de volgende vereisten voldoen.

- RdS-infrastructuur (Remote Desktop Services)

- Licentie voor meervoudige verificatie van Microsoft Entra

- Windows Server-software

- Network Policy and Access Services (NPS)-rol

- Microsoft Entra gesynchroniseerd met on-premises Active Directory

- GUID-nummer van Microsoft Entra

RdS-infrastructuur (Remote Desktop Services)

U moet beschikken over een werkende RDS-infrastructuur (Remote Desktop Services). Als u dit niet doet, kunt u deze infrastructuur snel maken in Azure met behulp van de volgende quickstartsjabloon: Implementatie van extern bureaublad-sessieverzameling maken.

Als u handmatig een on-premises RDS-infrastructuur wilt maken voor testdoeleinden, volgt u de stappen om er een te implementeren. Meer informatie: RDS implementeren met azure-quickstart en implementatie van basis-RDS-infrastructuur.

Windows Server-software

Voor de NPS-extensie is Windows Server 2008 R2 SP1 of hoger vereist, waarbij de NPS-functieservice is geïnstalleerd. Alle stappen in deze sectie zijn uitgevoerd met Windows Server 2016.

NPS-rol (Netwerkbeleid- en toegangsdiensten)

De NPS rolservice biedt de functionaliteit van de RADIUS-server en -client en de gezondheidsservice voor netwerktoegangsbeleid. Deze rol moet worden geïnstalleerd op ten minste twee computers in uw infrastructuur: de extern bureaublad-gateway en een andere lidserver of domeincontroller. Standaard is de rol al aanwezig op de computer die is geconfigureerd als de Extern bureaublad-gateway. U moet de NPS-functie ook installeren op ten minste een andere computer, zoals een domeincontroller of lidserver.

Zie voor informatie over het installeren van de NPS-functieservice op Windows Server 2012 of ouder Een NAP-gezondheidsbeleidserver installeren. Zie Best Practices voor NPS voor een beschrijving van aanbevolen procedures voor NPS, inclusief de aanbeveling om NPS te installeren op een domeincontroller.

Microsoft Entra gesynchroniseerd met on-premises Active Directory

Als u de NPS-extensie wilt gebruiken, moeten on-premises gebruikers worden gesynchroniseerd met Microsoft Entra-id en zijn ingeschakeld voor MFA. In deze sectie wordt ervan uitgegaan dat on-premises gebruikers worden gesynchroniseerd met Microsoft Entra-id met behulp van AD Connect. Zie Uw on-premises directory's integreren met Microsoft Entra ID voor meer informatie over Microsoft Entra Connect.

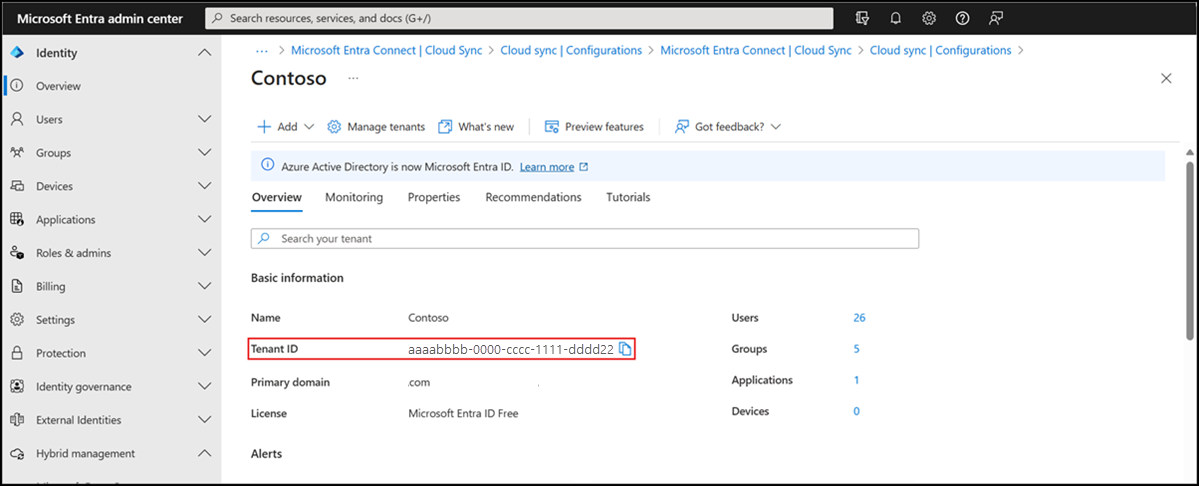

GUID-ID van Microsoft Entra

Als u de NPS-extensie wilt installeren, moet u de GUID van de Microsoft Entra-id kennen. Hieronder vindt u instructies voor het vinden van de GUID van de Microsoft Entra-id.

Meervoudige verificatie configureren

Dit gedeelte bevat instructies voor het integreren van Microsoft Entra-multifactorauthenticatie met de Extern bureaublad-gateway. Als beheerder moet u de Microsoft Entra-service voor meervoudige verificatie configureren voordat gebruikers hun meervoudige apparaten of toepassingen zelf kunnen registreren.

Volg de stappen in Aan de slag met Meervoudige Verificatie van Microsoft Entra in de cloud om MFA in te schakelen voor uw Microsoft Entra-gebruikers.

Accounts configureren voor verificatie in twee stappen

Zodra een account is ingeschakeld voor MFA, kunt u zich pas aanmelden bij resources die worden beheerd door het MFA-beleid totdat u een vertrouwd apparaat hebt geconfigureerd dat moet worden gebruikt voor de tweede verificatiefactor en is geverifieerd met verificatie in twee stappen.

Volg de stappen in Wat betekent meervoudige verificatie voor Microsoft Entra voor mij? om uw apparaten voor MFA te begrijpen en correct te configureren met uw gebruikersaccount.

Belangrijk

Het aanmeldingsgedrag voor Remote Desktop Gateway biedt niet de optie om een verificatiecode in te voeren met Microsoft Entra multifactorauthenticatie. Een gebruikersaccount moet worden geconfigureerd voor telefoonverificatie of de Microsoft Authenticator-app met Goedkeuren/Weigeren pushmeldingen.

Als voor een gebruiker noch de telefoonverificatie, noch de Microsoft Authenticator-app met Goedkeuren/Weigeren pushmeldingen is geconfigureerd, kan de gebruiker de meervoudige authenticatie-uitdaging van Microsoft Entra niet voltooien en niet inloggen bij Remote Desktop Gateway.

De sms-tekstmethode werkt niet met Extern bureaublad-gateway omdat deze geen optie biedt om een verificatiecode in te voeren.

NPS-extensie installeren en configureren

Dit gedeelte biedt instructies voor het configureren van de RDS-infrastructuur om Microsoft Entra multifactor-authenticatie te gebruiken voor de verificatie van clients met de Extern Bureaublad-gateway.

De directory-tenant-ID ophalen

Als onderdeel van de configuratie van de NPS-extensie moet u beheerdersreferenties en de id van uw Microsoft Entra-tenant opgeven. Voer de volgende stappen uit om de tenant-id op te halen:

Meld u aan bij het Microsoft Entra-beheercentrum.

Blader naar Identity>Overview.

De NPS-extensie installeren

Installeer de NPS-extensie op een server waarop de NPS-functie (Network Policy and Access Services) is geïnstalleerd. Dit fungeert als de RADIUS-server voor uw ontwerp.

Belangrijk

Installeer de NPS-extensie niet op uw RDG-server (Remote Desktop Gateway). De RDG-server gebruikt het RADIUS-protocol niet met de client, zodat de extensie de MFA niet kan interpreteren en uitvoeren.

Wanneer de RDG-server en NPS-server met de NPS-extensie verschillende servers zijn, gebruikt RDG intern NPS om te communiceren met andere NPS-servers en gebruikt RADIUS als protocol om correct te communiceren.

- Download de NPS-extensie.

- Kopieer het uitvoerbare installatiebestand (NpsExtnForAzureMfaInstaller.exe) naar de NPS-server.

- Dubbelselecteer op de NPS-server NpsExtnForAzureMfaInstaller.exe. Als daarom wordt gevraagd, selecteert u uitvoeren.

- Controleer de licentievoorwaarden voor softwarelicenties in het dialoogvenster NPS-extensie voor Het instellen van meervoudige verificatie van Microsoft Entra, controleer ik ga akkoord met de licentievoorwaardenen selecteer Installeren.

- Selecteer Sluiten in het dialoogvenster NPS-extensie voor het instellen van multifactorverificatie voor Microsoft Entra.

Certificaten configureren voor gebruik met de NPS-extensie met behulp van een PowerShell-script

Vervolgens moet u certificaten configureren voor gebruik door de NPS-extensie om veilige communicatie en zekerheid te garanderen. De NPS-onderdelen bevatten een PowerShell-script waarmee een zelfondertekend certificaat wordt geconfigureerd voor gebruik met NPS.

Met het script worden de volgende taken uitgevoerd:

- Een zelfondertekend certificaat maken

- Hiermee koppelt u de openbare sleutel van het certificaat aan de service-principal in Microsoft Entra-id

- Slaat het certificaat op in de lokale machine-opslagruimte

- Verleent toegang tot de persoonlijke sleutel van het certificaat aan de netwerkgebruiker

- Network Policy Server-service opnieuw opstarten

Als u uw eigen certificaten wilt gebruiken, moet u de openbare sleutel van uw certificaat koppelen aan de service-principal op Microsoft Entra-id, enzovoort.

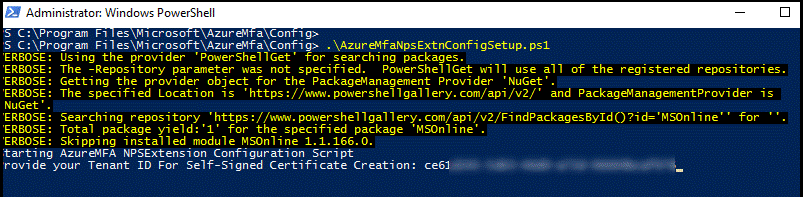

Als u het script wilt gebruiken, geeft u de extensie op met uw Microsoft Entra-beheerdersreferenties en de Microsoft Entra-tenant-id die u eerder hebt gekopieerd. Voer het script uit op elke NPS-server waarop u de NPS-extensie hebt geïnstalleerd. Ga daarna als volgt te werk:

Open een Windows PowerShell-prompt met beheerdersrechten.

Typ

cd 'c:\Program Files\Microsoft\AzureMfa\Config'en druk op Enter bij de PowerShell-prompt.Typ

.\AzureMfaNpsExtnConfigSetup.ps1en druk op Enter. Het script controleert of de PowerShell-module is geïnstalleerd. Als dit niet is geïnstalleerd, installeert het script de module voor u.AzureMfaNpsExtnConfigSetup.ps1 uitvoeren in PowerShell

Nadat het script de installatie van de PowerShell-module heeft gecontroleerd, wordt het dialoogvenster van de PowerShell-module weergegeven. Voer in het dialoogvenster uw microsoft Entra-beheerdersreferenties en -wachtwoord in en selecteer Aanmelden.

Wanneer u hierom wordt gevraagd, plakt u de tenant-id die u eerder naar het klembord hebt gekopieerd en drukt u op Enter.

Het script maakt een zelfondertekend certificaat en voert andere configuratiewijzigingen uit.

NPS-onderdelen configureren op Extern bureaublad-gateway

In deze sectie configureert u het autorisatiebeleid voor extern bureaublad-gatewayverbindingen en andere RADIUS-instellingen.

Voor de authenticatiestroom moeten RADIUS-berichten worden uitgewisseld tussen de Gateway voor Extern Bureaublad en de NPS-server waarop de NPS-extensie is geïnstalleerd. Dit betekent dat u RADIUS-clientinstellingen moet configureren op zowel Extern bureaublad-gateway als de NPS-server waarop de NPS-extensie is geïnstalleerd.

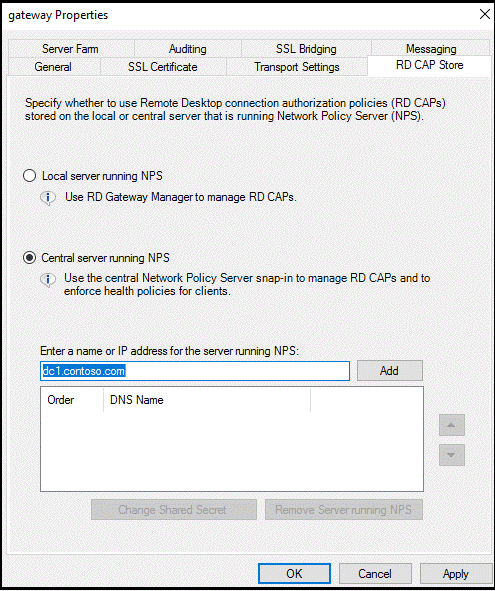

De autorisatiebeleidsregels voor verbindingen via de Remote Desktop Gateway configureren om gebruik te maken van de Central Store.

Autorisatiebeleid voor verbindingen met extern bureaublad (RD-CAPs) geven de vereisten op voor het maken van verbinding met een Extern Bureaublad Gateway-server. RD CAP's kunnen lokaal worden opgeslagen (standaard) of ze kunnen worden opgeslagen in een centrale RD CAP-opslag waar NPS op draait. Als u de integratie van Microsoft Entra-multifactor-authenticatie met RDS wilt configureren, moet u het gebruik van een centrale opslag opgeven.

Open Serverbeheer op de RD Gateway-server.

Selecteer Extrain het menu, wijs Remote Desktop Servicesaan en selecteer Remote Desktop Gateway Manager.

Selecteer in RD Gateway Manager met de rechtermuisknop [Servernaam] (Lokaal)en selecteer Eigenschappen.

Selecteer in het dialoogvenster Eigenschappen het tabblad RD CAP Store .

Selecteer op het tabblad RD CAP Store de optie Central-server waarop NPS wordt uitgevoerd.

Typ in het veld Voer een naam of IP-adres in voor de server waarop NPS wordt uitgevoerd, het IP-adres of de servernaam van de server waarop u de NPS-extensie hebt geïnstalleerd.

Selecteer toevoegen.

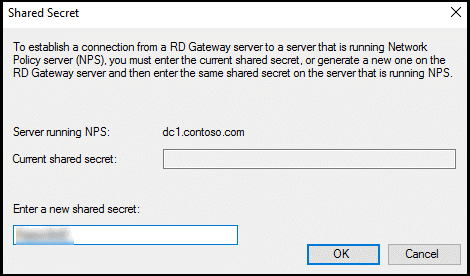

Voer in het dialoogvenster Gedeeld geheim een gedeeld geheim in en selecteer OK. Zorg ervoor dat u dit gedeelde geheim opneemt en de record veilig opslaat.

Notitie

Gedeeld geheim wordt gebruikt om een vertrouwensrelatie tot stand te brengen tussen de RADIUS-servers en -clients. Maak een lang en complex geheim.

Selecteer OK- om het dialoogvenster te sluiten.

De RADIUS-time-outwaarde configureren op Remote Desktop Gateway in de NPS.

Om ervoor te zorgen dat er tijd is om de referenties van gebruikers te valideren, verificatie in twee stappen uit te voeren, antwoorden te ontvangen en te reageren op RADIUS-berichten, is het nodig om de radius-time-outwaarde aan te passen.

Open Serverbeheer op de RD Gateway-server. Selecteer in het menu Extraen selecteer vervolgens Network Policy Server.

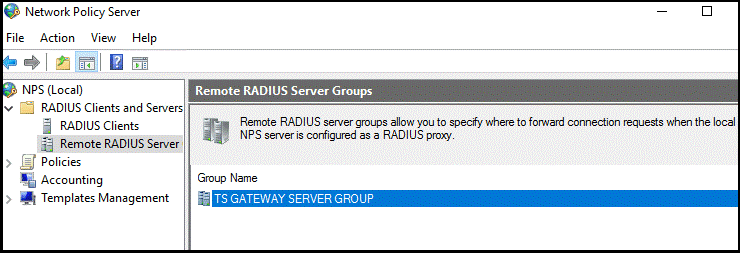

Vouw in de NPS-console (Lokaal) RADIUS-clients en -servers uit en selecteer Externe RADIUS-server.

Dubbelklik in het detailvenster op TS GATEWAY SERVER GROUP.

Notitie

Deze RADIUS-servergroep is gemaakt toen u de centrale server voor NPS-beleid hebt geconfigureerd. De RD-gateway stuurt RADIUS-berichten door naar deze server of groep servers, indien meer dan één in de groep.

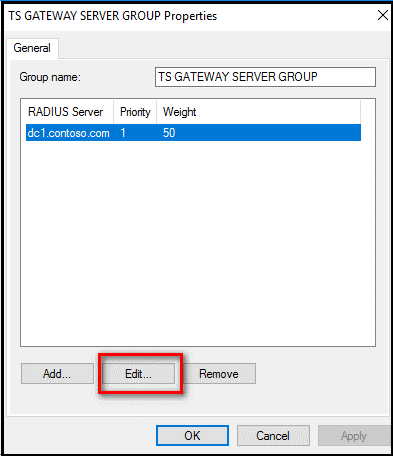

Selecteer in het dialoogvenster eigenschappen van TS GATEWAY-SERVERGROEP het IP-adres of de naam van de NPS-server die u hebt geconfigureerd voor het opslaan van RD-CAPs en selecteer vervolgens Bewerken.

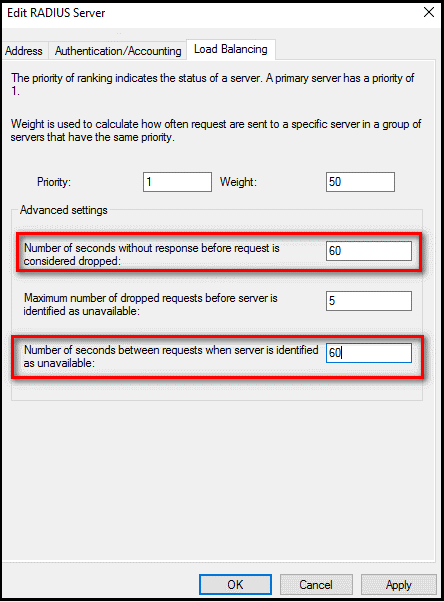

Selecteer in het dialoogvenster RADIUS-server bewerken het tabblad Taakverdeling .

Wijzig op het tabblad Taakverdeling, in het veld Aantal seconden zonder reactie voordat de aanvraag als verwijderd beschouwd wordt, de standaardwaarde van 3 naar een waarde tussen 30 en 60 seconden.

Wijzig in het aantal seconden tussen aanvragen wanneer de server wordt geïdentificeerd als niet beschikbaar veld, de standaardwaarde van 30 seconden in een waarde die gelijk is aan of groter is dan de waarde die u in de vorige stap hebt opgegeven.

Selecteer OK twee keer om de dialoogvensters te sluiten.

Beleid voor verbindingsaanvragen controleren

Wanneer u de RD-gateway configureert voor het gebruik van een centraal beleidsarchief voor verbindingsautorisatiebeleid, wordt de RD-gateway standaard geconfigureerd voor het doorsturen van CAP-aanvragen naar de NPS-server. De NPS-server waarop de Multifactor Authentication-extensie van Microsoft Entra is geïnstalleerd, verwerkt de RADIUS-toegangsaanvraag. In de volgende stappen ziet u hoe u het standaardbeleid voor verbindingsaanvragen controleert.

Maak in de NPS-console (lokaal) op de RD-gateway het onderdeel Beleid uit, en selecteer Beleidsregels voor verbindingsaanvragen.

Dubbelklik TS GATEWAY AUTHORIZATION POLICY.

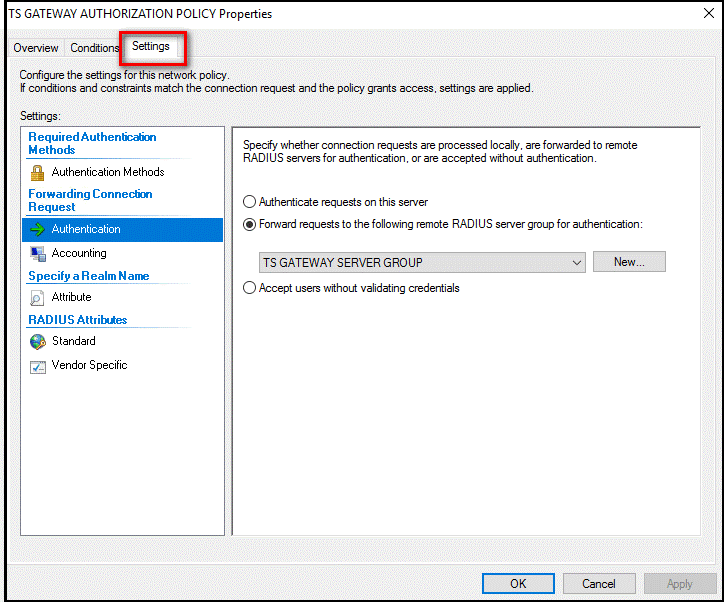

Selecteer in het dialoogvenster eigenschappen van TS GATEWAY AUTHORIZATION POLICY het tabblad Instellingen.

Selecteer op tabblad Instellingen onder Verbindingsaanvraag doorsturen Verificatie. RADIUS-client is geconfigureerd voor het doorsturen van aanvragen voor verificatie.

Selecteer Annuleren.

Notitie

Zie voor meer informatie over het maken van een beleid voor verbindingsaanvragen de documentatie in het artikel Beleid voor verbindingsaanvragen configureren.

NPS configureren op de server waarop de NPS-extensie is geïnstalleerd

De NPS-server waarop de NPS-extensie is geïnstalleerd, moet RADIUS-berichten kunnen uitwisselen met de NPS-server op de extern bureaublad-gateway. Als u deze berichtuitwisseling wilt inschakelen, moet u de NPS-onderdelen configureren op de server waarop de NPS-extensieservice is geïnstalleerd.

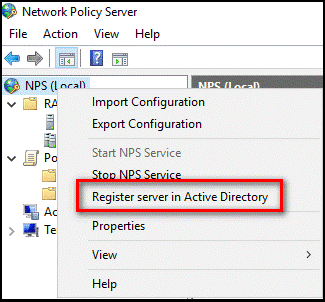

Server registreren in Active Directory

Als u in dit scenario goed wilt functioneren, moet de NPS-server worden geregistreerd in Active Directory.

Open Serverbeheer op de NPS-server.

Selecteer in Serverbeheer Toolsen selecteer vervolgens Network Policy Server.

Selecteer in de console Network Policy Server met de rechtermuisknop NPS (Local)en selecteer vervolgens Server registreren in Active Directory.

Selecteer OK twee keer.

Laat de console geopend voor de volgende procedure.

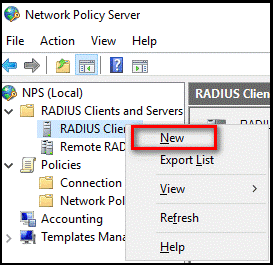

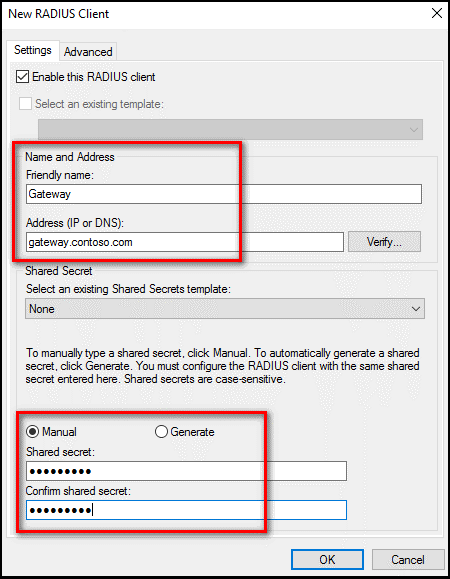

RADIUS-client maken en configureren

De Extern bureaublad-gateway moet worden geconfigureerd als een RADIUS-client voor de NPS-server.

Klik op de NPS-server waarop de NPS-extensie is geïnstalleerd in de NPS (Lokaal) console met de rechtermuisknop op RADIUS-clients en selecteer Nieuw.

Geef in het dialoogvenster Nieuwe RADIUS-client een beschrijvende naam op, zoals gateway en het IP-adres of de DNS-naam van de extern bureaublad-gatewayserver.

Voer in de velden gedeelde geheim en gedeelde geheim bevestigen hetzelfde geheim in dat u eerder hebt gebruikt.

Selecteer OK- om het dialoogvenster Nieuwe RADIUS-client te sluiten.

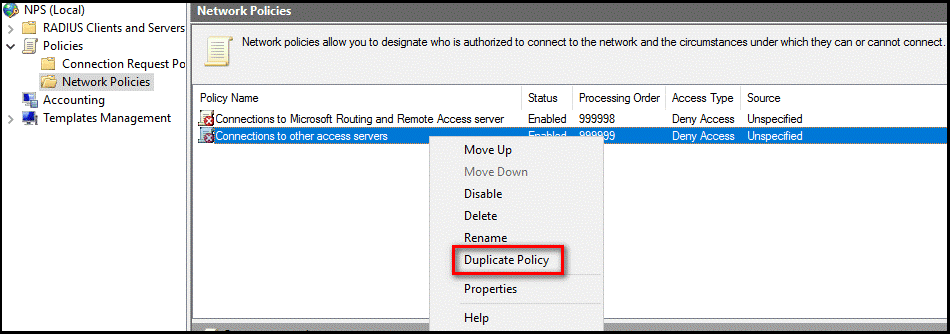

Netwerkbeleid configureren

Zoals u weet, is de NPS-server met de Multifactor Authentication-extensie van Microsoft Entra het aangewezen centrale beleidsarchief voor het CAP (Connection Authorization Policy). Daarom moet u een CAP implementeren op de NPS-server om geldige verbindingsaanvragen te autoriseren.

Open op de NPS-server de NPS-console (Lokaal), vouw beleiduit en selecteer netwerkbeleid.

Rechtsklik op Verbindingen met andere toegangsserversen selecteer Dupliceren beleid.

Selecteer met de rechtermuisknop Kopie van verbindingen met andere toegangsserversen selecteer Eigenschappen.

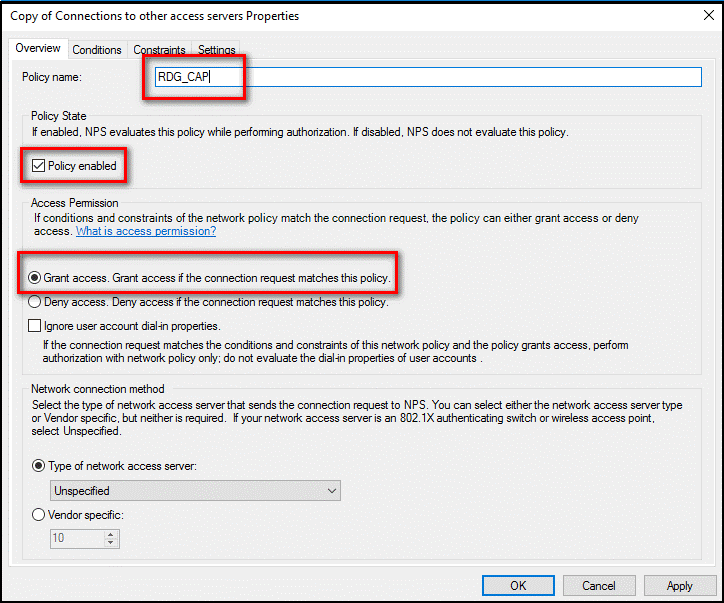

Voer in het dialoogvenster Verbindingen met andere toegangsservers bij beleidsnaam een geschikte naam in, zoals RDG_CAP. Vink Beleid ingeschakeld aan en selecteer Toegang verlenen. Selecteer optioneel in het type netwerktoegangsserver de optie Extern bureaublad-gateway of u kunt deze op Niet opgegeven laten staan.

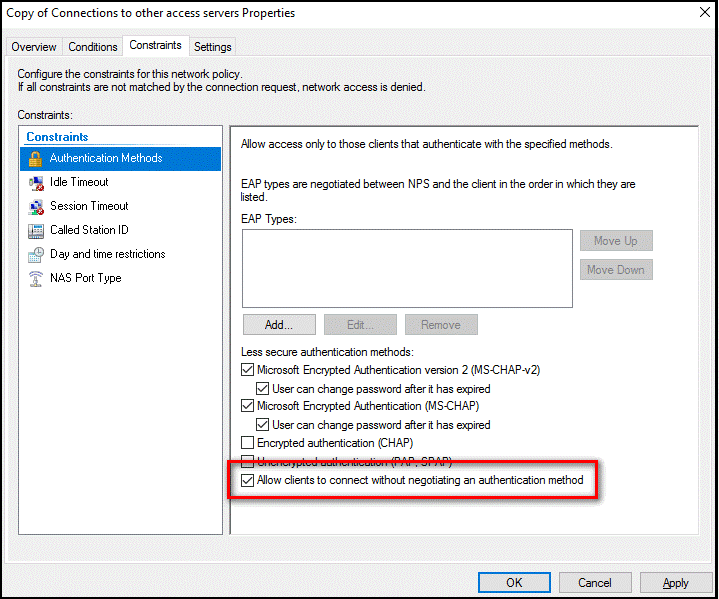

Selecteer het tabblad Beperkingen en controleer Toestaan dat clients verbinding maken zonder een verificatiemethode te onderhandelen.

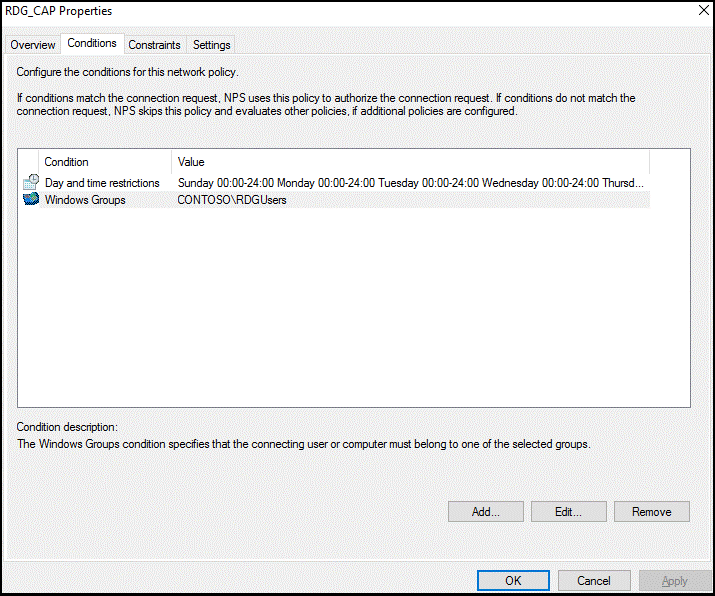

Selecteer desgewenst het tabblad Voorwaarden en voeg voorwaarden toe waaraan moet worden voldaan om de verbinding te kunnen machtigen, bijvoorbeeld lidmaatschap van een specifieke Windows-groep.

Kies OK. Wanneer u wordt gevraagd om het bijbehorende Help-onderwerp weer te geven, selecteert u Geen.

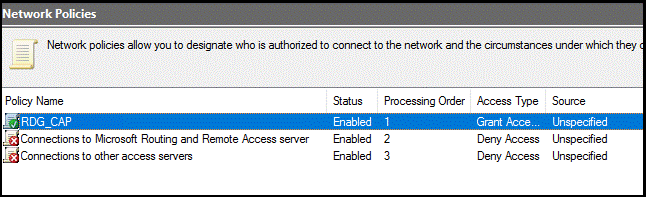

Zorg ervoor dat uw nieuwe beleid boven aan de lijst staat, dat het beleid is ingeschakeld en dat het toegang verleent.

Configuratie controleren

Als u de configuratie wilt controleren, moet u zich aanmelden bij de Remote Desktop Gateway met een geschikte RDP-client. Zorg ervoor dat u een account gebruikt dat is toegestaan door uw beleid voor verbindingsautorisatie en is ingeschakeld voor meervoudige verificatie van Microsoft Entra.

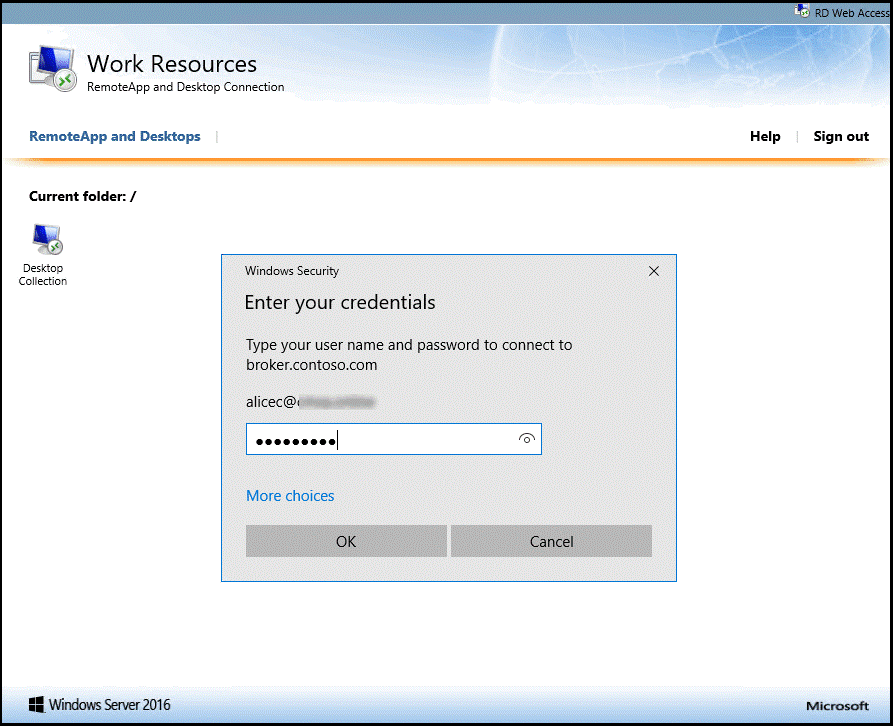

Zoals getoond in de onderstaande afbeelding, kunt u de pagina Extern bureaublad-webtoegang gebruiken.

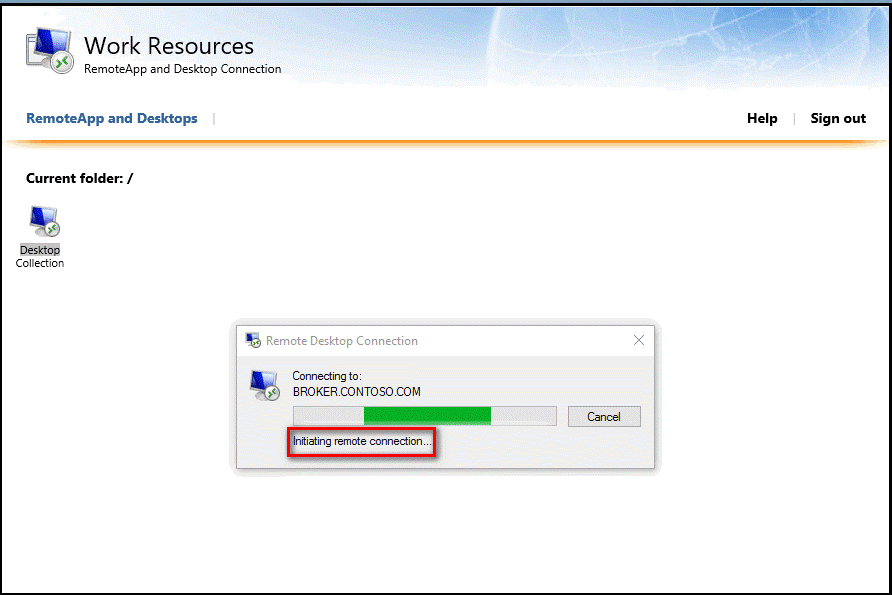

Wanneer u uw referenties met succes hebt ingevoerd voor primaire verificatie, toont het dialoogvenster Extern bureaublad verbinden de status 'Initiatie van de externe verbinding', zoals te zien is in de volgende sectie.

Als u bent geverifieerd met de secundaire verificatiemethode die u eerder hebt geconfigureerd in Meervoudige Verificatie van Microsoft Entra, bent u verbonden met de resource. Als de secundaire verificatie echter niet lukt, hebt u geen toegang tot de resource.

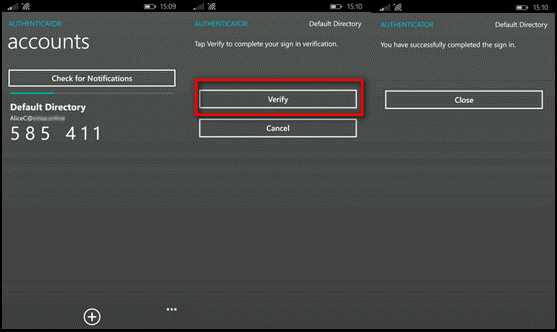

In het volgende voorbeeld wordt de Authenticator-app op een Windows Phone gebruikt om de secundaire verificatie te bieden.

Zodra u bent geverifieerd met behulp van de secundaire verificatiemethode, bent u zoals normaal aangemeld bij de Remote Desktop Gateway. Omdat u echter een secundaire verificatiemethode moet gebruiken met behulp van een mobiele app op een vertrouwd apparaat, is het aanmeldingsproces veiliger dan anders.

Logboeken bekijken voor geslaagde aanmeldingsgebeurtenissen

Als u de geslaagde aanmeldingsgebeurtenissen in de Windows logboeken wilt bekijken, kunt u de volgende PowerShell-opdracht uitvoeren om een zoekopdracht uit te voeren in de Windows Terminal Services- en Windows-beveiligingslogboeken.

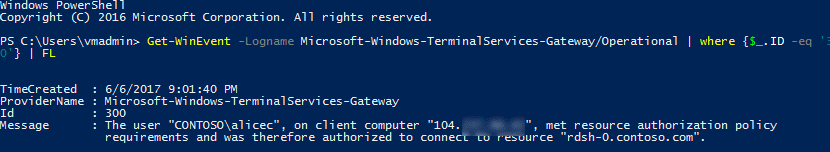

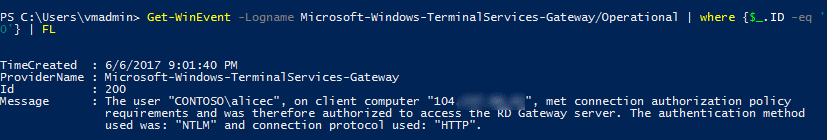

Als u een query wilt uitvoeren naar succesvolle aanmeldingsgebeurtenissen in de logboeken van de Gateway (Logboeken\Applications and Services Logs\Microsoft\Windows\TerminalServices-Gateway\Operational), gebruikt u de volgende PowerShell-opdrachten:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Met deze opdracht worden Windows-gebeurtenissen weergegeven waarin wordt weergegeven dat de gebruiker voldoet aan de vereisten voor het resourceautorisatiebeleid (RD RAP) en toegang is verleend.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Met deze opdracht worden de gebeurtenissen weergegeven die worden weergegeven wanneer de gebruiker voldoet aan de vereisten voor het autorisatiebeleid voor verbindingen.

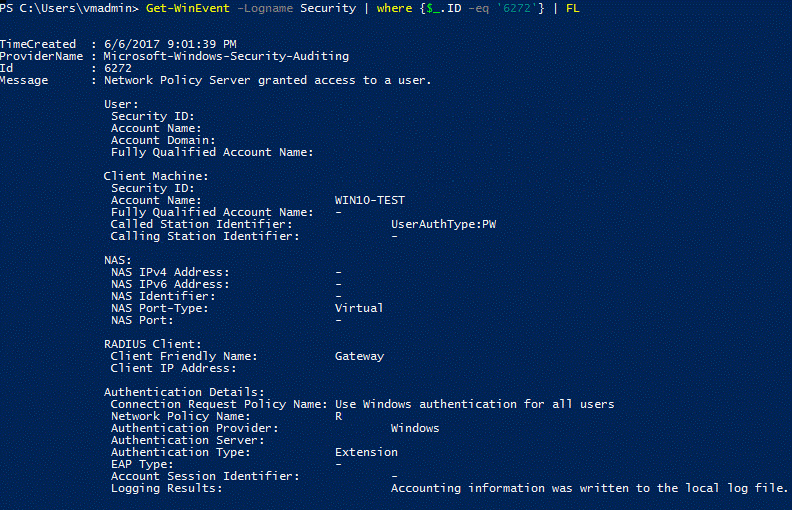

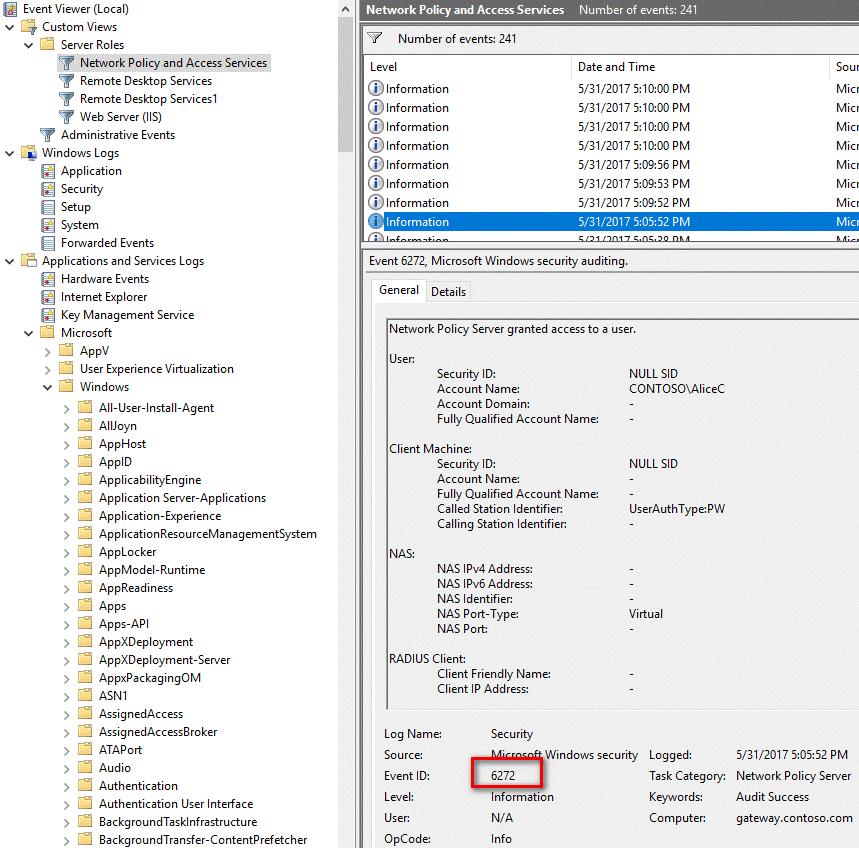

U kunt dit logboek ook bekijken en filteren op gebeurtenis-id's, 300 en 200. Gebruik de volgende opdracht om een query uit te voeren op geslaagde aanmeldingsevenementen in de beveiligingslogboeken:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Deze opdracht kan worden uitgevoerd op de centrale NPS of de RD-gatewayserver.

U kunt ook het beveiligingslogboek of de aangepaste weergave Netwerkbeleid en Toegangsservices weergeven:

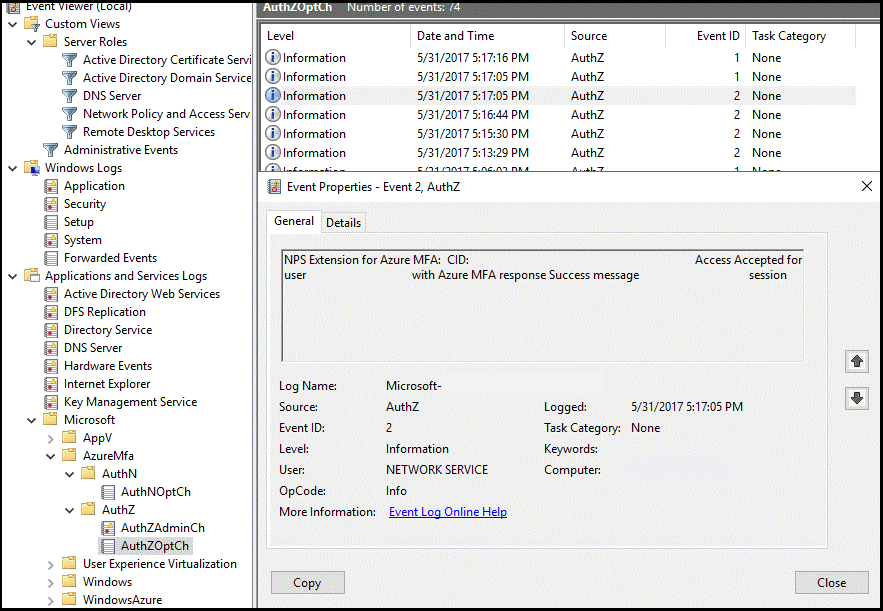

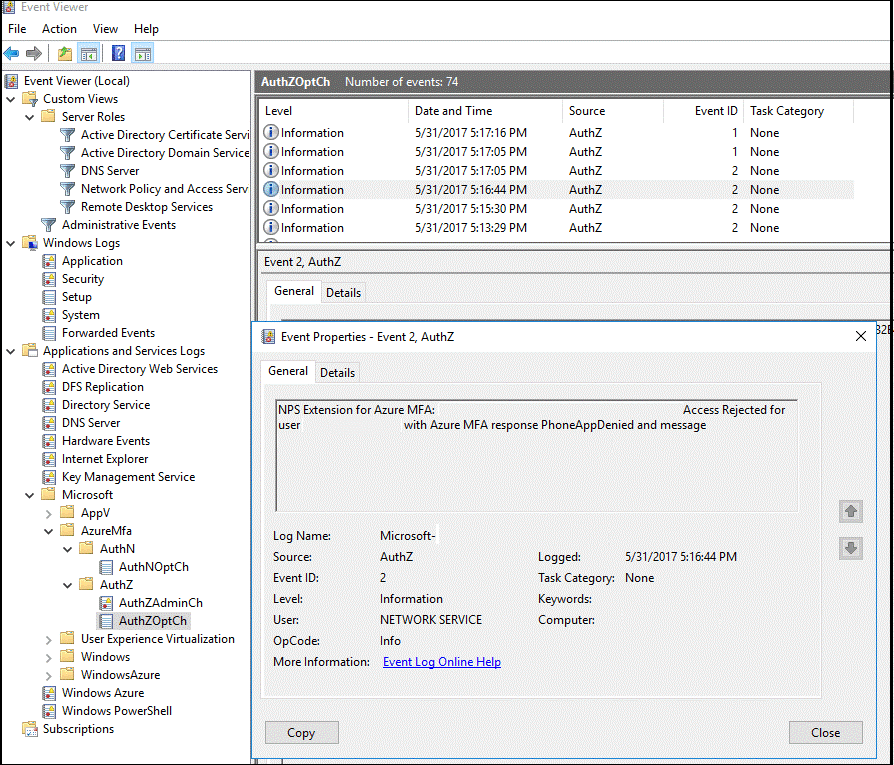

Op de server waarop u de NPS-extensie voor multifactorverificatie van Microsoft Entra hebt geïnstalleerd, vindt u toepassingslogboeken die specifiek zijn voor de extensie in Application and Services Logs\Microsoft\AzureMfa.

Gids voor probleemoplossing

Als de configuratie niet werkt zoals verwacht, moet u eerst controleren of de gebruiker is geconfigureerd voor het gebruik van meervoudige verificatie van Microsoft Entra. Laat de gebruiker zich aanmelden bij het Microsoft Entra-beheercentrum. Als gebruikers om secundaire verificatie worden gevraagd en kunnen worden geverifieerd, kunt u een onjuiste configuratie van Microsoft Entra-meervoudige verificatie elimineren.

Als Microsoft Entra-meervoudige verificatie werkt voor de gebruiker(en), controleert u de relevante gebeurtenislogboeken. Dit zijn onder andere de beveiligingsgebeurtenis, de operationele gateway en de logboeken voor meervoudige verificatie van Microsoft Entra die in de vorige sectie worden besproken.

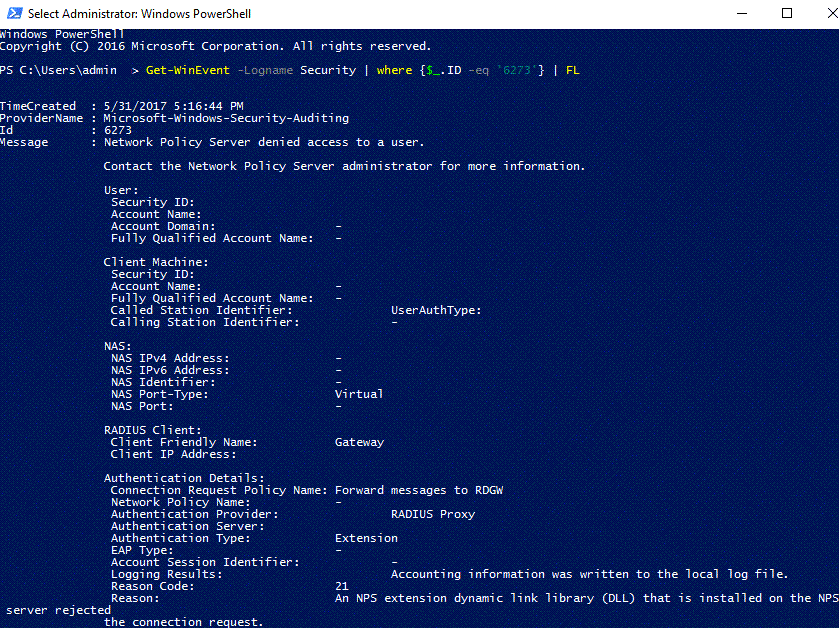

Zie de volgende voorbeelduitvoer van het beveiligingslogboek met een mislukte aanmeldingsgebeurtenis (gebeurtenis-id 6273).

Dit is een gerelateerde gebeurtenis uit de AzureMFA-logboeken:

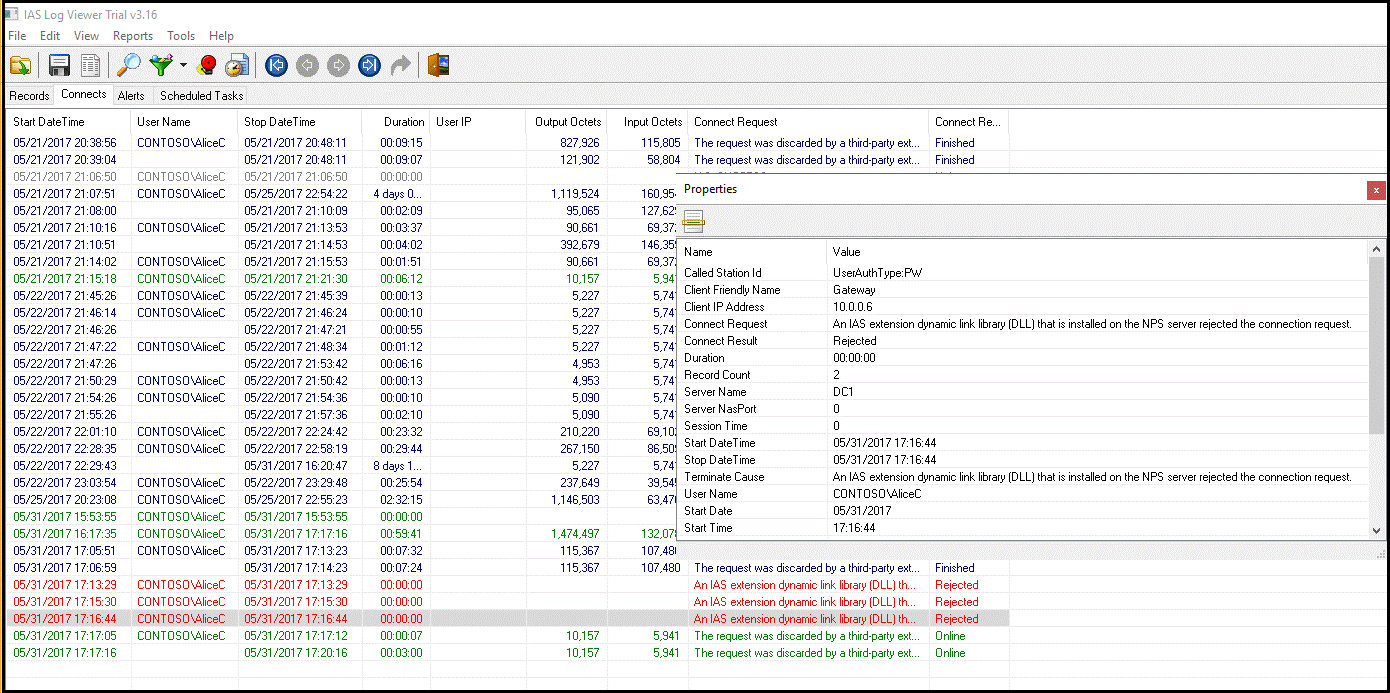

Raadpleeg de logboekbestanden van de NPS-databaseindeling waarop de NPS-service is geïnstalleerd om geavanceerde probleemoplossingsopties uit te voeren. Deze logboekbestanden worden gemaakt in de map %SystemRoot%\System32\Logs als door komma's gescheiden tekstbestanden.

Voor een beschrijving van deze logboekbestanden, zie Interpret NPS Database Format Log Files. De vermeldingen in deze logboekbestanden kunnen moeilijk te interpreteren zijn zonder ze in een spreadsheet of database te importeren. U vindt verschillende IAS-parsers online om u te helpen bij het interpreteren van de logboekbestanden.

In de volgende afbeelding ziet u de uitvoer van een dergelijke downloadbare sharewaretoepassing .

Volgende stappen

Meervoudige verificatie van Microsoft Entra verkrijgen

Extern bureaublad-gateway en Azure Multi-Factor Authentication-server met behulp van RADIUS