Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Elke persona heeft zijn eigen uitdagingen en overwegingen die vaak optreden tijdens phishingbestendige implementaties zonder wachtwoord. Als u weet welke persona's u nodig hebt, moet u rekening houden met deze overwegingen in de planning van uw implementatieproject. De volgende secties bevatten specifieke richtlijnen voor elke persona.

Informatiemedewerkers

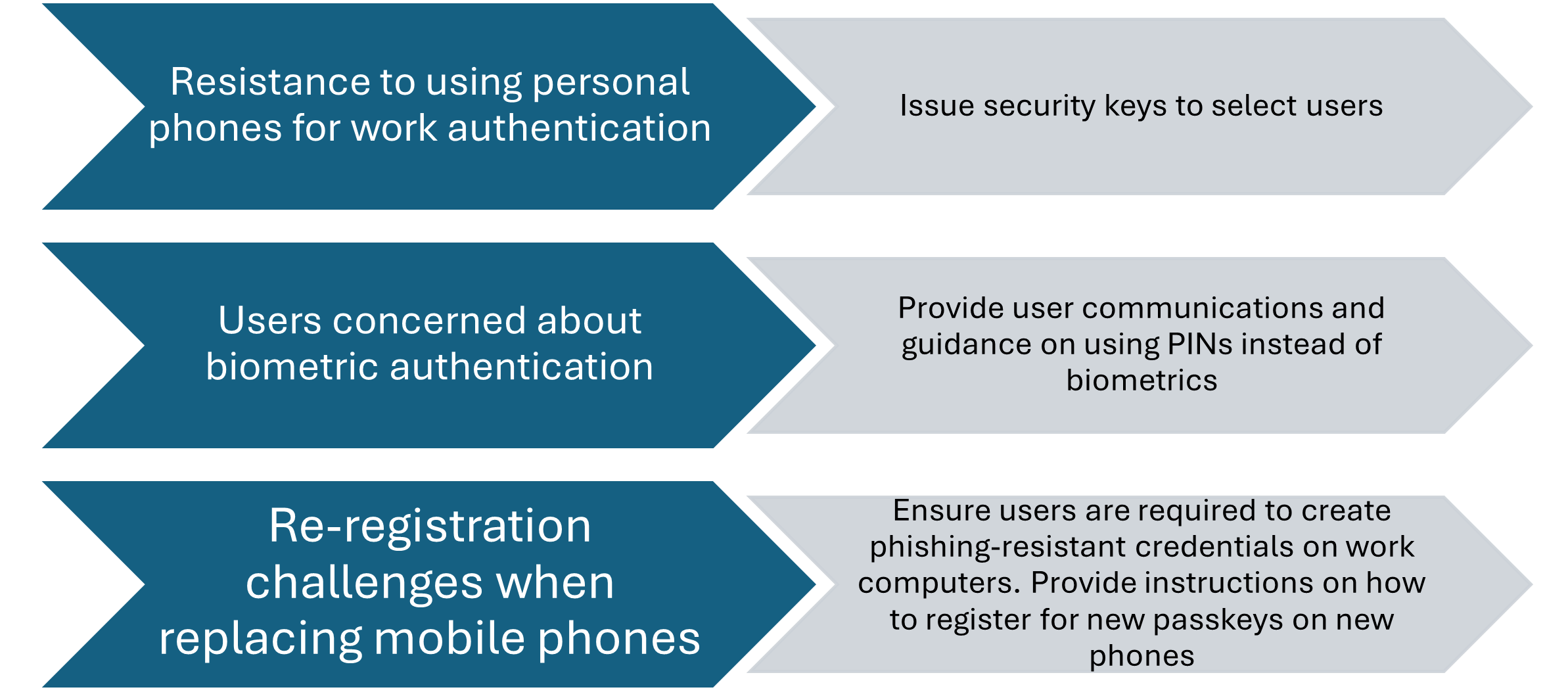

Informatiewerkers hebben doorgaans de eenvoudigste vereisten en zijn het eenvoudigst om te beginnen met uw phishingbestendige implementatie zonder wachtwoord. Er zijn echter nog steeds enkele problemen die vaak optreden bij het implementeren voor deze gebruikers. Dit zijn enkele veel voorkomende voorbeelden:

Implementaties van informatiemedewerkers, net als elke andere persona van de gebruiker, vereisen de juiste communicatie en ondersteuning. Dit omvat vaak overtuigende gebruikers om bepaalde apps op hun telefoons te installeren, beveiligingssleutels te distribueren waar gebruikers geen apps gebruiken, zorgen te maken over biometrie en processen te ontwikkelen waarmee gebruikers kunnen herstellen van gedeeltelijk of totaal verlies van hun referenties.

Wanneer u zich zorgen maakt over biometrie, moet u weten hoe technologieën zoals Windows Hello voor Bedrijven biometrie verwerken. De biometrische gegevens worden alleen lokaal op het apparaat opgeslagen en kunnen niet worden geconverteerd naar onbewerkte biometrische gegevens, zelfs niet als deze worden gestolen:

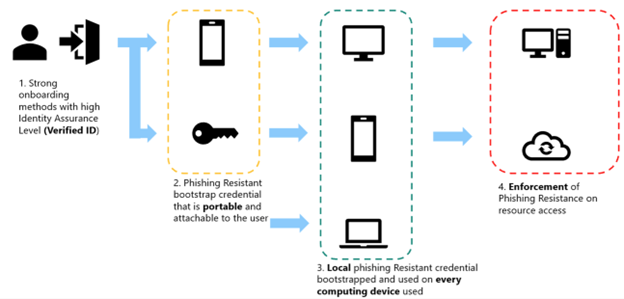

Informatiewerkrolimplementatiestroom

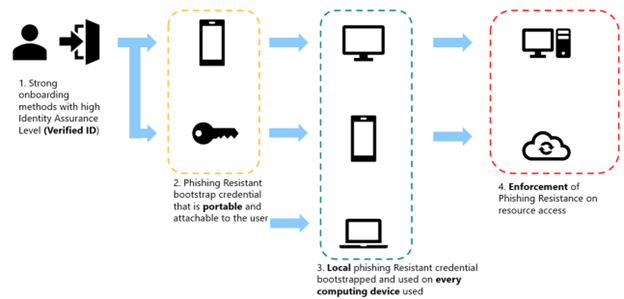

Fase 1-3 van de implementatiestroom voor informatiewerkers moet doorgaans de standaardimplementatiestroom volgen, zoals wordt weergegeven in de volgende afbeelding. Pas de methoden aan die bij elke stap worden gebruikt, indien nodig in uw omgeving:

- Fase 1: Onboarding

- Microsoft Entra geverifieerde ID service die wordt gebruikt om een tijdelijke toegangspas te verkrijgen

- Fase 2: Registratie van draagbare referenties

- Wachtwoordsleutel voor Microsoft Authenticator-app (voorkeur)

- FIDO2-beveiligingssleutel

- Fase 3: Registratie van lokale referenties

- Windows Hello voor Bedrijven

- Platform SSO Secure Enclave Key

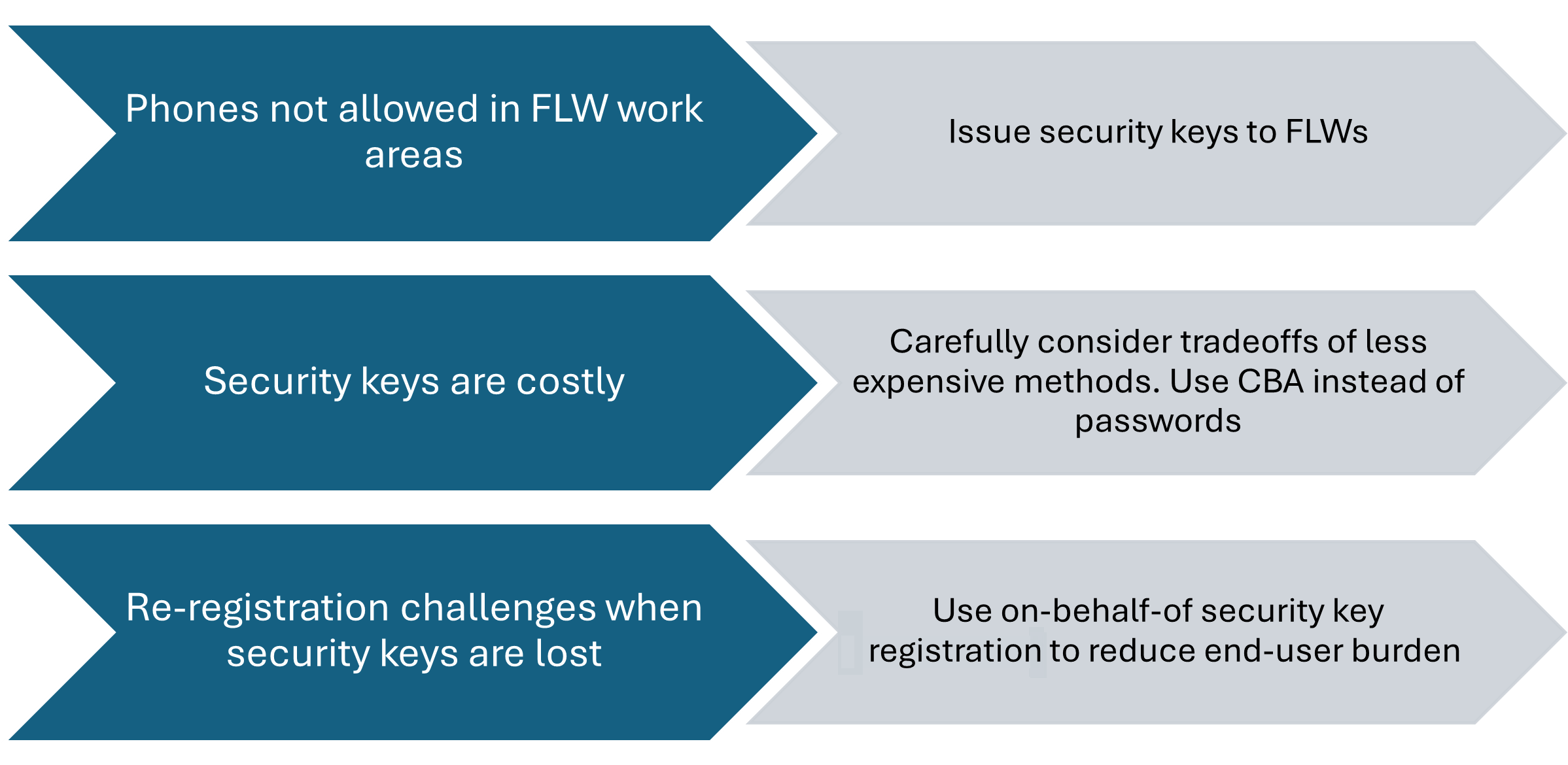

Frontlinewerkers

Frontlinewerkers hebben vaak complexere vereisten vanwege toegenomen behoeften voor de draagbaarheid van hun referenties en beperkingen op welke apparaten ze kunnen vervoeren in retail- of productie-instellingen. Beveiligingssleutels zijn een uitstekende optie voor frontlinemedewerkers, maar hebben een kosten die moeten worden overwogen. Om phishing-weerstand te bereiken, moet u de kostenuitdagingen van beveiligingssleutels in balans brengen tegen de extra implementatielast van smartcards en verificatie op basis van certificaten. Overweeg of er mogelijk verschillende persona's voor frontlinewerkrollen in uw omgeving aanwezig zijn. Het is mogelijk dat beveiligingssleutels beter zijn voor sommige frontlinewerkers, waarbij smartcards beter zijn voor anderen.

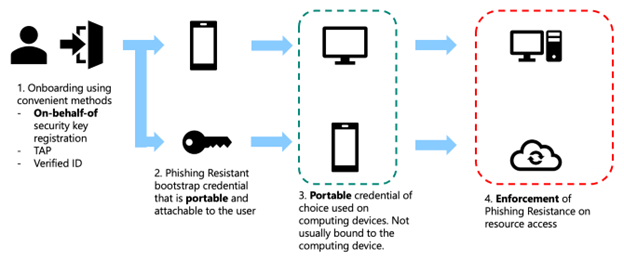

Implementatiestroom van frontlinewerkrol

Fase 1-3 van de implementatiestroom voor frontlinewerkers moet doorgaans een gewijzigde stroom volgen die draagbare referenties benadrukt. Veel frontlinemedewerkers hebben mogelijk geen permanent computerapparaat en hebben nooit een lokale referentie nodig op een Windows- of Mac-werkstation. In plaats daarvan zijn ze grotendeels afhankelijk van draagbare referenties die ze mee kunnen nemen van apparaat naar apparaat. Pas de methoden aan die bij elke stap worden gebruikt, indien nodig in uw omgeving:

- Fase 1: Onboarding

- FIDO2-beveiligingssleutel namens registratie (voorkeur)

- Microsoft Entra geverifieerde ID service die wordt gebruikt om een tijdelijke toegangspas te verkrijgen

- Fase 2: Registratie van draagbare referenties

- FIDO2-beveiligingssleutel (voorkeur)

- Smartcard

- Wachtwoordsleutel voor Microsoft Authenticator-app

- Fase 3 (optioneel): Registratie van lokale referenties

- Optioneel: Windows Hello voor Bedrijven

- Optioneel: Secure Enclave-sleutel voor platform-SSO

IT-professionals/DevOps-werknemers

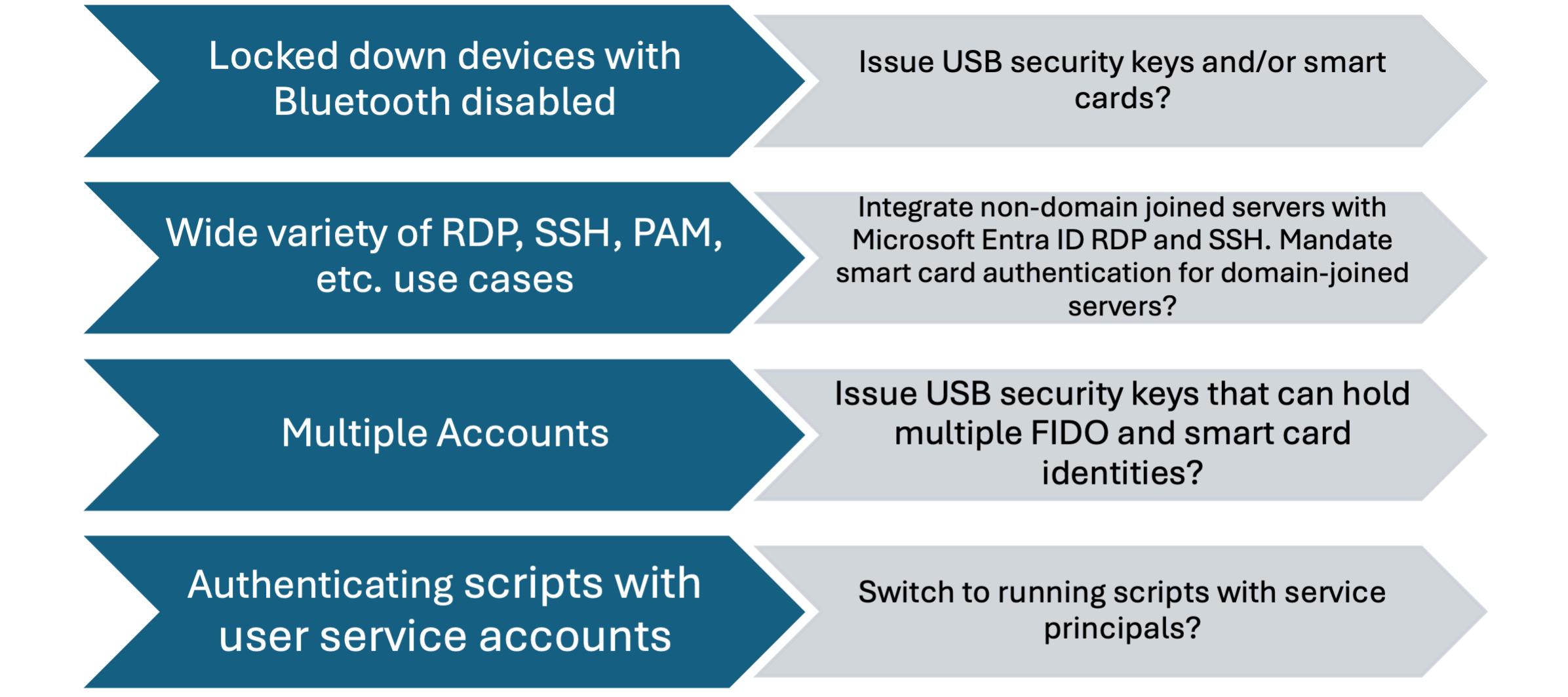

IT-professionals en DevOps-werknemers zijn met name afhankelijk van externe toegang en meerdere gebruikersaccounts. Daarom worden ze beschouwd als verschillend van informatiewerkers. Veel van de uitdagingen die worden gesteld door phishingbestendig wachtwoordloos voor IT-professionals, worden veroorzaakt door hun toegenomen behoefte aan externe toegang tot systemen en de mogelijkheid om automatiseringen uit te voeren.

Krijg inzicht in de ondersteunde opties voor phishing-bestand met RDP, met name voor deze persona.

Zorg ervoor dat u begrijpt waar gebruikers scripts gebruiken die worden uitgevoerd in de gebruikerscontext en daarom momenteel geen MFA gebruiken. Instrueer uw IT-professionals op de juiste manier om automatiseringen uit te voeren met behulp van service-principals en beheerde identiteiten. U moet ook processen overwegen om IT-professionals en andere professionals toe te staan nieuwe service-principals aan te vragen en de juiste machtigingen aan hen toe te wijzen.

- Wat zijn beheerde identiteiten voor Azure-resources?

- Beveiliging service-principals in Microsoft Entra ID

IT-professionals/DevOps-werkstroom voor werkrollen

Fase 1-3 van de implementatiestroom voor IT-professionals/DevOps-werknemers moet doorgaans de standaardimplementatiestroom volgen zoals eerder wordt weergegeven voor het primaire account van de gebruiker. IT-professionals/DevOps-werknemers hebben vaak secundaire accounts waarvoor verschillende overwegingen nodig zijn. Pas de methoden aan die bij elke stap worden gebruikt in uw omgeving voor de primaire accounts:

- Fase 1: Onboarding

- Microsoft Entra geverifieerde ID service die wordt gebruikt om een tijdelijke toegangspas te verkrijgen

- Fase 2: Registratie van draagbare referenties

- Wachtwoordsleutel voor Microsoft Authenticator-app (voorkeur)

- FIDO2-beveiligingssleutel

- Fase 3: Registratie van lokale referenties

- Windows Hello voor Bedrijven

- Platform SSO Secure Enclave Key

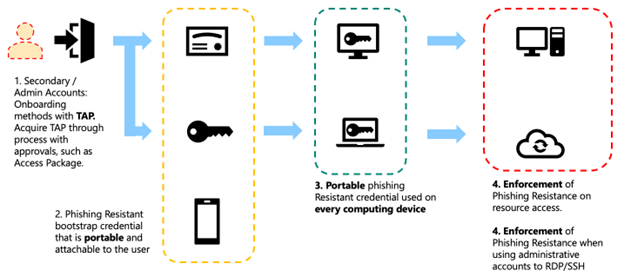

Als uw IT-professional/DevOps-werknemers secundaire accounts hebben, moet u deze accounts mogelijk anders afhandelen. Voor secundaire accounts kunt u er bijvoorbeeld voor kiezen om alternatieve draagbare referenties te gebruiken en lokale referenties op uw computerapparaten volledig te verwijderen:

- Fase 1: Onboarding

- Microsoft Entra geverifieerde ID service die wordt gebruikt voor het verkrijgen van een tijdelijke toegangspas (voorkeur)

- Alternatief proces voor het leveren van TAP's voor secundaire accounts aan de IT-professional/DevOps-werkrol

- Fase 2: Registratie van draagbare referenties

- Wachtwoordsleutel voor Microsoft Authenticator-app (voorkeur)

- FIDO2-beveiligingssleutel

- Smartcard

- Fase 3: Draagbare referenties die worden gebruikt in plaats van lokale referenties

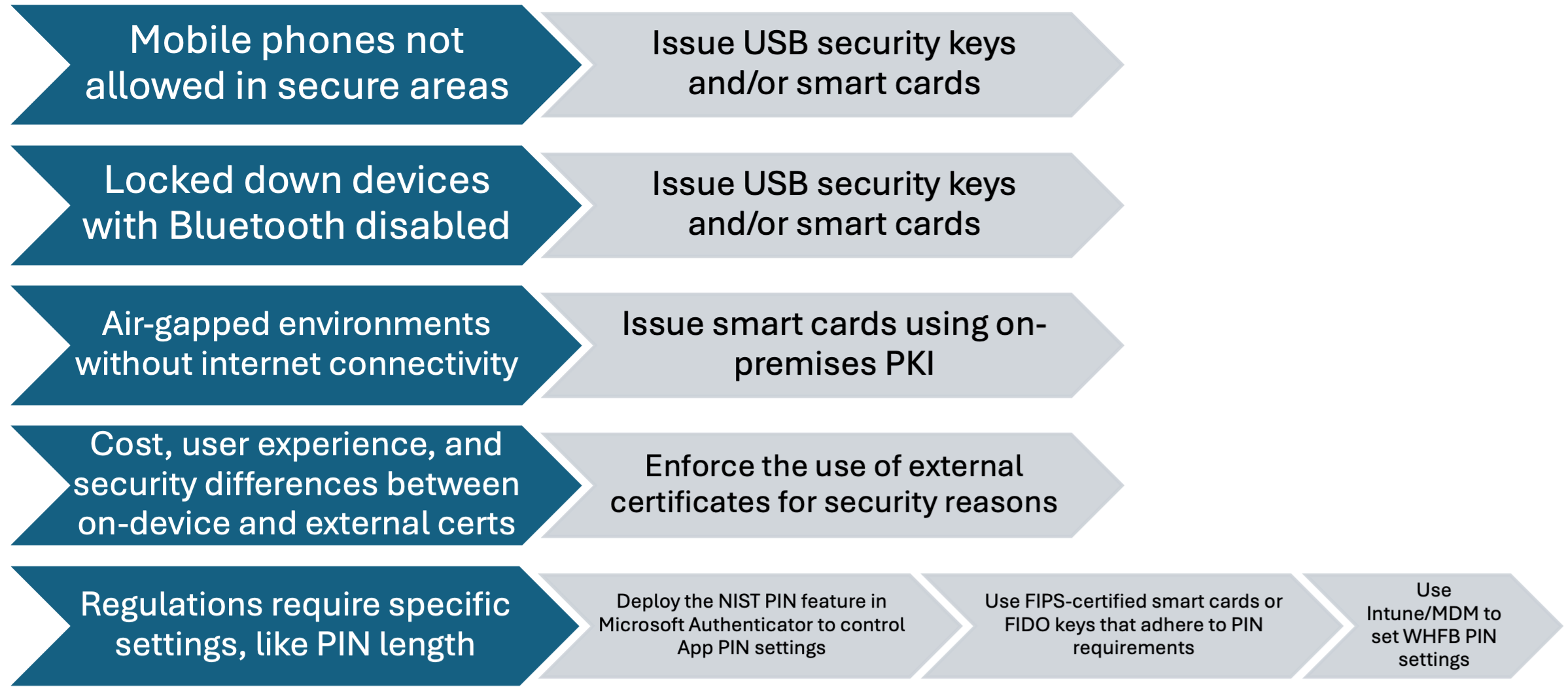

Sterk gereglementeerde werknemers

Sterk gereglementeerde werknemers vormen meer uitdagingen dan de gemiddelde informatiemedewerker, omdat ze kunnen werken op vergrendelde apparaten, werken in vergrendelde omgevingen of speciale wettelijke vereisten hebben waaraan ze moeten voldoen.

Sterk gereglementeerde werknemers gebruiken vaak smartcards vanwege gereguleerde omgevingen die al een zware acceptatie van PKI- en smartcardinfrastructuur hebben. Houd er echter rekening mee wanneer smartcards wenselijk en vereist zijn en wanneer ze kunnen worden verdeeld met meer gebruiksvriendelijke opties, zoals Windows Hello voor Bedrijven.

Sterk gereglementeerde werkrolimplementatiestroom zonder PKI

Als u niet van plan bent certificaten, smartcards en PKI te gebruiken, is de implementatie van sterk gereglementeerde werknemers nauw afgestemd op de implementatie van informatiemedewerkers. Zie Informatiewerkers voor meer informatie.

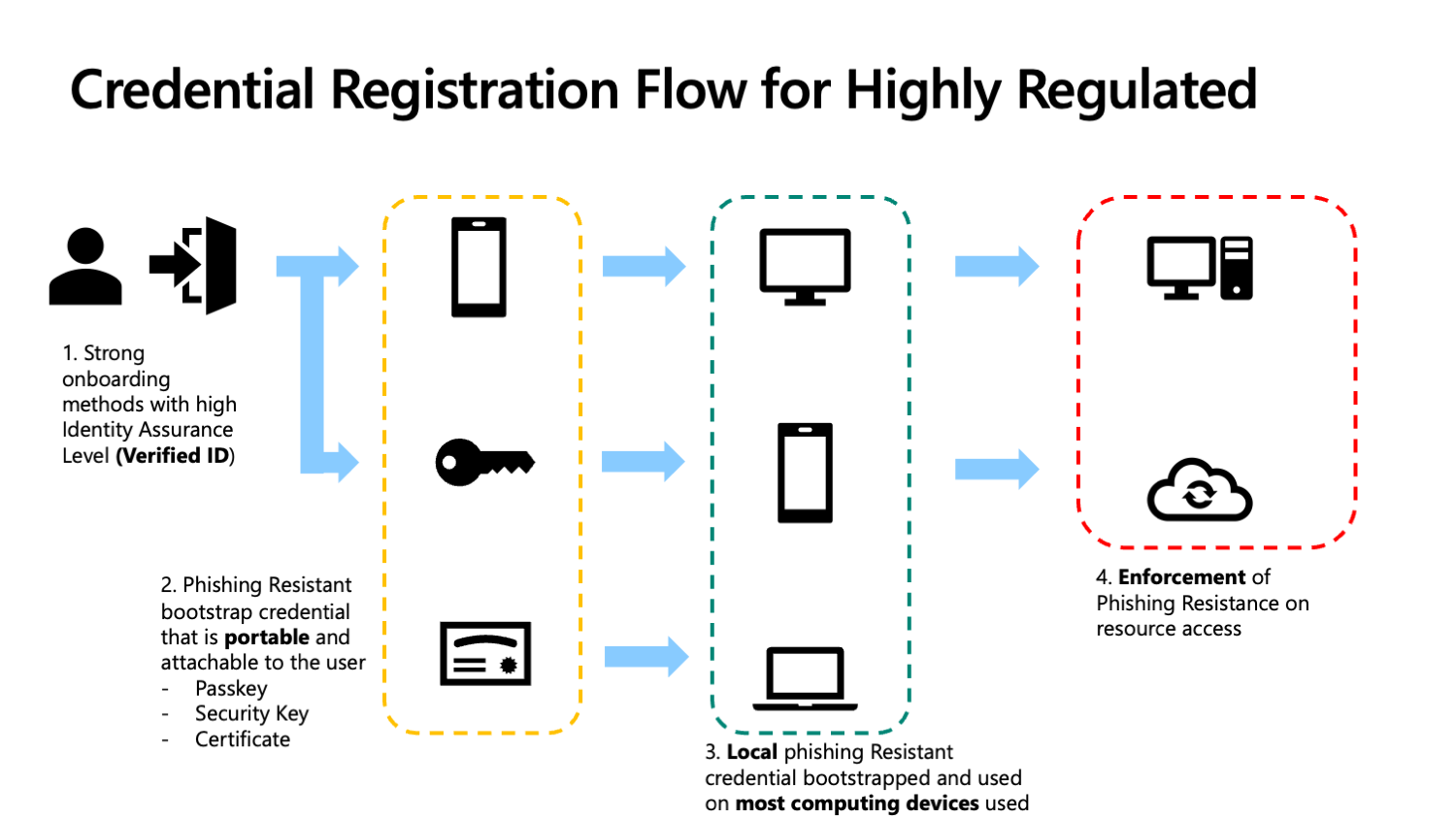

Sterk gereglementeerde werkstroom met PKI

Als u van plan bent certificaten, smartcards en PKI te gebruiken, verschilt de implementatiestroom voor sterk gereglementeerde werknemers doorgaans van de informatiewerkrolinstallatiestroom op belangrijke plaatsen. Er is een verhoogde noodzaak om te bepalen of lokale verificatiemethoden geschikt zijn voor sommige gebruikers. Op dezelfde manier moet u bepalen of er gebruikers zijn die alleen draagbare referenties nodig hebben, zoals smartcards, die zonder internetverbinding kunnen werken. Afhankelijk van uw behoeften kunt u de implementatiestroom verder aanpassen en aanpassen aan de verschillende gebruikerspersoons die in uw omgeving zijn geïdentificeerd. Pas de methoden aan die bij elke stap worden gebruikt, indien nodig in uw omgeving:

- Fase 1: Onboarding

- Microsoft Entra geverifieerde ID service die wordt gebruikt voor het verkrijgen van een tijdelijke toegangspas (voorkeur)

- Smartcardregistratie namens de gebruiker, na een proces voor identiteitsbewijs

- Fase 2: Registratie van draagbare referenties

- Smartcard (voorkeur)

- FIDO2-beveiligingssleutel

- Wachtwoordsleutel voor Microsoft Authenticator-app

- Fase 3 (optioneel): Registratie van lokale referenties

- Optioneel: Windows Hello voor Bedrijven

- Optioneel: Secure Enclave-sleutel voor platform-SSO

Notitie

Het wordt altijd aanbevolen dat gebruikers ten minste twee referenties hebben geregistreerd. Dit zorgt ervoor dat de gebruiker een back-upreferentie beschikbaar heeft als er iets gebeurt met de andere referenties. Voor sterk gereglementeerde werknemers is het raadzaam om wachtwoordsleutels of Windows Hello voor Bedrijven te implementeren naast smartcards die u implementeert.