Migratie van MFA-server

In dit onderwerp wordt beschreven hoe u MFA-instellingen migreert voor Microsoft Entra-gebruikers van on-premises Microsoft Entra multifactor authentication Server naar Microsoft Entra multi-factor authentication.

Overzicht van oplossingen

Het MFA-servermigratiehulpprogramma helpt bij het rechtstreeks synchroniseren van meervoudige verificatiegegevens die zijn opgeslagen in de on-premises Microsoft Entra-verificatieserver met meerdere factoren naar Microsoft Entra-meervoudige verificatie. Nadat de verificatiegegevens zijn gemigreerd naar Microsoft Entra ID, kunnen gebruikers MFA in de cloud naadloos uitvoeren zonder dat ze zich opnieuw hoeven te registreren of verificatiemethoden te bevestigen. Beheerders kunnen het MFA-servermigratiehulpprogramma gebruiken om individuele gebruikers of groepen gebruikers te targeten voor het testen en beheren van de implementatie zonder dat ze wijzigingen in de hele tenant hoeven aan te brengen.

Video: Het hulpprogramma voor migratie van MFA-servers gebruiken

Bekijk onze video voor een overzicht van het MFA Server Migration Utility en hoe het werkt.

Beperkingen en vereisten

Voor het MFA-servermigratiehulpprogramma moet een nieuwe build van de MFA-serveroplossing worden geïnstalleerd op uw primaire MFA-server. De build voert updates uit voor het MFA Server-gegevensbestand en bevat het nieuwe MFA-servermigratiehulpprogramma. U hoeft de WebSDK- of gebruikersportal niet bij te werken. Als u de update installeert wordt de migratie niet automatisch gestart.

Notitie

Het hulpprogramma voor migratie van MFA-servers kan worden uitgevoerd op een secundaire MFA-server. Raadpleeg Een secundaire MFA-server uitvoeren (optioneel)voor meer informatie.

Het MFA Server Migration Utility kopieert de gegevens uit het databasebestand naar de gebruikersobjecten in Microsoft Entra ID. Tijdens de migratie kunnen gebruikers worden gericht op meervoudige verificatie van Microsoft Entra voor testdoeleinden met behulp van gefaseerde implementatie. Met gefaseerde migratie kunt u testen zonder wijzigingen aan te brengen in de federatie-instellingen van uw domein. Zodra de migraties zijn voltooid, moet u de migratie voltooien door wijzigingen aan te brengen in de federatie-instellingen van uw domein.

AD FS met Windows Server 2016 of hoger is vereist om MFA-authenticatie te bieden voor AD FS-relying parties, met uitzondering van Microsoft Entra ID en Office 365.

Controleer uw AD FS-toegangsbeheerbeleid en zorg ervoor dat geen MFA on-premises moet worden uitgevoerd als onderdeel van het verificatieproces.

Gefaseerde implementatie kan zich richten op maximaal 500.000 gebruikers (10 groepen met een maximum van 50.000 gebruikers).

Migratiehandleiding

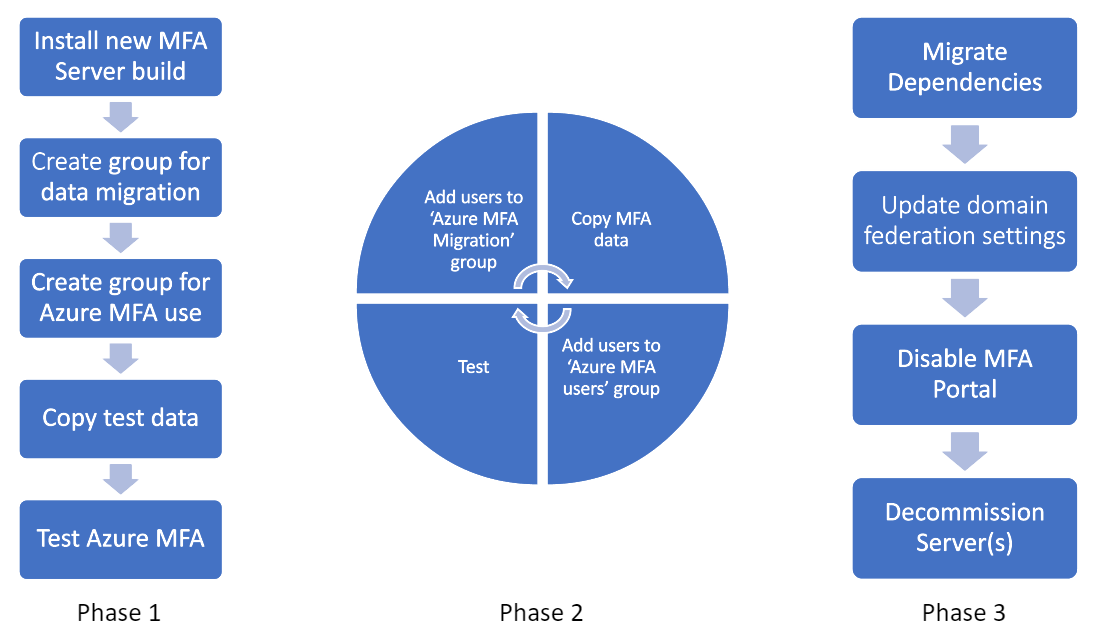

Een migratie van een MFA-server omvat over het algemeen de stappen in het volgende proces:

Enkele belangrijke punten:

fase 1 moet worden herhaald wanneer u testgebruikers toevoegt.

- Het migratieprogramma maakt gebruik van Microsoft Entra-groepen voor het bepalen van de gebruikers waarvoor verificatiegegevens moeten worden gesynchroniseerd tussen MFA-server en Microsoft Entra-meervoudige verificatie. Nadat gebruikersgegevens zijn gesynchroniseerd, is die gebruiker klaar om meervoudige verificatie van Microsoft Entra te gebruiken.

- Met gefaseerde implementatie kunt u gebruikers omleiden naar Meervoudige Verificatie van Microsoft Entra, ook met behulp van Microsoft Entra-groepen. Hoewel u zeker dezelfde groepen voor beide hulpprogramma's zou kunnen gebruiken, wordt dit afgeraden omdat gebruikers mogelijk kunnen worden omgeleid naar Microsoft Entra multifactorauthenticatie voordat het hulpprogramma hun gegevens heeft gesynchroniseerd. We raden aan Microsoft Entra-groepen in te stellen voor het synchroniseren van authenticatiegegevens door het MFA Server Migration Utility, en een andere set groepen voor gefaseerde uitrol, zodat doelgerichte gebruikers naar Microsoft Entra-multifactorauthenticatie worden geleid in plaats van on-premises.

fase 2 moet worden herhaald naarmate u uw gebruikersbestand migreert. Aan het einde van fase 2 moet uw volledige gebruikersbestand gebruikmaken van Meervoudige Verificatie van Microsoft Entra voor alle workloads die zijn gefedereerd met Microsoft Entra-id.

Tijdens de vorige fasen kunt u gebruikers verwijderen uit de mappen Gefaseerde implementatie om ze buiten het bereik van Microsoft Entra-meervoudige verificatie te halen en ze terug te sturen naar uw on-premises Microsoft Entra-server voor meervoudige verificatie voor alle MFA-aanvragen die afkomstig zijn van Microsoft Entra-id.

Fase 3 vereist het verplaatsen van alle clients die zich authenticeren bij de on-premises MFA-server (VPN's, wachtwoordbeheerders, enzovoort) naar Microsoft Entra-federatie via SAML/OAUTH. Als moderne verificatienormen niet worden ondersteund, moet u NPS-server(s) opzetten met de Microsoft Entra Multi-Factor Authentication-extensie geïnstalleerd. Zodra afhankelijkheden zijn gemigreerd, mogen gebruikers de gebruikersportal op de MFA-server niet meer gebruiken, maar moeten ze hun verificatiemethoden in Microsoft Entra ID (aka.ms/mfasetup) beheren. Zodra gebruikers hun verificatiegegevens in Microsoft Entra ID gaan beheren, worden deze methoden niet meer gesynchroniseerd naar de MFA-server. Als u terugkeert naar de on-premises MFA-server nadat gebruikers hun verificatiemethoden in Microsoft Entra ID hebben gewijzigd, gaan deze wijzigingen verloren. Nadat gebruikersmigraties zijn voltooid, wijzigt u de federatedIdpMfaBehavior domeinfederatie-instelling. De wijziging vertelt Microsoft Entra-id dat MFA niet langer on-premises wordt uitgevoerd en dat alle MFA-aanvragen met Microsoft Entra multifactor-verificatie worden uitgevoerd, ongeacht het groepslidmaatschap.

In de volgende secties worden de migratiestappen uitgebreider beschreven.

Multifactor Authentication Server-afhankelijkheden van Microsoft Entra identificeren

We hebben hard gewerkt om ervoor te zorgen dat de overstap naar onze cloudgebaseerde Microsoft Entra-oplossing voor multifactor-authenticatie uw beveiligingssituatie behoudt en verbetert. Er zijn drie algemene categorieën die moeten worden gebruikt om afhankelijkheden te groeperen:

Om uw migratie te helpen, hebben we veel gebruikte MFA-serverfuncties vergeleken met het functionele equivalent in Microsoft Entra-meervoudige verificatie voor elke categorie.

MFA-methoden

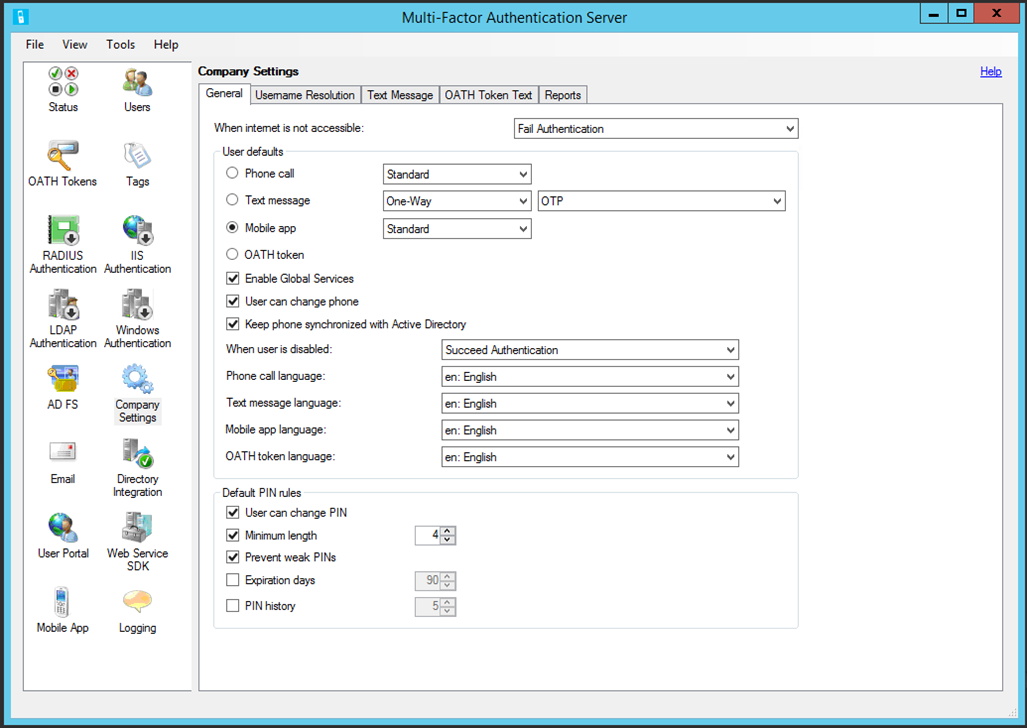

Open de MFA-server en selecteer bedrijfsinstellingen:

| MFA-Server | Meervoudige verificatie van Microsoft Entra |

|---|---|

| tabblad Algemeen | |

| sectie Standaardinstellingen voor gebruikers | |

| Telefoongesprek (Standaard) | Geen actie nodig |

| Tekstbericht (OTP)* | Geen actie nodig |

| Mobiele app (Standard) | Geen actie nodig |

| Telefoongesprek (pincode)* | Voice OTP inschakelen |

| Tekstbericht (OTP + pincode)** | Geen actie nodig |

| Mobiele app (pincode)* | Inschakelen nummermatching |

| Telefoongesprek/sms-bericht/mobiele app/OATH-tokentaal | Taalinstellingen worden automatisch toegepast op een gebruiker op basis van de landinstellingen in hun browser |

| sectie Standaardpincode | Niet van toepassing; bijgewerkte methoden bekijken in de vorige schermafbeelding |

| tabblad Gebruikersnaamresolutie | Niet van toepassing; gebruikersnaamresolutie is niet vereist voor meervoudige verificatie van Microsoft Entra |

| Tekstbericht-tabblad | Niet van toepassing; Meervoudige verificatie van Microsoft Entra maakt gebruik van een standaardbericht voor sms-berichten |

| Tabblad OATH-token | Niet van toepassing; Meervoudige verificatie van Microsoft Entra maakt gebruik van een standaardbericht voor OATH-tokens |

| Rapporten | Activiteitenrapporten van Microsoft Entra-verificatiemethoden |

*Wanneer een pincode wordt gebruikt om functionaliteit voor bewijs van aanwezigheid te bieden, wordt het functionele equivalent hierboven gegeven. Pincodes die niet cryptografisch zijn gekoppeld aan een apparaat, beschermen niet voldoende tegen scenario's waarbij een apparaat is aangetast. Ter bescherming tegen deze scenario's, waaronder SIM-wisselingsaanvallen, verplaatst u gebruikers naar veiligere methoden volgens Microsoft-verificatiemethoden best practices.

**De standaard text MFA-ervaring in Microsoft Entra multifactor authentication stuurt gebruikers een code, die ze moeten invoeren in het aanmeldingsvenster als onderdeel van verificatie. De vereiste om de code te terugsturen biedt aanwezigheidsbewijs functionaliteit.

Gebruikersportal

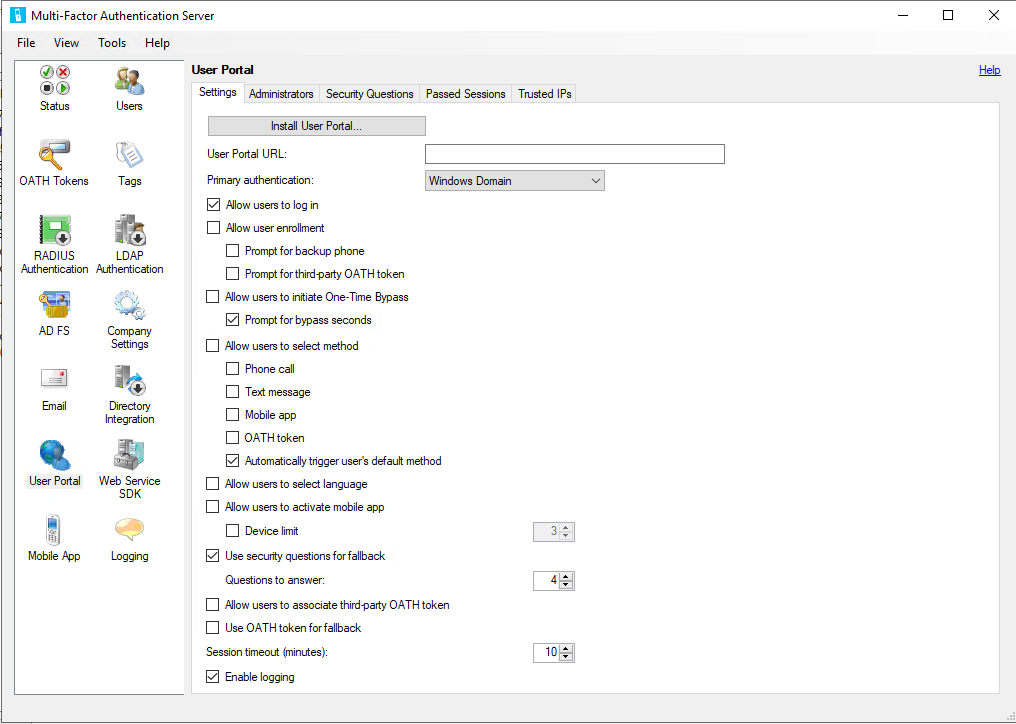

Open de MFA-server en selecteer gebruikersportal:

| MFA-Server | Meervoudige verificatie van Microsoft Entra |

|---|---|

| tabblad Instellingen | |

| URL van gebruikersportal | aka.ms/mfasetup |

| Gebruikersinschrijving toestaan | Zie Gecombineerde registratie van beveiligingsgegevens |

| - Vragen om een reserve-telefoon | Zie MFA-dienstinstellingen |

| - Verzoek om OATH-token van derden | Zie MFA-Service-instellingen |

| Toestaan dat gebruikers een One-Time bypass starten | Zie Microsoft Entra ID TAP-functionaliteit |

| Gebruikers toestaan de methode te selecteren | Zie MFA service instellingen |

| -Telefoongesprek | Raadpleeg documentatie voor telefoongesprekken |

| -Sms | Zie MFA-service-instellingen |

| - Mobiele app | Zie instellingen voor de MFA-service |

| - OATH-token | Raadpleeg de documentatie voor OATH-token |

| Gebruikers toestaan taal te selecteren | Taalinstellingen worden automatisch toegepast op een gebruiker op basis van de landinstellingen in hun browser |

| Gebruikers toestaan mobiele app te activeren | Zie MFA-service-instellingen |

| - Apparaatlimiet | Microsoft Entra ID beperkt gebruikers tot vijf cumulatieve apparaten (mobiele app-exemplaren + hardware OATH-token + software-OATH-token) per gebruiker |

| Beveiligingsvragen gebruiken als back-up | Met Microsoft Entra-id kunnen gebruikers een terugvalmethode kiezen op het moment van verificatie als de gekozen verificatiemethode mislukt |

| - Vragen om te beantwoorden | Beveiligingsvragen in Microsoft Entra-id kunnen alleen worden gebruikt voor SSPR. Zie meer details voor Microsoft Entra Aangepaste Beveiligingsvragen |

| Toestaan dat gebruikers OATH-token van derden koppelen | Raadpleeg de documentatie voor OATH-token |

| OATH-token gebruiken voor terugval | Raadpleeg de documentatie voor OATH-token |

| Sessieonderbreking | |

| Beveiligingsvragen-tabblad | Beveiligingsvragen in de MFA-server zijn gebruikt om toegang te krijgen tot de gebruikersportal. Multifactorverificatie van Microsoft Entra ondersteunt alleen beveiligingsvragen voor zelfbediening voor het resetten van wachtwoorden. Raadpleeg documentatie over beveiligingsvragen. |

| tabblad Geslaagde sessies | Alle registratiestromen voor verificatiemethoden worden beheerd door Microsoft Entra-id en vereisen geen configuratie |

| vertrouwde IP-adressen | vertrouwde IP-adressen van Microsoft Entra ID |

Alle MFA-methoden die beschikbaar zijn in de MFA-server, moeten zijn ingeschakeld in Microsoft Entra-meervoudige verificatie met behulp van MFA-service-instellingen. Gebruikers kunnen hun zojuist gemigreerde MFA-methoden niet proberen, tenzij ze zijn ingeschakeld.

Verificatieservices

Microsoft Entra multifactor authentication Server kan MFA-functionaliteit bieden voor oplossingen van derden die RADIUS of LDAP gebruiken door te fungeren als een verificatieproxy. Als u RADIUS- of LDAP-afhankelijkheden wilt detecteren, selecteert u RADIUS-verificatie en opties voor LDAP-verificatie in de MFA-server. Bepaal voor elk van deze afhankelijkheden of deze derden moderne verificatie ondersteunen. Zo ja, overweeg dan rechtstreeks federatie met Microsoft Entra-id.

Voor RADIUS-implementaties die niet kunnen worden bijgewerkt, moet u een NPS-server implementeren en de NPS-extensie voor meervoudige verificatie van Microsoft Entra installeren.

Voor LDAP-implementaties die niet kunnen worden bijgewerkt of verplaatst naar RADIUS, bepalen of Microsoft Entra Domain Services kunnen worden gebruikt. In de meeste gevallen is LDAP geïmplementeerd ter ondersteuning van inline wachtwoordwijzigingen voor eindgebruikers. Zodra ze zijn gemigreerd, kunnen eindgebruikers hun wachtwoorden beheren met behulp van selfservice voor wachtwoordherstel in Microsoft Entra ID.

Als u de MFA-serververificatieprovider hebt ingeschakeld in AD FS 2.0 op vertrouwensrelaties van relying party's, met uitzondering van de vertrouwensrelatie van Office 365, moet u upgraden naar AD FS 3.0 of die relying party's rechtstreeks koppelen aan Microsoft Entra ID als ze moderne verificatiemethoden ondersteunen. Bepaal het beste actieplan voor elk van de afhankelijkheden.

Back-up maken van microsoft Entra multifactor authentication Server-gegevensbestand

Maak een back-up van het MFA-servergegevensbestand op %programfiles%\Multi-Factor Authentication-server\Data\PhoneFactor.pfdata (standaardlocatie) op uw primaire MFA-server. Zorg ervoor dat u een kopie van het installatieprogramma voor uw momenteel geïnstalleerde versie hebt voor het geval u terug moet draaien. Als u geen kopie meer hebt, neemt u contact op met de klantenservice.

Afhankelijk van gebruikersactiviteit kan het gegevensbestand snel verouderd raken. Wijzigingen die zijn aangebracht in de MFA-server of wijzigingen van eindgebruikers die via de portal zijn aangebracht nadat de back-up is gemaakt, worden niet vastgelegd. Als u terugdraait, worden eventuele wijzigingen die na dit punt zijn aangebracht, niet hersteld.

MFA Server-update installeren

Voer het nieuwe installatieprogramma uit op de primaire MFA-server. Voordat u een upgrade uitvoert van een server, verwijdert u deze uit taakverdeling of verkeer delen met andere MFA-servers. U hoeft de huidige MFA-server niet te verwijderen voordat u het installatieprogramma uitvoert. Het installatieprogramma voert een in-place upgrade uit met behulp van het huidige installatiepad (bijvoorbeeld C:\Program Files\Multi-Factor Authentication-server). Als u wordt gevraagd om een Herdistribueerbaar updatepakket voor Microsoft Visual C++ 2015 te installeren, accepteert u de prompt. Zowel de x86- als x64-versies van het pakket worden geïnstalleerd. Het is niet vereist om updates te installeren voor de gebruikersportal, web-SDK of AD FS-adapter.

Notitie

Nadat u het installatieprogramma op uw primaire server hebt uitgevoerd, kan het zijn dat secundaire servers beginnen met het registreren van Niet-Verwerkte SB- vermeldingen. Dit komt door schemawijzigingen die zijn aangebracht op de primaire server die niet worden herkend door secundaire servers. Deze fouten worden verwacht. In omgevingen met 10.000 gebruikers of meer kan de hoeveelheid logboekvermeldingen aanzienlijk toenemen. U kunt dit probleem oplossen door de bestandsgrootte van uw MFA-serverlogboeken te vergroten of uw secundaire servers te upgraden.

Het hulpprogramma voor migratie van MFA-servers configureren

Nadat u de MFA-serverupdate hebt geïnstalleerd, opent u een PowerShell-opdrachtprompt met verhoogde bevoegdheid: beweeg de muisaanwijzer over het PowerShell-pictogram, selecteer met de rechtermuisknop en selecteer Als administrator uitvoeren. Voer het .\Configure-MultiFactorAuthMigrationUtility.ps1 script uit dat zich bevindt in de installatie map van de MFA Server (standaard C:\Program Files\Multi-Factor Authentication Server).

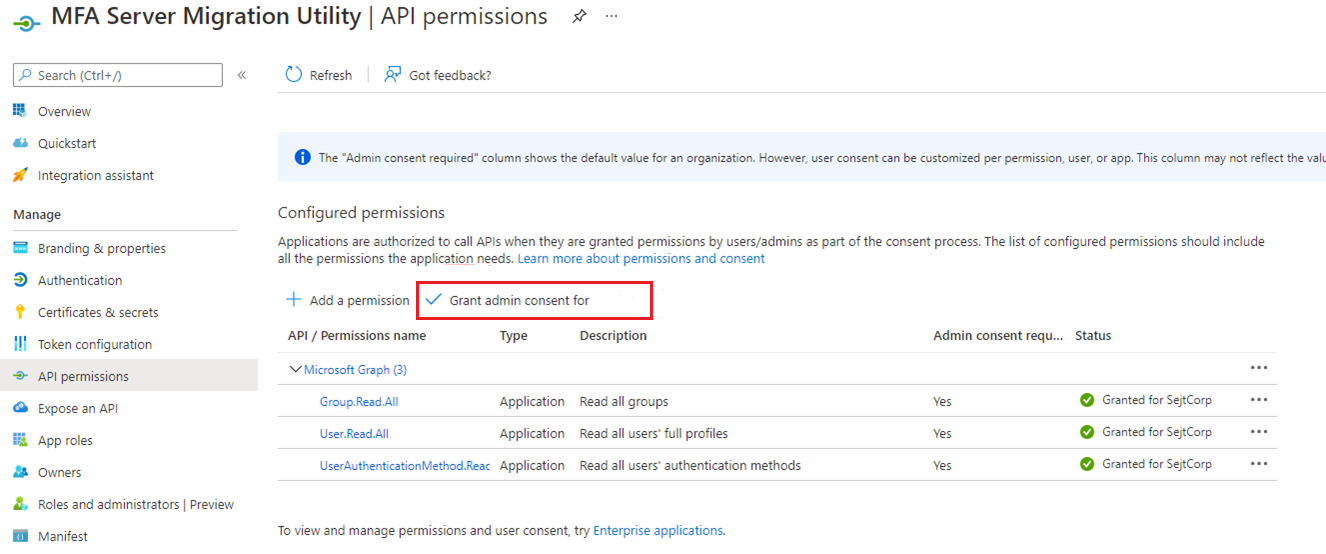

Voor dit script moet u referenties opgeven voor een toepassingsbeheerder in uw Microsoft Entra-tenant. Er wordt een nieuwe MFA Server Migration Utility-toepassing gemaakt in Microsoft Entra ID, die wordt gebruikt om verificatiemethoden voor gebruikers naar elk Microsoft Entra-gebruikersobject te schrijven.

Voor overheidscloudklanten die migraties willen uitvoeren, vervangt u de vermeldingen '.com' in het script door '.us'. Met dit script worden de registervermeldingen HKLM:\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\ StsUrl en GraphUrl geschreven en wordt het migratiehulpprogramma geïnstrueerd om de juiste GRAPH-eindpunten te gebruiken.

U hebt ook toegang nodig tot de volgende URL's:

-

https://graph.microsoft.com/*(ofhttps://graph.microsoft.us/*voor overheidscloudklanten) -

https://login.microsoftonline.com/*(ofhttps://login.microsoftonline.us/*voor overheidscloudklanten)

Het script geeft u de opdracht om beheerderstoestemming te verlenen aan de zojuist gemaakte toepassing. Navigeer naar de opgegeven URL of selecteer in het Microsoft Entra-beheercentrum toepassingsregistraties, zoek en selecteer de MFA Server Migration Utility app, selecteer API-machtigingen en verdeel vervolgens de juiste machtigingen.

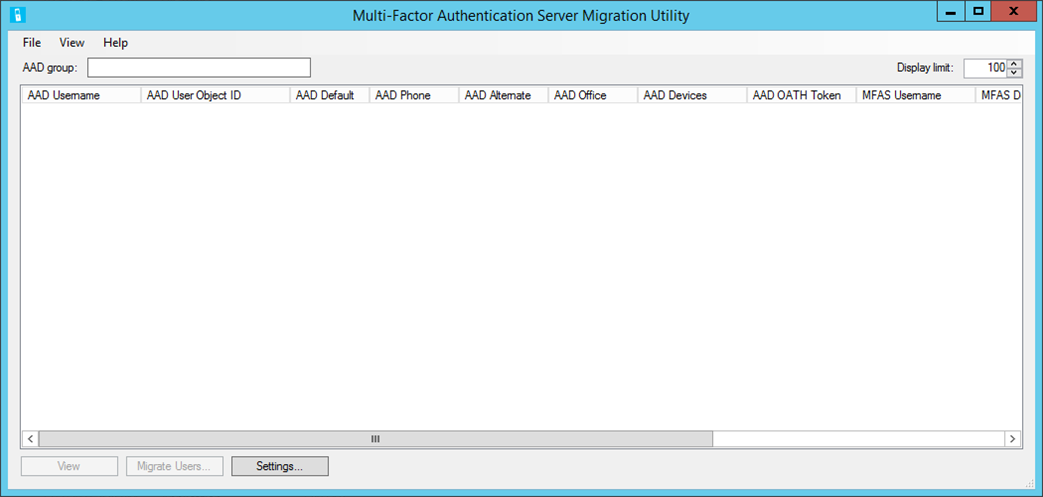

Wanneer u klaar bent, gaat u naar de map Multi-Factor Authentication Server en opent u de MultiFactorAuthMigrationUtilityUI toepassing. U ziet het volgende scherm:

U hebt het migratiehulpprogramma geïnstalleerd.

Notitie

Als uw MFA-server is gekoppeld aan een MFA-provider zonder tenantverwijzing, moet u de standaard-MFA-instellingen (zoals aangepaste begroetingen) bijwerken voor de tenant die u migreert om overeen te komen met de instellingen in uw MFA-provider om ervoor te zorgen dat deze niet worden gewijzigd tijdens de migratie. We raden u aan dit te doen voordat u gebruikers migreert.

Een secundaire MFA-server uitvoeren (optioneel)

Als uw MFA-server-implementatie een groot aantal gebruikers of een drukke primaire MFA-server heeft, kunt u overwegen om een toegewezen secundaire MFA-server te implementeren voor het uitvoeren van de MFA-servermigratiehulpprogramma en migratiesynchronisatieservices. Nadat u de primaire MFA-server hebt bijgewerkt, moet u een bestaande secundaire server upgraden of een nieuwe secundaire server implementeren. De secundaire server die u kiest, mag geen ander MFA-verkeer verwerken.

Het Configure-MultiFactorAuthMigrationUtility.ps1 script moet worden uitgevoerd op de secundaire server om een certificaat te registreren bij de registratie van de MFA Server Migration Utility-app. Het certificaat wordt gebruikt om te verifiëren bij Microsoft Graph. Het uitvoeren van de migratiehulpprogramma en synchronisatieservices op een secundaire MFA-server moet de prestaties van zowel handmatige als geautomatiseerde gebruikersmigraties verbeteren.

Gebruikersgegevens migreren

Als u gebruikersgegevens migreert, worden geen gegevens verwijderd of gewijzigd in de multi-Factor Authentication-serverdatabase. Op dezelfde manier wordt dit proces niet gewijzigd wanneer een gebruiker MFA uitvoert. Dit proces is een eenrichtingskopie van gegevens van de on-premises server naar het bijbehorende gebruikersobject in Microsoft Entra ID.

Het hulpprogramma MFA-servermigratie is gericht op één Microsoft Entra-groep voor alle migratieactiviteiten. U kunt gebruikers rechtstreeks aan deze groep toevoegen of andere groepen toevoegen. U kunt ze ook in fasen toevoegen tijdens de migratie.

Als u het migratieproces wilt starten, voert u de naam of GUID in van de Microsoft Entra-groep die u wilt migreren. Als u klaar bent, drukt u op Tab of selecteert u buiten het venster om te beginnen met het zoeken naar de juiste groep. Alle gebruikers in de groep worden toegevoegd. Het kan enkele minuten duren voordat een grote groep klaar is.

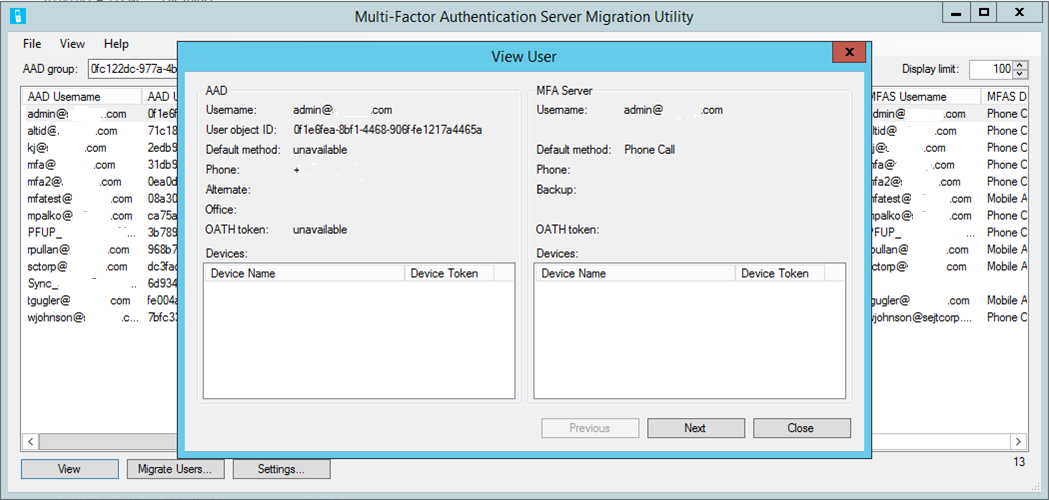

Als u kenmerkgegevens voor een gebruiker wilt weergeven, markeert u de gebruiker en selecteert u weergeven:

In dit venster worden de kenmerken voor de geselecteerde gebruiker weergegeven in zowel De Microsoft Entra-id als de on-premises MFA-server. U kunt dit venster gebruiken om te zien hoe gegevens na de migratie naar een gebruiker zijn geschreven.

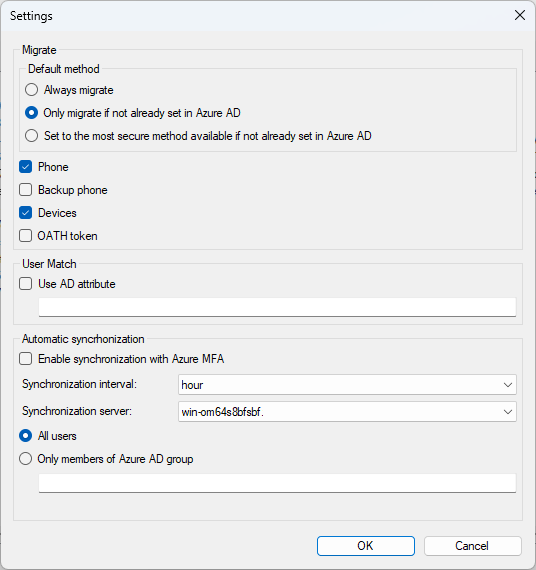

Met de optie Instellingen kunt u de instellingen voor het migratieproces wijzigen:

Migreren: er zijn drie opties voor het migreren van de standaardverificatiemethode van de gebruiker:

- Altijd migreren

- Alleen migreren als het nog niet is ingesteld in Microsoft Entra ID

- Instellen op de veiligste methode die beschikbaar is als deze nog niet is ingesteld in Microsoft Entra-id

Deze opties bieden flexibiliteit wanneer u de standaardmethode migreert. Daarnaast wordt het beleid voor verificatiemethoden gecontroleerd tijdens de migratie. Als de standaardmethode die wordt gemigreerd niet is toegestaan door beleid, wordt deze ingesteld op de veiligste methode die beschikbaar is.

Gebruikerskoppeling – Hiermee kunt u een ander on-premises Active Directory-kenmerk opgeven voor het koppelen van Microsoft Entra UPN in plaats van de standaardkoppeling met userPrincipalName.

- Het migratiehulpprogramma probeert direct te koppelen aan UPN voordat het on-premises Active Directory-kenmerk wordt gebruikt.

- Als er geen overeenkomst wordt gevonden, wordt een Windows-API aangeroepen om de Microsoft Entra UPN te vinden en de SID op te halen, die wordt gebruikt om de gebruikerslijst van de MFA-server te doorzoeken.

- Als de Windows-API de gebruiker niet vindt of de SID niet wordt gevonden in de MFA-server, wordt het geconfigureerde Active Directory-kenmerk gebruikt om de gebruiker in de on-premises Active Directory te vinden en gebruikt u vervolgens de SID om de gebruikerslijst van de MFA-server te doorzoeken.

Automatische synchronisatie: start een achtergrondservice die voortdurend wijzigingen in de verificatiemethode controleert op gebruikers in de on-premises MFA-server en schrijft deze naar Microsoft Entra-id op het opgegeven tijdsinterval dat is gedefinieerd.

Synchronisatieserver: hiermee kan de MFA-servermigratiesynchronisatieservice worden uitgevoerd op een secundaire MFA-server in plaats van alleen op de primaire server te worden uitgevoerd. Als u de Migratiesynchronisatieservice wilt configureren voor uitvoering op een secundaire server, moet het

Configure-MultiFactorAuthMigrationUtility.ps1script worden uitgevoerd op de server om een certificaat te registreren bij de registratie van de app MFA Server Migration Utility. Het certificaat wordt gebruikt om te verifiëren bij Microsoft Graph.

Het migratieproces kan automatisch of handmatig zijn.

De stappen voor het handmatige proces zijn:

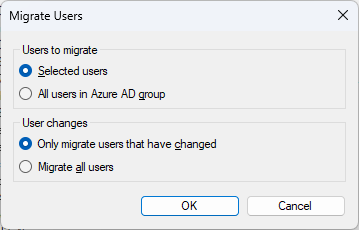

Als u het migratieproces voor een gebruiker of selectie van meerdere gebruikers wilt starten, houdt u Ctrl ingedrukt terwijl u elk van de gebruikers selecteert die u wilt migreren.

Nadat u de gewenste gebruikers hebt geselecteerd, selecteert u Gebruikers migreren>Geselecteerde gebruikers>OK.

Als u alle gebruikers in de groep wilt migreren, selecteert u Gebruikers migreren>Alle gebruikers in de Microsoft Entra-groep>OK-.

U kunt gebruikers zelfs migreren als ze ongewijzigd zijn. Het hulpprogramma is standaard ingesteld op Alleen gebruikers migreren diezijn gewijzigd. Selecteer Alle gebruikers migreren om eerder gemigreerde gebruikers opnieuw te migreren die ongewijzigd zijn. Het migreren van ongewijzigde gebruikers kan nuttig zijn tijdens het testen als een beheerder de instellingen voor Microsoft Entra-meervoudige verificatie opnieuw moet instellen en deze opnieuw wil migreren.

Selecteer voor het automatische proces Automatische synchronisatie in Instellingenen selecteer vervolgens of u wilt dat alle gebruikers worden gesynchroniseerd of alleen leden van een bepaalde Microsoft Entra-groep.

De volgende tabel bevat de synchronisatielogica voor de verschillende methoden.

| Methode | Logica |

|---|---|

| Telefoon | Als er geen extensie is, werkt u de MFA-telefoon bij. Als er een uitbreiding is, werkt u de kantoor telefoon bij. Uitzondering: Als de standaardmethode Sms-bericht is, zet u de extensie neer en werkt u de MFA-telefoon bij. |

| backup telefoon | Als er geen extensie is, werkt u het alternatieve telefoonnummer bij. Als er een extensie is, werkt u de Office-telefoon bij. Uitzondering: Als zowel telefoon als back-uptelefoon een extensie hebben, slaat u Back-uptelefoon over. |

| mobiele app | Maximaal vijf apparaten worden gemigreerd of slechts vier als de gebruiker ook een hardware-OATH-token heeft. Als er meerdere apparaten met dezelfde naam zijn, migreert u alleen de meest recente. Apparaten worden gesorteerd van nieuw naar oud. Als apparaten al bestaan in Microsoft Entra ID, moet u overeenkomen met de geheime sleutel van het OATH-token en bijwerken. - Als er geen overeenkomst is op de geheime sleutel van het OATH-token, zoek dan overeenstemming met het apparaattoken. -- Als dit wordt gevonden, maakt u een Software OATH-token voor het MFA Server-apparaat om de methode OATH-token te laten werken. Meldingen werken nog steeds met behulp van het bestaande Microsoft Entra-apparaat voor meervoudige verificatie. -- Als dit niet is gevonden, maakt u een nieuw apparaat. Als het toevoegen van een nieuw apparaat de limiet van vijf apparaten overschrijdt, wordt het apparaat overgeslagen. |

| OATH-token | Als apparaten al bestaan in Microsoft Entra ID, stem dan af op de geheime sleutel van het OATH-token en werk bij. - Als dit niet wordt gevonden, voegt u een nieuw hardware-OATH-tokenapparaat toe. Als het toevoegen van een nieuw apparaat de limiet van vijf apparaten overschrijdt, wordt het OATH-token overgeslagen. |

MFA-methoden worden bijgewerkt op basis van wat is gemigreerd en de standaardmethode is ingesteld. MFA-server houdt de laatste tijdstempel van de migratie bij en migreert de gebruiker alleen opnieuw als de MFA-instellingen van de gebruiker worden gewijzigd of als een beheerder wijzigt wat moet worden gemigreerd in het dialoogvenster Instellingen.

Tijdens het testen raden we u aan eerst een handmatige migratie uit te voeren en te testen om ervoor te zorgen dat een bepaald aantal gebruikers zich gedraagt zoals verwacht. Zodra het testen is voltooid, schakelt u automatische synchronisatie in voor de Microsoft Entra-groep die u wilt migreren. Wanneer u gebruikers aan deze groep toevoegt, worden hun gegevens automatisch gesynchroniseerd met Microsoft Entra-id. MFA Server Migration Utility is gericht op één Microsoft Entra-groep, maar die groep kan zowel gebruikers als geneste groepen gebruikers omvatten.

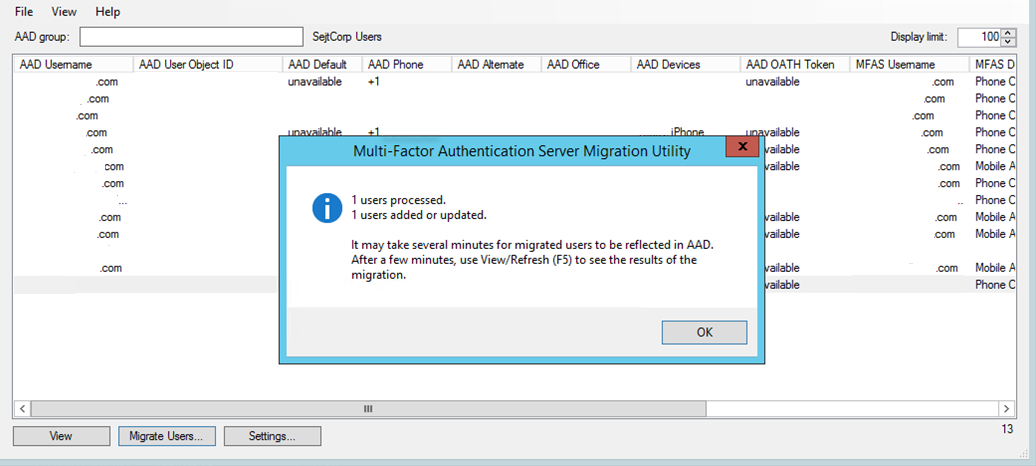

Zodra dit is voltooid, wordt u door een bevestiging geïnformeerd over de voltooide taken:

Zoals vermeld in het bevestigingsbericht, kan het enkele minuten duren voordat de gemigreerde gegevens worden weergegeven op gebruikersobjecten in Microsoft Entra-id. Gebruikers kunnen hun gemigreerde methoden bekijken door naar aka.ms/mfasetupte navigeren.

Fooi

U kunt de tijd beperken die nodig is om groepen weer te geven als u Microsoft Entra MFA-methoden niet hoeft te bekijken. Selecteer Weergave>Azure AD MFA-methoden om de weergave van kolommen voor AAD Default, AAD Phone, AAD Alternate, AAD Office, AAD Devicesen AAD OATH Tokenin of uit te schakelen. Wanneer kolommen zijn verborgen, worden sommige Microsoft Graph API-aanroepen overgeslagen, waardoor de laadtijd van gebruikers aanzienlijk wordt verbeterd.

Migratiedetails weergeven

U kunt auditlogboeken of Log Analytics gebruiken om details van MFA-server weer te geven naar Microsoft Entra multifactor authentication-gebruikersmigraties.

Auditlogboeken gebruiken

Voer de volgende stappen uit om toegang te krijgen tot de auditlogboeken in het Microsoft Entra-beheercentrum om details van MFA-server te bekijken naar Microsoft Entra multi-factor authentication-gebruikersmigraties:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Verificatiebeheerder.

Ga naar Identity>Monitoring & gezondheid>Audit logs. Als u de logboeken wilt filteren, selecteert u Filters toevoegen.

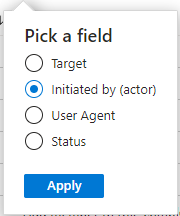

Selecteer gestart door (actor) en selecteer toepassen.

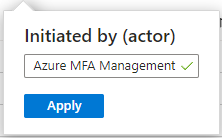

Typ Microsoft Entra meervoudige authenticatiebeheer en selecteer Toepassen.

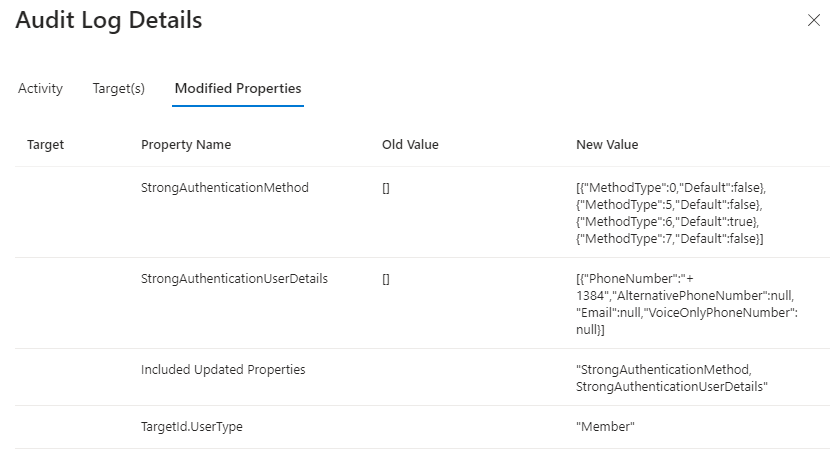

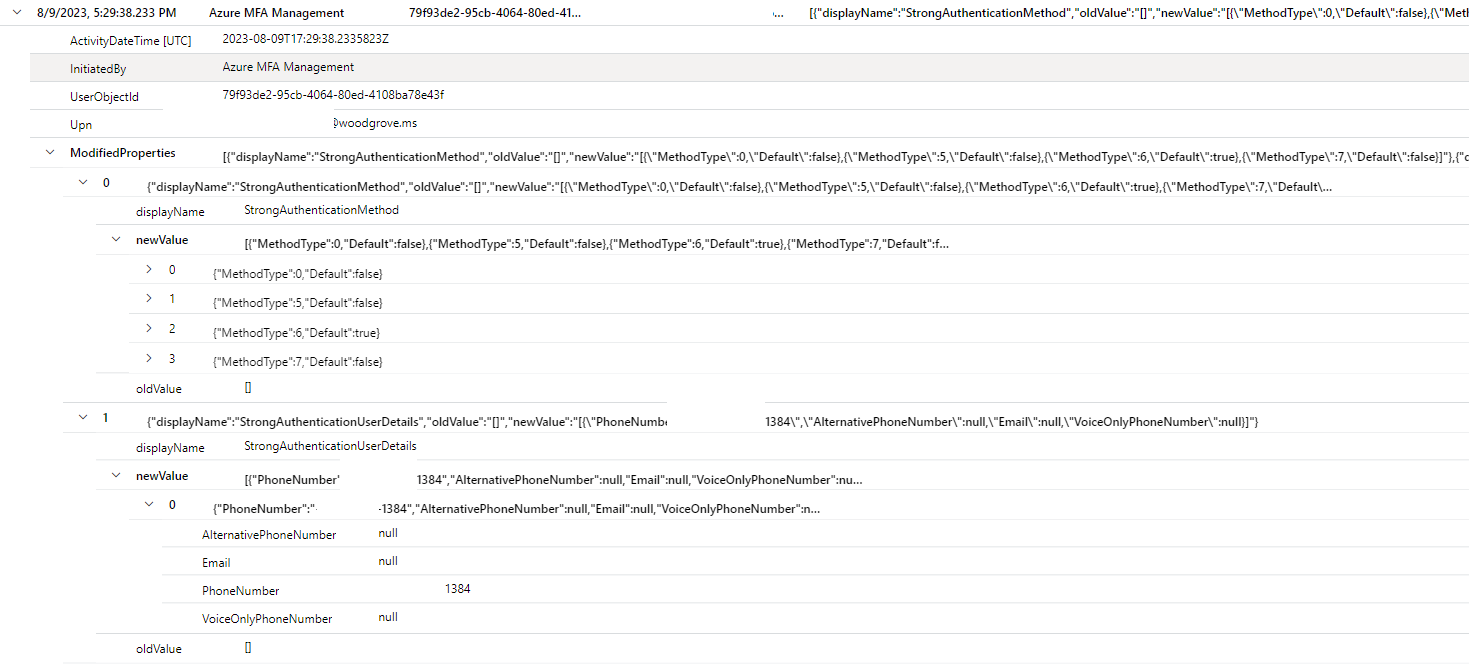

Met dit filter worden alleen logboeken van het MFA-servermigratiehulpprogramma weergegeven. Als u details voor een gebruikersmigratie wilt weergeven, selecteert u een rij en kiest u vervolgens het tabblad Gewijzigde eigenschappen. Op dit tabblad ziet u wijzigingen in geregistreerde MFA-methoden en telefoonnummers.

De volgende tabel bevat de verificatiemethode voor elke code.

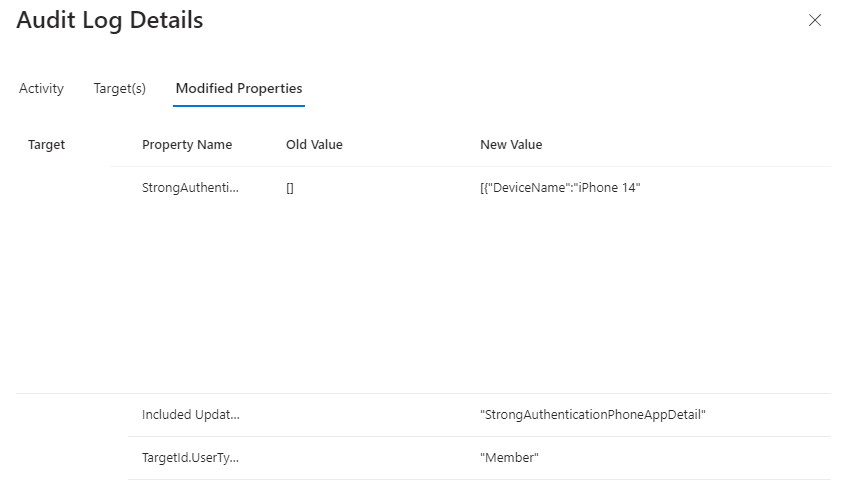

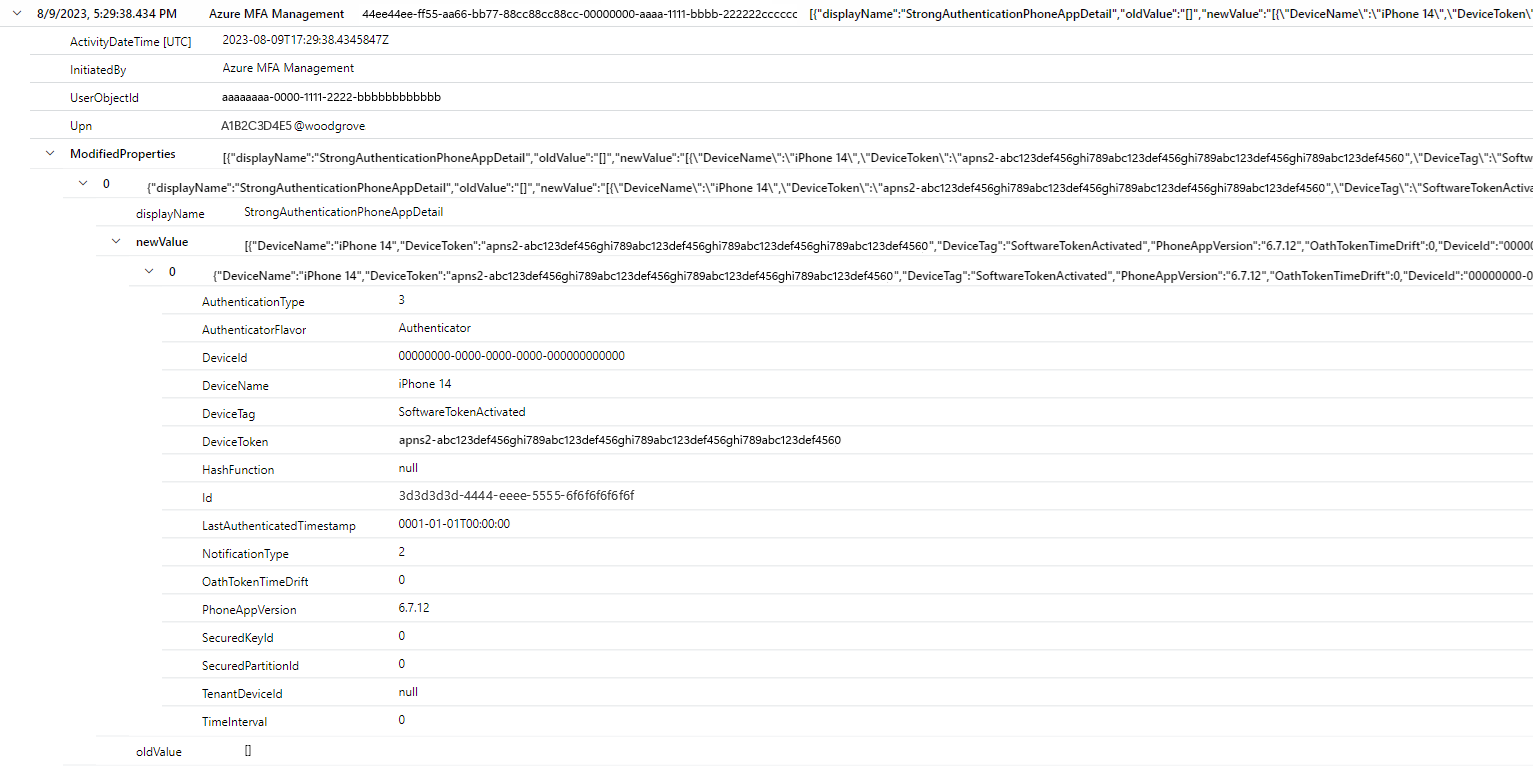

Code Methode 0 Mobiele telefoon met spraak 2 Spraakkantoor 3 Spraak alternatief mobiel 5 SMS 6 Pushmelding van Microsoft Authenticator 7 Hardware- of softwaretoken OTP Als er gebruikersapparaten zijn gemigreerd, is er een afzonderlijke logboekvermelding.

Log Analytics gebruiken

De details van MFA Server naar Microsoft Entra multifactor authentication gebruikersmigraties kunnen ook worden opgevraagd met behulp van Log Analytics.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

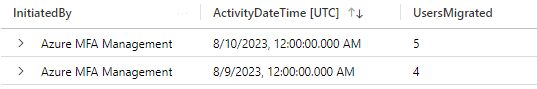

In deze schermopname ziet u wijzigingen voor gebruikersmigratie:

In deze schermopname ziet u wijzigingen voor apparaatmigratie:

Log Analytics kan ook worden gebruikt om de migratieactiviteit van gebruikers samen te vatten.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Valideren en testen

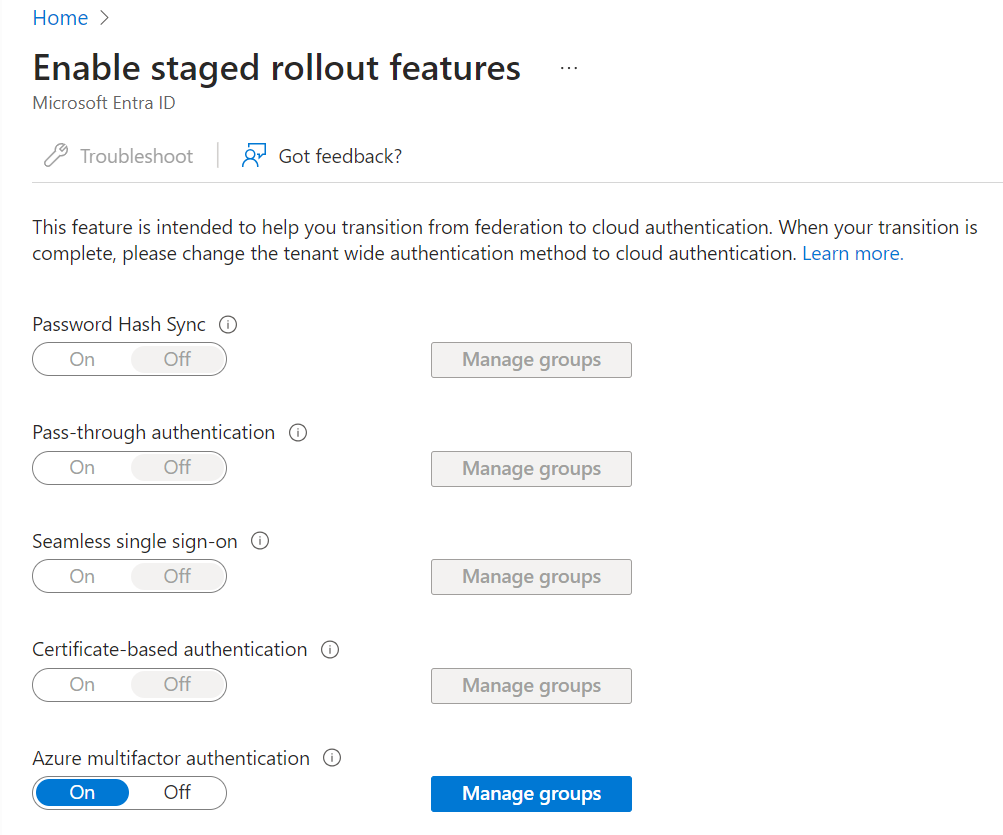

Zodra u gebruikersgegevens hebt gemigreerd, kunt u de ervaring van de eindgebruiker valideren met behulp van gefaseerde implementatie voordat u de globale tenant wijzigt. Met het volgende proces kunt u zich richten op specifieke Microsoft Entra-groepen voor gefaseerde implementatie voor MFA. Gefaseerde implementatie vertelt Microsoft Entra-id om MFA uit te voeren met behulp van Microsoft Entra-meervoudige verificatie voor gebruikers in de doelgroepen, in plaats van dat ze on-premises worden verzonden om MFA uit te voeren. U kunt valideren en testen. Het wordt aangeraden het Microsoft Entra-beheercentrum te gebruiken, maar als u wilt, kunt u ook Microsoft Graph gebruiken.

Gefaseerde implementatie inschakelen

Navigeer naar de volgende URL: Gefaseerde implementatiefuncties inschakelen - Microsoft Azure.

Wijzig Meervoudige verificatie van Azure naar Aanen selecteer Groepen beheren.

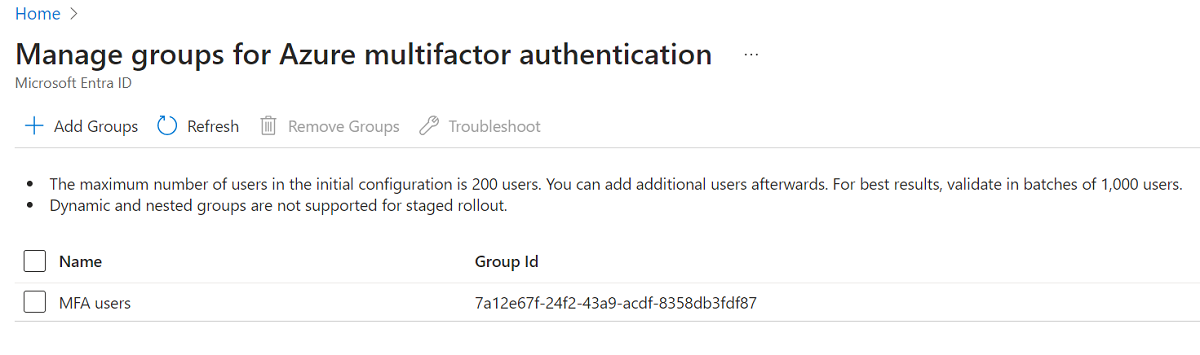

Selecteer Groepen toevoegen en voeg de groep(en) met gebruikers toe die u wilt inschakelen voor Meervoudige Verificatie van Microsoft Entra. Geselecteerde groepen worden weergegeven in de weergegeven lijst.

Notitie

Groepen waarop u zich richt met behulp van de volgende Microsoft Graph-methode worden ook in deze lijst weergegeven.

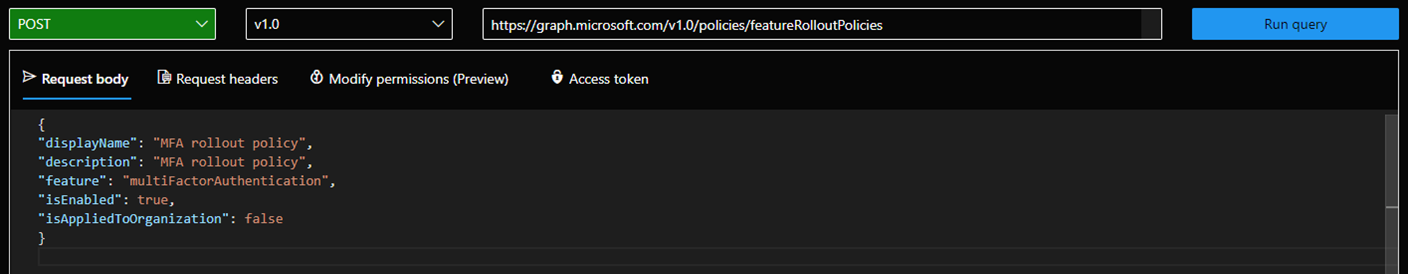

Gefaseerde implementatie inschakelen met Microsoft Graph

De featureRolloutPolicy maken

Navigeer naar aka.ms/ge en meld u aan bij Graph Explorer met behulp van een Hybrid Identity Administrator-account in de tenant die u wilt instellen voor gefaseerde implementatie.

Zorg ervoor dat POST is geselecteerd op het volgende eindpunt:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesDe hoofdtekst van uw aanvraag moet het volgende bevatten (wijzig MFA-implementatiebeleid in een naam en beschrijving voor uw organisatie):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

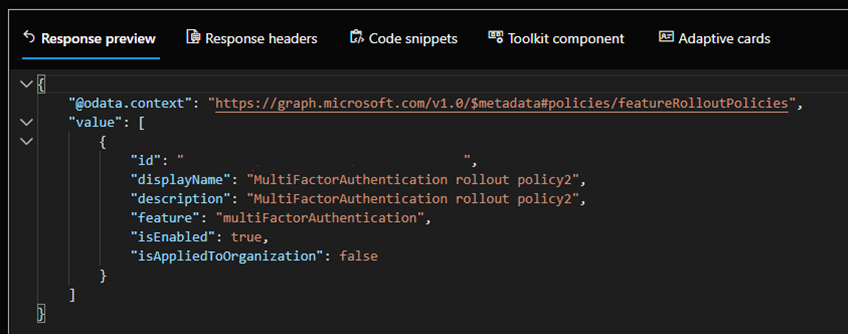

Voer een GET uit met dezelfde endpoint en noteer de ID en waarde (doorgestreept in de volgende afbeelding):

Richt u op de Microsoft Entra-groep(en) die de gebruikers bevatten die u wilt testen

Maak een POST-aanvraag met het volgende eindpunt (vervang {ID van beleid} door de id waarde die u uit stap 1d hebt gekopieerd):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refDe hoofdtekst van de aanvraag moet het volgende bevatten (vervang {ID van groep} door de object-id van de groep waarop u zich wilt richten voor gefaseerde implementatie):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Herhaal de stappen a en b voor alle andere groepen waarop u zich wilt richten met gefaseerde implementatie.

U kunt het huidige beleid weergeven door een GET uit te voeren op basis van de volgende URL:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToIn het voorgaande proces wordt de featureRolloutPolicy-resourcegebruikt. De openbare documentatie is nog niet bijgewerkt met de nieuwe functie multifactorAuthentication, maar bevat gedetailleerde informatie over de interactie met de API.

Bevestig dat de MFA-ervaring van de eindgebruiker goed functioneert. Hier volgen enkele zaken die u kunt controleren:

- Kunnen gebruikers hun methoden zien in aka.ms/mfasetup?

- Ontvangen gebruikers telefoongesprekken/sms-berichten?

- Kunnen ze zich verifiëren met behulp van de bovenstaande methoden?

- Ontvangen gebruikers met succes Authenticator-meldingen? Kunnen ze deze meldingen goedkeuren? Is de verificatie geslaagd?

- Kunnen gebruikers zich verifiëren met hardware-OATH-tokens?

Gebruikers informeren

Zorg ervoor dat gebruikers weten wat ze kunnen verwachten wanneer ze worden overgeschakeld op meervoudige verificatie van Microsoft Entra, inclusief nieuwe verificatiestromen. U kunt ook gebruikers opdracht geven om de gecombineerde registratieportal van Microsoft Entra-id (aka.ms/mfasetup) te gebruiken om hun verificatiemethoden te beheren in plaats van de gebruikersportal zodra de migraties zijn voltooid. Eventuele wijzigingen in verificatiemethoden in Microsoft Entra ID worden niet doorgevoerd naar uw on-premises omgeving. In een situatie waarin u moet terugkeren naar MFA Server, zijn wijzigingen die gebruikers hebben aangebracht in Microsoft Entra ID niet beschikbaar in de gebruikersportal van de MFA-server.

Als u oplossingen van derden gebruikt die afhankelijk zijn van Microsoft Entra multifactor authentication Server voor verificatie (zie Authentication services), wilt u dat gebruikers wijzigingen blijven aanbrengen in hun MFA-methoden in de gebruikersportal. Deze wijzigingen worden automatisch gesynchroniseerd met Microsoft Entra ID. Nadat u deze oplossingen van derden hebt gemigreerd, kunt u gebruikers verplaatsen naar de gecombineerde registratiepagina van Microsoft Entra ID.

Gebruikersmigratie voltooien

Herhaal de migratiestappen in Gebruikersgegevens migreren en secties valideren en testen totdat alle gebruikersgegevens zijn gemigreerd.

MFA-serverafhankelijkheden migreren

Met behulp van de gegevenspunten die u hebt verzameld in Verificatieservices, begint u met het uitvoeren van de verschillende migraties die nodig zijn. Zodra dit is voltooid, kunt u overwegen om gebruikers hun verificatiemethoden te laten beheren in de gecombineerde registratieportal in plaats van in de gebruikersportal op de MFA-server.

Domeinfederatie-instellingen bijwerken

Nadat u gebruikersmigraties hebt voltooid en al uw -verificatieservices van de MFA-server hebt verplaatst, is het tijd om uw domeinfederatie-instellingen bij te werken. Na de update verzendt Microsoft Entra geen MFA-aanvraag meer naar uw on-premises federatieserver.

Als u Microsoft Entra-id wilt configureren om MFA-aanvragen naar uw on-premises federatieserver te negeren, installeert u de Microsoft Graph PowerShell SDK en stelt u federatedIdpMfaBehavior- in op rejectMfaByFederatedIdp, zoals wordt weergegeven in het volgende voorbeeld.

Verzoek

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Antwoord

Notitie

Het antwoordobject dat hier wordt weergegeven, kan worden ingekort voor leesbaarheid.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Gebruikers worden niet langer omgeleid naar uw on-premises federatieserver voor MFA, ongeacht of ze betrokken zijn bij het gefaseerde implementatieprogramma of niet. Houd er rekening mee dat het tot 24 uur kan duren voordat dit van kracht wordt.

Notitie

De update van de domeinfederatie-instelling kan tot 24 uur duren.

Optioneel: MFA-servergebruikersportal uitschakelen

Zodra u alle gebruikersgegevens hebt gemigreerd, kunnen eindgebruikers de gecombineerde registratiepagina's van Microsoft Entra ID gebruiken om MFA-methoden te beheren. Er zijn een aantal manieren om te voorkomen dat gebruikers de gebruikersportal gebruiken in MFA-server:

- Leid de URL van het gebruikersportaal van de MFA-server om naar aka.ms/mfasetup

- Schakel het selectievakje Toestaan dat gebruikers zich aanmelden bij uit onder het tabblad Instellingen in de sectie Gebruikersportal van de MFA-server om te voorkomen dat gebruikers toegang tot de portal hebben.

MFA-server buiten gebruik stellen

Wanneer u de Multifactor Authentication-server van Microsoft Entra niet meer nodig hebt, volgt u de gebruikelijke procedures voor het afschaffen van de server. Er is geen speciale actie vereist in Microsoft Entra ID om aan te geven dat MFA Server buiten gebruik wordt gesteld.

Plan voor terugdraaien

Als de upgrade problemen heeft, voert u de volgende stappen uit om terug te keren:

Verwijder MFA Server 8.1.

Vervang PhoneFactor.pfdata door de back-up die is gemaakt voordat u een upgrade uitvoert.

Notitie

Wijzigingen sinds de back-up zijn verloren gegaan. Ze moeten minimaal zijn als de back-up vlak voordat de upgrade is uitgevoerd en de upgrade is mislukt.

Voer het installatieprogramma uit voor uw vorige versie (bijvoorbeeld 8.0.x.x).

Configureer De Microsoft Entra-id om MFA-aanvragen te accepteren voor uw on-premises federatieserver. Gebruik Graph PowerShell om federatedIdpMfaBehavior- in te stellen op

enforceMfaByFederatedIdp, zoals wordt weergegeven in het volgende voorbeeld.Verzoek

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }Het volgende antwoordobject wordt ingekort voor de leesbaarheid.

Antwoord

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Stel de gefaseerde implementatie voor Microsoft Entra multifactorauthenticatie in op uit. Gebruikers worden opnieuw omgeleid naar uw on-premises federatieserver voor MFA.