Sterke punten voor aangepaste verificatie voor voorwaardelijke toegang

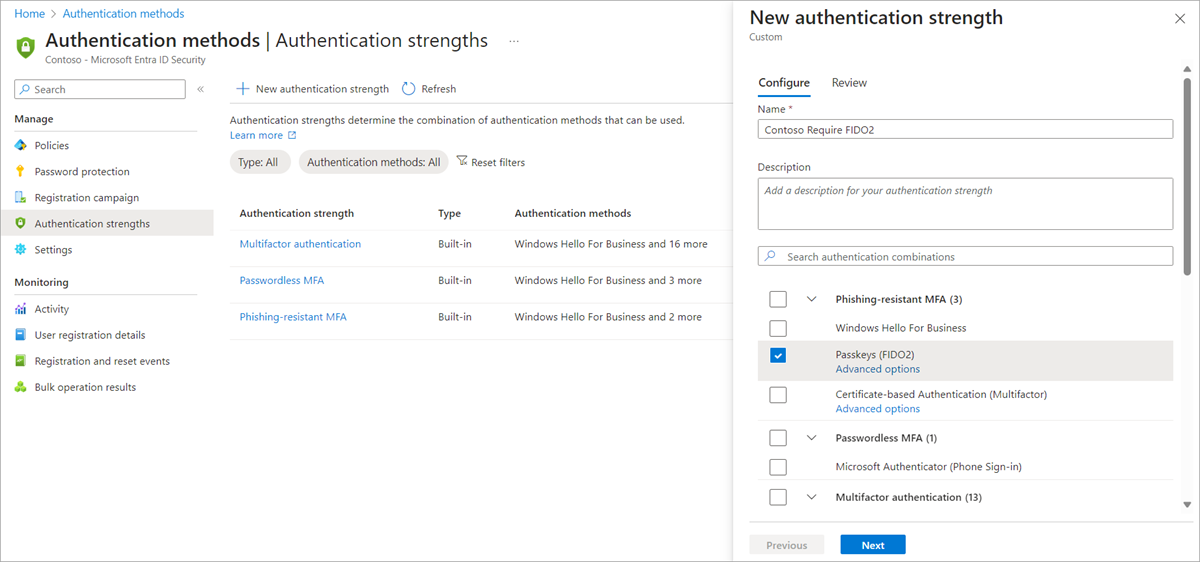

Beheer istrators kunnen ook maximaal 15 van hun eigen aangepaste verificatiesterkten maken om precies aan hun vereisten te voldoen. Een aangepaste verificatiesterkte kan een van de ondersteunde combinaties in de voorgaande tabel bevatten.

Meld u als Beheer istrator aan bij het Microsoft Entra-beheercentrum.

Blader naar >beveiligingsverificatiemethoden>verificatiesterkten.

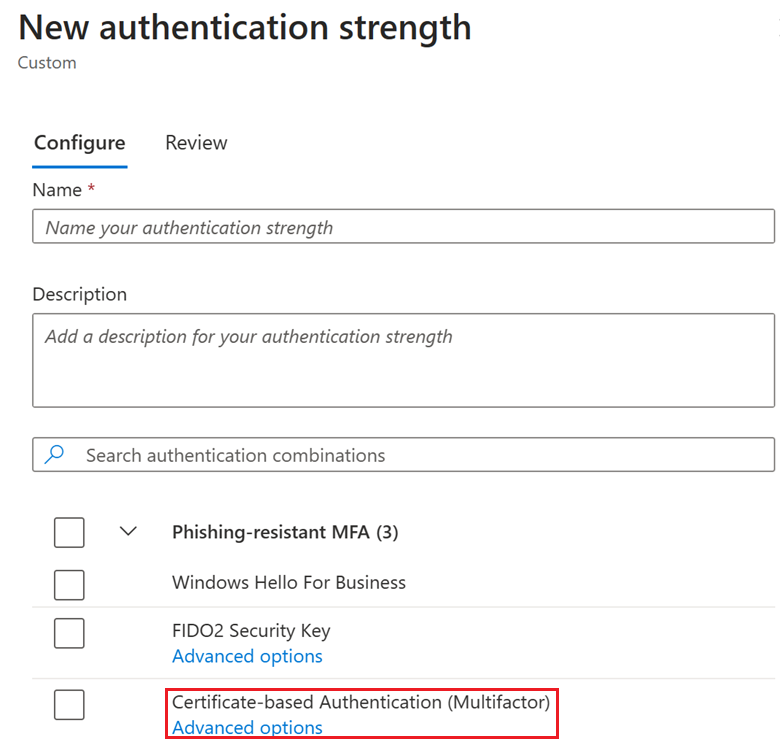

Selecteer Nieuwe verificatiesterkte.

Geef een beschrijvende naam op voor de nieuwe verificatiesterkte.

Geef desgewenst een beschrijving op.

Selecteer een van de beschikbare methoden die u wilt toestaan.

Kies Volgende en controleer de beleidsconfiguratie.

Aangepaste verificatiesterkten bijwerken en verwijderen

U kunt een aangepaste verificatiesterkte bewerken. Als er wordt verwezen naar een beleid voor voorwaardelijke toegang, kan het niet worden verwijderd en moet u een bewerking bevestigen. Als u wilt controleren of naar een verificatiesterkte wordt verwezen door een beleid voor voorwaardelijke toegang, klikt u op de kolom Beleid voor voorwaardelijke toegang.

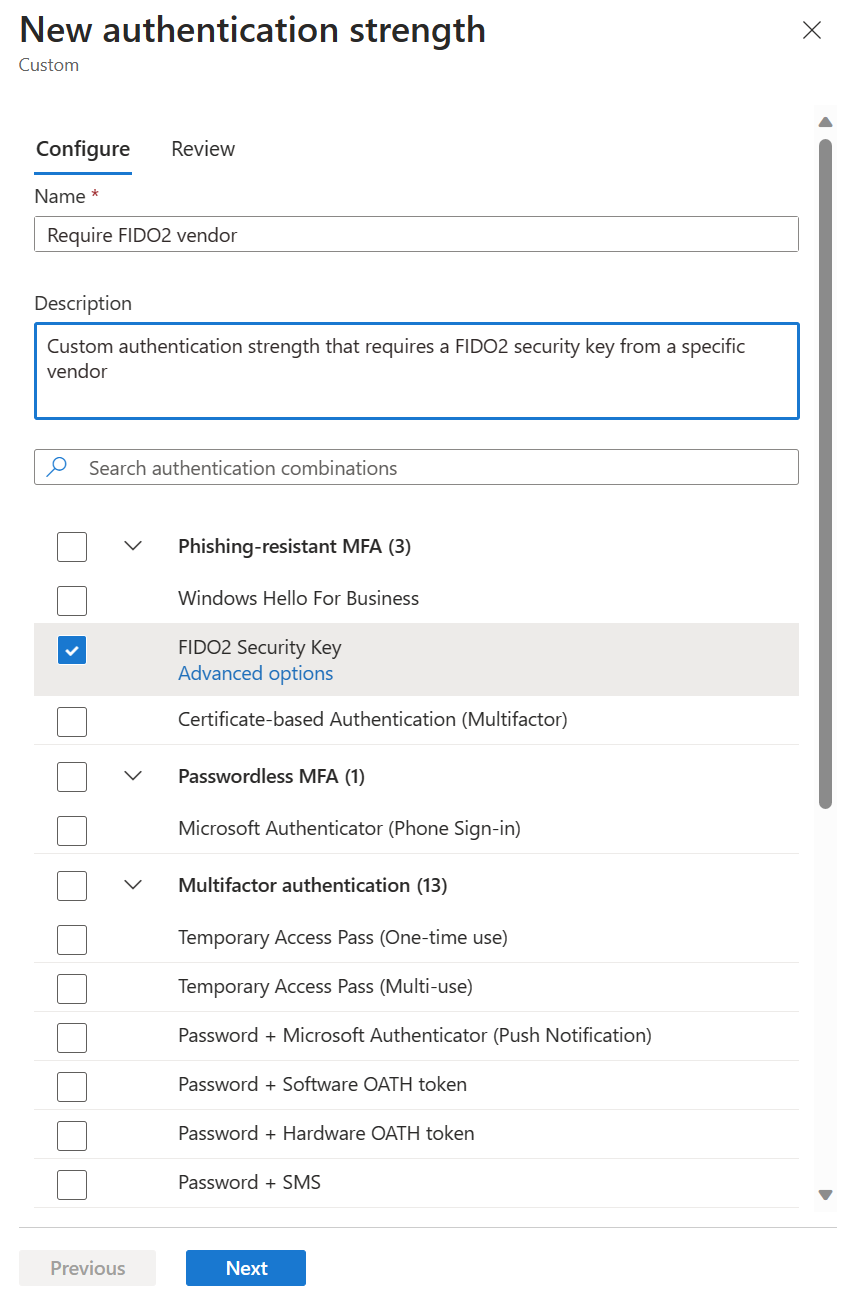

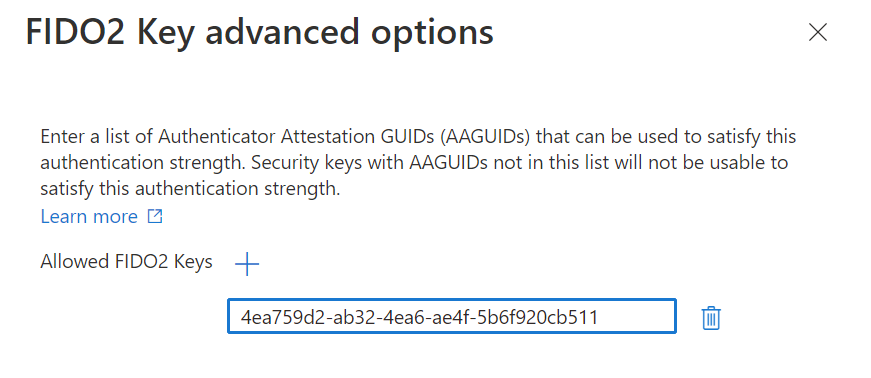

Geavanceerde opties voor FIDO2-beveiligingssleutel

U kunt het gebruik van FIDO2-beveiligingssleutels beperken op basis van hun Authenticator Attestation GUID's (AAGUIDs). Met deze mogelijkheid kunnen beheerders een FIDO2-beveiligingssleutel van een specifieke fabrikant vereisen om toegang te krijgen tot de resource. Als u een specifieke FIDO2-beveiligingssleutel wilt vereisen, maakt u eerst een aangepaste verificatiesterkte. Selecteer vervolgens FIDO2-beveiligingssleutel en klik op Geavanceerde opties.

Kopieer de waarde AAGUID naast Toegestane FIDO2-sleutels +en klik op Opslaan.

Geavanceerde opties voor verificatie op basis van certificaten

In het beleid voor verificatiemethoden kunt u configureren of certificaten in het systeem afhankelijk zijn van beveiligingsniveaus met één factor of meervoudige verificatie, op basis van de certificaatverlener of beleids-OID. U kunt ook verificatiecertificaten met één factor of meervoudige verificatie vereisen voor specifieke resources, op basis van het sterktebeleid voor voorwaardelijke toegang.

Met geavanceerde opties voor verificatiesterkte kunt u een specifieke certificaatverlener of beleids-OID vereisen om aanmeldingen verder te beperken tot een toepassing.

Contoso geeft bijvoorbeeld smartcards uit aan werknemers met drie verschillende typen meervoudige certificaten. Het ene certificaat is voor vertrouwelijke goedkeuring, een andere voor geheime klaring en een derde is voor de hoogste geheime klaring. Elk certificaat wordt onderscheiden door eigenschappen van het certificaat, zoals beleids-OID of verlener. Contoso wil ervoor zorgen dat alleen gebruikers met het juiste meervoudige certificaat toegang hebben tot gegevens voor elke classificatie.

In de volgende secties ziet u hoe u geavanceerde opties voor CBA configureert met behulp van het Microsoft Entra-beheercentrum en Microsoft Graph.

Microsoft Entra-beheercentrum

Meld u als Beheer istrator aan bij het Microsoft Entra-beheercentrum.

Blader naar >beveiligingsverificatiemethoden>verificatiesterkten.

Selecteer Nieuwe verificatiesterkte.

Geef een beschrijvende naam op voor de nieuwe verificatiesterkte.

Geef desgewenst een beschrijving op.

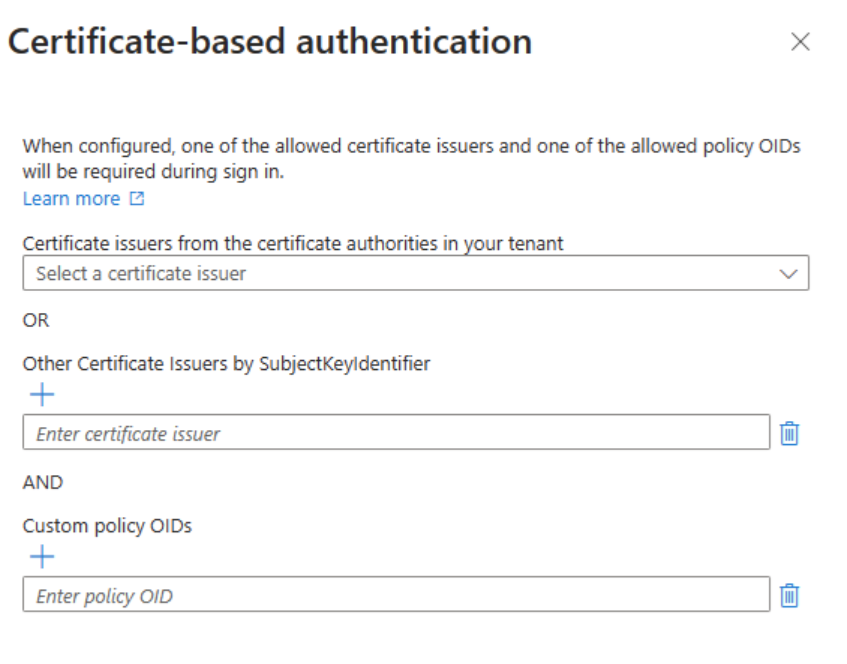

Klik onder Verificatie op basis van certificaten (één factor of multifactor) op Geavanceerde opties.

U kunt certificaatverleners selecteren in de vervolgkeuzelijst, de certificaatverleners typen en de toegestane beleids-OID's typen. In de vervolgkeuzelijst worden alle certificeringsinstanties van de tenant weergegeven, ongeacht of ze één factor of meervoudige factor zijn.

- Als zowel de toegestane certificaatverlener ALS de toegestane beleids-OID zijn geconfigureerd, is er een AND-relatie. De gebruiker moet een certificaat gebruiken dat aan beide voorwaarden voldoet.

- Er is een OR-relatie tussen de lijst met toegestane certificaatverleners en de lijst Toegestane beleids-OID . De gebruiker moet een certificaat gebruiken dat is voldaan aan een van de verleners of beleids-OID's.

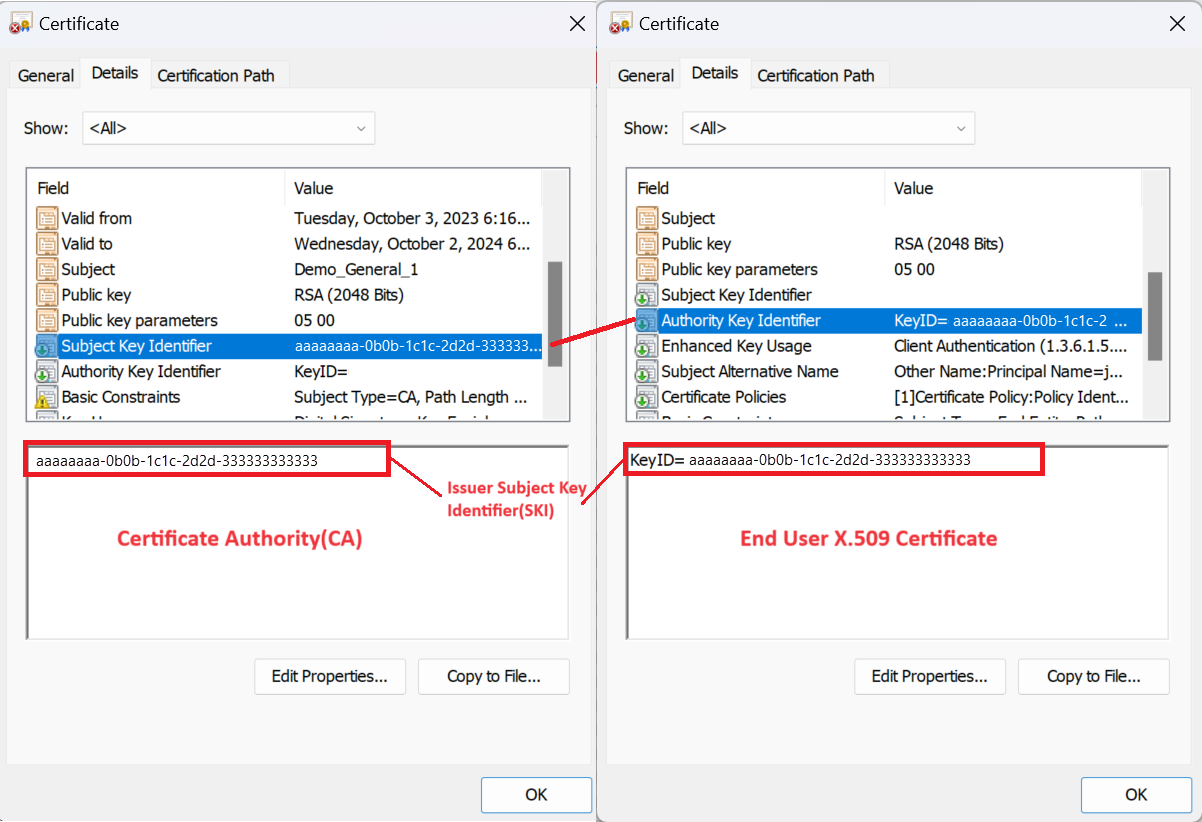

- Gebruik andere certificaatverleners door SubjectkeyIdentifier als het certificaat dat u wilt gebruiken, niet is geüpload naar de certificeringsinstanties in uw tenant. Deze instelling kan worden gebruikt voor scenario's van externe gebruikers, als de gebruiker zich in de tenant thuis aanmeldt.

Klik op Volgende om de configuratie te controleren en klik vervolgens op Maken.

Microsoft Graph

Ga als volgt te werk om een nieuw beleid voor verificatiesterkte voor voorwaardelijke toegang te maken met combinatieconfiguratie van certificaten:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Een nieuwe combinatieconfiguratie toevoegen aan een bestaand beleid:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Beperkingen

Geavanceerde opties voor FIDO2-beveiligingssleutel

- Geavanceerde opties voor FIDO2-beveiligingssleutel: geavanceerde opties worden niet ondersteund voor externe gebruikers met een thuistenant die zich in een andere Microsoft-cloud bevindt dan de resourcetenant.

Geavanceerde opties voor verificatie op basis van certificaten

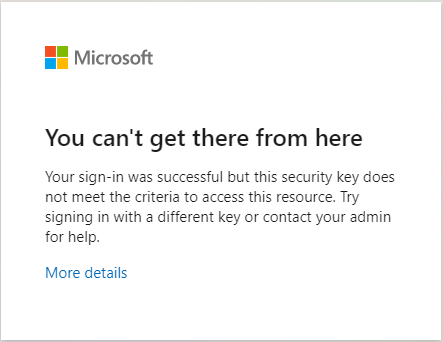

In elke browsersessie kan slechts één certificaat worden gebruikt. Nadat u zich hebt aangemeld met een certificaat, wordt het in de cache opgeslagen in de browser voor de duur van de sessie. U wordt niet gevraagd om een ander certificaat te kiezen als het niet voldoet aan de vereisten voor verificatiesterkte. U moet zich afmelden en weer aanmelden om de sessie opnieuw te starten. Kies vervolgens het relevante certificaat.

Certificeringsinstanties en gebruikerscertificaten moeten voldoen aan de X.509 v3-standaard. Om verlener SKI CBA-beperkingen af te dwingen, hebben certificaten geldige AKIS's nodig:

Notitie

Als het certificaat niet voldoet, kan gebruikersverificatie slagen, maar niet voldoen aan de issuerSki-beperkingen voor het verificatiesterktebeleid.

Tijdens het aanmelden worden de eerste vijf beleids-OID's van het certificaat van de eindgebruiker beschouwd en vergeleken met de beleids-OID's die zijn geconfigureerd in het verificatiesterktebeleid. Als het certificaat van de eindgebruiker meer dan 5 beleids-OID's heeft, worden rekening gehouden met de eerste vijf beleids-OID's in lexicale volgorde die voldoen aan de vereisten voor verificatiesterkte.

Laten we voor B2B-gebruikers een voorbeeld nemen waarin Contoso gebruikers van Fabrikam heeft uitgenodigd voor hun tenant. In dit geval is Contoso de resourcetenant en is Fabrikam de thuistenant.

- Wanneer de instelling voor toegang tussen tenants is uitgeschakeld (Contoso accepteert geen MFA die is uitgevoerd door de basistenant). Het gebruik van verificatie op basis van certificaten op de resourcetenant wordt niet ondersteund.

- Wanneer de toegangsinstelling voor meerdere tenants is ingeschakeld, bevinden Fabrikam en Contoso zich in dezelfde Microsoft-cloud. Dit betekent dat zowel Fabrikam- als Contoso-tenants zich in de commerciële Azure-cloud of in de Cloud van Azure for US Government bevinden. Daarnaast vertrouwt Contoso MFA die is uitgevoerd op de thuistenant. In dit geval:

- Toegang tot een specifieke resource kan worden beperkt met behulp van de beleids-OID's of de 'andere certificaatverlener door SubjectkeyIdentifier' in het aangepaste verificatiesterktebeleid.

- Toegang tot specifieke resources kan worden beperkt met behulp van de instelling 'Andere certificaatverlener door SubjectkeyIdentifier' in het aangepaste verificatiesterktebeleid.

- Wanneer de toegangsinstelling voor meerdere tenants is ingeschakeld, bevinden Fabrikam en Contoso zich niet in dezelfde Microsoft-cloud. De tenant van Fabrikam bevindt zich bijvoorbeeld in de commerciële Azure-cloud en de tenant van Contoso bevindt zich in de Azure for US Government-cloud. Toegang tot specifieke resources kan niet worden beperkt door de verlener-id of beleids-OID's te gebruiken in het aangepaste beleid voor verificatiesterkte.

Problemen met geavanceerde opties voor verificatiesterkte oplossen

Gebruikers kunnen hun FIDO2-beveiligingssleutel niet gebruiken om zich aan te melden

Een voorwaardelijke toegang Beheer istrator kan de toegang tot specifieke beveiligingssleutels beperken. Wanneer een gebruiker zich probeert aan te melden met een sleutel die niet kan worden gebruikt, wordt dit bericht niet weergegeven. De gebruiker moet de sessie opnieuw opstarten en zich aanmelden met een andere FIDO2-beveiligingssleutel.

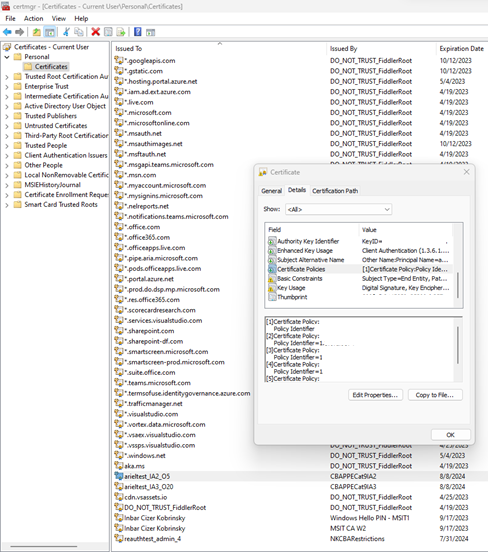

Certificaatbeleids-OID's en verleners controleren

U kunt controleren of de eigenschappen van het persoonlijke certificaat overeenkomen met de configuratie in geavanceerde opties voor verificatiesterkte.

Meld u op het apparaat van de gebruiker aan als een Beheer istrator. Klik op Uitvoeren, typ certmgr.mscen druk op Enter. Als u beleids-OID's wilt controleren, klikt u op Persoonlijk, klikt u met de rechtermuisknop op het certificaat en klikt u op Details.