Verwijdering van gebruikersaccounts die buiten het bereik vallen in Microsoft Entra-id overslaan

De Microsoft Entra-inrichtingsengine verwijdert standaard voorlopig verwijderen of schakelt gebruikers uit die buiten het bereik vallen. Voor bepaalde scenario's zoals Workday naar AD User Inbound Provisioning is dit gedrag mogelijk niet het verwachte en kunt u dit standaardgedrag negeren.

In dit artikel wordt beschreven hoe u de Microsoft Graph API en de Microsoft Graph API Explorer gebruikt om de vlag SkipOutOfScopeDeletions in te stellen waarmee de verwerking van accounts wordt bepaald die buiten het bereik vallen.

- Als SkipOutOfScopeDeletions is ingesteld op 0 (onwaar), worden accounts die buiten het bereik vallen, uitgeschakeld in het doel.

- Als SkipOutOfScopeDeletions is ingesteld op 1 (true), worden accounts die buiten het bereik vallen, niet uitgeschakeld in het doel. Deze vlag is ingesteld op het niveau Inrichtings-app en kan worden geconfigureerd met behulp van de Graph API.

Omdat deze configuratie veel wordt gebruikt met de Workday naar Active Directory-gebruikersinrichtings-app, bevatten de volgende stappen schermopnamen van de Workday-toepassing. De configuratie kan echter ook worden gebruikt met alle andere apps, zoals ServiceNow, Salesforce en Dropbox. Als u deze procedure wilt voltooien, moet u eerst app-inrichting voor de app hebben ingesteld. Elke app heeft zijn eigen configuratie-artikel. Als u bijvoorbeeld de Workday-toepassing wilt configureren, raadpleegt u zelfstudie: Workday configureren voor microsoft Entra-inrichting van gebruikers. SkipOutOfScopeDeletions werkt niet voor synchronisatie tussen tenants.

Stap 1: De Service-principal-id (object-id) van uw inrichtings-app ophalen

- Meld u als toepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

- Selecteer uw toepassing en ga naar de sectie Eigenschappen van uw inrichtings-app. In dit voorbeeld gebruiken we Workday.

- Kopieer de GUID-waarde in het veld Object-id . Deze waarde wordt ook wel de ServicePrincipalId van uw app genoemd en wordt gebruikt in Graph Explorer-bewerkingen.

Stap 2: Aanmelden bij Microsoft Graph Explorer

Start Microsoft Graph Explorer

Selecteer de knop 'Sign-In met Microsoft' en meld u aan als gebruiker met ten minste de toepassingsbeheerder rol.

Wanneer u zich hebt aangemeld, worden de details van het gebruikersaccount weergegeven in het linkerdeelvenster.

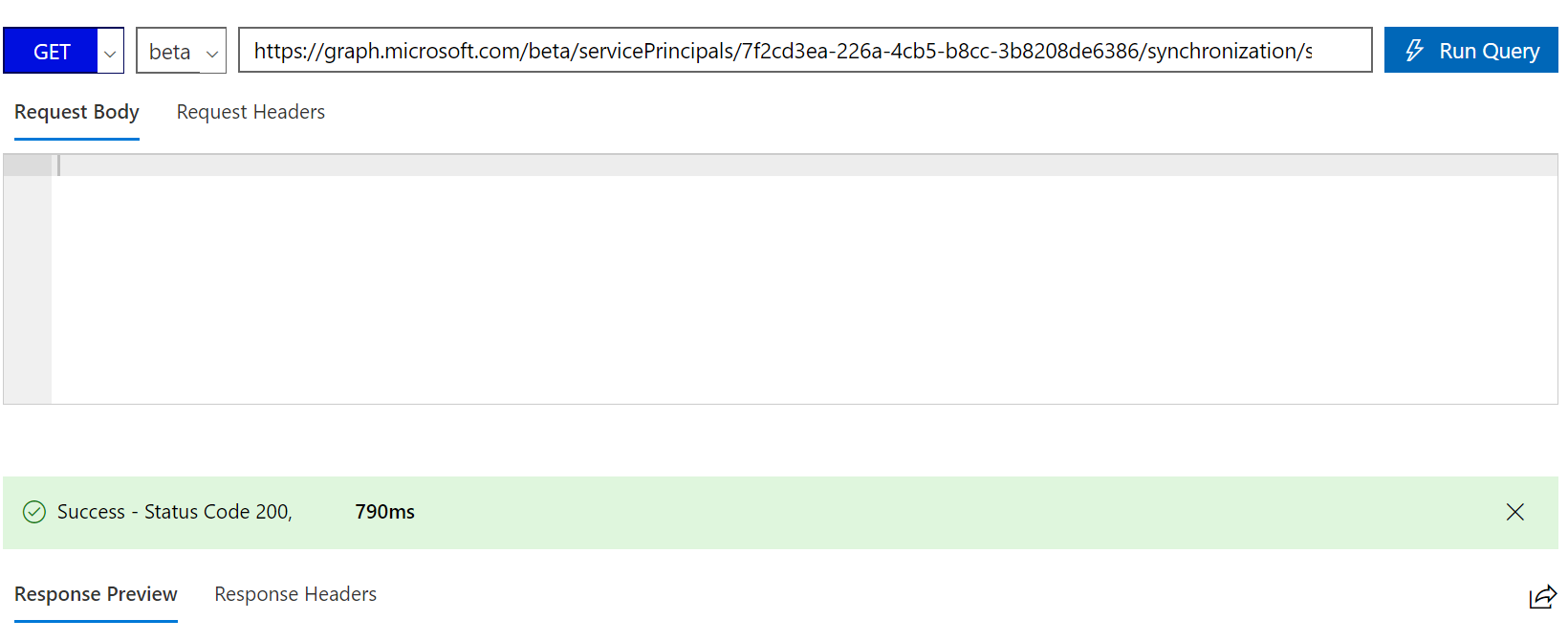

Stap 3: Bestaande app-referenties en connectiviteitsgegevens ophalen

Voer in Microsoft Graph Explorer de volgende GET-query uit om [servicePrincipalId] te vervangen door de ServicePrincipalId die is geëxtraheerd uit Stap 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

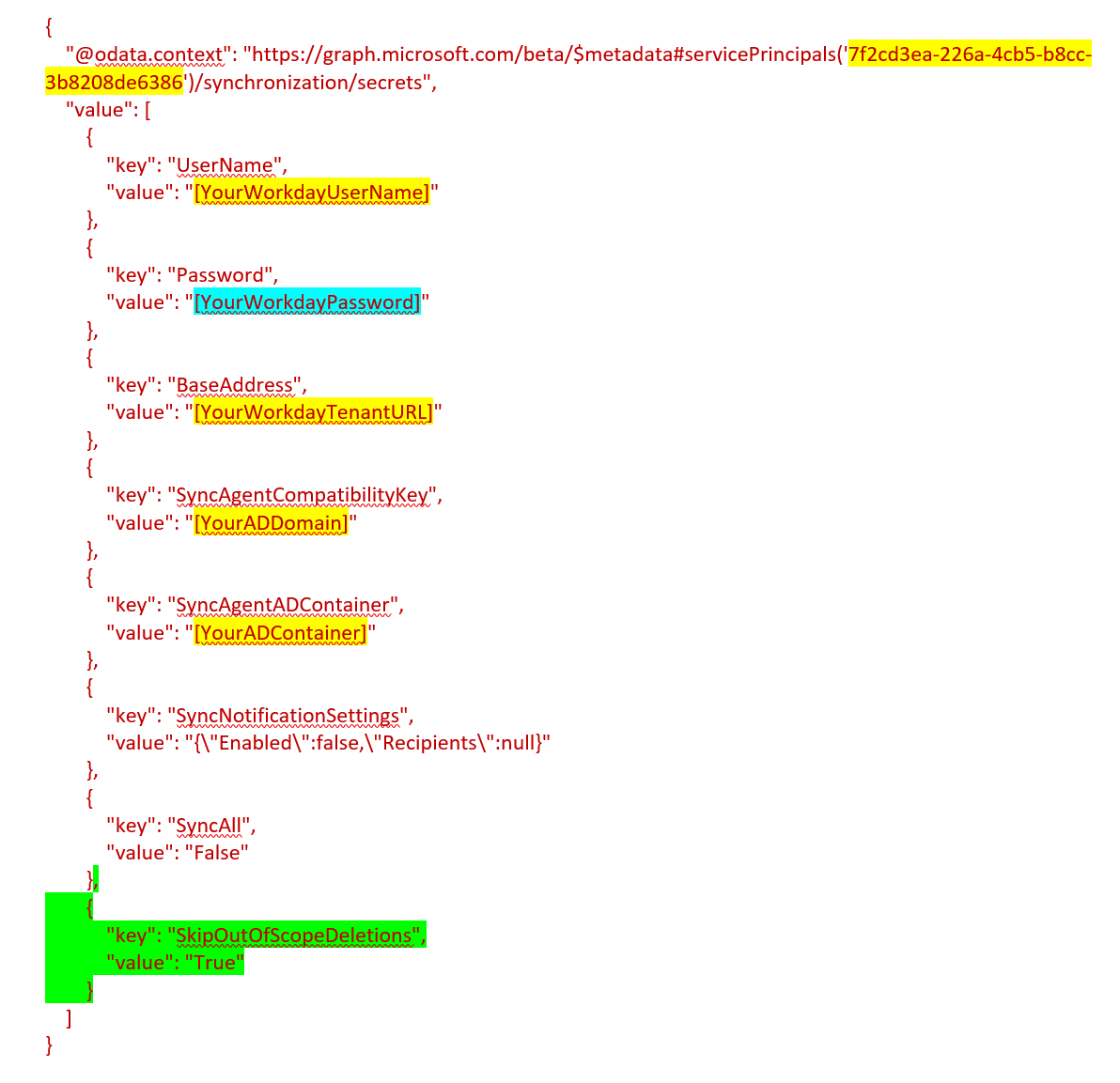

Kopieer het antwoord naar een tekstbestand. Het lijkt erop dat de JSON-tekst wordt weergegeven, met waarden die geel zijn gemarkeerd voor uw implementatie. Voeg de regels toe die groen zijn gemarkeerd aan het einde en werk het wachtwoord voor de Workday-verbinding bij dat blauw is gemarkeerd.

Dit is het JSON-blok dat u aan de toewijzing wilt toevoegen.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

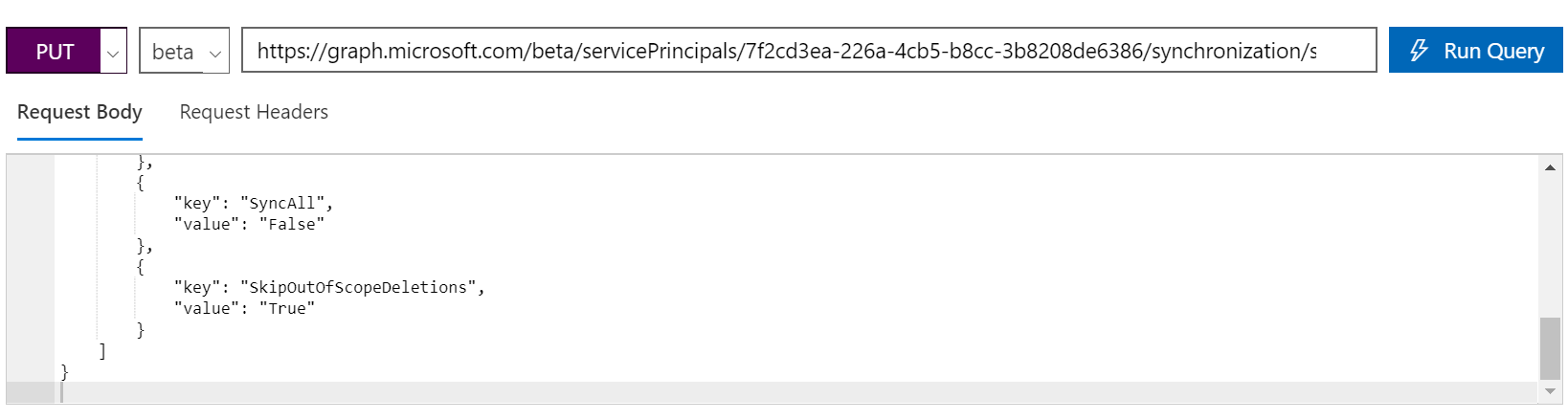

Stap 4: Het eindpunt van de geheimen bijwerken met de vlag SkipOutOfScopeDeletions

Voer in Graph Explorer de opdracht uit om het geheimeneindpunt bij te werken met de vlag SkipOutOfScopeDeletions.

Vervang [servicePrincipalId] in de URL door de ServicePrincipalId die is geëxtraheerd uit stap 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Kopieer de bijgewerkte tekst van Stap 3 naar de 'Aanvraagbody'.

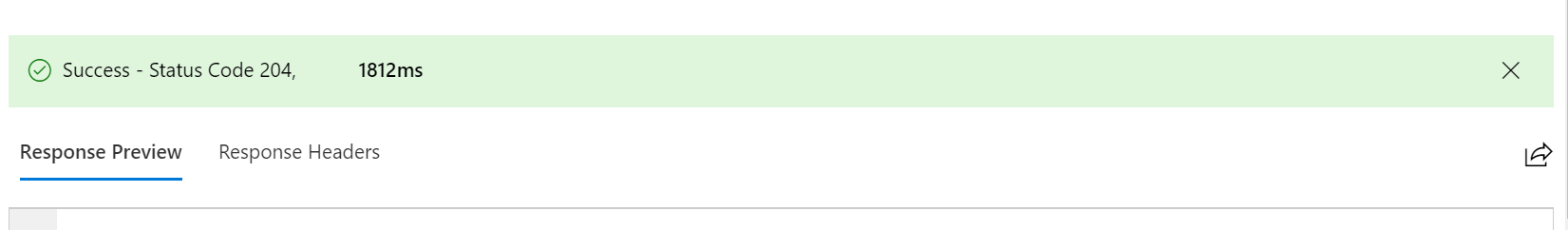

Selecteer Query uitvoeren.

U krijgt de uitvoer als 'Geslaagd – Statuscode 204'. Als er een fout optreedt, moet u mogelijk controleren of uw account lees-/schrijfmachtigingen heeft voor ServicePrincipalEndpoint. U kunt deze machtiging vinden door te klikken op het tabblad Machtigingen wijzigen in Graph Explorer.

Stap 5: Controleren of gebruikers die buiten het bereik vallen niet worden uitgeschakeld

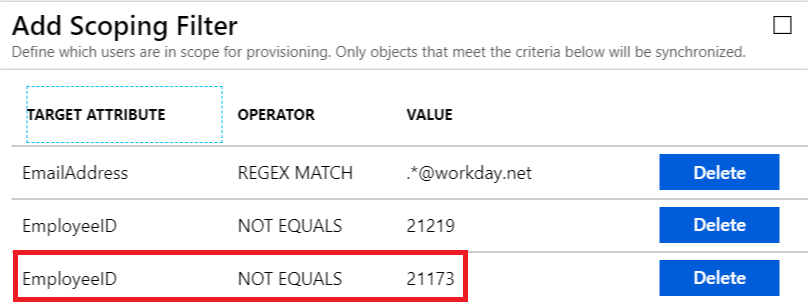

U kunt deze vlag testen op verwacht gedrag door uw bereikregels bij te werken om een specifieke gebruiker over te slaan. In het voorbeeld sluiten we de werknemer met id 21173 (die eerder binnen het bereik was) uit door een nieuwe bereikregel toe te voegen:

In de volgende inrichtingscyclus identificeert de Microsoft Entra-inrichtingsservice dat de gebruiker 21173 buiten het bereik valt. Als de SkipOutOfScopeDeletions eigenschap is ingeschakeld, wordt in de synchronisatieregel voor die gebruiker een bericht weergegeven.