Microsoft Entra-id configureren om gebruikers in te richten in LDAP-directory's

De volgende documentatie bevat configuratie- en zelfstudieinformatie over het inrichten van gebruikers van Microsoft Entra ID in een LDAP-directory.

In dit document worden de stappen beschreven die u moet uitvoeren om gebruikers van Microsoft Entra ID automatisch in te richten en de inrichting ervan ongedaan te maken in een LDAP-directory. In het document ziet u hoe u gebruikers kunt inrichten in AD LDS als voorbeeld-LDAP-adreslijst, maar u kunt inrichten in een van de ondersteunde LDAP-adreslijstservers die in de volgende secties worden genoemd. Het inrichten van gebruikers in Active Directory-domein Services via deze oplossing wordt niet ondersteund.

Voor belangrijke informatie over wat deze service doet, hoe deze werkt en veelgestelde vragen raadpleegt u Het inrichten en ongedaan maken van inrichting van gebruikers automatiseren voor SaaS-toepassingen met Microsoft Entra ID en on-premises architectuur voor het inrichten van toepassingen. De volgende video biedt een overzicht van on-premises inrichting.

Vereisten voor het inrichten van gebruikers in een LDAP-directory

Vereisten voor on-premises

- Een toepassing die gebruikmaakt van een adreslijstserver om een query uit te voeren op gebruikers.

- Een doelmap, behalve Active Directory-domein Services, waarin gebruikers kunnen worden gemaakt, bijgewerkt en verwijderd. Bijvoorbeeld Active Directory Lightweight Services (AD LDS). Dit directory-exemplaar mag geen map zijn die ook wordt gebruikt om gebruikers in te richten in Microsoft Entra-id, omdat bij beide scenario's een lus kan worden gemaakt met Microsoft Entra Connect.

- Een computer met ten minste 3 GB RAM om een inrichtingsagent te hosten. De computer moet Windows Server 2016 of een latere versie van Windows Server hebben, met connectiviteit met de doeldirectory en met uitgaande connectiviteit met login.microsoftonline.com, andere Microsoft Online Services en Azure-domeinen. Een voorbeeld is een Windows Server 2016-VM die wordt gehost in Azure IaaS of achter een proxy.

- .NET Framework 4.7.2 moet worden geïnstalleerd.

- Optioneel: Hoewel dit niet vereist is, is het raadzaam om Microsoft Edge voor Windows Server te downloaden en in-place Internet Explorer te gebruiken.

Ondersteunde LDAP-adreslijstservers

De connector is afhankelijk van verschillende technieken voor het detecteren en identificeren van de LDAP-server. De connector maakt gebruik van de basis-DSE, de naam/versie van de leverancier en inspecteert het schema om unieke objecten en kenmerken te vinden die bekend zijn op bepaalde LDAP-servers.

- OpenLDAP

- Microsoft Active Directory Lightweight Directory Services

- 389 Directory Server

- Apache Directory-server

- IBM Tivoli DS

- Isode-directory

- NetIQ eDirectory

- Novell eDirectory

- Open DJ

- Open DS

- Oracle (voorheen Sun ONE) Directory Server Enterprise Edition

- RadiantOne Virtual Directory Server (VDS)

Zie de naslaginformatie over de algemene LDAP-connector voor meer informatie.

Cloudvereisten

Een Microsoft Entra-tenant met Microsoft Entra ID P1 of Premium P2 (of EMS E3 of E5).

Voor het gebruik van deze functie zijn Microsoft Entra ID P1-licenties vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken als u een licentie zoekt die bij uw vereisten past.

De rol Beheerder voor hybride identiteit voor het configureren van de inrichtingsagent en de rol Toepassingsbeheerder of Cloudtoepassingsbeheerder voor het configureren van inrichting in de Azure-portal.

De Microsoft Entra-gebruikers die moeten worden ingericht voor de LDAP-directory, moeten al worden ingevuld met de kenmerken die vereist zijn voor het directoryserverschema en die specifiek zijn voor elke gebruiker. Als voor de adreslijstserver bijvoorbeeld elke gebruiker een uniek nummer moet hebben tussen 10000 en 30000 als gebruikers-id-nummer ter ondersteuning van een POSIX-workload, moet u dat nummer genereren op basis van een bestaand kenmerk van de gebruiker, of het Microsoft Entra-schema uitbreiden en dat kenmerk vullen voor de gebruikers binnen het bereik van de LDAP-toepassing. Zie Graph-uitbreidbaarheid voor het maken van extra directory-extensies.

Meer aanbevelingen en beperkingen

Hieronder volgen meer aanbevelingen en beperkingen.

- Het wordt niet aanbevolen om dezelfde agent te gebruiken voor cloudsynchronisatie en het inrichten van on-premises apps. Microsoft raadt aan een afzonderlijke agent te gebruiken voor cloudsynchronisatie en het inrichten van on-premises apps.

- Voor AD LDS kunnen gebruikers momenteel niet worden ingericht met wachtwoorden. U moet dus het wachtwoordbeleid voor AD LDS uitschakelen of de gebruikers in een uitgeschakelde status inrichten.

- Voor andere adreslijstservers kan een eerste willekeurig wachtwoord worden ingesteld, maar het is niet mogelijk om het wachtwoord van een Microsoft Entra-gebruiker in te richten op een adreslijstserver.

- Het inrichten van gebruikers van Microsoft Entra-id voor Active Directory-domein s Services wordt niet ondersteund.

- Het inrichten van gebruikers van LDAP naar Microsoft Entra-id wordt niet ondersteund.

- Het inrichten van groepen en gebruikerslidmaatschappen voor een adreslijstserver wordt niet ondersteund.

Uitvoeringsprofielen selecteren

Wanneer u de configuratie voor de connector maakt om te communiceren met een adreslijstserver, configureert u eerst voor de connector om het schema van uw directory te lezen, dat schema toe te wijzen aan die van Microsoft Entra-id en configureert u vervolgens de benadering die de connector doorlopend moet gebruiken, via uitvoeringsprofielen. Elk uitvoeringsprofiel dat u configureert, geeft aan hoe de connector LDAP-aanvragen genereert voor het importeren of exporteren van gegevens van de adreslijstserver. Voordat u de connector implementeert op een bestaande adreslijstserver, moet u bespreken met de directoryserveroperator in uw organisatie het patroon van bewerkingen die worden uitgevoerd met hun adreslijstserver.

Wanneer de inrichtingsservice wordt gestart, worden na de configuratie automatisch de interacties uitgevoerd die zijn geconfigureerd in het uitvoeringsprofiel Volledig importeren. In dit uitvoeringsprofiel leest de connector alle records voor gebruikers uit de directory, met behulp van een LDAP-zoekbewerking. Dit uitvoeringsprofiel is nodig, zodat, als Microsoft Entra ID een wijziging moet aanbrengen voor een gebruiker, Microsoft Entra ID een bestaand object voor die gebruiker in de map bijwerkt in plaats van een nieuw object voor die gebruiker te maken.

Telkens wanneer er wijzigingen worden aangebracht in Microsoft Entra-id, zoals het toewijzen van een nieuwe gebruiker aan de toepassing of het bijwerken van een bestaande gebruiker, voert de inrichtingsservice de LDAP-interacties uit in het exportuitvoeringsprofiel . In het exportrunprofiel geeft Microsoft Entra ID LDAP-aanvragen uit om objecten in de map toe te voegen, te wijzigen, te verwijderen of te wijzigen, om de inhoud van de map gesynchroniseerd te maken met Microsoft Entra-id.

Als uw directory dit ondersteunt, kunt u eventueel ook een Delta Import-uitvoeringsprofiel configureren. In dit uitvoeringsprofiel leest Microsoft Entra ID wijzigingen in die zijn aangebracht in de map, behalve door Microsoft Entra ID, sinds de laatste volledige import of delta. Dit uitvoeringsprofiel is optioneel omdat de map mogelijk niet is geconfigureerd ter ondersteuning van een delta-import. Als uw organisatie bijvoorbeeld OpenLDAP gebruikt, moet OpenLDAP zijn geïmplementeerd met de overlayfunctie voor toegangslogboeken ingeschakeld.

Bepalen hoe de Microsoft Entra LDAP-connector communiceert met de adreslijstserver

Voordat u de connector implementeert op een bestaande adreslijstserver, moet u bespreken met de provider van de adreslijstserver in uw organisatie hoe u deze kunt integreren met hun adreslijstserver. De informatie die u verzamelt, bevat de netwerkinformatie over hoe u verbinding maakt met de adreslijstserver, hoe de connector zichzelf moet verifiëren bij de adreslijstserver, welk schema de directoryserver heeft geselecteerd om gebruikers te modelleren, de basisregels voor de naamgevingscontext en adreslijsthiërarchieregels, hoe u gebruikers in de adreslijstserver koppelt aan gebruikers in Microsoft Entra-id, en wat er moet gebeuren wanneer een gebruiker buiten het bereik komt in Microsoft Entra-id. Het implementeren van deze connector vereist mogelijk wijzigingen in de configuratie van de mapserver, evenals configuratiewijzigingen in Microsoft Entra-id. Voor implementaties met betrekking tot de integratie van Microsoft Entra ID met een directoryserver van derden in een productieomgeving raden we klanten aan om samen te werken met hun adreslijstserverleverancier of een implementatiepartner voor hulp, richtlijnen en ondersteuning voor deze integratie. In dit artikel worden de volgende voorbeeldwaarden gebruikt voor twee directory's, voor AD LDS en voor OpenLDAP.

| Configuratie-instelling | Waar de waarde is ingesteld | Voorbeeldwaarde |

|---|---|---|

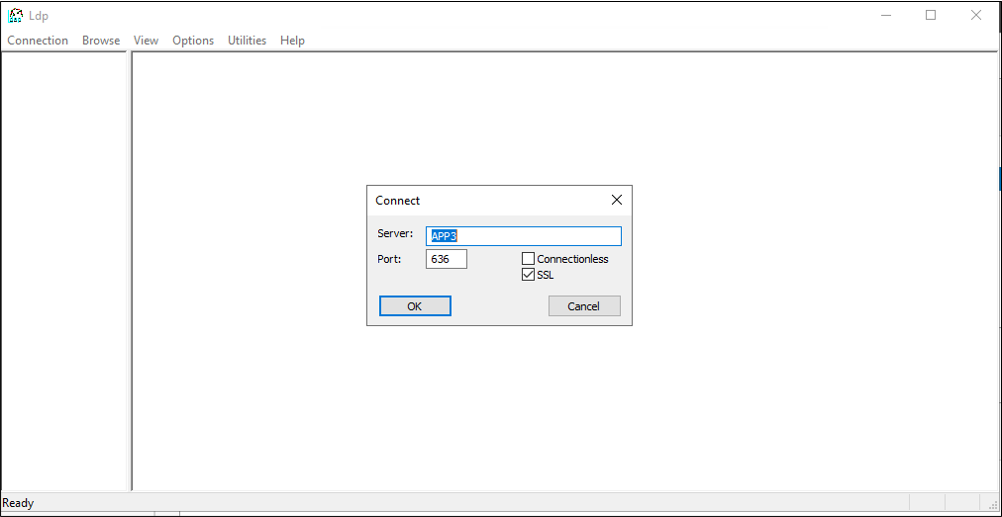

| hostnaam van de directoryserver | Pagina Connectiviteit van configuratiewizard | APP3 |

| poortnummer van de adreslijstserver | Pagina Connectiviteit van configuratiewizard | 636. Voor LDAP via SSL of TLS (LDAPS) gebruikt u poort 636. Gebruik poort 389 voor Start TLS. |

| account voor de connector om zichzelf te identificeren bij de mapserver | Pagina Connectiviteit van configuratiewizard | Voor AD LDS CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab en voor OpenLDAP, cn=admin,dc=contoso,dc=lab |

| wachtwoord voor de connector om zichzelf te verifiëren bij de adreslijstserver | Pagina Connectiviteit van configuratiewizard | |

| structurele objectklasse voor een gebruiker in de mapserver | Pagina Objecttypen van configuratiewizard | Voor AD LDS User en voor OpenLDAP inetOrgPerson |

| hulpobjectklassen voor een gebruiker op de directoryserver | Kenmerktoewijzingen voor paginakenmerken in Azure Portal inrichten | Voor OpenLDAP met het POSIX-schema en posixAccountshadowAccount |

| kenmerken die moeten worden ingevuld voor een nieuwe gebruiker | Configuratiewizard Paginakenmerken en kenmerktoewijzingen inrichten in Azure Portal selecteren | Voor AD LDSmsDS-UserAccountDisabled, userPrincipalNamedisplayName en voor OpenLDAPcn, gidNumber, , , homeDirectorymail, objectClass, sn, uid, uidNumberuserPassword |

| Naamgevingshiërarchie vereist voor de directoryserver | Kenmerktoewijzingen voor paginakenmerken in Azure Portal inrichten | Stel de DN in van een zojuist gemaakte gebruiker direct hieronder CN=CloudUsers,CN=App,DC=Contoso,DC=lab voor AD LDS en DC=Contoso,DC=lab voor OpenLDAP |

| kenmerken voor het correleren van gebruikers in Microsoft Entra ID en de adreslijstserver | Kenmerktoewijzingen voor paginakenmerken in Azure Portal inrichten | Voor AD LDS, niet geconfigureerd als dit voorbeeld is voor een in eerste instantie lege map en voor OpenLDAP, mail |

| inrichtingsgedrag ongedaan maken wanneer een gebruiker buiten het bereik komt in Microsoft Entra-id | De inrichtingspagina van de configuratiewizard ongedaan maken | De gebruiker verwijderen van de mapserver |

Het netwerkadres van een adreslijstserver is een hostnaam en een TCP-poortnummer, meestal poort 389 of 636. Behalve wanneer de adreslijstserver zich samen met de connector op dezelfde Windows Server bevindt, of als u beveiliging op netwerkniveau gebruikt, moeten de netwerkverbindingen van de connector naar een adreslijstserver worden beveiligd met SSL of TLS. De connector ondersteunt het maken van verbinding met een adreslijstserver op poort 389 en het gebruik van TLS starten om TLS in te schakelen binnen de sessie. De connector biedt ook ondersteuning voor het maken van verbinding met een adreslijstserver op poort 636 voor LDAPS - LDAP via TLS.

U moet een geïdentificeerd account voor de connector hebben om te verifiëren bij de adreslijstserver die al is geconfigureerd op de adreslijstserver. Dit account wordt meestal aangeduid met een DN-naam en heeft een gekoppeld wachtwoord of clientcertificaat. Als u import- en exportbewerkingen wilt uitvoeren op de objecten in de verbonden map, moet het connectoraccount over voldoende machtigingen beschikken binnen het toegangsbeheermodel van de map. De connector moet schrijfmachtigingen hebben om te kunnen exporteren en leesmachtigingen om te kunnen importeren. De machtigingsconfiguratie wordt uitgevoerd binnen de beheerervaringen van de doelmap zelf.

Een mapschema geeft de objectklassen en kenmerken op die een echte entiteit in de map vertegenwoordigen. De connector ondersteunt een gebruiker die wordt weergegeven met een structurele objectklasse, zoals inetOrgPerson, en optioneel aanvullende hulpobjectklassen. Als u wilt dat de connector gebruikers in de directoryserver kan inrichten, definieert u tijdens de configuratie in Azure Portal toewijzingen van het Microsoft Entra-schema aan alle verplichte kenmerken. Dit omvat de verplichte kenmerken van de structurele objectklasse, eventuele superklassen van die structurele objectklasse en de verplichte kenmerken van eventuele hulpobjectklassen. Daarnaast configureert u waarschijnlijk ook toewijzingen aan enkele van de optionele kenmerken van deze klassen. Een OpenLDAP-adreslijstserver kan bijvoorbeeld vereisen dat een object voor een nieuwe gebruiker kenmerken heeft, zoals in het volgende voorbeeld.

dn: cn=bsimon,dc=Contoso,dc=lab

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: bsimon

gidNumber: 10000

homeDirectory: /home/bsimon

sn: simon

uid: bsimon

uidNumber: 10011

mail: bsimon@contoso.com

userPassword: initial-password

De regels voor de adreslijsthiërarchie die door een directoryserver zijn geïmplementeerd, beschrijven hoe de objecten voor elke gebruiker zich met elkaar en met bestaande objecten in de map verhouden. In de meeste implementaties heeft de organisatie ervoor gekozen om een platte hiërarchie in hun adreslijstserver te hebben, waarin elk object voor elke gebruiker zich direct onder een gemeenschappelijk basisobject bevindt. Als de DN-basisnaam voor de naamgevingscontext in een adreslijstserver bijvoorbeeld is dc=contoso,dc=com , zou een nieuwe gebruiker een DN-naam hebben, zoals cn=alice,dc=contoso,dc=com. Sommige organisaties hebben echter mogelijk een complexere adreslijsthiërarchie. In dat geval moet u de regels implementeren bij het opgeven van de DN-naamtoewijzing voor de connector. Een adreslijstserver kan bijvoorbeeld verwachten dat gebruikers zich in organisatie-eenheden per afdeling bevinden, zodat een nieuwe gebruiker een DN-naam heeft, zoals cn=alice,ou=London,dc=contoso,dc=com. Omdat de connector geen tussenliggende objecten voor organisatie-eenheden maakt, moeten eventuele tussenliggende objecten die de hiërarchie van de adreslijstserverregel verwacht, al aanwezig zijn op de adreslijstserver.

Vervolgens moet u de regels definiëren voor de wijze waarop de connector moet bepalen of er al een gebruiker in de adreslijstserver aanwezig is die overeenkomt met een Microsoft Entra-gebruiker. Elke LDAP-directory heeft een DN-naam die uniek is voor elk object in de adreslijstserver, maar die DN-naam is vaak niet aanwezig voor gebruikers in Microsoft Entra ID. In plaats daarvan kan een organisatie een ander kenmerk hebben, zoals mail of employeeId, in hun directoryserverschema dat ook aanwezig is op hun gebruikers in Microsoft Entra-id. Wanneer de connector vervolgens een nieuwe gebruiker inricht op een adreslijstserver, kan de connector zoeken of er al een gebruiker in die map is die een specifieke waarde van dat kenmerk heeft en alleen een nieuwe gebruiker op de adreslijstserver maakt als deze niet aanwezig is.

Als uw scenario betrekking heeft op het maken van nieuwe gebruikers in de LDAP-adreslijst, niet alleen het bijwerken of verwijderen van bestaande gebruikers, moet u ook bepalen hoe de toepassingen die gebruikmaken van die adreslijstserver verificatie afhandelt. De aanbevolen benadering is dat de toepassingen gebruikmaken van een federatie- of SSO-protocol, zoals SAML, OAuth of OpenID Connect om te verifiëren bij Microsoft Entra ID, en alleen afhankelijk zijn van de adreslijstserver voor kenmerken. Traditioneel kunnen LDAP-directory's worden gebruikt door toepassingen om gebruikers te verifiëren door een wachtwoord te controleren, maar dit gebruiksvoorbeeld is niet mogelijk voor meervoudige verificatie of wanneer de gebruiker al is geverifieerd. Sommige toepassingen kunnen een query uitvoeren op de openbare SSH-sleutel of het certificaat van een gebruiker vanuit de directory, wat mogelijk geschikt is voor de gebruikers die al referenties van deze formulieren bevatten. Als uw toepassing die afhankelijk is van de directoryserver echter geen ondersteuning biedt voor moderne verificatieprotocollen of sterkere referenties, moet u een toepassingsspecifiek wachtwoord instellen bij het maken van een nieuwe gebruiker in de directory, omdat Microsoft Entra-id het inrichten van het Microsoft Entra-wachtwoord van een gebruiker niet ondersteunt.

Ten slotte moet u akkoord gaan met het gedrag van het ongedaan maken van de inrichting. Wanneer de connector is geconfigureerd en Microsoft Entra ID een koppeling tot stand heeft gebracht tussen een gebruiker in Microsoft Entra ID en een gebruiker in de directory, voor een gebruiker die al in de directory of een nieuwe gebruiker staat, kan Microsoft Entra ID kenmerkwijzigingen van de Microsoft Entra-gebruiker inrichten in de directory. Als een gebruiker die aan de toepassing is toegewezen, wordt verwijderd in Microsoft Entra ID, stuurt Microsoft Entra ID een verwijderbewerking naar de mapserver. Mogelijk wilt u ook dat microsoft Entra ID het object op de directoryserver bijwerkt wanneer een gebruiker buiten het bereik van het gebruik van de toepassing valt. Dit gedrag is afhankelijk van de toepassing die gebruikmaakt van de directoryserver, omdat veel mappen, zoals OpenLDAP, mogelijk geen standaardwijze hebben om aan te geven dat het account van een gebruiker is geïnactiveerd.

De LDAP-directory voorbereiden

Als u nog geen adreslijstserver hebt en deze functie wilt uitproberen, kunt u Active Directory Lightweight Directory Services voorbereiden voor inrichting vanuit Microsoft Entra-id , ziet u hoe u een test-AD LDS-omgeving maakt. Als u al een andere directoryserver hebt geïmplementeerd, kunt u dat artikel overslaan en doorgaan met het installeren en configureren van de ECMA-connectorhost.

De Microsoft Entra Connect-inrichtingsagent installeren en configureren

Als u de inrichtingsagent al hebt gedownload en deze hebt geconfigureerd voor een andere on-premises toepassing, gaat u verder met lezen in de volgende sectie.

- Meld u aan bij het Azure-portaal.

- Ga naar Bedrijfstoepassingen en selecteer Nieuwe toepassing.

- Zoek de on-premises ECMA-app-toepassing , geef de app een naam en selecteer Maken om deze toe te voegen aan uw tenant.

- Navigeer in het menu naar de pagina Inrichten van uw toepassing.

- Selecteer Aan de slag.

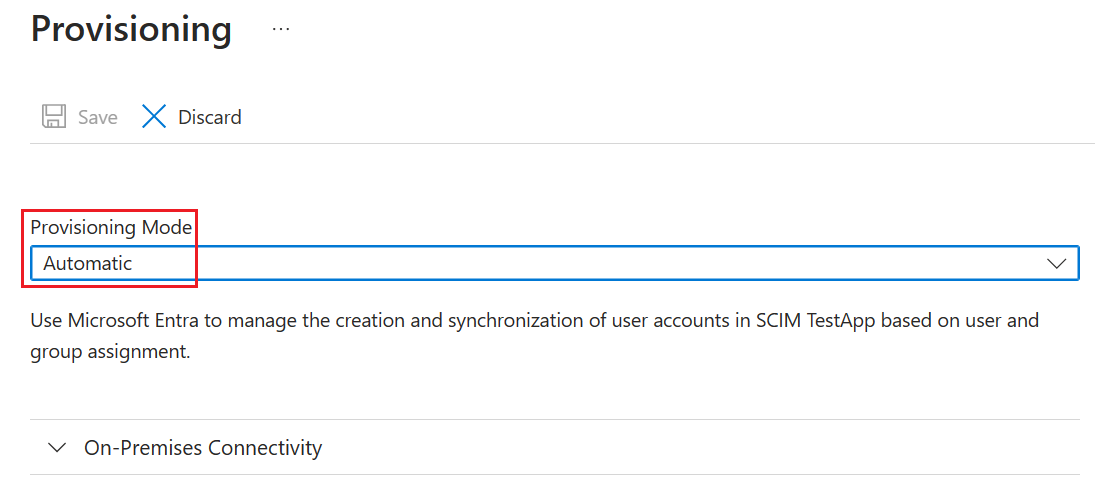

- Wijzig op de pagina Inrichting de modus in Automatisch.

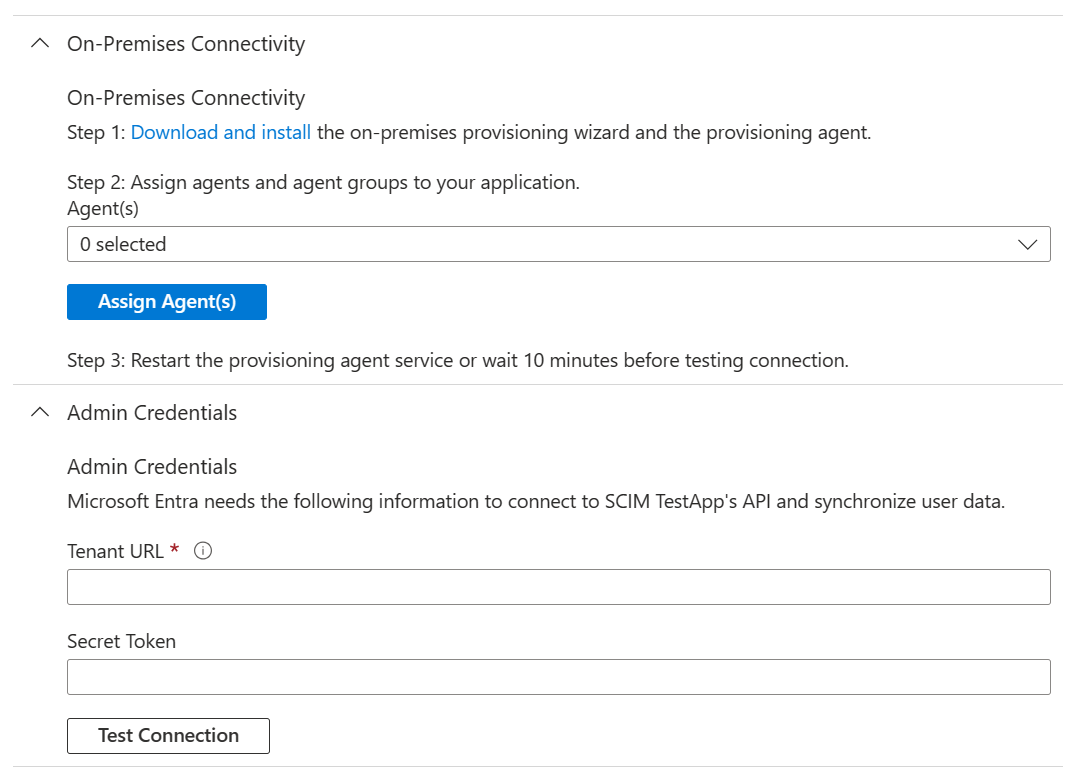

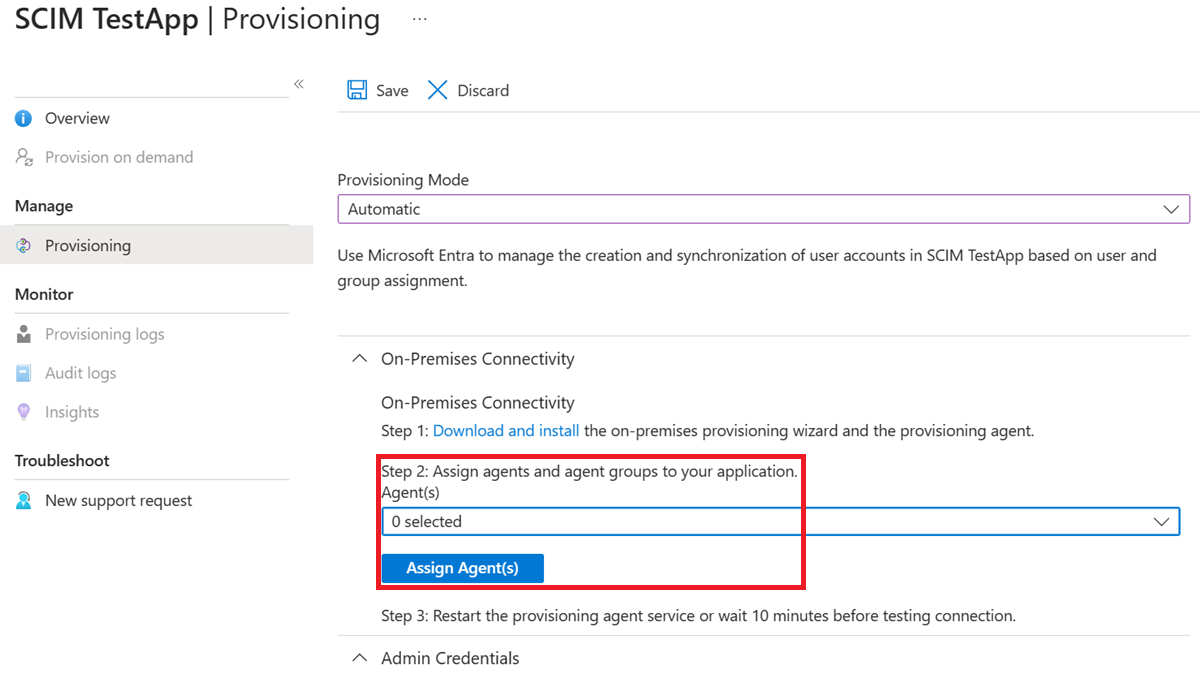

- Selecteer onder On-premises Connectiviteit de optie Downloaden en installeren en selecteer Voorwaarden accepteren en downloaden.

- Verlaat de portal en open het installatieprogramma van de inrichtingsagent, ga akkoord met de servicevoorwaarden en selecteer Installeren.

- Wacht op de configuratiewizard van de Microsoft Entra-inrichtingsagent en selecteer vervolgens Volgende.

- Selecteer in de stap Extensie selecteren de optie On-premises toepassing inrichten en selecteer vervolgens Volgende.

- De inrichtingsagent gebruikt de webbrowser van het besturingssysteem om een pop-upvenster weer te geven waarmee u zich kunt verifiëren bij Microsoft Entra-id en mogelijk ook de id-provider van uw organisatie. Als u Internet Explorer als browser op Windows Server gebruikt, moet u mogelijk Microsoft-websites toevoegen aan de lijst met vertrouwde websites van uw browser om JavaScript correct te laten worden uitgevoerd.

- Geef referenties op voor een Microsoft Entra-beheerder wanneer u wordt gevraagd om toestemming te geven. De gebruiker moet ten minste de rol Hybrid Identity Administrator hebben.

- Selecteer Bevestigen om de instelling te bevestigen. Zodra de installatie is voltooid, kunt u Afsluiten selecteren en ook het installatieprogramma voor het inrichtingsagentpakket sluiten.

De on-premises ECMA-app configureren

In de portal selecteert u in de sectie On-Premises Connectiviteit de agent die u hebt geïmplementeerd en selecteert u Agent(en) toewijzen.

Houd dit browservenster geopend terwijl u de volgende stap van de configuratie voltooit met behulp van de configuratiewizard.

Het Microsoft Entra ECMA Connector Host-certificaat configureren

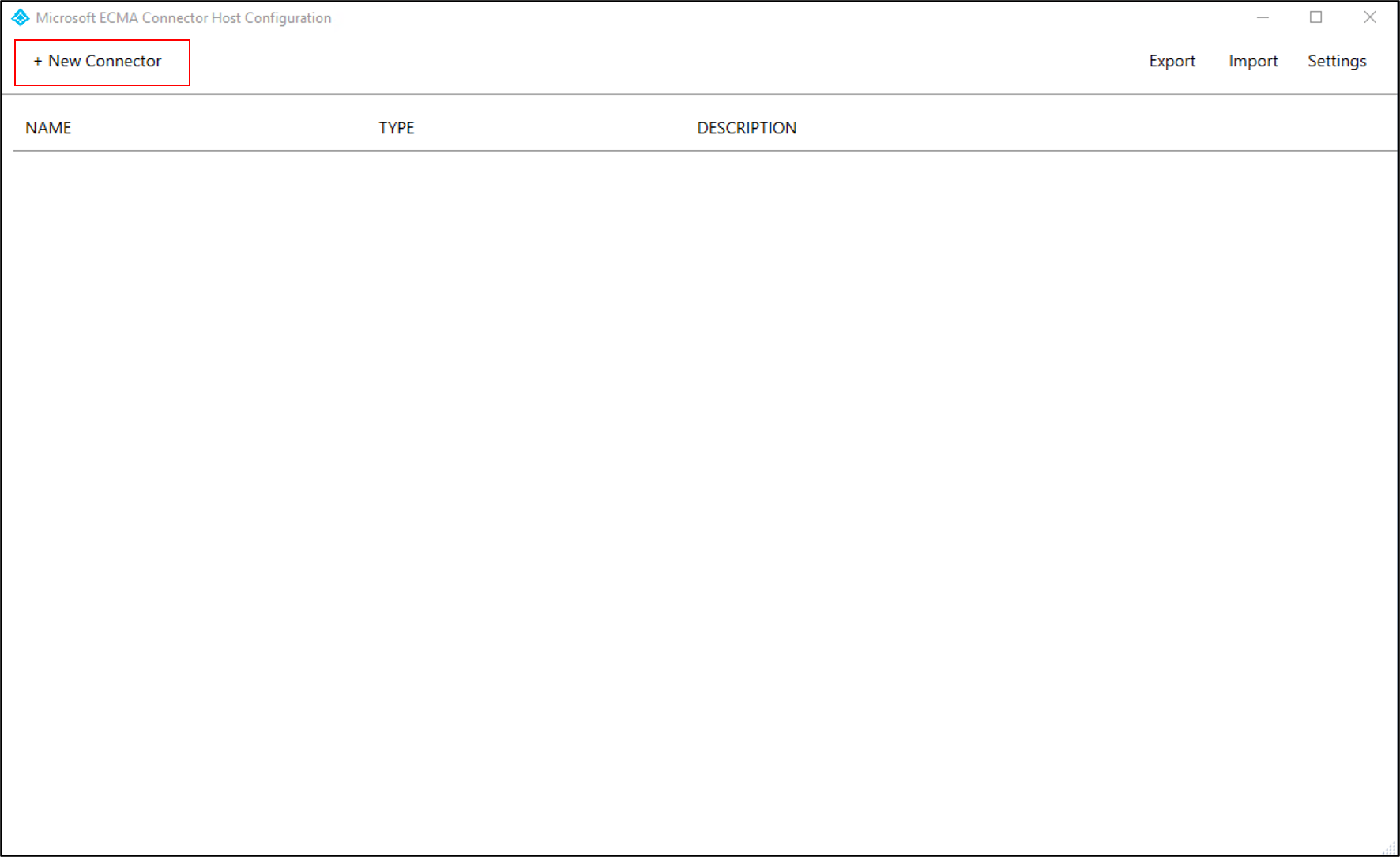

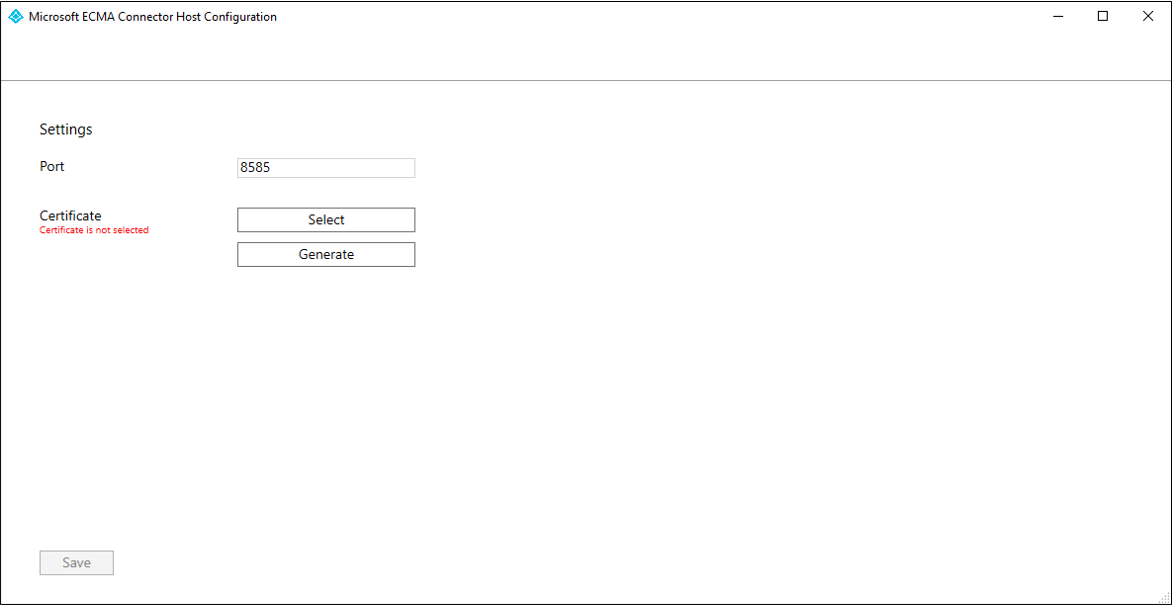

- Klik op de Windows Server waarop de inrichtingsagent is geïnstalleerd, met de rechtermuisknop op de wizard Microsoft ECMA2Host-configuratie in het startmenu en voer deze uit als beheerder. Als Windows-beheerder moet de wizard de benodigde Windows-gebeurtenislogboeken maken.

- Nadat de configuratie van de ECMA-connectorhost is gestart, wordt u gevraagd een certificaat te maken wanneer het de eerste keer is dat u de wizard uitvoert. Laat de standaardpoort 8585 staan en selecteer Certificaat genereren om een certificaat te genereren. Het automatisch gegenereerde certificaat wordt zelfondertekend als onderdeel van de vertrouwde basis. Het SAN komt overeen met de hostnaam.

- Selecteer Opslaan.

Notitie

Als u ervoor hebt gekozen om een nieuw certificaat te genereren, moet u de vervaldatum van het certificaat vastleggen om ervoor te zorgen dat u wilt terugkeren naar de configuratiewizard en het certificaat opnieuw genereert voordat het verloopt.

Een algemene LDAP-connector configureren

Afhankelijk van de opties die u selecteert, zijn sommige wizardschermen mogelijk niet beschikbaar en is de informatie mogelijk iets anders. Voor deze voorbeeldconfiguratie wordt het inrichten van gebruikers met de klasse Gebruikersobject weergegeven voor AD LDS en de objectklasse inetOrgPerson voor OpenLDAP. Gebruik de volgende informatie om u te helpen bij uw configuratie.

Genereer een geheim token dat wordt gebruikt voor het verifiëren van Microsoft Entra-id voor de connector. Het moet minimaal 12 tekens en uniek zijn voor elke toepassing. Als u nog geen geheime generator hebt, kunt u een PowerShell-opdracht zoals hieronder gebruiken om een voorbeeld van een willekeurige tekenreeks te genereren.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Als u dit nog niet hebt gedaan, start u de wizard Microsoft ECMA2Host-configuratie vanuit het startmenu.

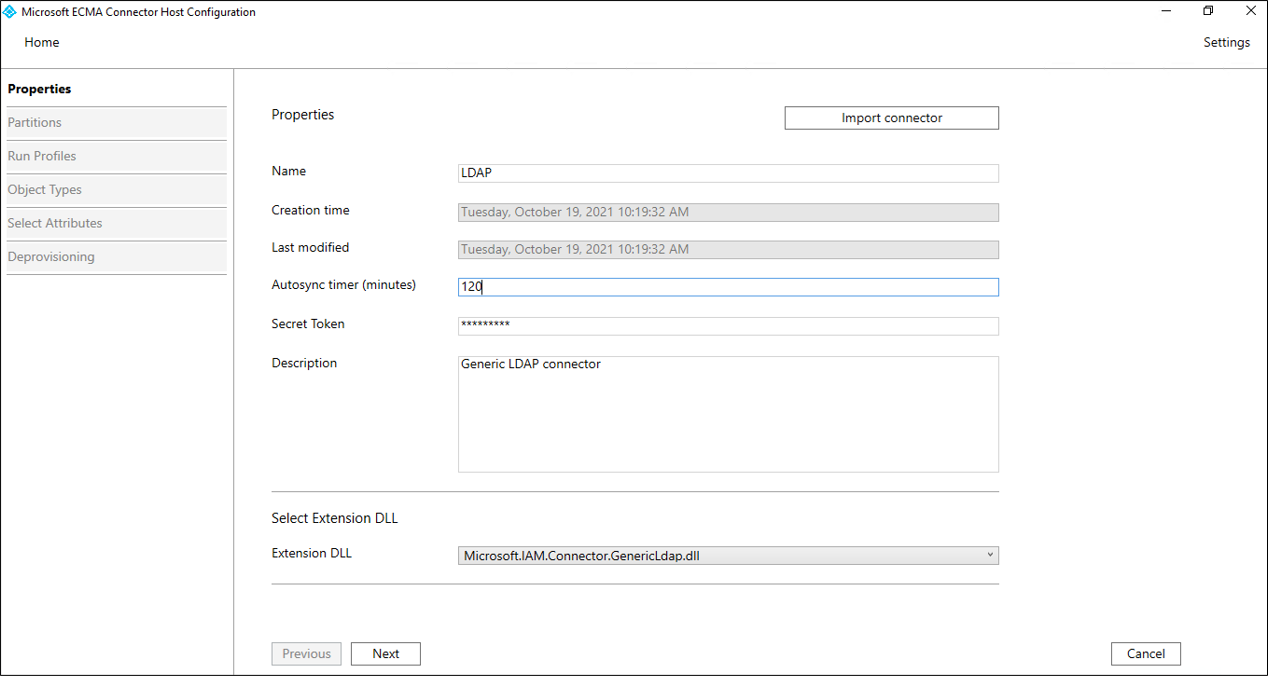

Vul op de pagina Eigenschappen de vakken in met de waarden die worden vermeld in de tabel die op de afbeelding volgt, en selecteer Volgende.

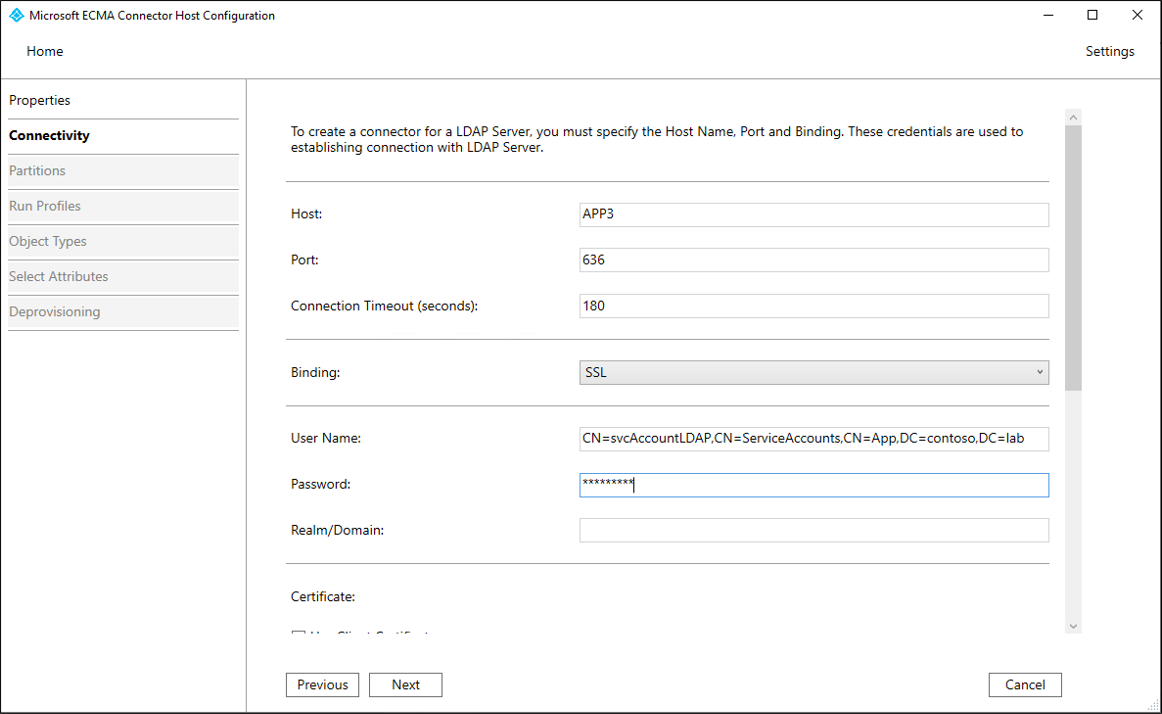

Eigenschappen Waarde Naam De naam die u hebt gekozen voor de connector, die uniek moet zijn voor alle connectors in uw omgeving. Bijvoorbeeld: LDAP.Timer voor automatische synchronisatie (minuten) 120 Token voor geheim Voer hier uw geheime token in. Deze moet minimaal 12 tekens bevatten. Extensie-DLL Selecteer Microsoft.IAM.Connector.GenericLdap.dll voor de algemene LDAP-connector. Op de pagina Connectiviteit configureert u hoe de ECMA Connector Host communiceert met de adreslijstserver en stelt u enkele configuratieopties in. Vul de vakken in met de waarden die worden vermeld in de tabel die op de afbeelding volgt, en selecteer Volgende. Wanneer u Volgende selecteert, voert de connector een query uit op de mapserver voor de configuratie.

Eigenschappen Beschrijving Host De hostnaam waar de LDAP-server zich bevindt. In dit voorbeeld wordt APP3als voorbeeldhostnaam gebruikt.Poort Het TCP-poortnummer. Als de adreslijstserver is geconfigureerd voor LDAP via SSL, gebruikt u poort 636. Gebruik Start TLSpoort 389 als u beveiliging op netwerkniveau gebruikt.Time-out van de verbinding 180 Binding Met deze eigenschap geeft u op hoe de connector wordt geverifieerd bij de adreslijstserver. Met de Basicinstelling of met deSSLinstellingTLSen geen clientcertificaat geconfigureerd, verzendt de connector een eenvoudige LDAP-binding om te verifiëren met een DN-naam en een wachtwoord. Met de ofTLSinstellingSSLen een clientcertificaat opgegeven, verzendt de connector een LDAP SASL-bindingEXTERNALom te verifiëren met een clientcertificaat.Gebruikersnaam Hoe de ECMA-connector zichzelf verifieert bij de adreslijstserver. In dit voorbeeld voor AD LDS is CN=svcAccount,CN=ServiceAccounts,CN=App,DC=contoso,DC=labde voorbeeldgebruikersnaam en voor OpenLDAP,cn=admin,dc=contoso,dc=labWachtwoord Het wachtwoord van de gebruiker die door de ECMA-connector wordt geverifieerd bij de adreslijstserver. Realm/domein Deze instelling is alleen vereist als u de optie Binding hebt geselecteerd Kerberosom het realm/domein van de gebruiker op te geven.Certificaat De instellingen in deze sectie worden alleen gebruikt als u de optie Binding hebt geselecteerd SSLofTLSals bindingsoptie.Kenmerkaliassen Het tekstvak kenmerkaliassen wordt gebruikt voor kenmerken die in het schema zijn gedefinieerd met RFC4522 syntaxis. Deze kenmerken kunnen niet worden gedetecteerd tijdens de schemadetectie en de connector heeft hulp nodig bij het identificeren van deze kenmerken. Als de mapserver bijvoorbeeld niet publiceert userCertificate;binaryen u dat kenmerk wilt inrichten, moet de volgende tekenreeks worden ingevoerd in het vak kenmerkaliassen om het kenmerk userCertificate correct te identificeren als een binair kenmerk:userCertificate;binaryAls u geen speciale kenmerken in het schema nodig hebt, kunt u dit leeg laten.Operationele kenmerken opnemen Schakel het Include operational attributes in schemaselectievakje in om ook kenmerken op te nemen die door de mapserver zijn gemaakt. Dit zijn onder andere kenmerken, zoals wanneer het object is gemaakt en de laatste updatetijd.Uitbreidbare kenmerken opnemen Schakel het Include extensible attributes in schemaselectievakje in als uitbreidbare objecten (RFC4512/4.3) worden gebruikt in de mapserver. Als u deze optie inschakelt, kan elk kenmerk worden gebruikt voor alle objecten. Als u deze optie selecteert, is het schema erg groot, dus tenzij de verbonden map deze functie gebruikt, is het raadzaam om de optie niet geselecteerd te houden.Handmatige ankerselectie toestaan Schakel dit selectievakje niet in. Notitie

Als u een probleem ondervindt met het maken van verbinding en u kunt niet doorgaan naar de pagina Algemeen , controleert u of het serviceaccount in AD LDS of de andere adreslijstserver is ingeschakeld.

Op de pagina Algemeen configureert u indien nodig de DN-naam van het deltawijzigingslogboek en aanvullende LDAP-functies. De pagina wordt vooraf ingevuld met de informatie van de LDAP-server. Controleer de weergegeven waarden en selecteer vervolgens Volgende.

Eigenschappen Beschrijving Ondersteunde SASL-mechanismen In de bovenste sectie ziet u informatie van de server zelf, inclusief de lijst met SASL-mechanismen. Servercertificaatdetails Als SSLofTLSis opgegeven, geeft de wizard het certificaat weer dat door de directoryserver wordt geretourneerd. Controleer of de verlener, het onderwerp en de vingerafdruk voor de juiste adreslijstserver zijn.Verplichte functies gevonden De connector controleert ook of de verplichte besturingselementen aanwezig zijn in de basis-DSE. Als deze besturingselementen niet worden weergegeven, wordt er een waarschuwing weergegeven. Sommige LDAP-directory's vermelden niet alle functies in de hoofd-DSE en het is mogelijk dat de connector zonder problemen werkt, zelfs als er een waarschuwing aanwezig is. Ondersteunde besturingselementen De ondersteunde besturingselementen bepalen het gedrag voor bepaalde bewerkingen Delta-Import De DN van het wijzigingslogboek is de naamgevingscontext die wordt gebruikt door het deltawijzigingslogboek, bijvoorbeeld cn=changelog. Deze waarde moet worden opgegeven om deltaimport uit te voeren. Wachtwoordkenmerk Als de adreslijstserver een ander wachtwoordkenmerk of wachtwoord-hashing ondersteunt, kunt u de bestemming voor wachtwoordwijzigingen opgeven. Partitienamen In de lijst met extra partities is het mogelijk om extra naamruimten toe te voegen die niet automatisch worden gedetecteerd. Deze instelling kan bijvoorbeeld worden gebruikt als meerdere servers een logisch cluster vormen, dat allemaal tegelijkertijd moet worden geïmporteerd. Net zoals Active Directory meerdere domeinen in één forest kan hebben, maar alle domeinen één schema delen, kan hetzelfde worden gesimuleerd door de extra naamruimten in dit vak in te voeren. Elke naamruimte kan worden geïmporteerd van verschillende servers en wordt verder geconfigureerd op de pagina Partities en hiërarchieën configureren. Op de pagina Partities behoudt u de standaardinstelling en selecteert u Volgende.

Controleer op de pagina Profielen uitvoeren of het selectievakje Exporteren en het selectievakje Volledig importeren beide zijn ingeschakeld. Selecteer Volgende.

Eigenschappen Beschrijving Export Voer een profiel uit waarmee gegevens worden geëxporteerd naar de LDAP-adreslijstserver. Dit uitvoeringsprofiel is vereist. Volledige import Uitvoeringsprofiel waarmee alle gegevens uit eerder opgegeven LDAP-bronnen worden geïmporteerd. Dit uitvoeringsprofiel is vereist. Delta-import Voer een profiel uit dat alleen wijzigingen uit LDAP importeert sinds de laatste volledige import of delta-import. Schakel dit uitvoeringsprofiel alleen in als u hebt bevestigd dat de adreslijstserver voldoet aan de vereiste vereisten. Zie de naslaginformatie over de algemene LDAP-connector voor meer informatie. Laat op de pagina Exporteren de standaardwaarden ongewijzigd en klik op Volgende.

Laat op de pagina Volledig importeren de standaardwaarden ongewijzigd en klik op Volgende.

Laat op de deltaimportpagina , indien aanwezig, de standaardwaarden ongewijzigd en klik op Volgende.

Vul op de pagina Objecttypen de vakken in en selecteer Volgende.

Eigenschappen Beschrijving Doelobject Deze waarde is de structurele objectklasse van een gebruiker in de LDAP-adreslijstserver. Bijvoorbeeld inetOrgPersonvoor OpenLDAP ofUservoor AD LDS. Geef geen hulpobjectklasse op in dit veld. Als voor de directoryserver hulpobjectklassen zijn vereist, worden deze geconfigureerd met de kenmerktoewijzingen in Azure Portal.Anker De waarden van dit kenmerk moeten uniek zijn voor elk object in de doelmap. De Microsoft Entra-inrichtingsservice voert na de eerste cyclus een query uit op de ECMA-connectorhost met behulp van dit kenmerk. Zie de volgende tabel voor AD LDS en ObjectGUIDvoor andere directoryservers. Houd er rekening mee dat de DN-naam kan worden geselecteerd als-dn-. Kenmerken met meerdere waarden, zoals hetuidkenmerk in het OpenLDAP-schema, kunnen niet worden gebruikt als ankers.Querykenmerk Dit kenmerk moet hetzelfde zijn als het anker, bijvoorbeeld objectGUIDals AD LDS de adreslijstserver is of_distinguishedNameals OpenLDAP.DN De distinguishedName van het doelobject. Houd -dn-.Automatisch gegenereerd niet ingeschakeld De volgende tabel bevat de LDAP-servers en het anker dat wordt gebruikt:

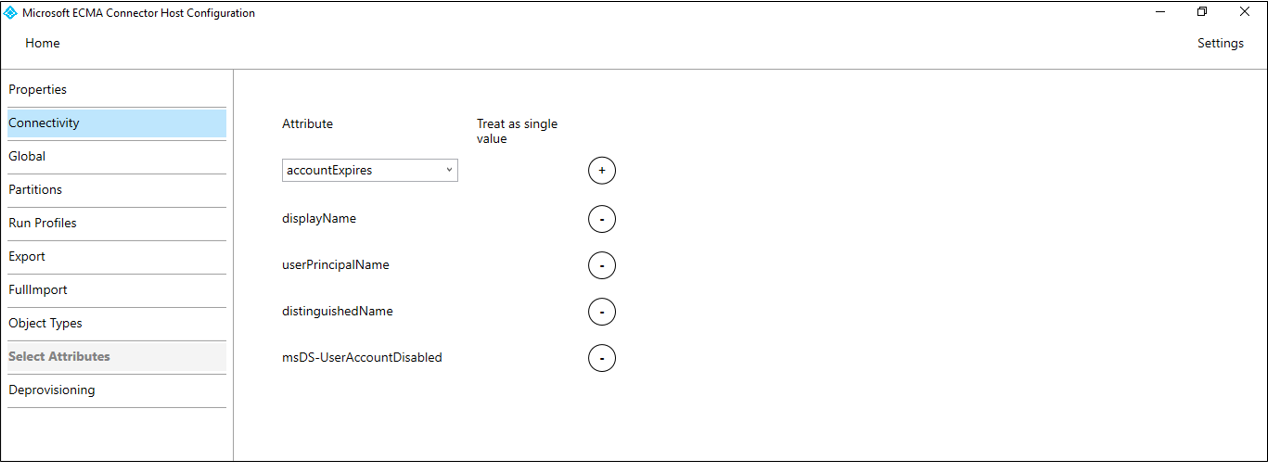

Directory Anker Microsoft AD LDS en AD GC objectGUID. U moet agentversie 1.1.846.0 of hoger gebruiken om ObjectGUIDte worden gebruikt als anker.389 Directory Server dn Apache Directory dn IBM Tivoli DS dn Isode-directory dn Novell/NetIQ eDirectory GUID DJ/DS openen dn LDAP openen dn Oracle ODSEE dn Stralende VDS dn Sun One Directory Server dn De ECMA-host detecteert de kenmerken die worden ondersteund door de doeldirectory. U kunt kiezen welke van deze kenmerken u beschikbaar wilt maken voor Microsoft Entra-id. Deze kenmerken kunnen vervolgens worden geconfigureerd in de Azure-portal voor inrichting. Voeg op de pagina Kenmerken selecteren alle kenmerken toe in de vervolgkeuzelijst, één voor één, die vereist zijn als verplichte kenmerken of die u wilt inrichten vanuit Microsoft Entra-id.

In de vervolgkeuzelijst Kenmerk wordt een kenmerk weergegeven dat is gedetecteerd in de doelmap en niet is gekozen voor het vorige gebruik van de pagina Kenmerken van de configuratiewizard selecteren.Zorg ervoor dat

Treat as single valuehet selectievakje is uitgeschakeld voor hetobjectClasskenmerk en ofuserPasswordhet is ingesteld, niet kan worden geselecteerd of gecontroleerd op hetuserPasswordkenmerk.Als u OpenLDAP gebruikt met het inetOrgPerson-schema, configureert u de zichtbaarheid voor de volgende kenmerken.

Kenmerk Behandelen als één waarde cn J e-mail J objectClass sn J userPassword J Als u OpenLDAP gebruikt met het POSIX-schema, configureert u de zichtbaarheid voor de volgende kenmerken.

Kenmerk Behandelen als één waarde _distinguishedName -dn- export_password cn J gidNumber homeDirectory e-mail J objectClass sn J uid J uidNumber userPassword J Selecteer Volgende nadat alle relevante kenmerken zijn toegevoegd.

Op de pagina Ongedaan maken kunt u opgeven of u wilt dat microsoft Entra-id gebruikers uit de directory verwijdert wanneer ze buiten het bereik van de toepassing vallen. Als dat het zo is, selecteert u onder Stroom uitschakelen de optie Verwijderen en selecteert u Onder Stroom verwijderen de optie Verwijderen. Als

Set attribute valueu deze optie kiest, zijn de kenmerken die op de vorige pagina zijn geselecteerd, niet beschikbaar om de inrichtingspagina te selecteren.

Notitie

Als u de waarde van het kenmerk Instellen gebruikt, moet u er rekening mee houden dat alleen Booleaanse waarden zijn toegestaan.

- Selecteer Voltooien.

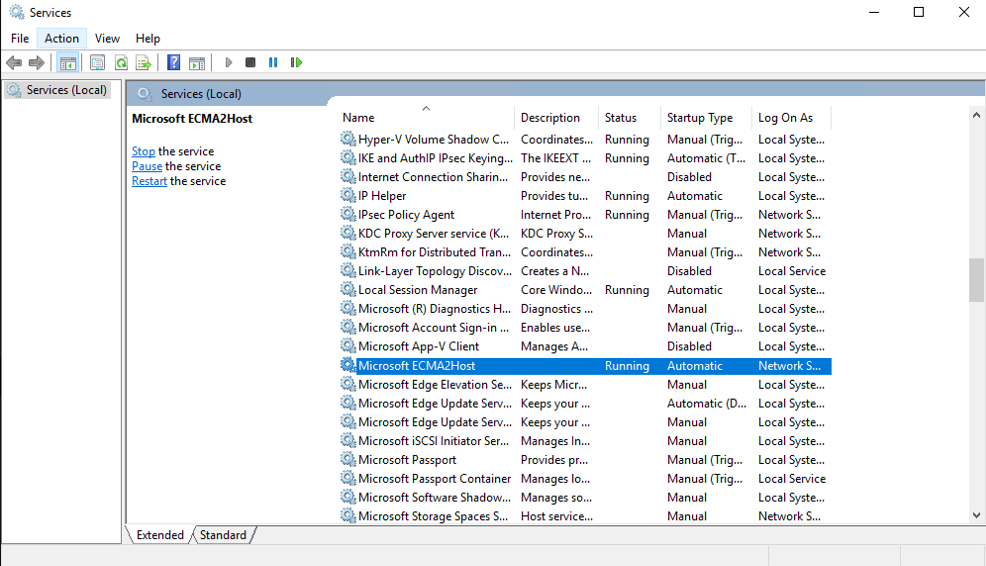

Zorg ervoor dat de ECMA2Host-service wordt uitgevoerd en kan worden gelezen vanaf de adreslijstserver

Volg deze stappen om te bevestigen dat de connectorhost is gestart en bestaande gebruikers van de adreslijstserver heeft gelezen in de connectorhost.

- Selecteer Start op de server waarop de Microsoft Entra ECMA Connector Host wordt uitgevoerd.

- Selecteer indien nodig uitvoeren en voer vervolgens services.msc in het vak in.

- Zorg ervoor dat Microsoft ECMA2Host aanwezig is in de lijst Services en wordt uitgevoerd. Als deze niet wordt uitgevoerd, selecteert u Start.

- Als u de service onlangs hebt gestart en veel gebruikersobjecten op de adreslijstserver hebt, wacht u enkele minuten totdat de connector verbinding heeft gemaakt met de adreslijstserver.

- Start PowerShell op de server waarop de Microsoft Entra ECMA Connector Host wordt uitgevoerd.

- Ga naar de map waarin de ECMA-host is geïnstalleerd, zoals

C:\Program Files\Microsoft ECMA2Host. - Ga naar de submap

Troubleshooting. - Voer het script

TestECMA2HostConnection.ps1in die map uit, zoals wordt weergegeven in het volgende voorbeeld en geef de naam van de connector en deObjectTypePathwaardecacheop als argumenten. Als uw connectorhost niet luistert op TCP-poort 8585, moet u mogelijk ook het-Portargument opgeven. Wanneer u hierom wordt gevraagd, typt u het geheime token dat is geconfigureerd voor die connector.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName LDAP -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Als in het script een foutbericht of waarschuwingsbericht wordt weergegeven, controleert u of de service wordt uitgevoerd en of de naam en het geheime token van de connector overeenkomen met de waarden die u in de configuratiewizard hebt geconfigureerd.

- Als het script de uitvoer

Falseweergeeft, heeft de connector geen vermeldingen in de bronmapserver voor bestaande gebruikers gezien. Als dit een nieuwe installatie van de adreslijstserver is, wordt dit gedrag verwacht en kunt u doorgaan in de volgende sectie. - Als de mapserver echter al een of meer gebruikers bevat, maar het script wordt weergegeven

False, geeft deze status aan dat de connector niet kan worden gelezen van de mapserver. Als u probeert in te richten, komt De Microsoft Entra-id mogelijk niet correct overeen met gebruikers in die bronmap met gebruikers in Microsoft Entra-id. Wacht enkele minuten totdat de connectorhost leesobjecten van de bestaande mapserver heeft voltooid en voer het script vervolgens opnieuw uit. Als de uitvoer blijft,Falsecontroleert u de configuratie van uw connector en de machtigingen op de directoryserver zodat de connector bestaande gebruikers kan lezen.

De verbinding van Microsoft Entra-id testen met de connectorhost

Ga terug naar het browservenster waarin u de inrichting van de toepassing in de portal hebt geconfigureerd.

Notitie

Als er een time-out optreedt in het venster, moet u de agent opnieuw selecteren.

- Meld u aan bij het Azure-portaal.

- Ga naar Ondernemingstoepassingen en de toepassing On-premises ECMA-app.

- Klik op Inrichting.

- Als Aan de slag wordt weergegeven, wijzigt u de modus in Automatisch, selecteert u in de sectie On-premises connectiviteit de agent die u zojuist hebt geïmplementeerd, en selecteert u Agent(s) toewijzen. Wacht vervolgens tien minuten. Ga anders naar Inrichting bewerken.

Voer in de sectie Beheerdersreferenties de volgende URL in. Vervang het

connectorNamegedeelte door de naam van de connector op de ECMA-host, zoalsLDAP. Als u een certificaat hebt opgegeven van uw certificeringsinstantie voor de ECMA-host, vervangt ulocalhostde hostnaam van de server waarop de ECMA-host is geïnstalleerd.Eigenschappen Weergegeven als Tenant-URL https://localhost:8585/ecma2host_connectorName/scim Voer de waarde voor Geheim token in die u hebt gedefinieerd toen u de connector maakte.

Notitie

Als u de agent zojuist aan de toepassing hebt toegewezen, wacht u tien minuten totdat de registratie is voltooid. De connectiviteitstest werkt pas als de registratie is voltooid. Door de registratie van de agent af te dwingen door de inrichtingsagent op uw server opnieuw op te starten, kan het registratieproces worden versneld. Ga naar uw server, zoek naar services in de Windows-zoekbalk, identificeer de Service Microsoft Entra Connect Provisioning Agent , klik met de rechtermuisknop op de service en start opnieuw.

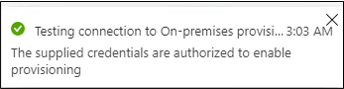

Selecteer Verbinding testen en wacht één minuut.

Nadat de verbindingstest is geslaagd en wordt aangegeven dat de opgegeven referenties zijn gemachtigd om inrichting in te schakelen, selecteert u Opslaan.

Het Microsoft Entra-schema uitbreiden (optioneel)

Als voor uw adreslijstserver aanvullende kenmerken zijn vereist die geen deel uitmaken van het standaard Microsoft Entra-schema voor gebruikers, kunt u bij het inrichten configureren om waarden van deze kenmerken op te geven van een constante, van een expressie die is getransformeerd vanuit andere Microsoft Entra-kenmerken of door het Microsoft Entra-schema uit te breiden.

Als de directoryserver vereist dat gebruikers een kenmerk hebben, zoals uidNumber voor het OpenLDAP POSIX-schema en dat kenmerk nog niet deel uitmaakt van uw Microsoft Entra-schema voor een gebruiker, en moet uniek zijn voor elke gebruiker, moet u dat kenmerk genereren op basis van andere kenmerken van de gebruiker via een expressie, of de functie directory-extensie gebruiken om dat kenmerk toe te voegen als een extensie.

Als uw gebruikers afkomstig zijn uit Active Directory-domein Services en het kenmerk in die map hebben, kunt u Microsoft Entra Connect of Microsoft Entra Connect-cloudsynchronisatie gebruiken om te configureren dat het kenmerk moet worden gesynchroniseerd van Active Directory-domein Services naar Microsoft Entra-id, zodat het beschikbaar is voor inrichting naar andere systemen.

Als uw gebruikers afkomstig zijn uit Microsoft Entra-id, moet u voor elk nieuw kenmerk dat u moet opslaan op een gebruiker, een directory-extensie definiëren. Werk vervolgens de Microsoft Entra-gebruikers bij die zijn gepland om te worden ingericht, zodat elke gebruiker een waarde van deze kenmerken krijgt.

Kenmerktoewijzingen configureren

In deze sectie configureert u de toewijzing tussen de kenmerken van de Microsoft Entra-gebruiker en de kenmerken die u eerder hebt geselecteerd in de wizard ECMA-hostconfiguratie. Later wanneer de connector een object maakt op een mapserver, worden de kenmerken van een Microsoft Entra-gebruiker vervolgens via de connector naar de mapserver verzonden om deel uit te maken van dat nieuwe object.

Selecteer in het Microsoft Entra-beheercentrum onder Bedrijfstoepassingen de toepassing on-premises ECMA-app en selecteer vervolgens de pagina Inrichten .

Selecteer Inrichting bewerken.

Vouw toewijzingen uit en selecteer Microsoft Entra-gebruikers inrichten. Als dit de eerste keer is dat u de kenmerktoewijzingen voor deze toepassing hebt geconfigureerd, is er slechts één toewijzing aanwezig voor een tijdelijke aanduiding.

Als u wilt controleren of het schema van de mapserver beschikbaar is in Microsoft Entra ID, schakelt u het selectievakje Geavanceerde opties weergeven in en selecteert u de lijst Kenmerken bewerken voor ScimOnPremises. Zorg ervoor dat alle kenmerken die in de configuratiewizard zijn geselecteerd, worden vermeld. Als dat niet het is, wacht u enkele minuten totdat het schema is vernieuwd, selecteert u Kenmerktoewijzing in de navigatieregel en selecteert u vervolgens de lijst Met kenmerken bewerken voor ScimOnPremises opnieuw om de pagina opnieuw te laden. Zodra u de vermelde kenmerken ziet, annuleert u deze pagina om terug te keren naar de lijst met toewijzingen.

Elke gebruiker in een directory moet een unieke DN-naam hebben. U kunt opgeven hoe de connector een DN-naam moet maken met behulp van een kenmerktoewijzing. Selecteer Nieuwe toewijzing toevoegen. Gebruik de waarden in het volgende voorbeeld om de toewijzing te maken, waarbij u de DN-namen in de expressie wijzigt zodat deze overeenkomt met die van de organisatie-eenheid of andere container in uw doelmap.

- Toewijzingstype: expressie

- Expressie, als het inrichten in AD LDS:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",CN=CloudUsers,CN=App,DC=Contoso,DC=lab") - Expressie, als deze wordt ingericht in OpenLDAP:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",DC=Contoso,DC=lab") - Doelkenmerk:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:-dn- - Pas deze toewijzing toe: alleen tijdens het maken van objecten

Als voor de directoryserver meerdere structurele objectklassewaarden of hulpobjectklassewaarden zijn vereist, moet u in het

objectClasskenmerk worden opgegeven en vervolgens een toewijzing toevoegen aan dat kenmerk. Voor dit voorbeeld van het inrichten in AD LDS is het toewijzen van deobjectClassinrichting niet vereist, maar mogelijk nodig voor andere directoryservers of andere schema's. Als u een toewijzing wiltobjectClasstoevoegen, selecteert u Nieuwe toewijzing toevoegen. Gebruik de waarden in het volgende voorbeeld om de toewijzing te maken, waarbij u de objectklassenamen in de expressie wijzigt zodat deze overeenkomt met die van het doelmapschema.- Toewijzingstype: expressie

- Expressie, als het inetOrgPerson-schema wordt ingericht:

Split("inetOrgPerson",",") - Expressie, als het POSIX-schema wordt ingericht:

Split("inetOrgPerson,posixAccount,shadowAccount",",") - Doelkenmerk:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:objectClass - Pas deze toewijzing toe: alleen tijdens het maken van objecten

Als u in AD LDS inricht en er een toewijzing is van userPrincipalName naar PLACEHOLDER, klikt u op die toewijzing en bewerkt u deze. Gebruik de onderstaande waarden om de toewijzing bij te werken.

- Toewijzingstype: direct

- Bronkenmerk:

userPrincipalName - Doelkenmerk:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPrincipalName - Overeenkomende prioriteit: 1

- Pas deze toewijzing toe: alleen tijdens het maken van objecten

Als u in AD LDS inricht, voegt u een toewijzing toe voor isSoftDeleted. Selecteer Nieuwe toewijzing toevoegen. Gebruik de onderstaande waarden om de toewijzing te maken.

- Toewijzingstype: direct

- Bronkenmerk:

isSoftDeleted - Doelkenmerk:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:msDS-UserAccountDisabled

Voor elk van de toewijzingen in de volgende tabel voor uw adreslijstserver selecteert u Nieuwe toewijzing toevoegen en geeft u de bron- en doelkenmerken op. Als u inricht in een bestaande map met bestaande gebruikers, moet u de toewijzing bewerken voor het kenmerk dat gebruikelijk is om de overeenkomende objecten in te stellen met behulp van dit kenmerk voor dat kenmerk . Meer informatie over kenmerktoewijzing vindt u hier.

Voor AD LDS:

Toewijzingstype Bronkenmerk Doelkenmerk Direct displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:displayNameVoor OpenLDAP:

Toewijzingstype Bronkenmerk Doelkenmerk Direct displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:cnDirect surnameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:snDirect userPrincipalNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:mailVoor OpenLDAP met het POSIX-schema moet u ook de

gidNumber,homeDirectoryuidenuidNumberkenmerken opgeven. Elke gebruiker vereist een uniekeuiden een uniekeuidNumber. Meestal wordt dehomeDirectoryexpressie ingesteld door een expressie die is afgeleid van de gebruikers-id van de gebruiker. Als deuidgebruiker bijvoorbeeld wordt gegenereerd door een expressie die is afgeleid van de principal-naam van de gebruiker, kan de waarde voor de basismap van die gebruiker worden gegenereerd door een vergelijkbare expressie die ook is afgeleid van de principal-naam van de gebruiker. En afhankelijk van uw use-case wilt u mogelijk dat alle gebruikers zich in dezelfde groep bevinden, dus zou u degidNumbervan een constante toewijzen.Toewijzingstype Bronkenmerk Doelkenmerk Expression ToLower(Word([userPrincipalName], 1, "@"), )urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidDirect (kenmerk specifiek voor uw directory) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidNumberExpression Join("/", "/home", ToLower(Word([userPrincipalName], 1, "@"), ))urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:homeDirectoryConstante 10000urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:gidNumberAls u in een andere map dan AD LDS inricht, voegt u een toewijzing toe waaraan

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPasswordeen eerste willekeurig wachtwoord voor de gebruiker wordt ingesteld. Voor AD LDS is er geen toewijzing voor userPassword.Selecteer Opslaan.

Zorg ervoor dat gebruikers worden ingericht voor de toepassing over de vereiste kenmerken in Microsoft Entra-id

Als er personen zijn die bestaande gebruikersaccounts hebben in de LDAP-directory, moet u ervoor zorgen dat de Microsoft Entra-gebruikersweergave beschikt over de kenmerken die vereist zijn voor overeenkomende waarden.

Als u van plan bent om nieuwe gebruikers te maken in de LDAP-directory, moet u ervoor zorgen dat de Microsoft Entra-weergaven van deze gebruikers de bronkenmerken hebben die vereist zijn voor het gebruikersschema van de doelmap.

U kunt de Microsoft Graph PowerShell-cmdlets gebruiken om het controleren van gebruikers op de vereiste kenmerken te automatiseren.

Stel dat uw inrichting vereist dat gebruikers drie kenmerken DisplayNamehebben,surname en extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty. U kunt de Get-MgUser cmdlet gebruiken om elke gebruiker op te halen en te controleren of de vereiste kenmerken aanwezig zijn. Houd er rekening mee dat de Graph v1.0-cmdlet Get-MgUser standaard geen directory-extensiekenmerken van een gebruiker retourneert, tenzij de kenmerken in de aanvraag zijn opgegeven als een van de eigenschappen die moeten worden geretourneerd.

$userPrincipalNames = (

"alice@contoso.com",

"bob@contoso.com",

"carol@contoso.com" )

$requiredBaseAttributes = ("DisplayName","surname")

$requiredExtensionAttributes = ("extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty")

$select = "id"

foreach ($a in $requiredExtensionAttributes) { $select += ","; $select += $a;}

foreach ($a in $requiredBaseAttributes) { $select += ","; $select += $a;}

foreach ($un in $userPrincipalNames) {

$nu = Get-MgUser -UserId $un -Property $select -ErrorAction Stop

foreach ($a in $requiredBaseAttributes) { if ($nu.$a -eq $null) { write-output "$un missing $a"} }

foreach ($a in $requiredExtensionAttributes) { if ($nu.AdditionalProperties.ContainsKey($a) -eq $false) { write-output "$un missing $a" } }

}

Bestaande gebruikers verzamelen uit de LDAP-directory

Veel LDAP-directory's, zoals Active Directory, bevatten een opdracht die een lijst van gebruikers produceert.

Bepaal welke van de gebruikers in die directory binnen het bereik vallen als gebruikers van de toepassing. Deze keuze is afhankelijk van de configuratie van uw toepassing. Voor sommige toepassingen is elke bestaande gebruiker in een LDAP-directory een geldige gebruiker. Voor andere toepassingen moet de gebruiker mogelijk een bepaald kenmerk hebben of lid zijn van een groep in die directory.

Voer de opdracht uit waarmee die subset van gebruikers uit uw LDAP-directory wordt opgehaald. Zorg ervoor dat de uitvoer de kenmerken bevat van gebruikers die worden gebruikt voor overeenkomende Microsoft Entra-id. Voorbeelden van deze kenmerken zijn werknemers-id, accountnaam en e-mailadres.

Deze opdracht in Windows met behulp van het AD LDS-programma

csvdeproduceert bijvoorbeeld een CSV-bestand in de huidige bestandssysteemmap met hetuserPrincipalNamekenmerk van elke persoon in de map:$out_filename = ".\users.csv" csvde -f $out_filename -l userPrincipalName,cn -r "(objectclass=person)"Breng indien nodig het CSV-bestand met de lijst met van gebruikers over naar een systeem waarop de Microsoft Graph PowerShell-cmdlets zijn geïnstalleerd.

Nu u een lijst hebt met alle gebruikers die zijn verkregen uit de toepassing, komt u overeen met die gebruikers uit het gegevensarchief van de toepassing met gebruikers in Microsoft Entra-id. Voordat u verder gaat, moet u de informatie bekijken over Overeenkomende gebruikers in het bron- en doelsysteem.

De id's van de gebruikers in Microsoft Entra-id ophalen

In deze sectie wordt beschreven hoe u kunt communiceren met Microsoft Entra ID met behulp van Microsoft Graph PowerShell-cmdlets .

De eerste keer dat uw organisatie deze cmdlets gebruikt voor dit scenario, moet u de rol Globale beheerder hebben om Microsoft Graph PowerShell te kunnen gebruiken in uw tenant. Volgende interacties kunnen een rol met lagere bevoegdheden gebruiken, zoals:

- Gebruikersbeheerder, als u verwacht nieuwe gebruikers te maken.

- Toepassingsbeheerder of identiteitsbeheerbeheerder, als u alleen toepassingsroltoewijzingen beheert.

Open PowerShell.

Als u de Microsoft Graph PowerShell-modules nog niet hebt geïnstalleerd, installeer dan de module

Microsoft.Graph.Usersen andere met behulp van deze opdracht:Install-Module Microsoft.GraphAls u de modules al hebt geïnstalleerd, controleer dan of u een recente versie gebruikt:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsVerbinding maken met Microsoft Entra-id:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Als dit de eerste keer is dat u deze opdracht hebt gebruikt, moet u mogelijk toestemming geven voor de Microsoft Graph-opdrachtregelprogramma's om deze machtigingen te hebben.

Lees de lijst van gebruikers verkregen uit het gegevensarchief van de toepassing in de PowerShell-sessie. Als de lijst van gebruikers zich in een CSV-bestand bevindt, kunt u de PowerShell-cmdlet

Import-Csvgebruiken en de naam van het bestand uit de vorige sectie opgeven als argument.Als het bestand dat is verkregen uit SAP Cloud Identity Services bijvoorbeeld de naam Users-exported-from-sap.csv heeft en zich in de huidige map bevindt, voert u deze opdracht in.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Als u een database of map gebruikt, voert u de volgende opdracht in als het bestand de naam users.csv heeft en zich in de huidige map bevindt:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Kies de kolom van het users.csv-bestand dat overeenkomt met een kenmerk van een gebruiker in Microsoft Entra-id.

Als u SAP Cloud Identity Services gebruikt, is de standaardtoewijzing het SAP SCIM-kenmerk

userNamemet het kenmerkuserPrincipalNameMicrosoft Entra-id:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Als u bijvoorbeeld een database of map gebruikt, hebt u mogelijk gebruikers in een database waarin de waarde in de kolom met de naam

EMaildezelfde waarde heeft als in het kenmerkuserPrincipalNameMicrosoft Entra:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Haal de id's van die gebruikers op in Microsoft Entra ID.

Het volgende PowerShell-script gebruikt de eerder aangegeven waarden

$dbusers,$db_match_column_nameen$azuread_match_attr_name. Er wordt een query uitgevoerd op De Microsoft Entra-id om een gebruiker te zoeken die een kenmerk heeft met een overeenkomende waarde voor elke record in het bronbestand. Als er veel gebruikers zijn in het bestand dat is verkregen uit de bron-SAP Cloud Identity Services, -database of -map, kan het enkele minuten duren voordat dit script is voltooid. Als u geen kenmerk hebt in Microsoft Entra ID met de waarde en eencontainsof andere filterexpressie moet gebruiken, moet u dit script aanpassen en dat in stap 11 hieronder om een andere filterexpressie te gebruiken.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Bekijk de resultaten van de voorgaande query's. Kijk of een van de gebruikers in SAP Cloud Identity Services, de database of map zich niet in Microsoft Entra ID kan bevinden vanwege fouten of ontbrekende overeenkomsten.

Het volgende PowerShell-script geeft de aantallen records weer die niet zijn gevonden:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Wanneer het script is voltooid, wordt er een fout weergegeven als records uit de gegevensbron zich niet in Microsoft Entra-id bevinden. Als niet alle records voor gebruikers uit het gegevensarchief van de toepassing zich kunnen bevinden als gebruikers in Microsoft Entra ID, moet u onderzoeken welke records niet overeenkomen en waarom.

Iemands e-mailadres en userPrincipalName zijn bijvoorbeeld gewijzigd in Microsoft Entra-id zonder dat de bijbehorende

maileigenschap wordt bijgewerkt in de gegevensbron van de toepassing. Of de gebruiker heeft de organisatie misschien al verlaten, maar is nog aanwezig in de gegevensbron van de toepassing. Of er is mogelijk een leverancier- of superbeheerdersaccount in de gegevensbron van de toepassing die niet overeenkomt met een specifieke persoon in Microsoft Entra-id.Als er gebruikers zijn die zich niet konden bevinden in Microsoft Entra-id of niet actief waren en zich konden aanmelden, maar u hun toegang wilt laten controleren of hun kenmerken bijgewerkt in SAP Cloud Identity Services, de database of map, moet u de toepassing, de overeenkomende regel bijwerken of Microsoft Entra-gebruikers voor hen maken. Zie toewijzingen en gebruikersaccounts beheren in toepassingen die niet overeenkomen met gebruikers in Microsoft Entra-id voor meer informatie over welke wijziging moet worden aangebracht.

Als u de optie kiest om gebruikers te maken in Microsoft Entra ID, kunt u gebruikers bulksgewijs maken met behulp van:

- Een CSV-bestand, zoals beschreven in gebruikers bulksgewijs maken in het Microsoft Entra-beheercentrum

- De cmdlet New-MgUser

Zorg ervoor dat deze nieuwe gebruikers worden gevuld met de kenmerken die vereist zijn voor Microsoft Entra-id, zodat deze later overeenkomen met de bestaande gebruikers in de toepassing, en de kenmerken die zijn vereist voor Microsoft Entra-id, inclusief

userPrincipalName,mailNicknameendisplayName. DezeuserPrincipalNamemoet uniek zijn voor alle gebruikers in de directory.U hebt bijvoorbeeld gebruikers in een database waarin de waarde in de kolom met de naam

EMailde waarde is die u wilt gebruiken als microsoft Entra user principal Name, de waarde in de kolomAliasbevat de e-mailnaam van Microsoft Entra ID en de waarde in de kolomFull namebevat de weergavenaam van de gebruiker:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Vervolgens kunt u dit script gebruiken om Microsoft Entra-gebruikers te maken voor gebruikers in SAP Cloud Identity Services, de database of directory die niet overeenkomen met gebruikers in Microsoft Entra ID. Houd er rekening mee dat u dit script mogelijk moet wijzigen om extra Microsoft Entra-kenmerken toe te voegen die nodig zijn in uw organisatie, of als dat niet

mailNicknameuserPrincipalNamehet$azuread_match_attr_nameenige is, om dat Microsoft Entra-kenmerk op te geven.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Nadat u ontbrekende gebruikers aan Microsoft Entra ID hebt toegevoegd, voert u het script opnieuw uit vanaf stap 7. Voer vervolgens het script uit vanaf stap 8. Controleer dat er geen fouten worden gerapporteerd.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Gebruikers toewijzen aan een toepassing

Nu u de Microsoft Entra ECMA Connector-host hebt die met Microsoft Entra-id praat en de kenmerktoewijzing is geconfigureerd, kunt u doorgaan met het configureren van wie het bereik voor inrichting heeft.

Belangrijk

Als u bent aangemeld met de rol Hybrid Identity Administrator, moet u zich afmelden en aanmelden met een account met ten minste de rol Toepassingsbeheerder voor deze sectie. De rol Hybrid Identity Administrator heeft geen machtigingen om gebruikers toe te wijzen aan toepassingen.

Als er bestaande gebruikers in de LDAP-directory staan, moet u toepassingsroltoewijzingen maken voor die bestaande gebruikers in Microsoft Entra-id. Zie voor meer informatie over het bulksgewijs maken van toepassingsroltoewijzingen, voor meer informatie over het bulksgewijs maken New-MgServicePrincipalAppRoleAssignedTovan bestaande gebruikers van een toepassing in Microsoft Entra ID.

Als de LDAP-directory leeg is, selecteert u een testgebruiker uit Microsoft Entra-id met de vereiste kenmerken en wordt deze ingericht voor de adreslijstserver van de toepassing.

- Zorg ervoor dat de gebruiker alle eigenschappen heeft die worden toegewezen aan de vereiste kenmerken van het directoryserverschema.

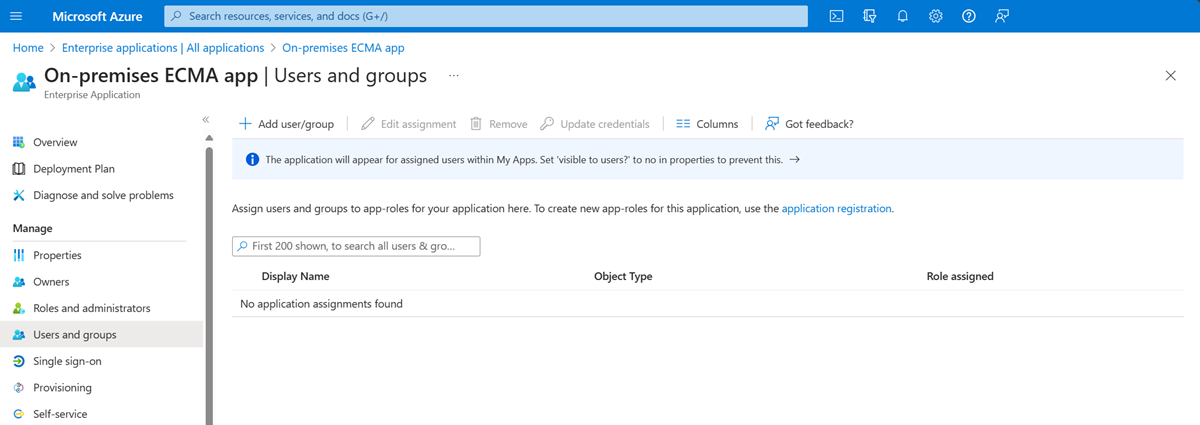

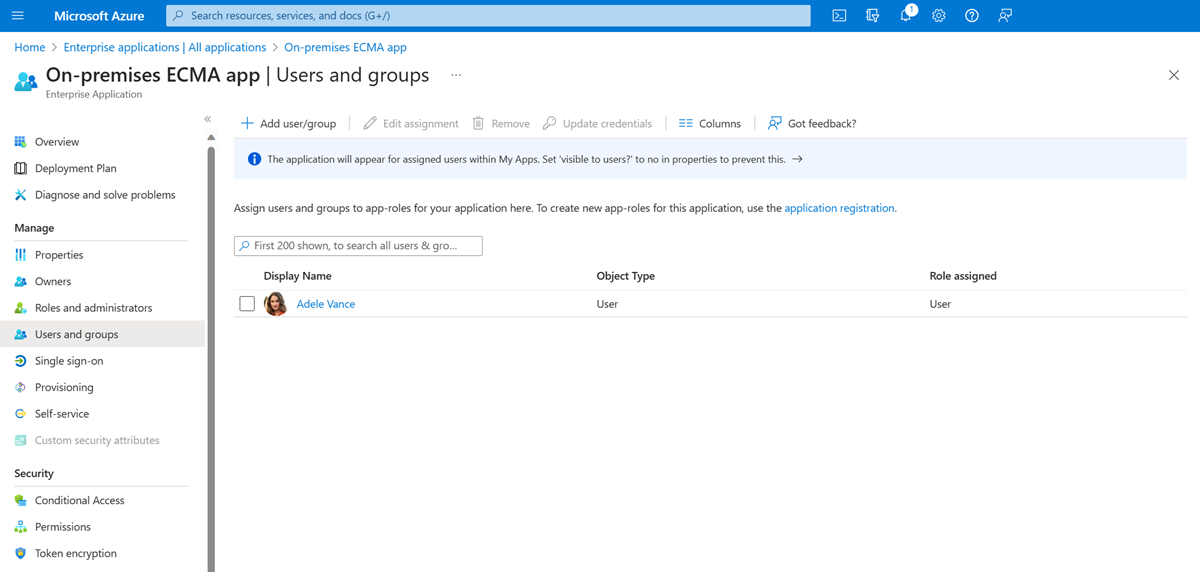

- Selecteer Ondernemingstoepassingen in de Azure-portal.

- Selecteer de toepassing On-premises ECMA-app.

- Selecteer aan de linkerkant onder Beheren de optie Gebruikers en groepen.

- Selecteer Gebruiker/groep toevoegen.

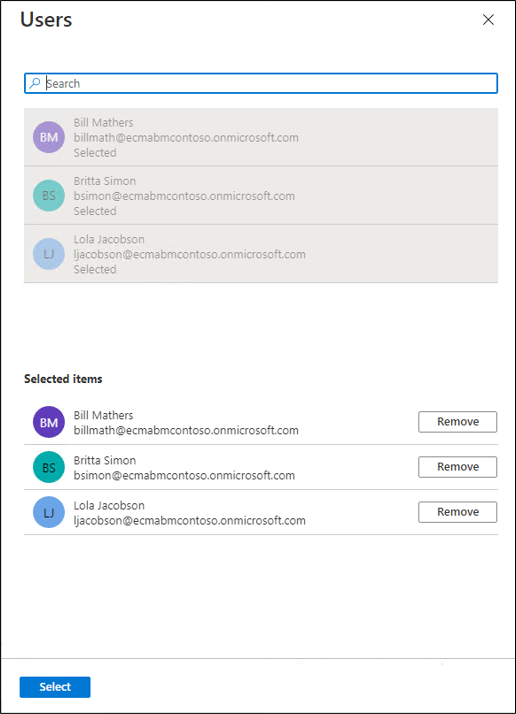

- Selecteer Geen geselecteerd onder Gebruikers.

- Selecteer een gebruiker aan de rechterkant en selecteer de knop Selecteren .

- Selecteer nu Toewijzen.

Testinrichting

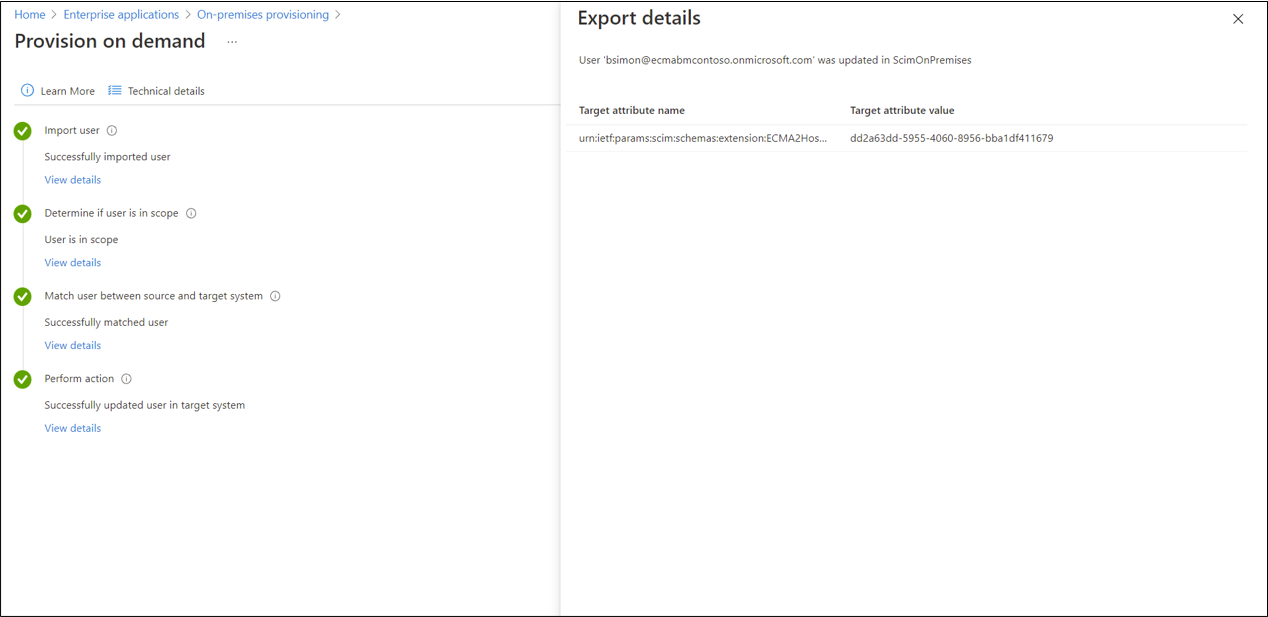

Nu uw kenmerken zijn toegewezen en er een eerste gebruiker is toegewezen, kunt u inrichting op aanvraag testen met een van uw gebruikers.

Selecteer Start op de server waarop de Microsoft Entra ECMA Connector Host wordt uitgevoerd.

Voer uitvoeren en vervolgens services.msc in het vak in.

Zorg ervoor dat zowel de Microsoft Entra Connect Provisioning Agent-service als de Microsoft ECMA2Host-services worden uitgevoerd in de lijst Services. Als dat niet zo is, selecteert u Starten.

Selecteer Ondernemingstoepassingen in de Azure-portal.

Selecteer de toepassing On-premises ECMA-app.

Selecteer aan de linkerkant Inrichting.

Selecteer Op aanvraag inrichten.

Na enkele seconden wordt het bericht De gebruiker is gemaakt in het doelsysteem weergegeven, samen met een lijst met de gebruikerskenmerken. Als er in plaats daarvan een fout wordt weergegeven, raadpleegt u het oplossen van inrichtingsfouten.

Inrichten van gebruikers starten

Nadat de test van inrichting op aanvraag is geslaagd, voegt u de resterende gebruikers toe.

- Selecteer de toepassing in Azure Portal.

- Selecteer aan de linkerkant onder Beheren de optie Gebruikers en groepen.

- Zorg ervoor dat alle gebruikers zijn toegewezen aan de toepassingsrol.

- Ga terug naar de configuratiepagina van de inrichting.

- Zorg ervoor dat het bereik is ingesteld op alleen toegewezen gebruikers en groepen, schakel de inrichtingsstatus in op Aan en selecteer Opslaan.

- Wacht enkele minuten totdat het inrichten is gestart. Dit kan maximaal 40 minuten duren. Nadat de inrichtingstaak is voltooid, zoals beschreven in de volgende sectie,

Problemen met het inrichten oplossen

Als er een fout wordt weergegeven, selecteert u Inrichtingslogboeken weergeven. Zoek in het logboek naar een rij met de status Fout en klik op die rij.

Als het foutbericht Kan gebruiker niet maken is, controleert u de kenmerken die worden weergegeven aan de hand van de vereisten van het directoryschema.

Ga naar het tabblad Probleemoplossing en aanbevelingen voor meer informatie.

Als het foutbericht over het oplossen van problemen bevat dat een objectClass-waarde is invalid per syntax, moet u ervoor zorgen dat de toewijzing van het inrichtingskenmerk aan het objectClass kenmerk alleen namen bevat van objectklassen die worden herkend door de mapserver.

Zie problemen met het inrichten van on-premises toepassingen oplossen voor andere fouten.

Als u de inrichting voor deze toepassing wilt onderbreken, kunt u op de configuratiepagina van de inrichting de inrichtingsstatus wijzigen in Uit en Opslaan selecteren. Met deze actie wordt de inrichtingsservice niet meer uitgevoerd in de toekomst.

Controleer of de gebruikers zijn ingericht

Nadat u hebt gewacht, controleert u de adreslijstserver om ervoor te zorgen dat gebruikers worden ingericht. De query die u op de directoryserver uitvoert, is afhankelijk van de opdrachten die uw directoryserver biedt.

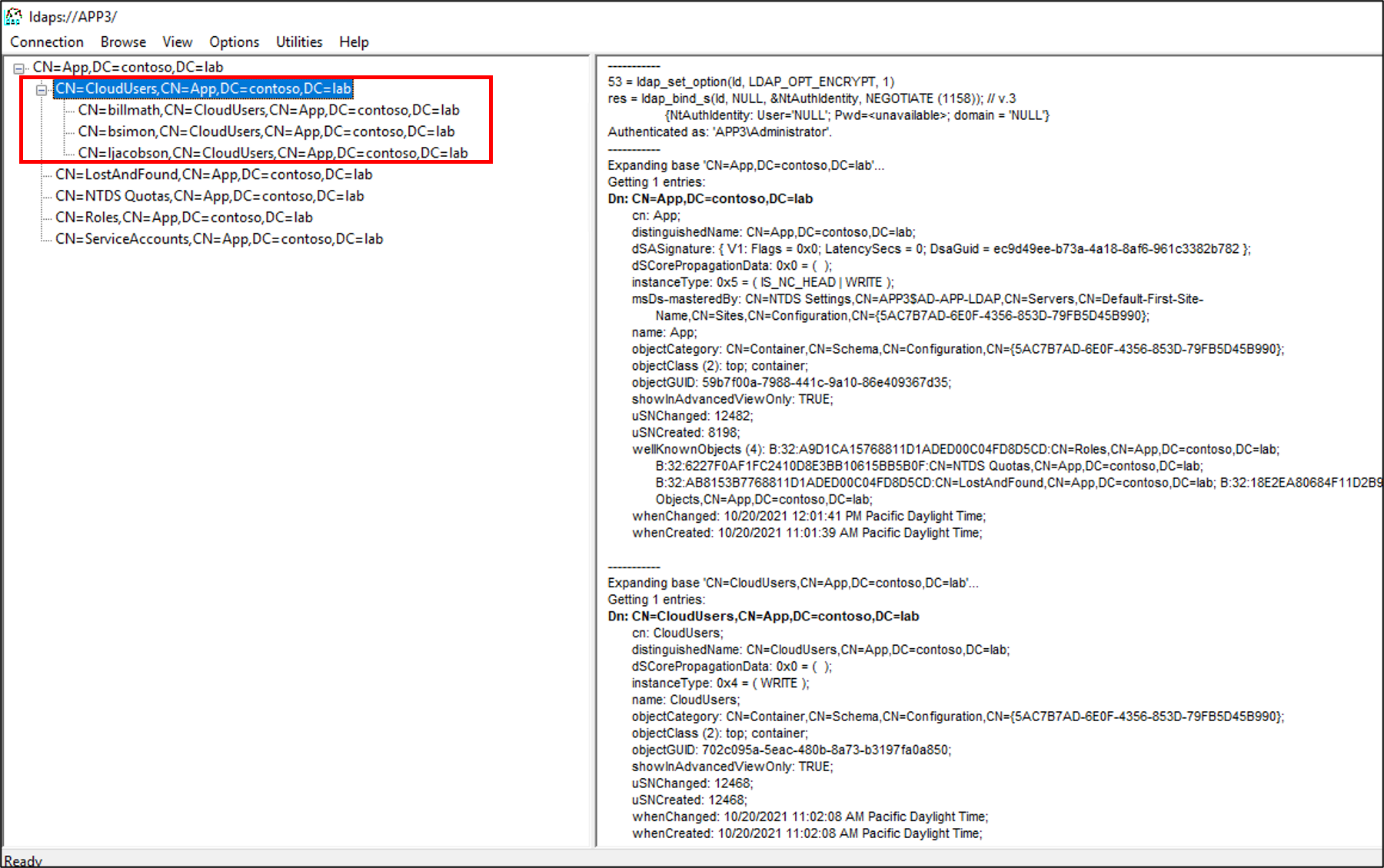

De volgende instructies laten zien hoe u AD LDS controleert.

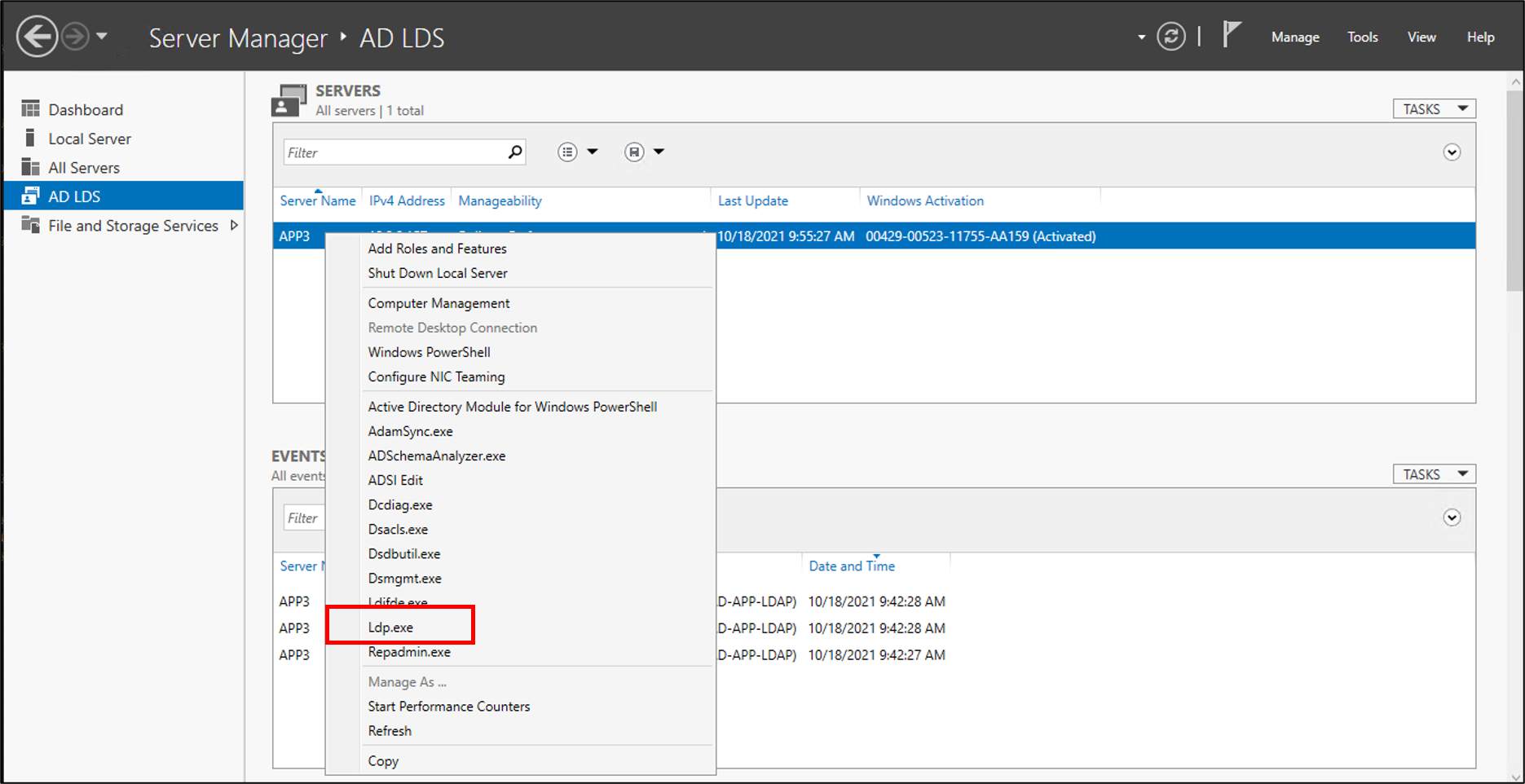

- Open Serverbeheer en selecteer AD LDS aan de linkerkant.

- Klik met de rechtermuisknop op uw exemplaar van AD LDS en selecteer ldp.exe in het pop-upvenster.

- Selecteer bovenaan ldp.exe Verbinding en Verbinding maken.

- Voer de volgende informatie in en klik op OK.

- Selecteer bovenaan onder Verbinding de optie Verbinden.

- Behoud de standaardwaarden en klik op OK.

- Selecteer bovenaan Weergave en Structuur

- Voer voor de BaseDN CN=App,DC=contoso,DC=lab in en klik op OK.

- Vouw aan de linkerkant de DN uit en klik op CN=CloudUsers,CN=App,DC=contoso,DC=lab. U ziet nu uw gebruikers die zijn ingericht vanuit Microsoft Entra-id.

De volgende instructies laten zien hoe u OpenLDAP controleert.

- Open een terminalvenster met een opdrachtshell op het systeem met OpenLDAP.

- Typ de opdracht

ldapsearch -D "cn=admin,dc=contoso,dc=lab" -W -s sub -b dc=contoso,dc=lab -LLL (objectclass=inetOrgPerson) - Controleer of de resulterende LDIF de gebruikers bevat die zijn ingericht vanuit Microsoft Entra-id.