Microsoft Entra-rollen toewijzen (preview)

Rechtenbeheer ondersteunt de toegangslevenscyclus voor verschillende resourcetypen, zoals toepassingen, SharePoint-sites, groepen en Teams. Soms hebben gebruikers extra machtigingen nodig om deze resources op specifieke manieren te kunnen gebruiken. Een gebruiker moet bijvoorbeeld toegang hebben tot de Power BI-dashboards van uw organisatie, maar heeft de rol Power BI-beheerder nodig om metrische gegevens voor de hele organisatie weer te geven. Hoewel andere Functies van Microsoft Entra ID, zoals roltoewijsbare groepen, deze Microsoft Entra-roltoewijzingen mogelijk ondersteunen, is de toegang die via deze methoden wordt verleend, minder expliciet. U beheert bijvoorbeeld het lidmaatschap van een groep in plaats van de roltoewijzingen van gebruikers rechtstreeks te beheren.

Door Microsoft Entra-rollen toe te wijzen aan werknemers en gasten, met behulp van Rechtenbeheer, kunt u de rechten van een gebruiker bekijken om snel te bepalen welke rollen aan die gebruiker zijn toegewezen. Wanneer u een Microsoft Entra-rol opneemt als een resource in een toegangspakket, kunt u ook opgeven of die roltoewijzing 'in aanmerking komt' of 'actief' is.

Het toewijzen van Microsoft Entra-rollen via toegangspakketten helpt bij het efficiënt beheren van roltoewijzingen op schaal en verbetert de levenscyclus van roltoewijzingen.

Scenario's voor Roltoewijzing van Microsoft Entra met behulp van toegangspakketten

Stel dat uw organisatie onlangs 50 nieuwe werknemers heeft ingehuurd voor het ondersteuningsteam en dat u de taak hebt om deze nieuwe werknemers toegang te geven tot de resources die ze nodig hebben. Deze werknemers hebben toegang nodig tot de ondersteuningsgroep en bepaalde ondersteuningsgerelateerde toepassingen. Ze hebben ook drie Microsoft Entra-rollen nodig, waaronder de rol Helpdeskbeheerder , om hun taken uit te voeren. In plaats van elk van de 50 werknemers afzonderlijk toe te wijzen aan alle resources en rollen, kunt u een toegangspakket instellen met de SharePoint-site, groep en de specifieke Microsoft Entra-rollen. Vervolgens kunt u het toegangspakket zo configureren dat managers goedkeurders zijn en de koppeling delen met het ondersteuningsteam.

Nieuwe leden die lid worden van het ondersteuningsteam kunnen nu toegang tot dit toegangspakket aanvragen in Mijn toegang en toegang krijgen tot alles wat ze nodig hebben zodra hun manager de aanvraag goedkeurt. Dit bespaart u tijd en energie omdat het ondersteuningsteam van plan is wereldwijd uit te breiden, ~1000 nieuwe werknemers in te huren, maar u hoeft niet langer elke persoon handmatig toe te wijzen aan een toegangspakket.

PIM-toegangsnotitie:

Notitie

U wordt aangeraden Privileged Identity Management te gebruiken om Just-In-Time-toegang te bieden tot een gebruiker om een taak uit te voeren waarvoor verhoogde machtigingen zijn vereist. Deze machtigingen worden verstrekt via de Microsoft Entra-rollen, die zijn gelabeld als 'privileged', in onze documentatie hier: ingebouwde Microsoft Entra-rollen. Rechtenbeheer is beter geschikt voor het toewijzen van gebruikers een bundel resources, waaronder een Microsoft Entra-rol, die nodig is om een taak uit te voeren. Gebruikers die zijn toegewezen aan toegangspakketten, hebben meestal langdurigere toegang tot resources. Hoewel u wordt aangeraden om rollen met hoge bevoegdheden te beheren via Privileged Identity Management, kunt u geschiktheid voor deze rollen instellen via toegangspakketten in Rechtenbeheer.

Vereisten

Voor het gebruik van deze functie zijn Microsoft Entra ID-governance- of Microsoft Entra Suite-licenties vereist. Zie Microsoft Entra ID-governance basisprincipes van licenties om de juiste licentie voor uw vereisten te vinden.

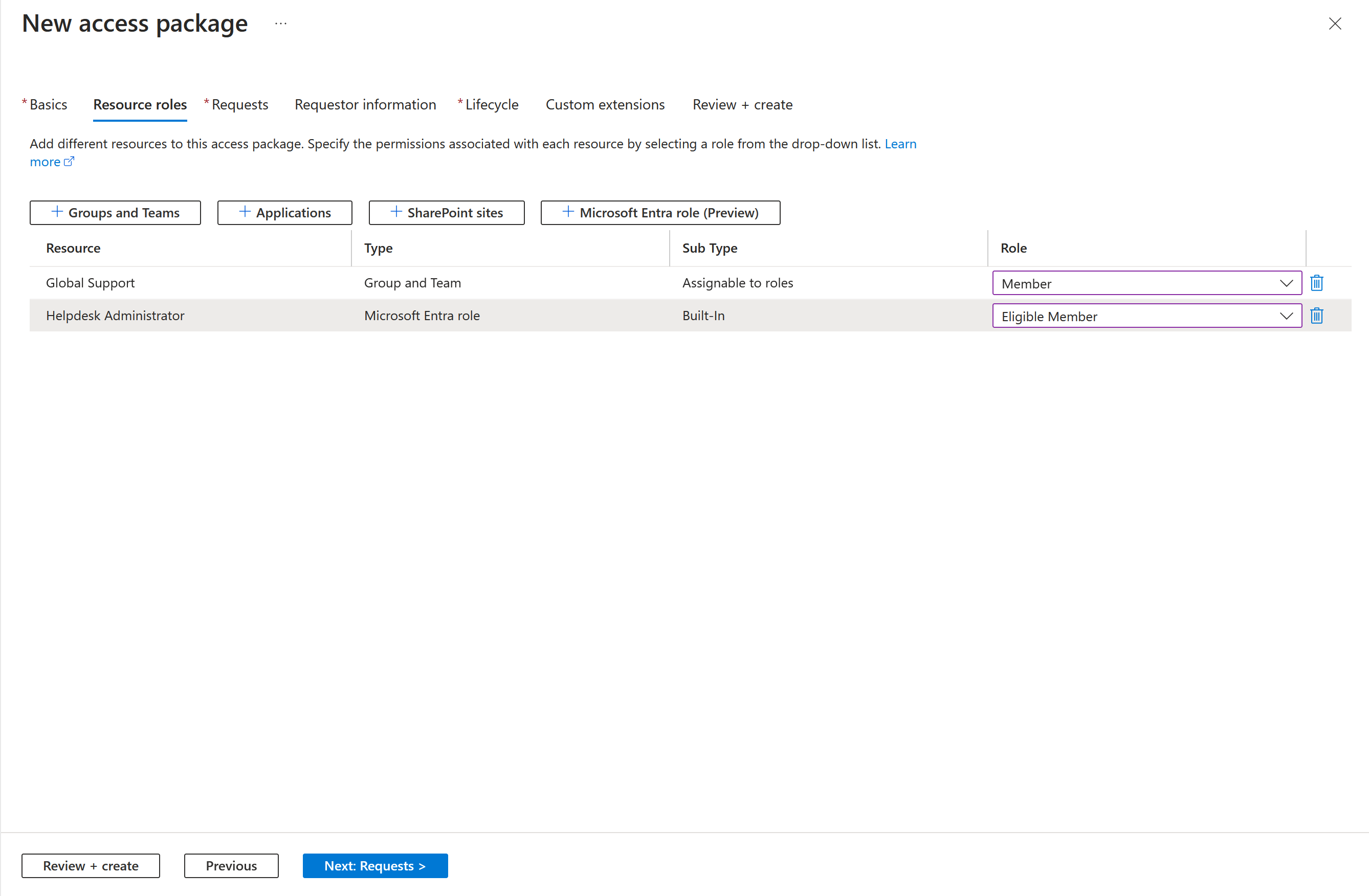

Een Microsoft Entra-rol toevoegen als een resource in een toegangspakket

Volg deze stappen om de lijst van incompatibele groepen of andere toegangspakketten te wijzigen voor een bestaand toegangspakket:

Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar toegangspakketten voor identiteitsbeheerrechten>>.

Open op de pagina Access-pakketten het toegangspakket waaraan u resourcerollen wilt toevoegen en selecteer Resourcerollen.

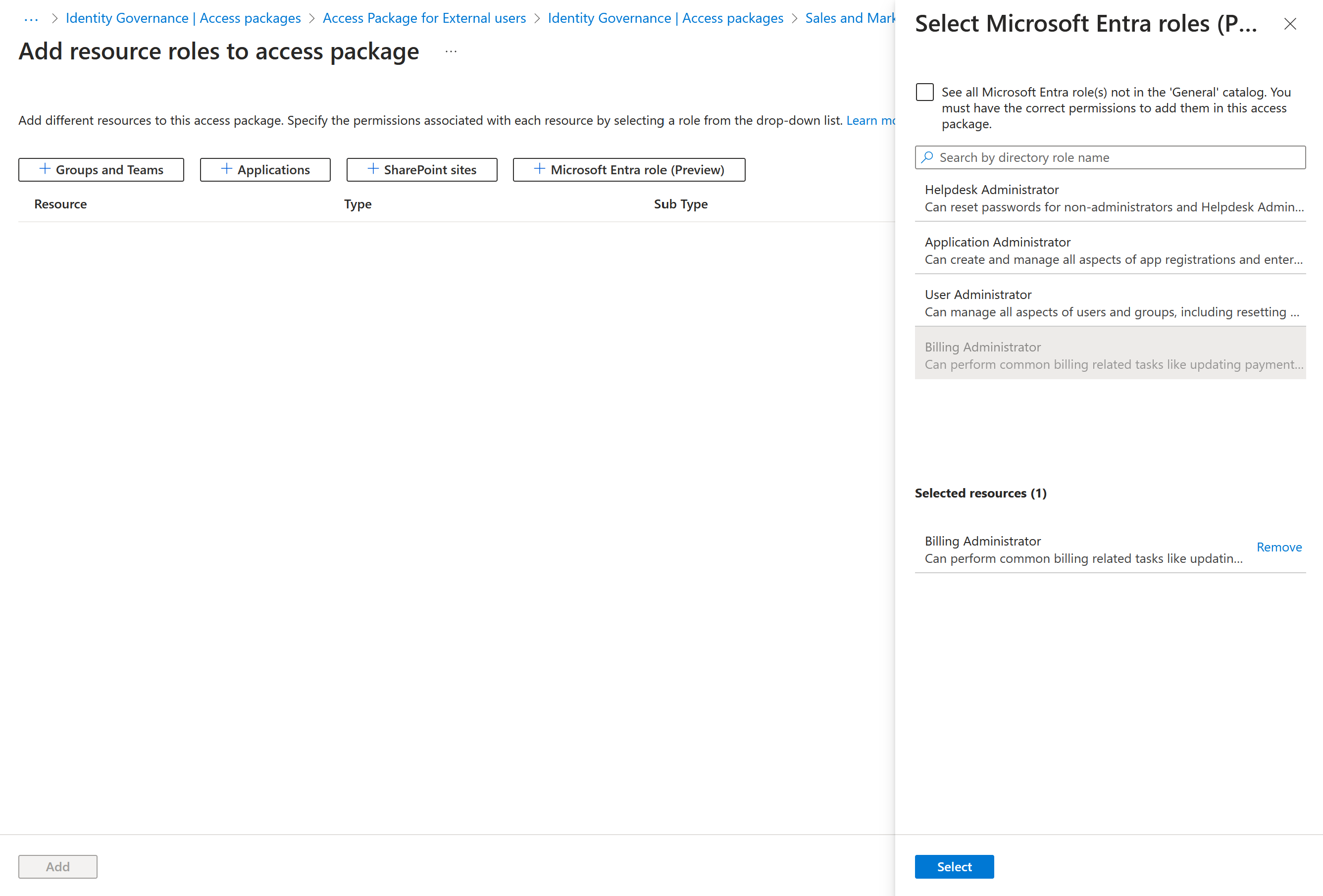

Selecteer Op de pagina Resourcerollen toevoegen voor toegang tot pakket Microsoft Entra-rollen (preview) om het deelvenster Microsoft Entra-rollen selecteren te openen.

Selecteer de Microsoft Entra-rollen die u wilt opnemen in het toegangspakket.

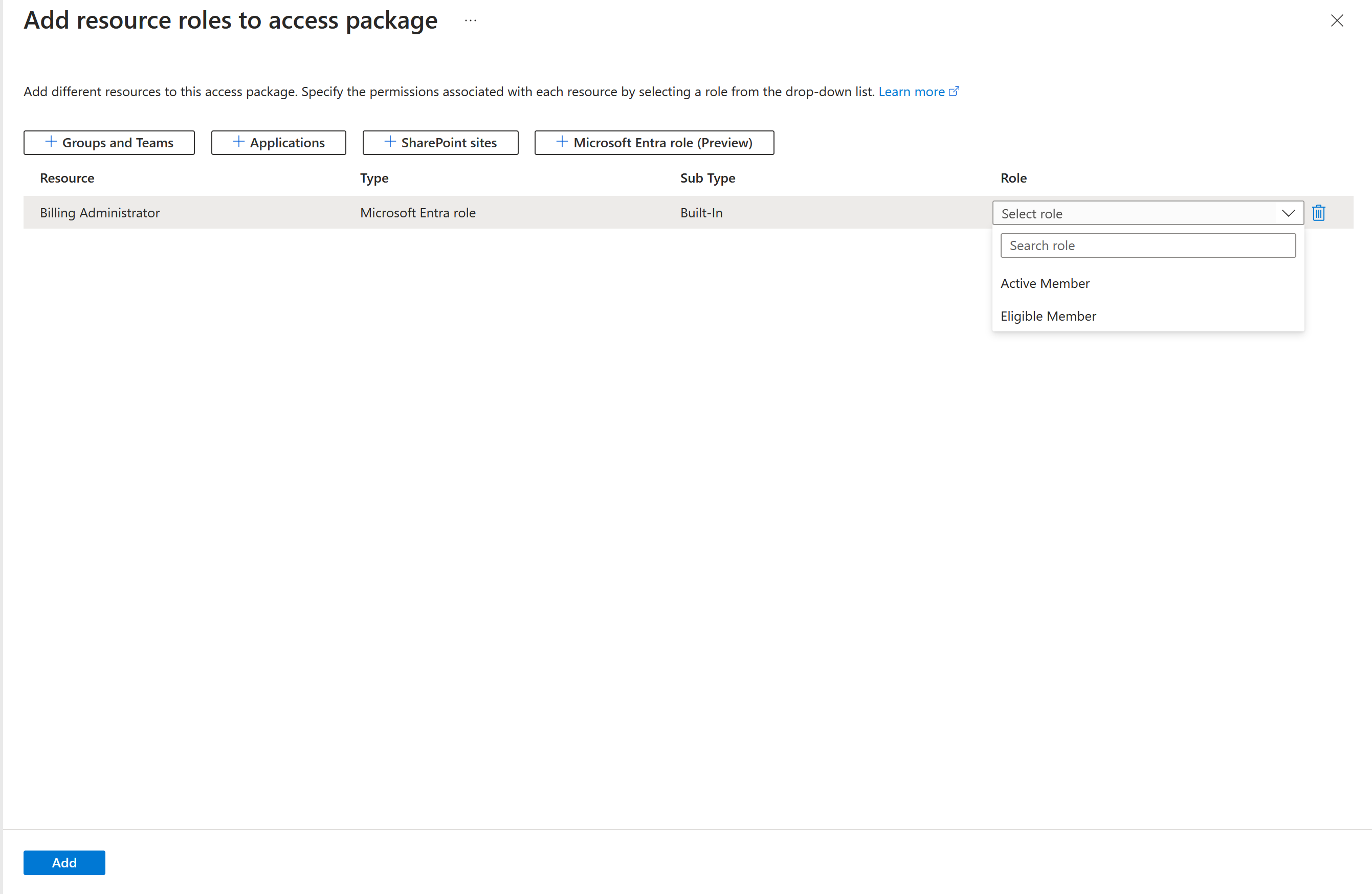

Selecteer In de lijst Rollen de optie In aanmerking komend lid of actief lid.

Selecteer Toevoegen.

Notitie

Als u In aanmerking komt, komen gebruikers in aanmerking voor die rol en kunnen ze hun toewijzing activeren met Behulp van Privileged Identity Management in het Microsoft Entra-beheercentrum. Als u Actief selecteert, hebben gebruikers een actieve roltoewijzing totdat ze geen toegang meer hebben tot het toegangspakket. Voor Entra-rollen die zijn gelabeld als 'privileged', kunt u alleen In aanmerking komend selecteren. Hier vindt u een lijst met bevoorrechte rollen: ingebouwde Microsoft Entra-rollen.

Een Microsoft Entra-rol toevoegen als een resource in een toegangspakket programmatisch

Als u programmatisch een Microsoft Entra-rol wilt toevoegen, gebruikt u de volgende code:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Een Microsoft Entra-rol toevoegen als een resource in een toegangspakket met behulp van Graph

U kunt Microsoft Entra-rollen toevoegen als resources in een toegangspakket met behulp van Microsoft Graph. Een gebruiker in een geschikte rol met een toepassing met de gedelegeerde EntitlementManagement.ReadWrite.All permission, of een toepassing met de EntitlementManagement.ReadWrite.All toepassingsmachtiging, kan de API aanroepen om een toegangspakket met Microsoft Entra-rollen te maken en gebruikers toe te wijzen aan dat toegangspakket.

Een Microsoft Entra-rol toevoegen als een resource in een toegangspakket met behulp van PowerShell

U kunt microsoft Entra-rollen ook toevoegen als resources in toegangspakketten in PowerShell met de cmdlets uit de Microsoft Graph PowerShell-cmdlets voor de module Identity Governance versie 1.16.0 of hoger.

Het volgende script illustreert het toevoegen van een Microsoft Entra-rol als een resource in een toegangspakket:

Haal eerst de id van de catalogus en van de resource in die catalogus en de bijbehorende bereiken en rollen op die u wilt opnemen in het toegangspakket. Gebruik een script dat vergelijkbaar is met het volgende voorbeeld. Hierbij wordt ervan uitgegaan dat er een Microsoft Entra-rolresource in de catalogus staat.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Wijs vervolgens de Rol Microsoft Entra van die resource toe aan het toegangspakket. Als u bijvoorbeeld de eerste resourcerol van de eerder geretourneerde resource wilt opnemen als een resourcerol van een toegangspakket, gebruikt u een script dat vergelijkbaar is met de volgende.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams