Beleid voor voorwaardelijke toegang toepassen op globaal beveiligd toegangsverkeer

U past beleid voor voorwaardelijke toegang toe op global Secure Access-verkeer. Met voorwaardelijke toegang kunt u meervoudige verificatie en apparaatcompatibiliteit vereisen voor toegang tot Microsoft-resources.

In dit artikel wordt beschreven hoe u beleidsregels voor voorwaardelijke toegang toepast op internetverkeer van global Secure Access.

Vereisten

- Beheerders die werken met globale beveiligde toegangsfuncties , moeten een of meer van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren.

- De rol van Global Secure Access Administrator voor het beheren van de Global Secure Access-functies.

- De Beheerder voor Voorwaardelijke Toegang rol om beleid voor voorwaardelijke toegang te maken en te beheren.

- Voor het product is licentie vereist. Zie de licentiesectie van Wat is wereldwijde beveiligde toegang. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

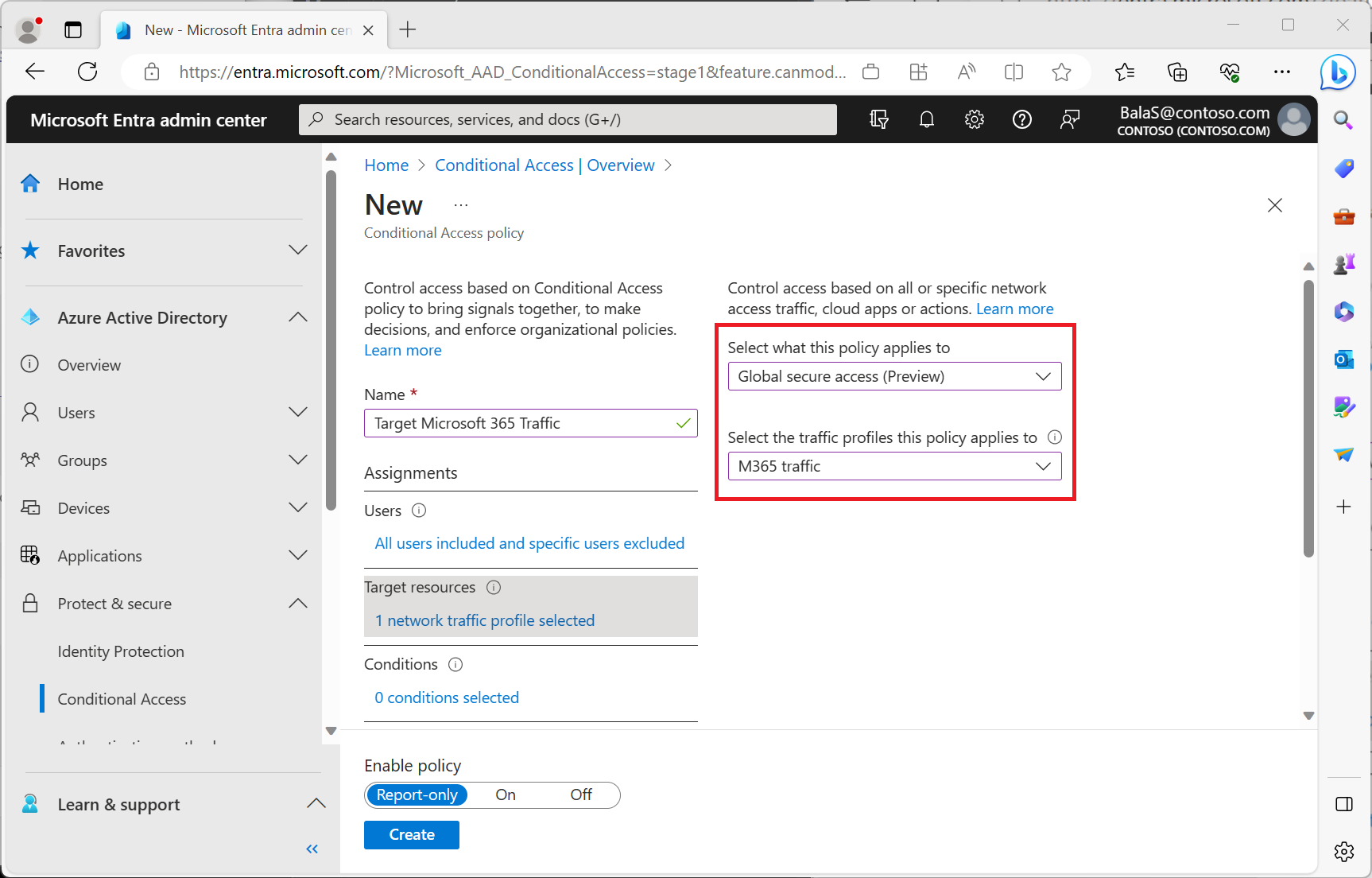

Een beleid voor voorwaardelijke toegang maken dat gericht is op internetverkeer met globale beveiligde toegang

Het volgende voorbeeldbeleid is gericht op alle gebruikers, met uitzondering van uw break-glass-accounts en gast-/externe gebruikers, waarvoor meervoudige verificatie, apparaatcompatibiliteit of een hybride apparaat van Microsoft Entra is vereist voor internetverkeer van Global Secure Access.

Meld u aan bij het Microsoft Entra-beheercentrum als minstens een Beheerder voor voorwaardelijke toegang.

Navigeer naar Identiteit>Beveiliging>Voorwaardelijke Toegang.

Selecteer Nieuw beleid maken.

Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

Selecteer onder Toewijzingende koppeling Gebruikers en groepen.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Onder Uitsluiten:

- Selecteer Gebruikers en groepen en kies de noodtoegangs- of break-glass-accounts van uw organisatie.

- Selecteer Gast- of externe gebruikers en schakel alle selectievakjes in.

Onder Doelbronnen>Bronnen (voorheen cloud-apps).

- Kies Alle Internetbronnen met Global Secure Access.

Notitie

Als u alleen het profiel voor het doorsturen van internettoegang wilt afdwingen en het profiel voor het doorsturen van verkeer van Microsoft niet, kiest u Resources selecteren en selecteert u internetresources in de app-kiezer en configureert u een beveiligingsprofiel.

Onder Toegangsbeheer>Verlenen.

- Selecteer Meervoudige verificatie vereisen, Vereisen dat het apparaat als compatibel wordt gemarkeerd en Vereisen dat het hybride apparaat van Microsoft Entra is gekoppeld

- Voor meerdere besturingselementen selecteert u Eén van de geselecteerde besturingselementen vereisen.

- Selecteer Selecteren.

Nadat beheerders de beleidsinstellingen hebben bevestigd met de Alleen-rapportmodus, kan een beheerder de Beleid inschakelen-schakelaar verplaatsen van Alleen-rapport naar Aan.

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

-

Accounts voor noodtoegang of break-glass om vergrendeling te voorkomen vanwege de verkeerde configuratie van beleidsinstellingen. In het onwaarschijnlijke scenario zijn alle beheerders vergrendeld, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden en stappen uit te voeren om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

-

Serviceaccounts en serviceprincipals, zoals het synchronisatieaccount van Microsoft Entra Connect. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten.

Volgende stappen

De volgende stap voor het aan de slag gaan met Microsoft Entra-internettoegang is het controleren van de globale logboeken voor beveiligde toegang.

Zie de volgende artikelen voor meer informatie over het doorsturen van verkeer: