Een extern netwerk maken met een aangepast IKE-beleid voor globale beveiligde toegang

IPSec-tunnel is een bidirectionele communicatie. Dit artikel bevat de stappen voor het instellen van het communicatiekanaal in het Microsoft Entra-beheercentrum en de Microsoft Graph API. De andere kant van de communicatie wordt geconfigureerd op uw klantapparatuur (CPE).

Vereisten

Als u een extern netwerk wilt maken met een aangepast IKE-beleid (Internet Key Exchange), moet u het volgende hebben:

- Een globale rol Secure Access Administrator in Microsoft Entra ID.

- De connectiviteitsgegevens ontvangen van onboarding van Global Secure Access.

- Voor het product is licentie vereist. Zie de licentiesectie van Wat is wereldwijde beveiligde toegang. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

Een extern netwerk maken met een aangepast IKE-beleid

Als u liever aangepaste IKE-beleidsdetails aan uw externe netwerk wilt toevoegen, kunt u dit doen wanneer u de apparaatkoppeling aan uw externe netwerk toevoegt. U kunt deze stap uitvoeren in het Microsoft Entra-beheercentrum of met behulp van de Microsoft Graph API.

Een extern netwerk maken met een aangepast IKE-beleid in het Microsoft Entra-beheercentrum:

Meld u aan bij het Microsoft Entra-beheercentrum als globale beheerder voor beveiligde toegang.

Blader naar global Secure Access>Connect>Remote Networks.

Selecteer Extern netwerk maken.

Geef een naam en regio op voor uw externe netwerk en selecteer Volgende: Connectiviteit.

Selecteer + Een koppeling toevoegen om de connectiviteitsgegevens van uw CPE toe te voegen.

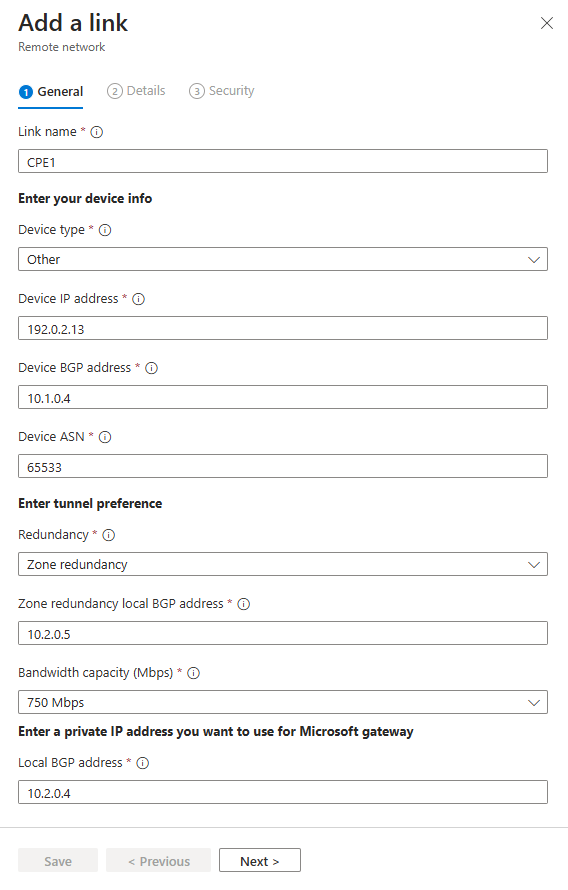

Een koppeling toevoegen - tabblad Algemeen

Er zijn verschillende gegevens die u kunt invoeren op het tabblad Algemeen. Let goed op de BGP-adressen (Peer and Local Border Gateway Protocol). De peer- en lokale gegevens worden omgekeerd, afhankelijk van waar de configuratie is voltooid.

Voer de volgende gegevens in:

- Koppelingsnaam: naam van uw CPE.

- Apparaattype: Kies een apparaatoptie in de vervolgkeuzelijst.

- IP-adres van apparaat: openbaar IP-adres van uw apparaat.

- BGP-adres van apparaat: voer het BGP-IP-adres van uw CPE in.

- Dit adres wordt ingevoerd als het lokale BGP IP-adres op de CPE.

- Apparaat-ASN: geef het autonome systeemnummer (ASN) van de CPE op.

- Een BGP-verbinding tussen twee netwerkgateways vereist dat ze verschillende ASN's hebben.

- Raadpleeg de lijst met geldige ASN-waarden voor gereserveerde waarden die niet kunnen worden gebruikt.

- Redundantie: Selecteer geen redundantie of zoneredundantie voor uw IPSec-tunnel.

- Lokaal BGP-adres voor zoneredundantie: dit optionele veld wordt alleen weergegeven wanneer u zoneredundantie selecteert.

- Voer een BGP-IP-adres in dat geen deel uitmaakt van uw on-premises netwerk waar uw CPE zich bevindt en verschilt van het lokale BGP-adres.

- Bandbreedtecapaciteit (Mbps): geef tunnelbandbreedte op. Beschikbare opties zijn 250, 500, 750 en 1000 Mbps.

- Lokaal BGP-adres: Voer een BGP-IP-adres in dat geen deel uitmaakt van uw on-premises netwerk waar uw CPE zich bevindt.

- Als uw on-premises netwerk bijvoorbeeld 10.1.0.0/16 is, kunt u 10.2.0.4 gebruiken als uw lokale BGP-adres.

- Dit adres wordt ingevoerd als het IP-adres van de peer BGP op uw CPE.

- Raadpleeg de geldige BGP-adressenlijst voor gereserveerde waarden die niet kunnen worden gebruikt.

Selecteer de volgende.

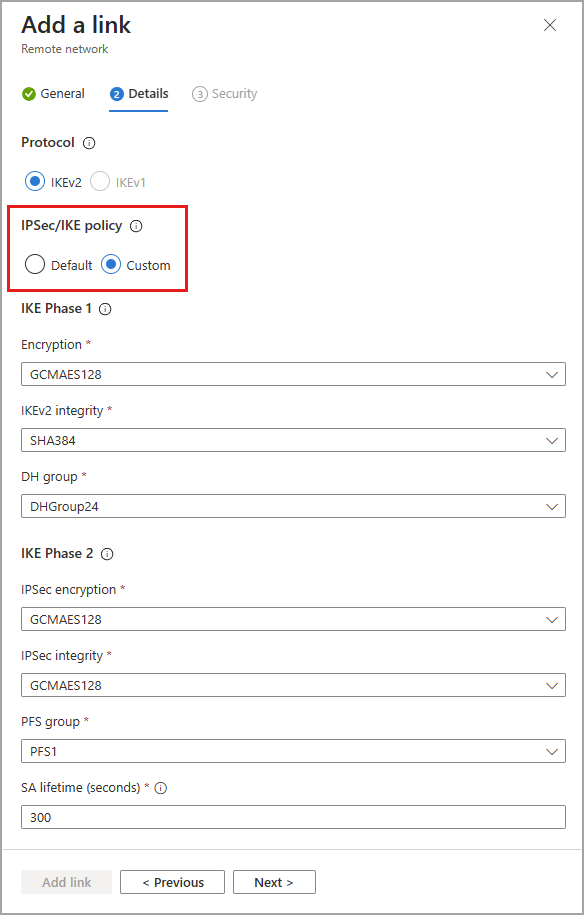

Een koppeling toevoegen - tabblad Details

Belangrijk

U moet zowel een combinatie van fase 1 als fase 2 opgeven op uw CPE.

IKEv2 is standaard geselecteerd. Momenteel wordt alleen IKEv2 ondersteund.

Wijzig het IPSec-/IKE-beleid in Aangepast.

Selecteer de combinatiedetails van fase 1 voor versleuteling, IKEv2-integriteit en DHGroup.

- De combinatie van details die u selecteert, moet overeenkomen met de beschikbare opties die worden vermeld in het naslagartikel over geldige configuraties voor externe netwerken.

Selecteer uw combinaties van fase 2 voor IPsec-versleuteling, IPsec-integriteit, PFS-groep en SA-levensduur (seconden).

- De combinatie van details die u selecteert, moet overeenkomen met de beschikbare opties die worden vermeld in het naslagartikel over geldige configuraties voor externe netwerken.

Of u nu Standaard of Aangepast kiest, het IPSec-/IKE-beleid dat u opgeeft, moet overeenkomen met het cryptobeleid op uw CPE.

Selecteer Volgende.

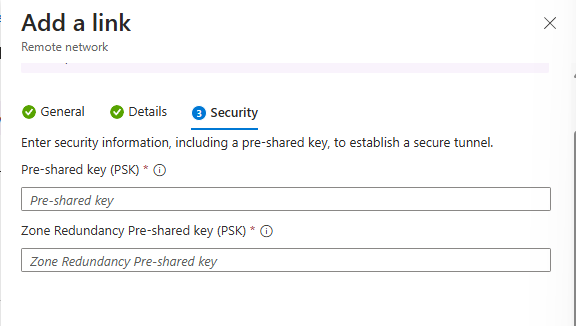

Een tabblad Beveiliging toevoegen

- Voer de vooraf gedeelde sleutel (PSK) en zoneredundantie vooraf gedeelde sleutel (PSK) in. Dezelfde geheime sleutel moet worden gebruikt voor uw respectieve CPE. Het veld Zoneredundantie vooraf gedeelde sleutel (PSK) wordt alleen weergegeven als redundantie is ingesteld op de eerste pagina bij het maken van de koppeling.

- Selecteer Opslaan.