Zelfstudie: Meervoudige verificatie afdwingen voor B2B-gastgebruikers

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

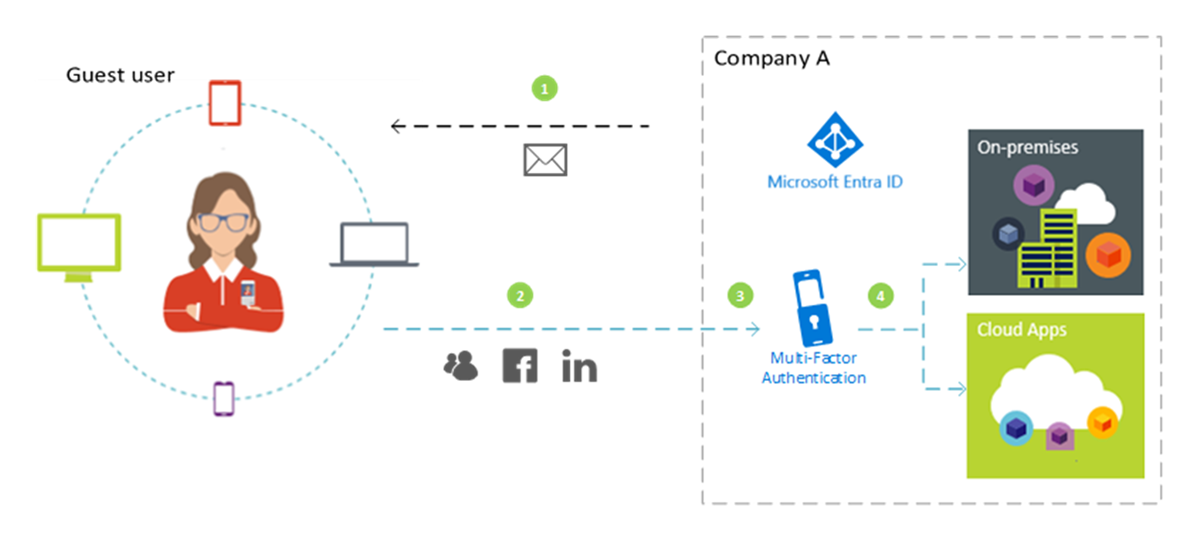

Wanneer u samenwerkt met externe B2B-gastgebruikers, is het een goed idee om uw apps te beveiligen met meervoudig verificatiebeleid. Externe gebruikers hebben dan meer nodig dan alleen een gebruikersnaam en wachtwoord voor toegang tot uw resources. In Microsoft Entra ID kunt u dit doel bereiken met een beleid voor voorwaardelijke toegang waarvoor MFA is vereist voor toegang. MFA-beleid kan worden afgedwongen op tenant-, app- of afzonderlijke gastgebruikersniveau, op dezelfde manier als voor leden van uw eigen organisatie. De resourcetenant is altijd verantwoordelijk voor meervoudige verificatie van Microsoft Entra voor gebruikers, zelfs als de organisatie van de gastgebruiker multifactor-verificatiemogelijkheden heeft.

Voorbeeld:

- Een beheerder of medewerker van bedrijf A nodigt een gastgebruiker uit om een cloud- of on-premises toepassing te gebruiken die zodanig is geconfigureerd dat MFA nodig is voor toegang.

- De gastgebruiker meldt zich aan met de identiteit van zijn eigen werk, school of organisatie.

- De gebruiker wordt gevraagd om een MFA-controle in te vullen.

- De gebruiker configureert de MFA voor bedrijf A en kiest hun MFA-optie. De gebruiker krijgt toegang tot de toepassing.

Notitie

Microsoft Entra meervoudige verificatie wordt uitgevoerd bij resourcetenancy om voorspelbaarheid te garanderen. Wanneer de gastgebruiker zich aanmeldt, ziet deze de aanmeldingspagina van de tenant van de bron op de achtergrond en de eigen aanmeldingspagina van de home tenant en het bedrijfslogo op de voorgrond.

In deze zelfstudie leert u het volgende:

- De aanmeldingservaring testen vóór de MFA-configuratie.

- Een voorwaardelijk toegangsbeleid maken waarbij MFA is vereist voor toegang tot een cloud-app in uw omgeving. In deze zelfstudie gebruiken we de Windows Azure Service Management API-app om het proces te illustreren.

- Het What If-hulpprogramma gebruiken om de aanmelding bij MFA te simuleren.

- Uw beleid voor voorwaardelijke toegang testen.

- Testgebruiker en beleid opschonen.

Als u nog geen abonnement op Azure hebt, maakt u een gratis account aan voordat u begint.

Vereisten

Voor het voltooien van het scenario in deze zelfstudie hebt u het volgende nodig:

- Toegang tot Microsoft Entra ID P1 of P2, waaronder mogelijkheden voor beleid voor voorwaardelijke toegang. Als u MFA wilt afdwingen, moet u een Microsoft Entra-beleid voor voorwaardelijke toegang maken. MFA-beleid wordt altijd afgedwongen in uw organisatie, ongeacht of de partner MFA-mogelijkheden heeft.

- Een geldig extern e-mailaccount dat u aan uw tenant-directory als gastgebruiker kunt toevoegen en voor aanmelding kunt gebruiken. Als u niet weet hoe u een gastaccount maakt, raadpleegt u Een B2B-gastgebruiker toevoegen in het Microsoft Entra-beheercentrum.

Een testgastgebruiker maken in Microsoft Entra ID

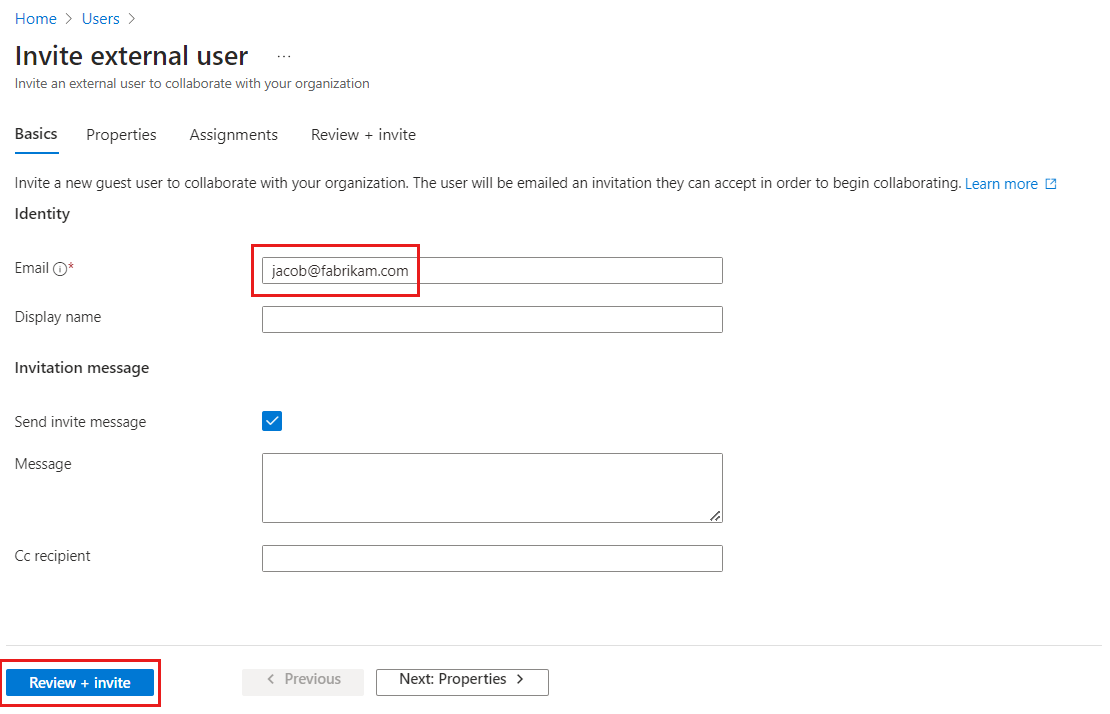

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

Blader naar Identiteit>Gebruikers>Alle gebruikers.

Selecteer Nieuwe gebruiker en selecteer externe gebruiker uitnodigen.

Voer onder Identiteit op het tabblad Basis het e-mailadres van de externe gebruiker in. Voeg eventueel een weergavenaam en welkomstbericht toe.

U kunt desgewenst meer details toevoegen aan de gebruiker op de tabbladen Eigenschappen en Toewijzingen .

Selecteer Beoordelen en uitnodigen om de uitnodiging automatisch naar de gastgebruiker te verzenden. Het bericht Gebruiker is uitgenodigd verschijnt.

Nadat u de uitnodiging hebt verzonden, wordt het gebruikersaccount automatisch als gast aan de directory toegevoegd.

De aanmeldingservaring testen vóór de MFA-configuratie

- Gebruik de gebruikersnaam en het wachtwoord van uw test om u aan te melden bij het Microsoft Entra-beheercentrum.

- U moet toegang hebben tot het Microsoft Entra-beheercentrum met alleen uw aanmeldingsreferenties. Er is geen andere verificatie vereist.

- Afmelden.

Een voorwaardelijk toegangsbeleid maken waarbij MFA is vereist

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

Selecteer Nieuw beleid.

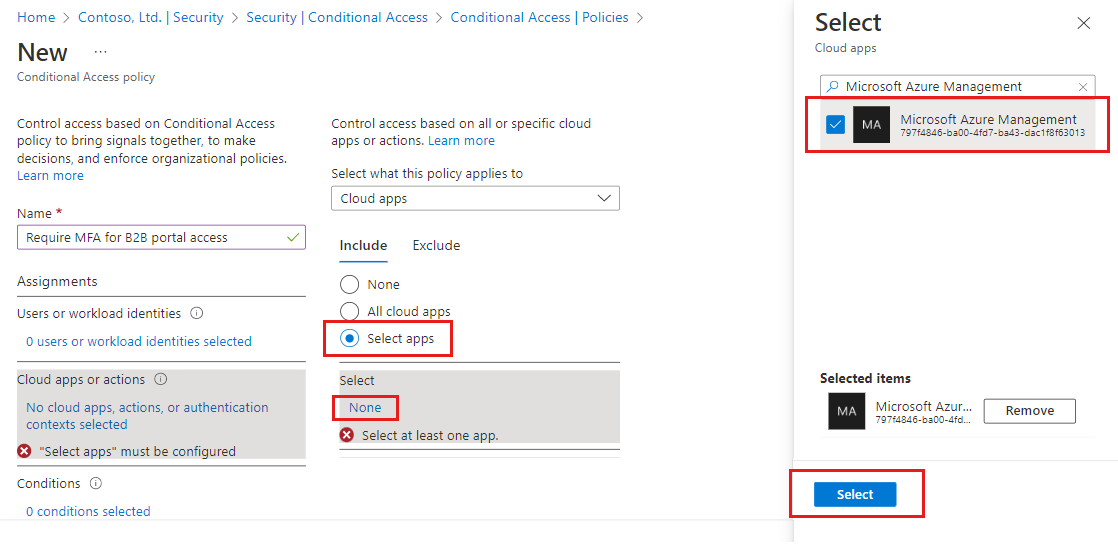

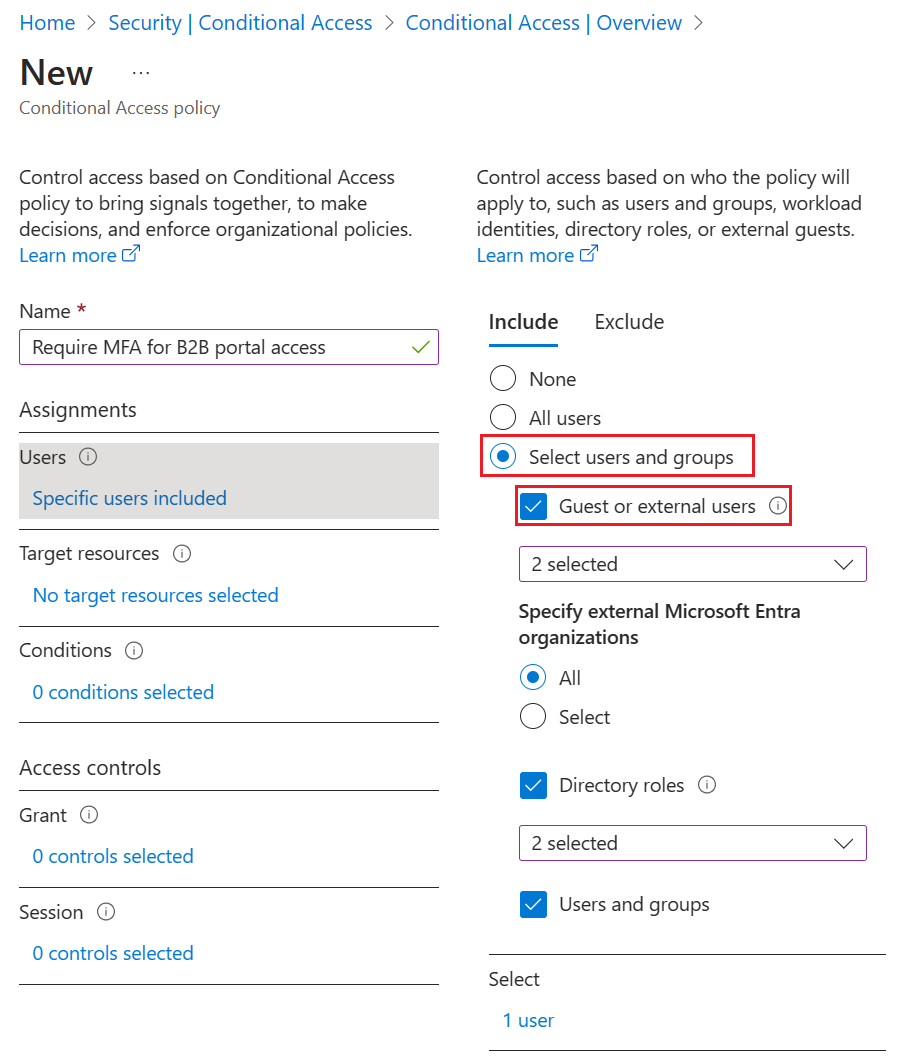

Geef uw beleid een naam, zoals MFA vereisen voor B2B-portaltoegang. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Kies onder Opnemen de optie Gebruikers en groepen selecteren en selecteer vervolgens Gast- of externe gebruikers. U kunt het beleid toewijzen aan verschillende typen externe gebruikers, ingebouwde directoryrollen of gebruikers en groepen.

Kies onder Doelresources>(voorheen cloud-apps)>selecteren, kies Windows Azure Service Management-API en selecteer Selecteren.

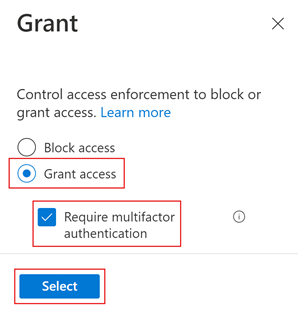

Selecteer onder Toegangsbeheer>verlenen de optie Toegang verlenen, Meervoudige verificatie vereisen en selecteer Selecteren.

Selecteer onder Beleid inschakelen de optie Aan.

Selecteer Maken.

De What If-optie gebruiken om de aanmelding te simuleren

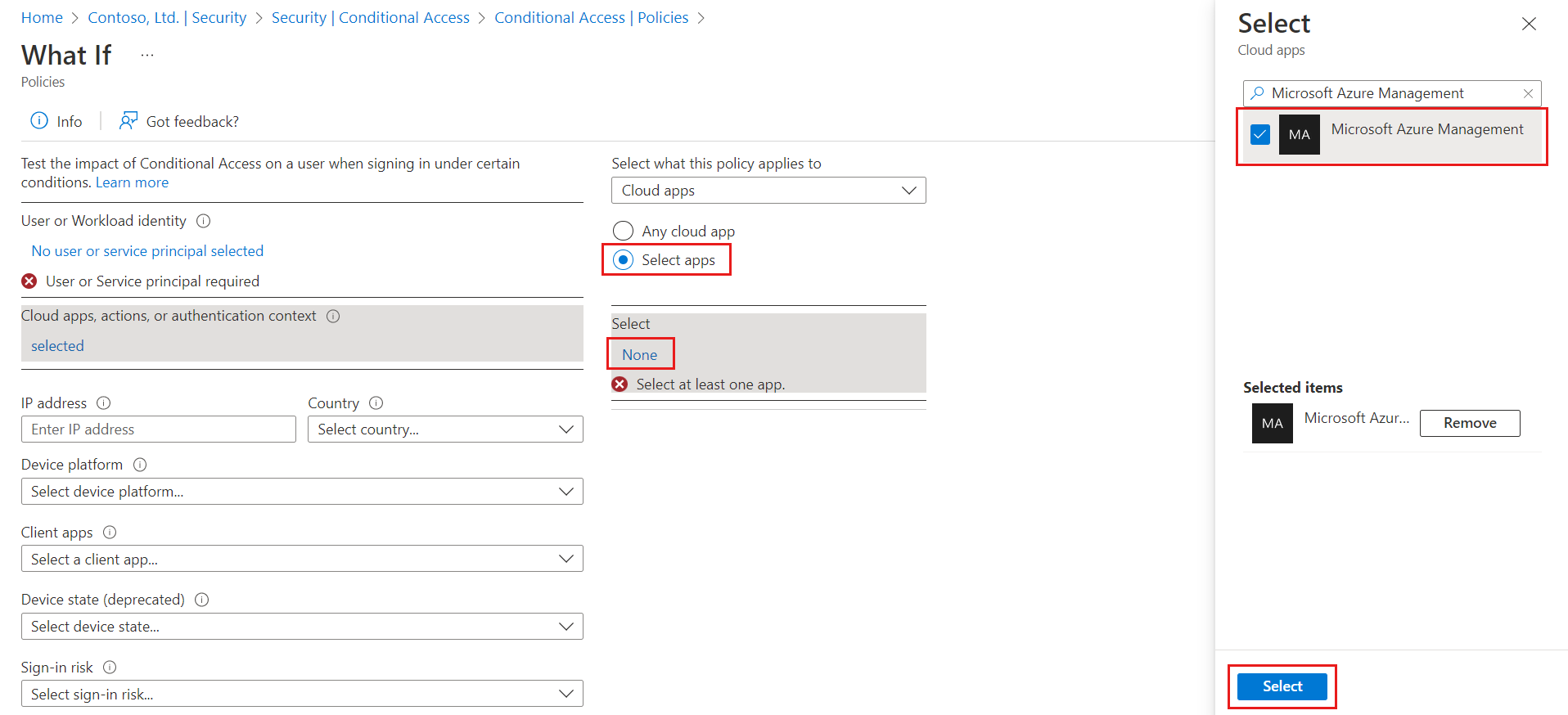

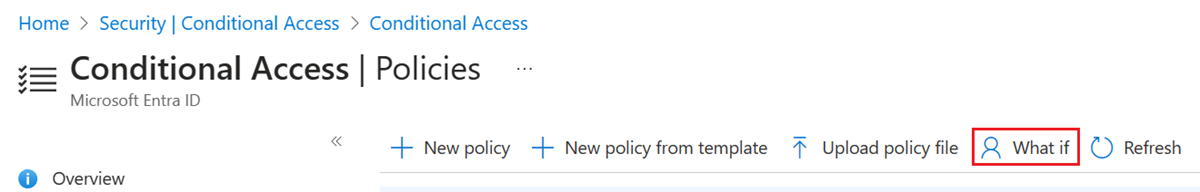

Voorwaardelijke toegang | Pagina Beleid, selecteer What If.

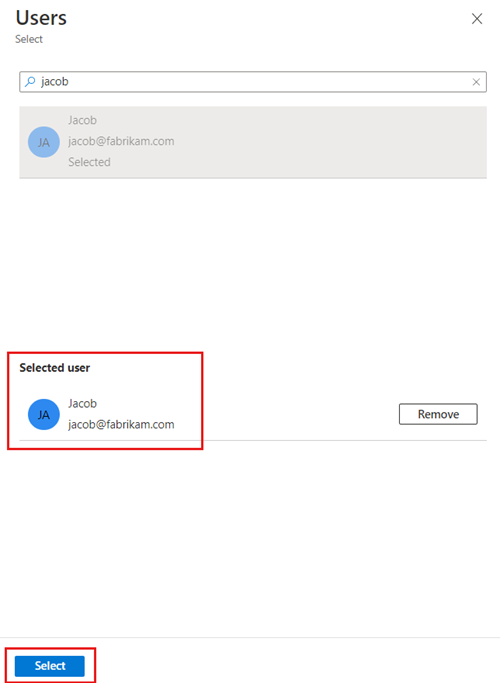

Selecteer de koppeling onder Gebruiker.

Typ in het zoekvak de naam van uw testgastgebruiker. Kies de gebruiker in de zoekresultaten en kies Selecteren.

Selecteer de koppeling onder Cloud-apps, acties of verificatie-inhoud. Kies Resources selecteren en kies vervolgens de koppeling onder Selecteren.

Kies op de pagina Cloud-apps in de lijst met toepassingen de Windows Azure Service Management-API en kies vervolgens Selecteren.

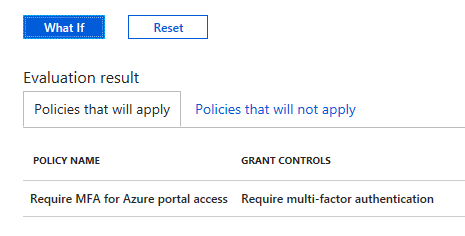

Kies What If en controleer of uw nieuwe beleid wordt weergegeven onder Evaluatieresultaten op het tabblad Beleid dat van toepassing is.

Uw beleid voor voorwaardelijke toegang testen

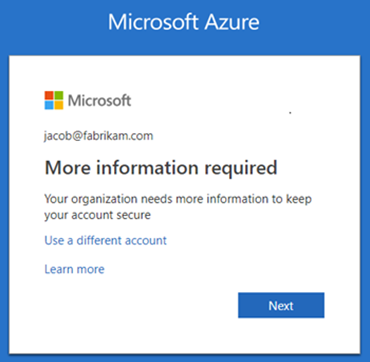

Gebruik de gebruikersnaam en het wachtwoord van uw test om u aan te melden bij het Microsoft Entra-beheercentrum.

U ziet nu een aanvraag voor meer verificatiemethoden. Het kan enige tijd duren voordat het beleid van kracht wordt.

Notitie

U kunt ook instellingen voor toegang tussen tenants configureren om de MFA te vertrouwen vanuit de Microsoft Entra-tenant voor thuisgebruik. Hierdoor kunnen externe Microsoft Entra-gebruikers de MFA gebruiken die is geregistreerd in hun eigen tenant in plaats van zich te registreren in de resourcetenant.

Afmelden.

Resources opschonen

Verwijder de testgebruiker en het testbeleid voor voorwaardelijke toegang als deze niet langer nodig zijn.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruikersbeheerder.

Blader naar Identiteit>Gebruikers>Alle gebruikers.

Selecteer de testgebruiker en selecteer vervolgens Gebruiker verwijderen.

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

Selecteer in de lijst Beleidsnaam het contextmenu (…) voor uw testbeleid, en selecteer vervolgens Verwijderen. Selecteer Ja om te bevestigen.

Volgende stap

In deze zelfstudie hebt u een beleid voor voorwaardelijke toegang gemaakt waarvoor gastgebruikers MFA moeten gebruiken bij het aanmelden bij een van uw cloud-apps. Zie Microsoft Entra B2B-samenwerkingsgebruikers toevoegen in het Microsoft Entra-beheercentrum voor meer informatie over het toevoegen van gastgebruikers voor samenwerking.