Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

Deze inhoud is gearchiveerd en wordt niet bijgewerkt. Ga voor de meest recente documentatie naar Nieuwe of gewijzigde functies in Business Central. Ga voor de meest recente releaseplannen naar de pagina Releaseplannen voor Dynamics 365, Power Platform en Cloud for Industry.

| Geactiveerd voor | Openbare preview | Algemene beschikbaarheid |

|---|---|---|

| Beheerders, makers, marketeers of analisten, automatisch |  16 aug. 2023 16 aug. 2023 |

2 okt. 2023 2 okt. 2023 |

Zakelijke waarde

Doordat AL-code in toenemende mate wordt geïntegreerd in externe systemen, is het niet ongebruikelijk om met geheime inloggegevens en andere gevoelige tekstuele waarden te werken. Om te voorkomen dat deze bij foutopsporing aan het licht komen, wordt dit laatste vaak geblokkeerd door openbaarmakingsbeleid. Dat gaat echter ten koste van het eenvoudig oplossen van problemen. Om het mogelijk maken van foutopsporing te ondersteunen en tegelijkertijd te voorkomen dat inloggegevens en andere gevoelige tekstwaarden worden onthuld, introduceren we SecretText, een nieuw type variabele. Bovendien krijgen enkele veelvoorkomende scenario's in de systeemapp ondersteuning voor het doorgeven van SecretText-parameters voor inloggegevens, bijvoorbeeld de typen HttpClient en Geïsoleerde opslag.

Functiedetails

Het nieuwe type SecretText is toegevoegd voor het beschermen van inloggegevens en andere gevoelige tekstwaarden tegen openbaarmaking bij foutopsporing. De declaratiesyntaxis is vergelijkbaar met het gegevenstype Tekst, met als enige verschil dat er geen beperkingen op de lengte worden ondersteund.

SecretText kan worden gebruikt als:

- Waarde van variabele

- Retourwaarde

- Parameterwaarde

Het gebruik ervan zal beperkt zijn tot het overbrengen van bijvoorbeeld inloggegevens vanaf het aanmaakpunt naar de bestemmingsmethode. De bestemmingsmethode moet een SecretText-waarde accepteren.

Elk teksttype kan worden toegewezen aan het SecretText-type, zolang het kan worden geconverteerd naar het Tekst-type. Het SecretText-type omvat een Tekst-type. Als er een code of ander teksttype moet worden opgeslagen, wordt deze omgezet naar het Tekst-type. Een Dotnet-tekenreekstype kan ook worden geconverteerd naar SecretText. Een constante of andere typen kunnen echter niet worden toegewezen aan een SecretText-type.

Voor uitzonderlijke gevallen waarin het als tekst moet worden gebruikt, wordt een ingebouwde Unwrap-methode ondersteund. Deze is alleen bruikbaar als het project on-premises wordt uitgevoerd. Alleen bij on-premises wordt de methode toegestaan buiten de grenzen van een procedure die is gemarkeerd als NonDebuggable. Dit resulteert in een waarschuwing en kan dus met een regelset ook worden geblokkeerd voor specifieke projecten.

In eerste instantie ondersteunen gebeurtenissen geen SecretText-parameters; triggers zullen dat echter wel doen. Het laatste scenario ondersteunt controle-invoegtoepassingen, zoals de invoegtoepassing OAuth-controle, om de inloggegevens in een beveiligde container te retourneren.

Diverse HttpClient- en Geïsoleerde opslag-scenario's in de systeemapp krijgen ondersteuning voor het doorgeven van SecretText-parameters voor bijvoorbeeld inloggegevens.

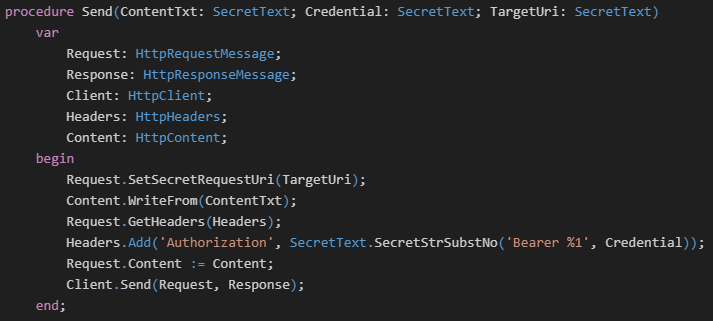

In het volgende voorbeeld kunnen de geretourneerde waarde en parameter niet worden opgespoord:

Zie ook

Gevoelige waarden beschermen met het gegevenstype SecretText (docs)