Containerbedreigingen onderzoeken en erop reageren in de Microsoft Defender-portal

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product, dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen expliciete of impliciete garanties met betrekking tot de informatie die hier wordt verstrekt

Beveiligingsbewerkingen kunnen nu in bijna realtime containergerelateerde waarschuwingen onderzoeken en erop reageren en zoeken naar gerelateerde activiteiten met de integratie van cloudeigen reactieacties en onderzoekslogboeken in de Microsoft Defender-portal. De beschikbaarheid van aanvalspaden kan analisten ook helpen kritieke beveiligingsproblemen onmiddellijk te onderzoeken en op te lossen om een mogelijke schending te voorkomen.

Naarmate organisaties containers en Kubernetes gebruiken op platforms zoals Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), en Amazon Elastic Kubernetes Service (EKS), neemt de kwetsbaarheid voor aanvallen toe, waardoor de beveiligingsuitdagingen toenemen. Containers kunnen ook het doelwit zijn van bedreigingsactoren en worden gebruikt voor schadelijke doeleinden.

SOC-analisten (Security Operations Center) kunnen nu eenvoudig containerbedreigingen volgen met bijna realtime waarschuwingen en onmiddellijk op deze bedreigingen reageren door containerpods te isoleren of te beëindigen. Met deze integratie kunnen analisten een containeraanval vanuit hun omgeving met één klik direct beperken.

Analisten kunnen vervolgens het volledige bereik van de aanval onderzoeken met de mogelijkheid om te zoeken naar gerelateerde activiteiten in de incidentgrafiek. Ze kunnen ook verder preventieve acties toepassen met de beschikbaarheid van mogelijke aanvalspaden in de incidentgrafiek. Met behulp van de informatie uit de aanvalspaden kunnen beveiligingsteams de paden inspecteren en mogelijke inbreuken voorkomen. Bovendien zijn rapporten voor bedreigingsanalyse die specifiek zijn voor containerbedreigingen en -aanvallen beschikbaar voor analisten om meer informatie te verkrijgen en aanbevelingen toe te passen voor reactie en preventie van containeraanvallen.

Vereisten

Gebruikers op AKS-, EKS- en GKE-platforms kunnen profiteren van de cloudresponsacties, cloudgerelateerde onderzoekslogboeken en aanvalspaden in de Microsoft Defender-portal met de volgende licenties:

| Vereiste licentie | Acties |

|---|---|

| Microsoft Defender voor containers | Containergerelateerde waarschuwingen weergeven Containergerelateerde gegevens weergeven voor onderzoek in geavanceerde opsporing : Pod beëindigen van pod |

| Microsoft Defender voor Cloud Security Posture Management | Aanvalspaden weergeven in de incidentgrafiek |

| Microsoft Copilot voor beveiliging | Begeleide reacties weergeven en toepassen om containerbedreigingen te onderzoeken en te herstellen |

De volgende Microsoft Defender voor containers zijn vereist voor de cloudreactieacties in de Microsoft Defender portal:

- Defender-sensor

- Toegang tot Kubernetes-API

Zie Microsoft Defender configureren voor containers-onderdelen voor meer informatie over deze onderdelen.

Netwerkbeleidsvereiste

De actie pod-reactie isoleren ondersteunt Kubernetes-clusterversie 1.27 en hoger. De volgende netwerkinvoegtoepassingen zijn ook vereist:

| Netwerkinvoegtoepassing | Minimale versie vereist |

|---|---|

| Azure-NPM | 1.5.34 |

| Calico | 3.24.1 |

| Cilium | 1.13.1 |

| AWS-knooppunt | 1.15.1 |

Voor de actie pod-reactie isoleren is een netwerkbeleidshandhaaf voor uw Kubernetes-cluster vereist. De volgende documentatie bevat specifieke stappen voor het installeren en controleren van netwerkbeleid, afhankelijk van uw platform:

- Azure Kubernetes Service: Verkeer tussen pods beveiligen met behulp van netwerkbeleid in AKS

- Google Kubernetes Engine: communicatie tussen pods en services beheren met behulp van netwerkbeleid

- Amazon Kubernetes Engine: Pod-verkeer beperken met Kubernetes-netwerkbeleid

Als u wilt controleren of uw netwerkinvoegtoepassingen worden ondersteund, volgt u de stappen voor toegang tot de Cloud Shell van uw platform en controleert u uw netwerkinvoegtoepassingen in de sectie Problemen oplossen.

De reactieactie voor pods beëindigen werkt ongeacht de aanwezigheid van een netwerkbeleid.

Machtigingen

Als u een van de antwoordacties wilt uitvoeren, moeten gebruikers de volgende machtigingen hebben voor Microsoft Defender voor Cloud in de Microsoft Defender XDR geïntegreerd op rollen gebaseerd toegangsbeheer:

| Machtigingsnaam | Niveau |

|---|---|

| Waarschuwingen | Beheren |

| Antwoord | Beheren |

Zie Machtigingen in Microsoft Defender XDR Op rollen gebaseerd toegangsbeheer (RBAC) voor meer informatie over deze machtigingen.

Containerbedreigingen onderzoeken

Containerbedreigingen onderzoeken in de Microsoft Defender-portal:

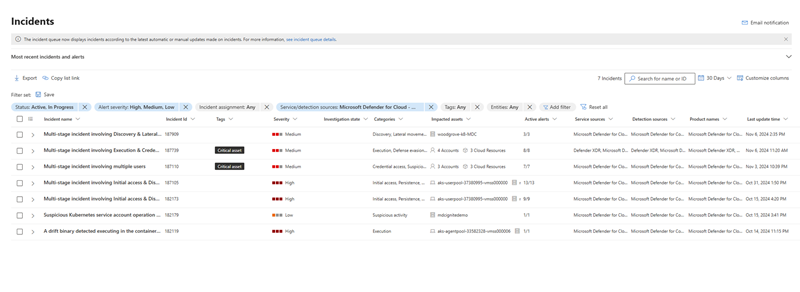

- Selecteer Onderzoeken & reactie > Incidenten en waarschuwingen in het navigatiemenu aan de linkerkant om de incident- of waarschuwingswachtrijen te openen.

- Selecteer filteren in de wachtrij en kies Microsoft Defender voor Cloud > Microsoft Defender voor containers onder Servicebron.

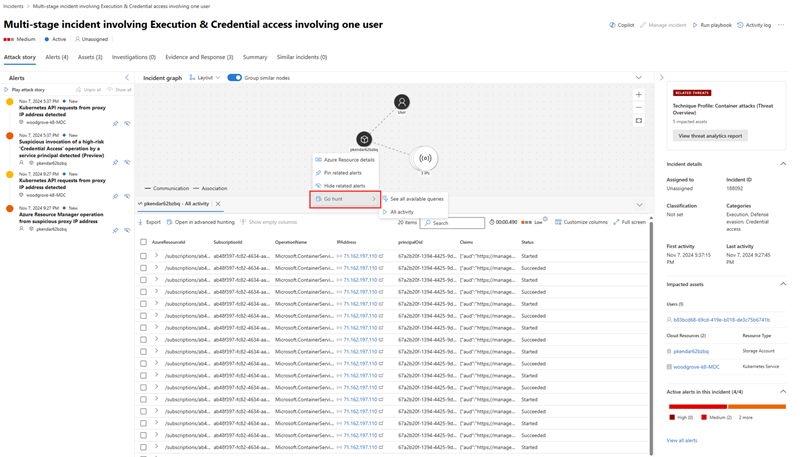

- Selecteer in de incidentgrafiek de pod/service/cluster-entiteit die u wilt onderzoeken. Selecteer Kubernetes-servicedetails, Kubernetes-poddetails, Kubernetes-clusterdetails of Containerregisterdetails om relevante informatie over de service, pod of het register weer te geven.

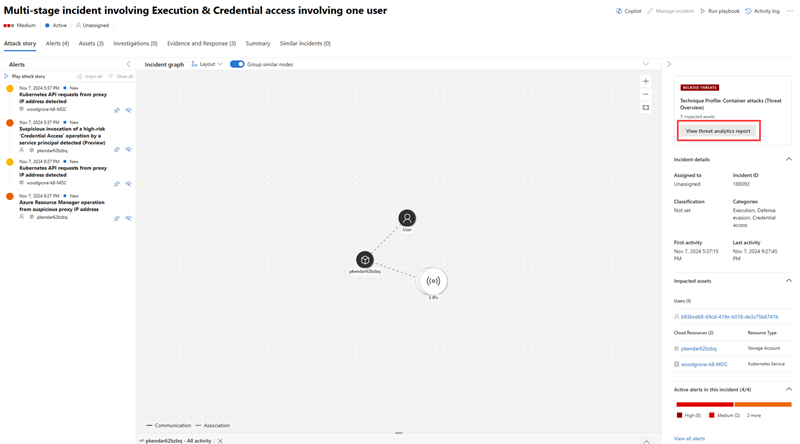

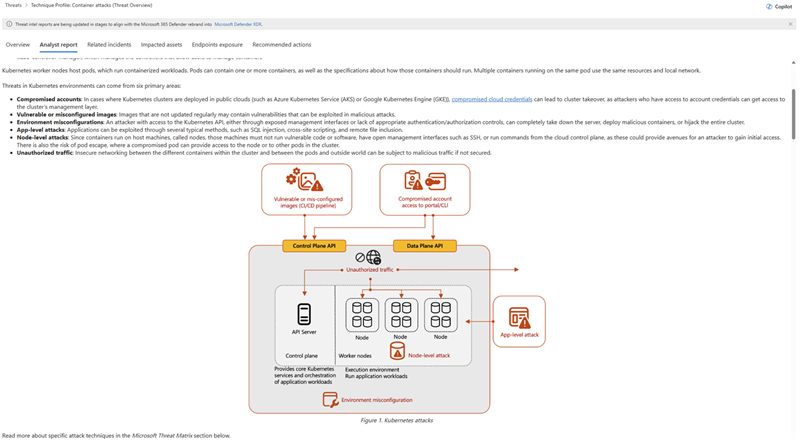

Met behulp van rapporten over bedreigingsanalyse kunnen analisten bedreigingsinformatie van deskundige Beveiligingsonderzoekers van Microsoft gebruiken om meer te weten te komen over actieve bedreigingsactoren en campagnes die gebruikmaken van containers, nieuwe aanvalstechnieken die van invloed kunnen zijn op containers en veelvoorkomende bedreigingen die van invloed zijn op containers.

Toegang tot bedreigingsanalyserapporten vanuit Bedreigingsinformatie > Bedreigingsanalyse. U kunt ook een specifiek rapport openen vanaf de incidentpagina door Bedreigingsanalyserapport weergeven te selecteren onder Gerelateerde bedreigingen in het deelvenster incidentzijde.

Rapporten over bedreigingsanalyse bevatten ook relevante methoden voor risicobeperking, herstel en preventie die analisten kunnen beoordelen en toepassen op hun omgeving. Met behulp van de informatie in bedreigingsanalyserapporten kunnen SOC-teams hun omgeving beschermen en beschermen tegen containeraanvallen. Hier volgt een voorbeeld van een analistenrapport over een containeraanval.

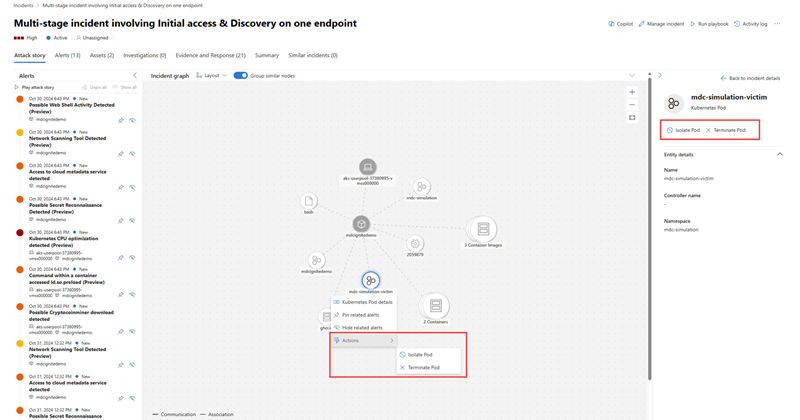

Reageren op containerbedreigingen

U kunt een pod isoleren of beëindigen zodra u hebt vastgesteld dat een pod is aangetast of schadelijk is. Selecteer in de incidentgrafiek de pod en ga vervolgens naar Acties om de beschikbare reactieacties weer te geven. U kunt deze antwoordacties ook vinden in het deelvenster aan de entiteitszijde.

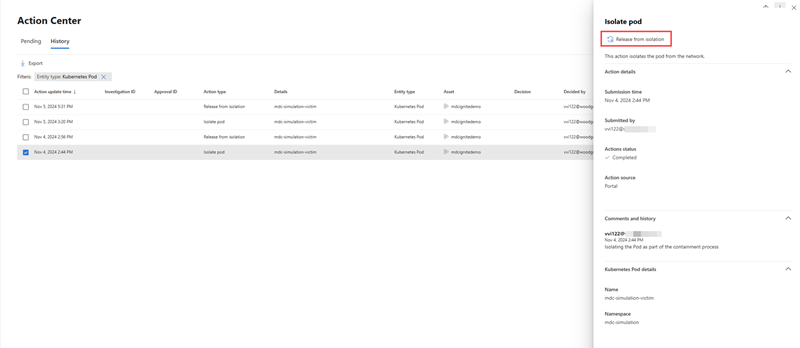

U kunt een pod loslaten van isolatie met de actie Losmaken van isolatie zodra uw onderzoek is voltooid. Deze optie wordt weergegeven in het zijvenster voor geïsoleerde pods.

Details van alle reactieacties kunt u bekijken in het Actiecentrum. Selecteer op de pagina Actiecentrum de antwoordactie die u wilt controleren om meer informatie weer te geven over de actie, zoals welke entiteit is uitgevoerd, wanneer de actie is uitgevoerd en bekijk de opmerkingen bij de actie. Voor geïsoleerde pods is de actie Loslaten van isolatie ook beschikbaar in het detailvenster van het actiecentrum.

Zoeken naar containergerelateerde activiteiten

Als u het volledige bereik van een containeraanval wilt bepalen, kunt u uw onderzoek verdiepen met de actie Zoeken op go die beschikbaar is in de incidentgrafiek. U kunt alle procesgebeurtenissen en activiteiten met betrekking tot containergerelateerde incidenten direct bekijken in de incidentgrafiek.

Op de pagina Geavanceerde opsporing kunt u uw zoekopdracht naar containergerelateerde activiteiten uitbreiden met behulp van de tabellen CloudProcessEvents en CloudAuditEvents .

De tabel CloudProcessEvents bevat informatie over procesgebeurtenissen in door meerdere clouds gehoste omgevingen, zoals Azure Kubernetes Service, Amazon Elastic Kubernetes Service en Google Kubernetes Engine.

De tabel CloudAuditEvents bevat cloudcontrolegebeurtenissen van cloudplatforms die worden beveiligd door Microsoft Defender voor Cloud. Het bevat ook Kubeaudit-logboeken, die informatie bevatten over kubernetes-gerelateerde gebeurtenissen.

Problemen oplossen

In de volgende sectie worden problemen behandeld die kunnen optreden bij het onderzoeken van en reageren op containerbedreigingen.

De actie Pod isoleren is niet beschikbaar

Als de actie pod isoleren grijs wordt weergegeven, moet u controleren of u over de benodigde machtigingen beschikt om deze actie uit te voeren. Raadpleeg de sectie Machtigingen om te controleren en te valideren of u over de juiste machtigingen beschikt.

Zie Machtigingen in Microsoft Defender XDR Op rollen gebaseerd toegangsbeheer (RBAC) voor meer informatie.

De actie pod isoleren is mislukt

- Controleer de versie van het Kubernetes-cluster. De actie pod isoleren ondersteunt Kubernetes-clusters van versie 1.27 en hoger.

- Controleer of u de vereiste netwerkinvoegtoepassingen gebruikt en of deze overeenkomt met de minimaal ondersteunde versies. Als u uw invoegtoepassingen wilt controleren, opent u de Cloud Shell in uw platform en voert u de opdracht uit om uw netwerkinvoegtoepassingen te controleren.

- Zorg ervoor dat de doelpod een geldige of actieve status heeft.

Meer informatie over het openen van de Cloud Shell en het controleren van uw netwerkinvoegtoepassingen door deze stappen te volgen op basis van uw platform:

In Microsoft Azure

Meld u aan bij de Azure Portal navigeer vervolgens naar uw cluster.

Selecteer boven de essentiële informatie de knop Verbinding maken en volg de instructies.

De Cloud Shell wordt onder aan uw browser geopend. Voer in de opdrachtregelinterface de volgende opdracht uit om uw netwerkinvoegtoepassingen te controleren:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | hoofd -n 1

De resultaten moeten een van de opgegeven invoegtoepassingen in de netwerkbeleidsvereiste vermelden. Een lege regel betekent dat de ondersteunde invoegtoepassing niet is geïnstalleerd.

Op Google Cloud Platform

Navigeer in uw cluster in Google Cloud Portal.

Selecteer Verbinding maken boven de naam van het cluster. Kopieer in het kleine venster dat wordt weergegeven de volgende opdracht en voer deze uit in uw lokale terminal.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | hoofd -n 1

U kunt ook Uitvoeren in Cloud Shell kiezen om een shell-sessie uit te voeren die onderaan uw browser wordt geopend. U kunt de opdracht in de interface kopiëren om uw netwerkinvoegtoepassingen te controleren.

De resultaten moeten een van de opgegeven invoegtoepassingen in de netwerkbeleidsvereiste vermelden. Een lege regel betekent dat de ondersteunde invoegtoepassing niet is geïnstalleerd.

Op Amazon Web Services

Navigeer naar uw cluster in AWS Cloud Portal.

Selecteer CloudShell in de rechterbovenhoek. Onderaan uw browser wordt een Cloud Shell sessie geopend, die een opdrachtregelinterface biedt voor het beheren van uw AWS-resources.

Maak verbinding met uw cluster door de volgende opdracht uit te voeren:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Opmerking

Zorg ervoor dat het aws-node is verwijderd of uitgeschakeld voor de Calico- en Cilium-invoegtoepassingen.

De actie pod beëindigen is mislukt

U moet controleren of de status van de doelpod actief of geldig is. Als u wilt controleren of de pod actief is, voert u de volgende opdracht uit in de Cloud Shell:

kubectl get pod <pod-name>