Queryresultaten koppelen aan een incident

Van toepassing op:

- Microsoft Defender XDR

U kunt de koppeling naar incidentfunctie gebruiken om geavanceerde opsporingsqueryresultaten toe te voegen aan een nieuw of bestaand incident dat wordt onderzocht. Met deze functie kunt u eenvoudig records vastleggen van geavanceerde opsporingsactiviteiten, waardoor u een uitgebreidere tijdlijn of context van gebeurtenissen met betrekking tot een incident kunt maken.

Resultaten koppelen aan nieuwe of bestaande incidenten

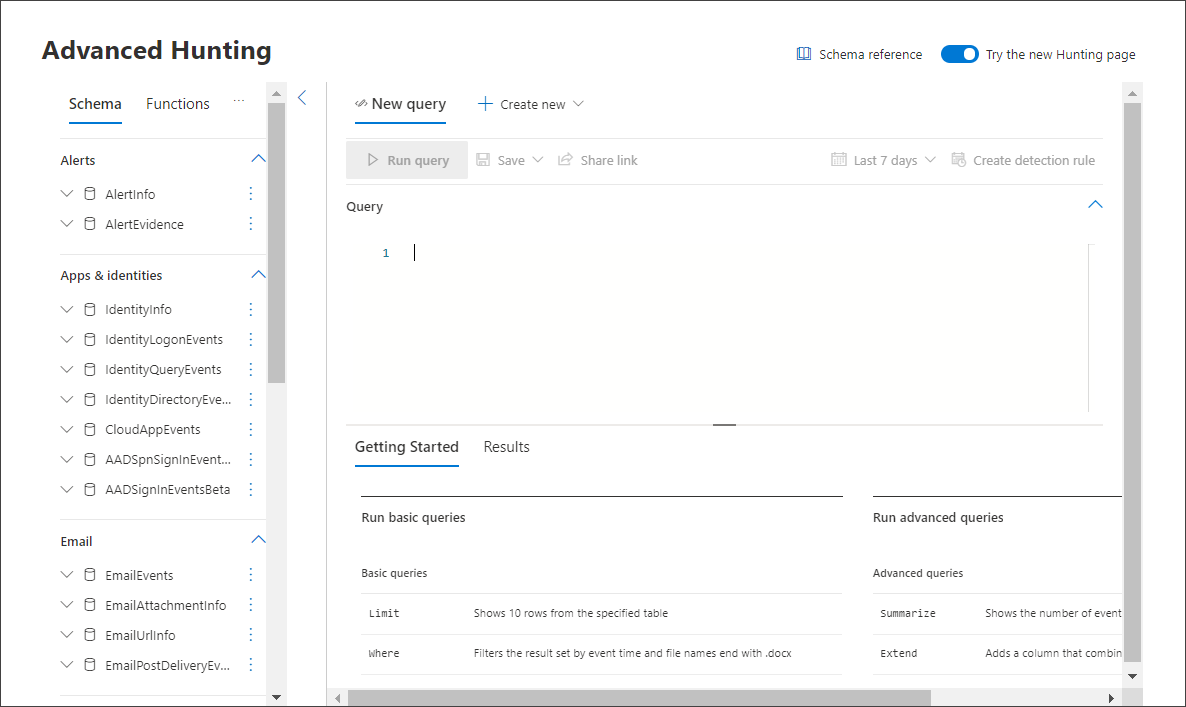

Voer op de pagina geavanceerde opsporingsquery eerst uw query in het opgegeven queryveld in en selecteer query uitvoeren om de resultaten op te halen.

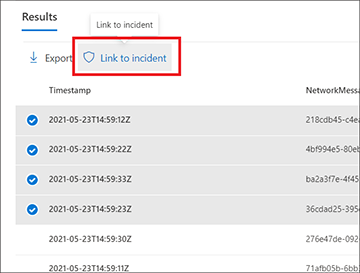

Selecteer op de pagina Resultaten de gebeurtenissen of records die betrekking hebben op een nieuw of huidig onderzoek waaraan u werkt en selecteer vervolgens Koppelen aan incident.

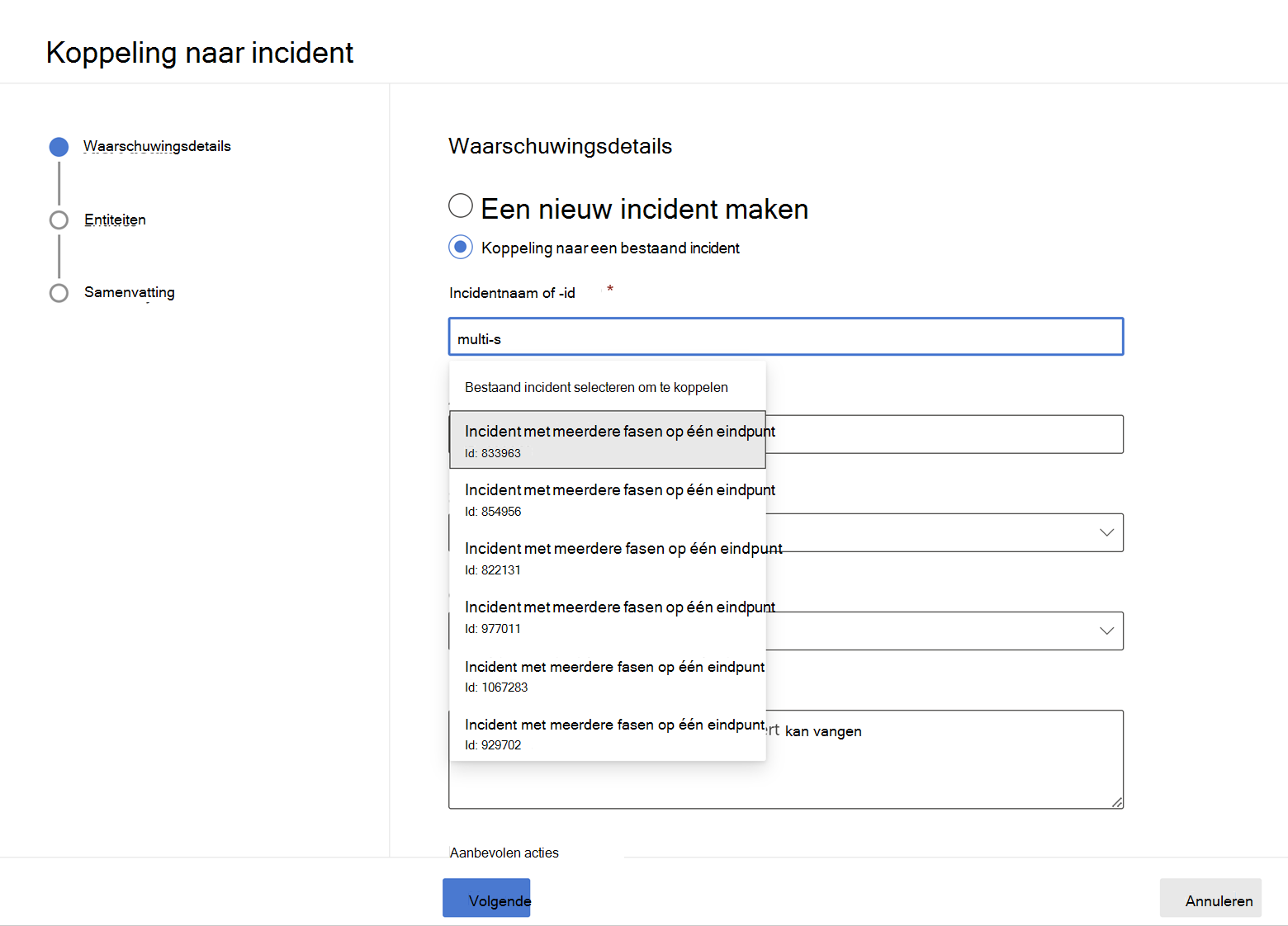

Zoek de sectie Waarschuwingsdetails in het deelvenster Koppelen aan incident en selecteer vervolgens Nieuw incident maken om de gebeurtenissen te converteren naar waarschuwingen en ze te groeperen in een nieuw incident:

Of selecteer Koppelen aan een bestaand incident om de geselecteerde records toe te voegen aan een bestaand incident. Kies het gerelateerde incident in de vervolgkeuzelijst met bestaande incidenten. U kunt ook de eerste paar tekens van de naam of id van het incident invoeren om het bestaande incident te vinden.

Geef voor een van beide de volgende details op en selecteer vervolgens Volgende:

- Waarschuwingstitel : geef een beschrijvende titel op voor de resultaten die uw incident responders kunnen begrijpen. Deze beschrijvende titel wordt de titel van de waarschuwing.

- Ernst : kies de ernst die van toepassing is op de groep waarschuwingen.

- Categorie : kies de juiste bedreigingscategorie voor de waarschuwingen.

- Beschrijving : geef een nuttige beschrijving voor de gegroepeerde waarschuwingen.

- Aanbevolen acties : herstelacties opgeven.

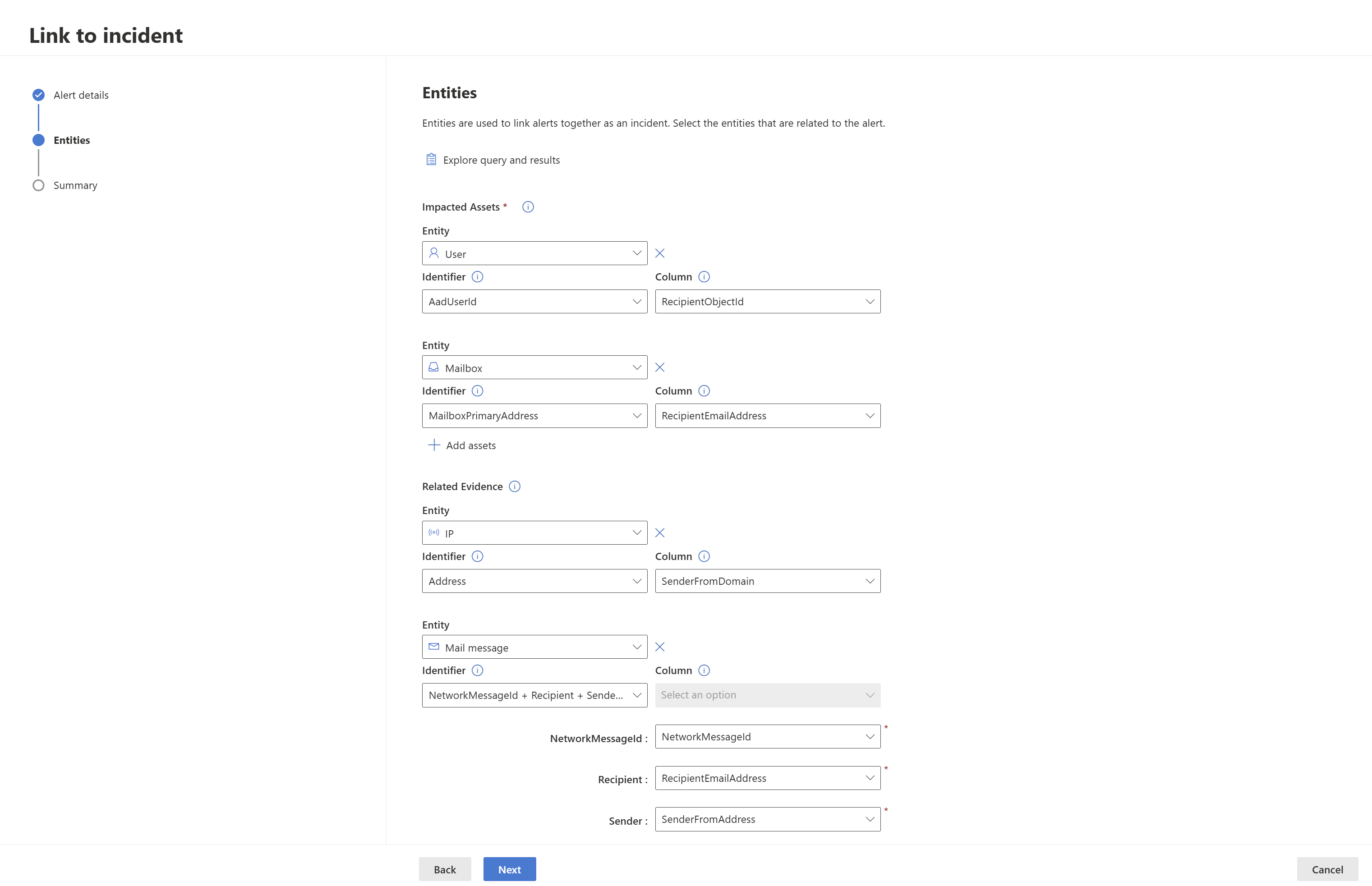

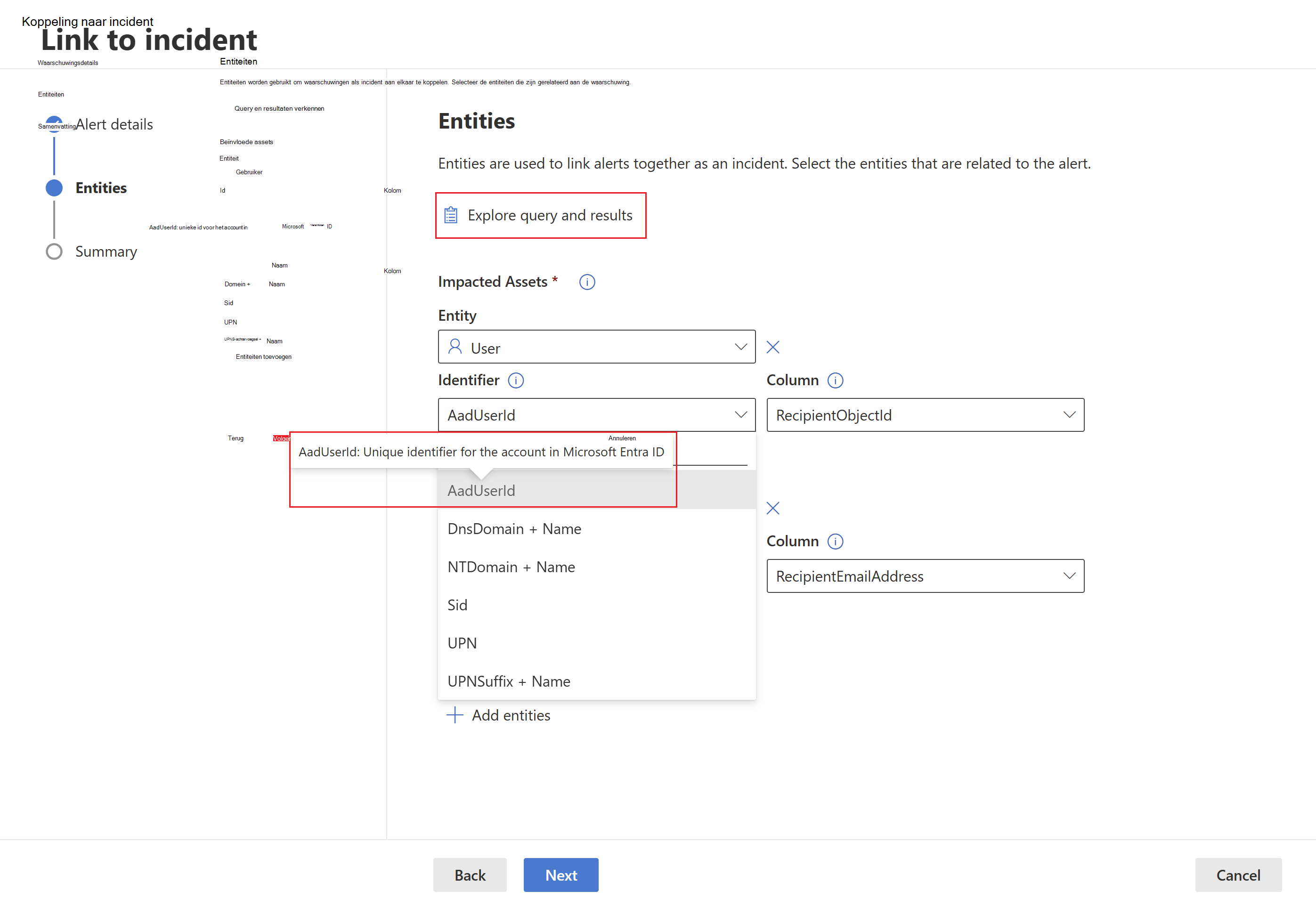

In de sectie Entiteiten kunt u zien welke entiteiten worden gebruikt om andere waarschuwingen te correleren met het gekoppelde incident. Ze worden ook weergegeven op de incidentpagina. U kunt de vooraf geselecteerde entiteiten als volgt bekijken:

a. Beïnvloede assets : assets die worden beïnvloed door de geselecteerde gebeurtenissen, kunnen zijn:

- Rekening

- Apparaat

- Brievenbus

- Cloudtoepassing

- Azure-resource

- Amazon Web Services-resource

- Google Cloud Platform-resource

b. Gerelateerd bewijs: niet-assets die worden weergegeven in de geselecteerde gebeurtenissen. De ondersteunde entiteitstypen zijn:

- Proces

- Bestand

- Registerwaarde

- IP

- OAuth-toepassing

- DNS

- Beveiligingsgroep

- URL

- E-mailcluster

- E-mailbericht

Nadat een entiteitstype is geselecteerd, selecteert u een id-type dat aanwezig is in de geselecteerde records, zodat dit kan worden gebruikt om deze entiteit te identificeren. Elk entiteitstype heeft een lijst met ondersteunde id's, zoals te zien is in de relevante vervolgkeuzelijst. Lees de beschrijving die wordt weergegeven wanneer u de muisaanwijzer op elke id plaatst om deze beter te begrijpen.

Nadat u de id hebt geselecteerd, selecteert u een kolom in de queryresultaten die de geselecteerde id bevatten. U kunt Query en resultaten verkennen selecteren om het deelvenster geavanceerde opsporingscontext te openen. Hiermee kunt u uw query en resultaten verkennen om ervoor te zorgen dat u de juiste kolom voor de geselecteerde id hebt gekozen.

In ons voorbeeld hebben we een query gebruikt om gebeurtenissen te vinden die betrekking hebben op een mogelijk incident met e-mailexfiltratie. Daarom zijn het postvak en het account van de geadresseerde de betrokken entiteiten en zijn het IP-adres en het e-mailbericht van de afzender gerelateerd bewijs.Er wordt een andere waarschuwing gemaakt voor elke record met een unieke combinatie van betrokken entiteiten. Als er in ons voorbeeld bijvoorbeeld drie verschillende geadresseerdenpostvakken en object-id-combinaties van geadresseerden zijn, worden er drie waarschuwingen gemaakt en gekoppeld aan het gekozen incident.

Selecteer Volgende.

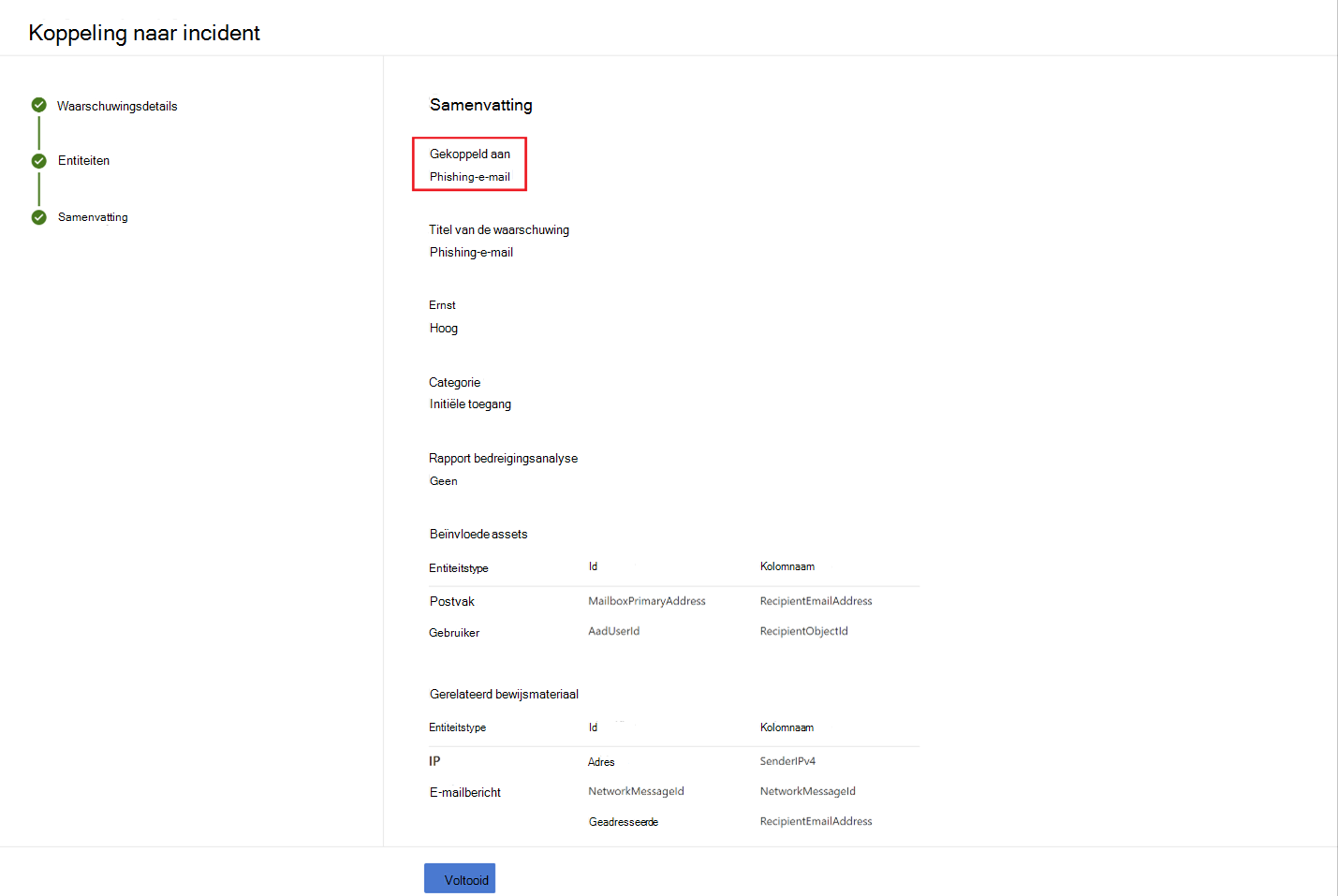

Bekijk de details die u hebt opgegeven in de sectie Samenvatting.

Selecteer Gereed.

Gekoppelde records in het incident weergeven

U kunt de gegenereerde koppeling selecteren in de samenvattingsstap van de wizard of de naam van het incident selecteren in de incidentwachtrij om het incident weer te geven waaraan de gebeurtenissen zijn gekoppeld.

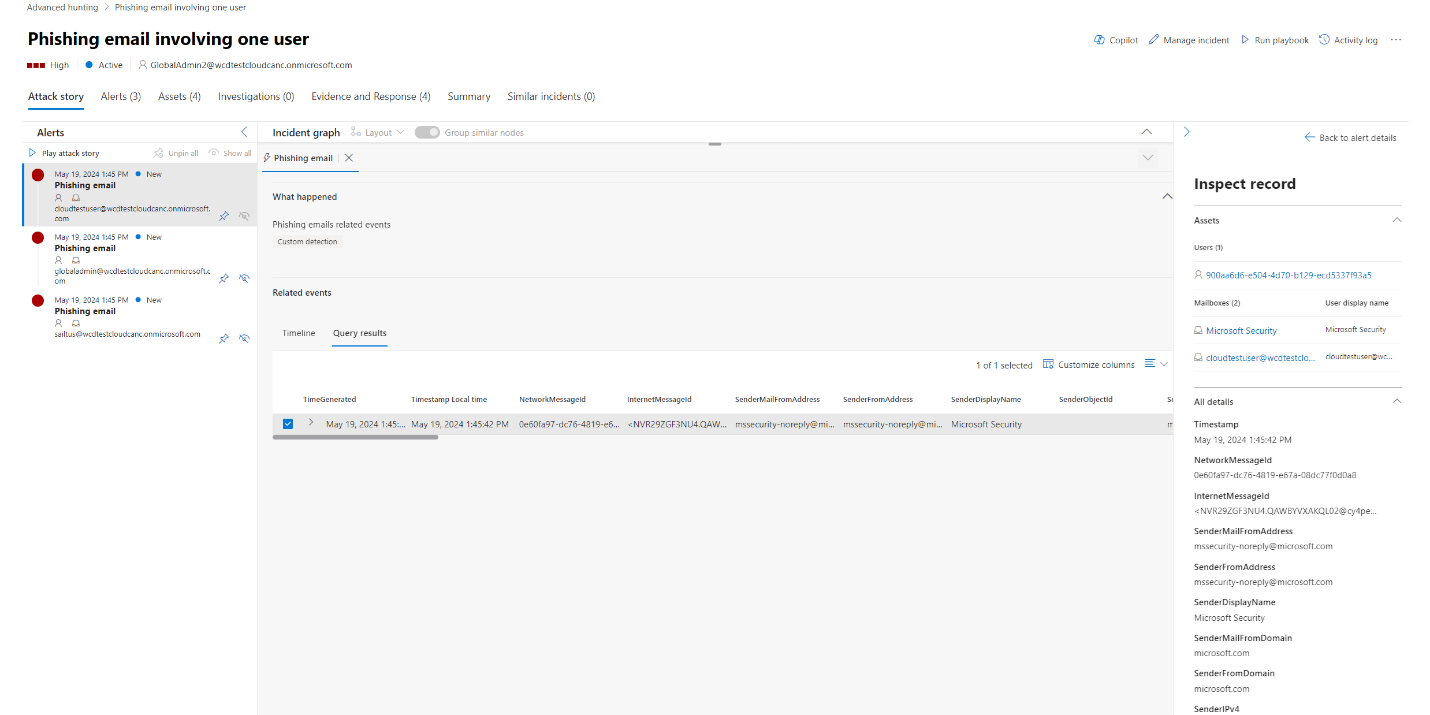

In ons voorbeeld zijn de drie waarschuwingen, die de drie geselecteerde gebeurtenissen vertegenwoordigen, gekoppeld aan een nieuw incident. Op elk van de waarschuwingspagina's vindt u de volledige informatie over de gebeurtenis of gebeurtenissen in de tijdlijnweergave (indien beschikbaar) en de weergave met queryresultaten.

U kunt de gebeurtenis ook selecteren in de tijdlijnweergave of in de weergave met queryresultaten om het deelvenster Record inspecteren te openen.

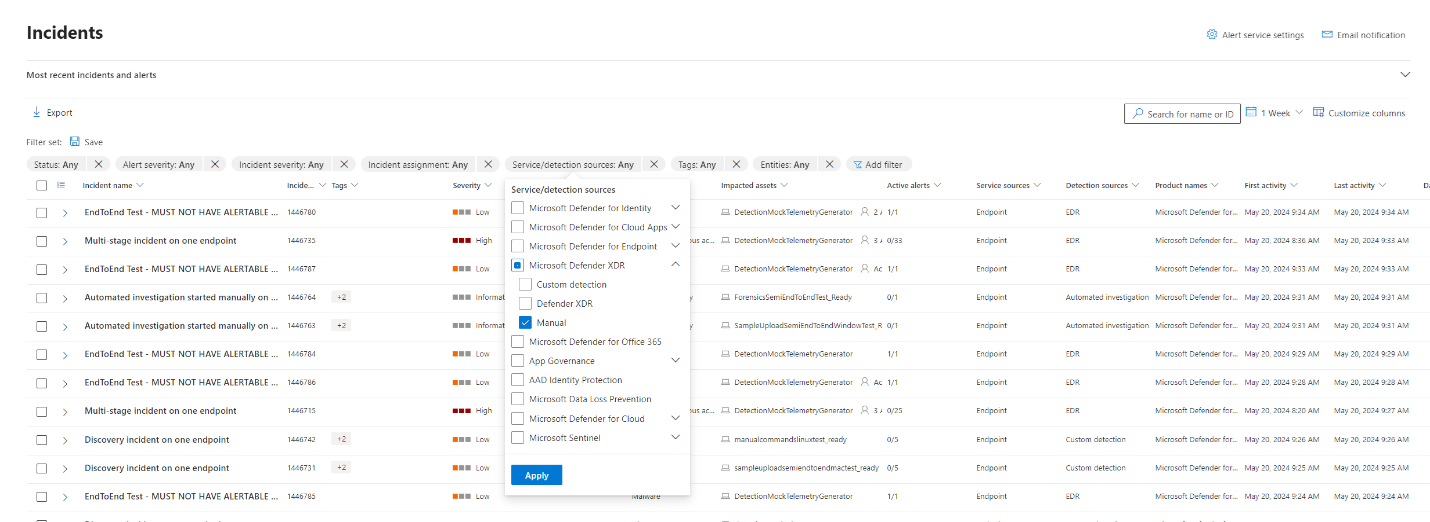

Filteren op gebeurtenissen die zijn toegevoegd met behulp van geavanceerde opsporing

U kunt zien welke waarschuwingen zijn gegenereerd op basis van geavanceerde opsporing door incidenten te filteren en waarschuwingen te filteren op handmatige detectiebron.